24 de enero de 2025

El inicio de la campaña probablemente se remonta a 2022, cuando se detectó un archivo ejecutable Services.exe — una aplicación .NET diseñada para ejecutar un script VBScript. Este script funciona como un backdoor, al conectarse con el servidor de los atacantes y al ejecutar scripts y archivos enviados en respuesta. De este modo, se descargaba en el ordenador de la víctima un archivo malicioso ubr.txt, que en realidad era un script para el interpretador PowerShell, cuya extensión se había cambiado de .ps1 a .txt.

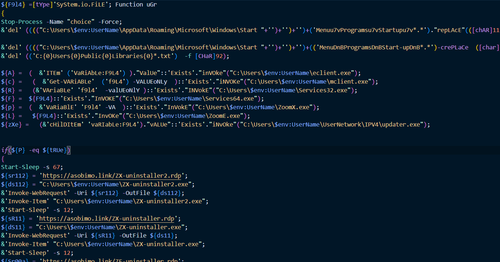

El script ubr.txt comprueba si hay miners que pudieran haber sido instalados previamente en la máquina comprometida y los sustituye por las versiones que los atacantes necesitan. Los archivos instalados por el script son un miner SilentCryptoMiner y su configuración, con los cuales los hackers minaban la criptomoneda Monero.

Ya hemos informado en varias ocasiones sobre el uso de este miner por los atacantes atraídos por su configuración sencilla, sus capacidades avanzadas de minar distintos tipos de criptomonedas, su capacidad de pasar desapercibido ante las herramientas de diagnóstico y el soporte de la administración remota de todos los miners en la botnet a través de un panel web.

En el marco de esta campaña, los archivos del miner se camuflan por varios tipos de software, en particular, para realizar videollamadas en Zoom (ZoomE.exe y ZoomX.exe) o del servicio Windows (Service32.exe y Service64.exe) etc. Aunque hay varios conjuntos de archivos maliciosos que tienen varios nombres, todos ellos realizan las mismas tareas — eliminan otros miners, instalan un nuevo miner y entregan la actualización para el mismo.

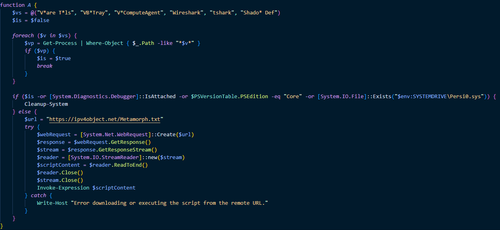

Un script PowerShell ubr.txt

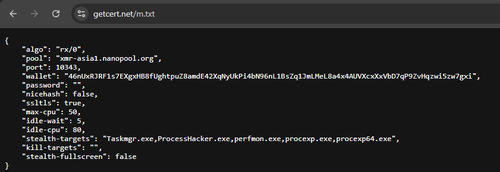

Además, el miner consulta el dominio getcert[.]net donde está ubicado el archivo m.txt con configuración de minería de la criptomoneda. Este recurso también funciona en otras cadenas.

Un archivo m.txt que contiene la configuración del miner

Posteriormente, los delincuentes modificaron la metodología del ataque, al hacerla bastante más interesante y al incorporar las técnicas de esteganografía.

La esteganografía es un método de ocultar la información dentro de otra información. A diferencia de la criptografía, donde los datos cifrados pueden llamar la atención, la esteganografía permite ocultar la información de manera discreta, por ejemplo, dentro de una imagen. Muchos expertos en ciberseguridad creen que la popularidad del uso de la esteganografía para esquivar las medidas de protección seguirá aumentándose.

La imagen a la izquierda (autor de la foto original: Marek Piwnicki) contiene una imagen oculta con un logo de la empresa Doctor Web

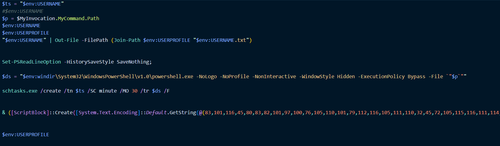

La segunda cadena, más nueva, fue realizada con el troyano Amadey que inicia un script PowerShell- Async.ps1 que descarga las imágenes en formato BMP desde un hosting de imágenes legítimo imghippo.com. Con algoritmos de esteganografía, se extraen dos archivos ejecutables de las imágenes: un stealer Trojan.PackedNET.2429 y la carga útil que:

- desactiva la solicitud UAC para mejorar los privilegios para administradores,

- añade múltiples excepciones en el antivirus integrado Windows Defender,

- desactiva las notificaciones en Windows,

- crea una nueva tarea en la ruta \Microsoft\Windows\WindowsBackup\ con el nombre 'User'.

Contenido del script Async1.ps

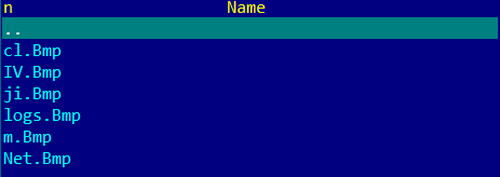

Al realizar la tarea, se consultan los dominios de los malintencionados en la entrada DNS TXT de los cuales hay una dirección de almacenamiento de la carga útil posterior. Al descargar la misma, se descomprime el archivo archivado con imágenes en formato BMP y se inician los archivos siguientes:

-

Cleaner.txt — un script PowerShell que elimina cualquier otro miner,

-

m.txt — un script PowerShell que extrae la carga útil de imágenes m.bmp y IV.bmp. La carga dentro de las imágenes es un miner SilentCryptoMiner y un inyector que inicia el mismo,

-

Net.txt — un script que lee la entrada DNS TXT de los dominios windowscdn[.]site y buyclients[.]xyz. Esta entrada incluye un enlace a la carga útil que lleva al servicio raw.githack[.]com.

La entrada DNS TXT es una extensión de la entrada estándar DNS y contiene un texto que se utiliza con fines legítimos para verificar el dominio. Sin embargo, el dueño del dominio puede introducir los datos aleatorios allí, por ejemplo, como en este caso, un enlace a la carga útil.

Contenido del archivo con imágenes maliciosas

Los módulos del miner se desarrollan constantemente. Últimamente los autores usan los recursos legítimos para alojar las imágenes maliciosas y la plataforma GitHub para guardar la carga útil. Además, se detectaron los módulos que comprueban el hecho del inicio en sandbox o en máquinas virtuales.

Un módulo que comprueba si los nombres de aplicaciones iniciadas corresponden a los nombres de herramientas populares usadas por los investigadores en ciberseguridad

Uno de los monederos indicados en la configuración del miner fue creado en mayo de 2022, y hasta la fecha se han transferido 340 XMR al mismo. Sin embargo, el valor de esta criptomoneda atraviesa un período de alta volatilidad, por lo que las ganancias de los atacantes podrían oscilar entre 6 y 7,5 millones de rublos. Según el patrón en forma de onda del hash rate, que indica la activación y desactivación regular de los equipos, esta campaña de minería involucra principalmente a usuarios ordinarios del mismo grupo de husos horarios. El hash rate promedio es de 3,3 millones de hashes por segundo, lo que permite a las máquinas comprometidas generar alrededor de 1 XMR cada 40 horas para los atacantes.

Esta campaña es solo la punta del iceberg en el mundo de las ciberamenazas basadas en las técnicas de esteganografía, y resalta la importancia de estar alerta en el entorno digital. Las recomendaciones de la empresa Doctor Web siguen siendo las mismas: se recomienda instalar software solo desde orígenes de confianza, no abrir enlaces sospechosos ni desactivar la protección antivirus al descargar archivos de Internet.

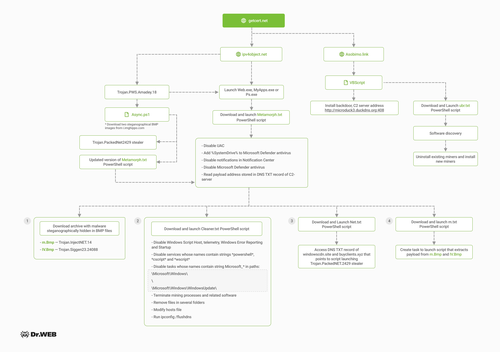

Un esquema del ataque

Más información de SilentCryptoMiner

Más información de PowerShell.Starter.98

Más información de PowerShell.DownLoader.1640

Más información de Trojan.PackedNET.2429

Más información de VBS.DownLoader.2822

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Nos importa su opinión

Para hacer una pregunta sobre la noticia para la administración del sitio web, indique al principio de su comentario @admin. Si su pregunta es para el autor de algún comentario - indique @ antes de escribir su nombre.

Otros comentarios