Los bankers Android atacan hasta una vez detenidos sus propagadores

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

24 de abril de 2015

Los expertos de seguridad informática conocen los troyanos de la familia Android.BankBot ya hace varios años. Pero los mismos se hicieron populares solo a principios de abril de 2015, cuando el MAI de Rusia comunicó sobre la detención de los ciberdelincuentes que usaban varias modificaciones de estas aplicaciones nocivas al realizar ataques contra clientes de varias entidades de crédito rusas y extranjeras. Aunque la actividad de estos malintencionados fue bloqueada, la difusión de estos troyanos por otros autores de virus continuó, lo que confirma la aparición de más modificaciones de bankers.

Por ejemplo, hace muy poco, los analistas de virus de la empresa Doctor Web detectaron algunos troyanos similares, entre los cuales hay Android.BankBot.43 y Android.BankBot.45. Se difunden como si fueran un software legal, tal como los juegos, mediaplayers o actualizaciones del sistema operativo, y, como los malintencionados aplican varios métodos de la ingeniería social, los mismos usuarios los instalan por error en smarpthones y tabletas en Android.

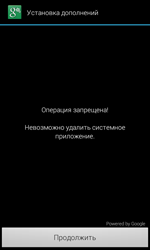

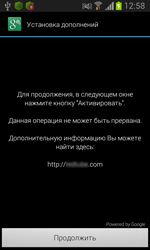

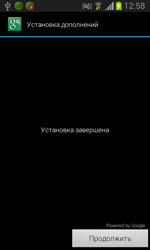

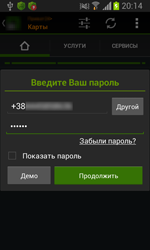

Al haber iniciado en el sistema infectado, los troyanos Android.BankBot intentan obtener acceso a las funciones del administrador del dispositivo móvil que les proporcionan las posibilidades avanzadas, incluida la posibilidad de prevenir la eliminación de los mismos. Para obtener los derechos necesarios, los programas malintencionados usan un mecanismo bastante interesante. Así, los mismos visualizan sobre el cuadro de diálogo del sistema estándar un mensaje propio que cubre la notificación real del sistema operativo y ofrece instalar algunas «actualizaciones». Al confirmar la acción propuesta, el usuario en realidad añade los troyanos al listado de administradores del dispositivo móvil, porque, al pulsar el botón «Continuar», se activa la función original del SO oculta detrás la ventana de los malintencionados.

|

|

Al mismo tiempo, al intentar borrar los troyanos Android.BankBot, el procedimiento de excluir los mismos del listado de administradores se bloquea al visualizar un mensaje especial, como resultado de lo cual la desinstalación de las aplicaciones nocivas usando los medios estándar del sistema deja de ser posible.

Una vez adquiridos lоs permisos necesarios, estos troyanos establecen conexión al servidor administrativo y esperan más instrucciones. En particular, son capaces de realizar las acciones siguientes por comando del servidor:

- Llamar al número indicado en el comando;

- Usar la dirección web obtenido en el comando para conectarse al servidor administrativo;

- Ejecutar la solicitud USSD indicada en el comando;

- Enviar al servidor toso los mensajes SMS entrantes y salientes;

- Restablecer la configuración del dispositivo borrando todos los datos del usuario;

- Enviar un mensaje SMS con opciones establecidas;

- Enviar al servidor la información detallada sobre el dispositivo infectado;

- Buscar un archivo según el nombre recibido en el comando;

- Usar el número de teléfono establecido para recibir los comandos duplicados.

Como la mayoría de los comandos administrativos se duplican por los malintencionados a través del canal SMS, las aplicaciones malintencionadas son capaces de realizar muchas funciones suyas hasta si no hay conexión a Internet ni al servidor administrativo, lo que aumenta significativamente el potencial nocivo de las mismas.

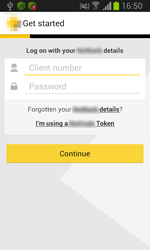

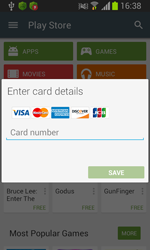

El objetivo básico de los troyanos de la familia Android.BankBot es el robo de la información bancaria confidencial de usuarios y del dinero de los mismos. Para realizarlo, las aplicaciones nocivas atacan los programas de tipo Banca-Cliente de varias entidades de crédito, instalados en los dispositivo móviles de usuarios, así como el programa Play Мarket (Play Store). En particular, cuando la víctima potencial inicie los programas clientes bancarios objetivo, los troyanos falsifican el aspecto de estas aplicaciones, visualizando en la pantalla un formulario falso para introducir los datos de autenticación. Si el usuario inicia la aplicación Play Market, los mismos imitan el formulario estándar para añadir a la cuenta del usuario los requisitos de su tarjeta bancaria. Así mismo, las aplicaciones malintencionados en realidad hacen que sus víctimas introduzcan los datos necesarios, porque no es posible cerrar el cuadro de diálogo visualizado, y el trabajo con el catálogo Google Play se bloquea. Los datos confidenciales obtenidos de esta forma fraudulenta luego se envían al servidor administrativo, y los ciberdelincuentes pueden robar el dinero desde las cuentas de usuarios sin ningún problema, porque todos los mensajes SMS con códigos de confirmación que llegan del sistema de seguridad bancario se interceptan por las aplicaciones nocivas.

|

|

|

|

Pero no es el único peligro causado por los troyanos de la familia Android.BankBot. Muchos de los mismos son capaces de dañar el funcionamiento de algunas aplicaciones antivirus populares cuando las mismas intentan eliminar los bankers desde los dispositivos móviles infectados. La empresa Doctor Web lanzó una actualización especial para sus productos antivirus para el SO Android donde fue realizado un mecanismo eficaz de afrontar estos ataques, por lo tanto los troyanos bancarios de hoy Android.BankBot ya no suponen ningún peligro importante para nuestros usuarios.

Para los titulares de smartphones y tabletas en Android con productos antivirus Dr.Web instalados, la actualización se realizará automáticamente. Si las actualizaciones automáticas están deshabilitadas en el dispositivo, debe ir al catálogo Google Play, seleccionar en el listado de las aplicaciones la versión correspondiente del Antivirus Dr.Web para Android instalado y pulsar el botón «Actualizar». Para actualizar a través del sitio web de la empresa Doctor Web, debe descargar la nueva distribución del programa.

Para la protección contra la actividad nociva de troyanos bancarios y otras aplicaciones nocivas peligrosas, recomendamos a los usuarios que aún no tienen el Antivirus Dr.Web para Android o el Antivirus Dr.Web para Android Light instalar estos productos en sus dispositivos móviles.