En Dr.Web Security Space para Android apareció la posibilidad de borrar rootkits

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

18 de noviembre de 2015

Uno de los principios básicos de proporcionar la seguridad en el SO Android consiste en peculiaridades de instalación del software de aplicación en dispositivos móviles. En particular, la instalación inicia solo cuando el usuario consulte la información sobre algún programa (incluidas las funciones a las cuales el mismo tendrá acceso) y finalmente acepte la instalación del mismo. Por lo tanto, no es de extrañar que para esquivar esta restricción, algunos creadores de virus empezaron a añadir a sus troyanos varios root-exploits que ofrecen derechos no restringidos en smartphones y tabletas atacados. Como resultado, ya en el año 2011 aparecieron las aplicaciones Android nocivas que usando varias vulnerabilidades de software intentaban obtener los privilegios de sistema, y luego podían instalar e desinstalar software sin participación del usuario. En particular, son los troyanos Android.DreamExploid y Android.Gongfu, que se difundían en programas modificados por los creadores de virus.

Pero los ataques usando aplicaciones nocivas similares no se realizaban a menudo durante mucho tiempo, porque la mayoría de los creadores de virus preferían usar software nocivo “más simple”. Pero en el año 2015 los analistas de virus de la empresa Doctor Web observan otro crecimiento de interés en los troyanos root. Además, si anteriormente los malintencionados intentaban solo instalar el mayor número posible de aplicaciones usando los mismos, sin que alguien lo notara, para obtener beneficio de programas de socio por cada instalación correcta, ahora con más frecuencia intentan implementar el software nocivo o no deseado directamente en el catálogo de sistema Android. En realidad, los ciberdelincuentes desean infectar los dispositivos móviles por los rootkits que permanecen ocultos en el sistema y siguen funcionando incluso en caso de detección y la posterior desinstalación del programa que los instaló.

Al penetrar en el área del sistema del SO, los troyanos similares obtienen los permisos funcionales ampliados y ofrecen a los malintencionados un control completo sobre los dispositivos infectados, así como el acceso ilimitado a la información guardada en los mismos. Así mismo, la detección de estas aplicaciones, aún desconocidas para los especialistas de seguridad informática, se complica bastante y puede requiere más tiempo que la identificación de un software nocivo “ordinario” para Android.

Pero incluso una vez detectados correctamente los rootkits en Android en el catálogo del sistema, el intento de desinstalarlos supone un cierto riesgo. Así, por ejemplo, en algunos casos las aplicaciones nocivas similares modifican bastante el entorno de software del SO (por ejemplo, pueden sustituir una aplicación original necesaria para el funcionamiento correcto del dispositivo), y, como resultado, la desinstalación de los mismos puede dañar el funcionamiento del Smartphone o la tableta infectados. Pero hasta en estos casos es bastante fácil reparar el dispositivo móvil cargado: basta con volver a instalar el firmware del fabricante. Pero algunas empresas antivirus declaran que es casi imposible borrar los troyanos que penetraron en el área del sistema Android al haber recibido los derechos root, y, por lo tanto, los usuarios deberían sustituir sus dispositivos móviles.

En realidad, es posible afrontar los rootkits en Android de forma eficaz. Así, por ejemplo, los especialistas de la empresa Doctor Web analizan detalladamente cada aplicación de virus similar y estudian atentamente todos los casos de detección de las mismas en el catálogo de sistema de varios dispositivos móviles. Cuando los analistas de virus se aseguren de que la desinstalación de un troyano no causará daño al dispositivo en Android, el algoritmo correspondiente se añade a la base de virus Dr.Web Security Space para Android. Aunque es un proceso bastante difícil y largo, cada día aumenta el número de troyanos que se eliminan correctamente del área de sistema del SO Android. Como la actualización del programa con la funcionalidad correspondiente fue lanzada el 19 de octubre, nuestros usuarios ya hace casi un mes pueden afrontar de forma eficaz centenares de varias modificaciones de rootkits en Android que se ocultan en el catálogo del sistema. Para realizarlo, basta con ofrecerle los permisos root al antivirus, y luego el mismo podrá eliminar las aplicaciones nocivas detectadas.

Entre las aplicaciones nocivas detectadas en 2015 que intentan obtener los derechos root en dispositivos en Android e instalar el software nocivo al directorio del sistema sin que nadie lo note, cabe destacar los troyanos de la familia Android.Toorch, detectados en abril.. Uno de ellos se camuflaba por un programa linterna y se difundía por los creadores de virus a través de los sitios web populares en China – plataformas de software, así como usando los módulos de publicidad agresivos integrados en varias aplicaciones. Una vez iniciado en dispositivos móviles objetivo, el mismo intentaba mejorar sus derechos de sistema hasta el nivel root, instalaba en el catálogo del sistema /system/app uno de sus componentes sin que nadie lo notara, y también iniciaba otro módulo nocivo. Luego, por comando de los malintencionados, la aplicación nociva podía descargar, instalar y borrar los programas indicados por el mismo sin que el usuario lo supiera.

Otro programa nocivo que intentaba obtener el acceso root en dispositivos infectados fue añadido a la base de virus Dr.Web como Android.Backdoor.176.origin. Este troyano se difundía por los creadores de virus en juegos y aplicaciones inicialmente inofensivos modificado por los mismos, Al iniciar por primera vez, Android.Backdoor.176.origin transmite al servidor administrativo la información detallada sobre el dispositivo infectado, luego registra varios interceptores de eventos de sistema, controlando, en particular, el inicio del SO; la interacción del usuario con la pantalla, el inicio de las aplicaciones, etc. Al iniciar el Smartphone o la tableta infectados otra vez, el programa nocivo descarga de Internet la versión modificada de la utilidad Root Master y usando la misma intenta obtener el acceso root en el sistema. En caso de realizarlo correctamente, el troyano copia al catálogo de sistema /system/xbin dos archivos elf-ejecutables con nombres .rt_bridge (Android.Rootkit.1) y .rt_daemon (Android.Rootkit.2), análogos de la utilidad su, que permite a los usuarios trabajar en nombre root (administrador) en sistemas operativos similares a UNIX.

Una vez iniciado, Android.Rootkit.1 comprueba si había sido activado por alguno de los procesos del troyano Android.Backdoor.176.origin, y, si es así, inicia el terminal root. Luego Android.Backdoor.176.origin descarga de Internet la utilidad chattr y usando la misma, a través del terminal iniciado anteriormente, instala en su propio archivo apk los atributos «no modificable» y «solo añadir al archivo». Como resultado, hasta si el usuario desinstala el troyano, una vez reiniciado el SO, Android.Backdoor.176.origin volverá a ser instalado otra vez, y el dispositivo móvil permanecerá infectado.

El propósito principal de este programa nocivo – es la instalación oculta y desinstalación de aplicaciones por comando desde el servidor administrativo. Pero además, el troyano transmite a los malintencionados la información detallada sobre el Smartphone o la tableta infectados, supervisa el número de llamadas entrantes y salientes, así como los mensajes SMS enviados y recibidos.

Un poco más tarde fue detectada otra modificación de este programa nocivo, llamada Android.Backdoor.196.origin. Igual que la primera versión del troyano, se difunde en los juegos inofensivos y aplicaciones modificados por los creadores de virus y, una vez iniciada, del mismo modo intenta obtener los derechos root, así como protegerse de desinstalación. Luego Android.Backdoor.196.origin usando el método DexClassLoader inicia su segundo componente que, en función de la modificación del troyano, anteriormente se descarga del servidor de los malintencionados, o se copia y de descifra de los recursos del programa nocivo mismo. Luego este módulo detectado por el Antivirus Dr.Web para Android como Adware.Xinyin.1.origin realiza todas las funciones nocivas necesarias para los malintencionados. En particular, puede descargar de forma oculta e instalar varios programas, enviar los mensajes SMS, supervisar el número de llamadas realizadas y recibidas, así como de SMS recibidos y enviados.

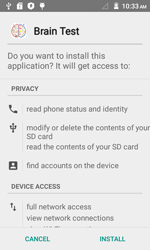

Luego los especialistas de seguridad informática detectaron varios programas nocivos más que intentaban obtener acceso root y suponían un peligro importante para los usuarios. Uno de los mismos es Android.Backdoor.273.origin. Este troyano se difundía en el catálogo Google Play como si fuera una aplicación inofensiva llamada Brain Test y tenía algunas peculiaridades interesantes. En particular, antes de empezar su actividad nociva, el mismo comprobaba la dirección IP del dominio a través del cual en aquel momento se realizaba la conexión de red en el dispositivo móvil objetivo y, en caso de detectar la correspondencia a las direcciones de la empresa Google, finalizaba su propio funcionamiento. De esta forma, los malintencionados intentaban esquivar el filtro antivirus del catálogo Google Play, para poder ubicar el troyano en el mismo. Si el programa nocivo detectaba que nadie afectaba su funcionamiento, se conectaba al servidor administrativo, desde donde descargaba por orden e intentaba ejecutar varios exploits destinados para obtener acceso root en dispositivos en Android. Luego en caso de mejorar correctamente los derechos de sistema, el troyano descargaba desde el servidor el segundo componente nocivo que se instalaba de forma oculta en el catálogo del sistema y luego por comando de los malintencionados pudo descargar e instalar de forma oculta otros programas. Y para que Android.Backdoor.273.origin permaneciera más tiempo en el dispositivo móvil infectado, el mismo instalaba en el directorio del sistema dos otras aplicaciones nocivas que vigilaban que el usuario no desinstalara el troyano mismo y, así mismo, sus módulos. Si algún componente de Android.Backdoor.273.origin se desinstalaba, estos módulos volvían a descargarlo y a instalarlo.

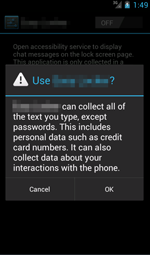

El troyano Android.DownLoader.244.origin también supone un peligro importante para los titulares de smartphones en Android y tabletas. Igual que muchas otras aplicaciones en Android, se difundía a través de los sitios web populares – plataformas de software en los juegos y programas inicialmente inofensivos, modificados por los ciberdelincuentes. Una vez iniciado el programa Android.DownLoader.244.origin que contiene el troyano solicita a los usuarios el acceso a posibilidades avanzadas del SO (Accessibility Service). Si la víctima potencial acepta ofrecerle los derechos necesarios, el programa nocivo podrá controlar todos los eventos del dispositivo y, sí mismo, podrá instalar las aplicaciones de forma oculta, imitando las acciones de usuario y haciendo clic automáticamente sobre los botones en los cuadros de diálogo correspondientes, que aparecerán al intentar instalar el software establecido por los malintencionados, luego el troyano intenta obtener en el dispositivo infectado el acceso root, y posteriormente, por comando desde el servidor administrativo puede descargar e instalar en el catálogo del sistema de forma oculta varios programas.

Pero los troyanos en Android que obtienen el acceso root en dispositivos móviles infectados e instalan el software nocivo en el catálogo de sistema no son la única amenaza para los usuarios, Las aplicaciones nocivas que no obtienen los derechos root sin ayuda, pero los usan para sacar provecho, si los mismos ya están en el sistema, también suponen mucho peligro. Por ejemplo, el troyano Android.DownLoader.171.origin que se ocultaba en la aplicación llamada KKBrowser y se difundía por los malintencionados a través del catálogo de aplicaciones Google Play y otros recursos, fue instalado por más de 1 500 000 usuarios. Por comando de sus «dueños», el troyano pudo descargar, instalar y desinstalar varios programas. Si los dispositivos objetivo tenían acceso root, Android.DownLoader.171.origin realizaba estas acciones de forma oculta para los usuarios, en caso contrario, a las víctimas se les visualizaba una solicitud estándar de sistema.

Para proteger los dispositivos móviles en Android contra los troyanos que intentan obtener acceso root e instalar el software nocivo en el catálogo del sistema, los titulares de smartphones y tabletas deben usar solo las fuentes de confianza para descargar aplicaciones. Tampoco se recomienda instalar un software sospechoso. Además, para la protección contra los programas no deseados, nocivos y potencialmente peligrosos para el SO Android se recomienda usar un antivirus seguro que puede no solo prevenir, sino también eliminar la infección.