Doctor Web: informa de la actividad de virus en junio de 2016

30 de junio de 2016

El primer mes de verano del año 2016 resultó ser muy «caulroso” para los expertos en seguridad informática— a principios de junio los analistas de virus de la empresa Doctor Web terminaron la investigación del nuevo virus bancario Bolik, y luego fue investigado el troyano de publicidad sin cuerpo Trojan.Kovter.297. Además, en junio hubo más ataques a usuarios de programas de contabilidad rusos. Al principio, fue detectada la difusión del troyano creado en el lenguaje de programación incrustado 1С que iniciaba el cifrador peligroso en el equipo atacado. Luego fue investigado el troyano espía Trojan.PWS.Spy.19338 capaz de registrar las pulsaciones de teclas en varias aplicaciones populares, así mismo, en programas de contabilidad populares. Así mismo, durante este mes los analistas de virus detectaron 2 veces en el catálogo oficial Google Play los troyanos para la plataforma móvil Android.

Tendenicas clave de junio

- Aparición del virus bancario polimórfico Bolik

- Difusión del troyano para la aplicación 1С

- Aparición del troyano de publicidad sin cuerpo Trojan.Kovter

- Difusión del troyano espía peligroso Trojan.PWS.Spy.19338

Amenaza del mes

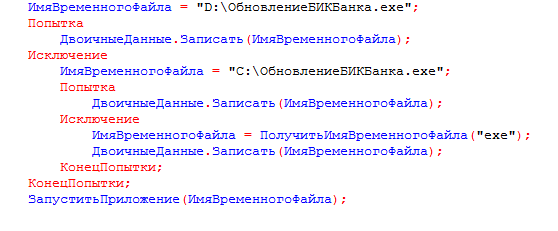

Los programas de la familia 1С son muy populares entre los contables y economistas de empresas rusas. También son de interés para los creadores de virus: los analistas de la empresa Doctor Web ya detectaban aplicaciones nocivas creadas en el lenguaje de programación incrustado 1С. El troyano 1C.Drop.1 tiene otra arquitectura y objetivo — es un dropper de plena función que guarda en la unidad e inicie el cifrador peligroso Trojan.Encoder.567.

El troyano se difunde en los mensajes del correo electrónico con el asunto «Hemos cambiado el BIC del banco», que tienen adjunto un archivo de procesamiento externo para el programa «1С:Empresa». Si el destinatario de este mensaje sigue las instrucciones adjuntas y abre este archivo en el programa «1С:Empresa», el troyano enviará su propia copia a direcciones del correo electrónico detectadas en la base de contrapartes, y luego extraerá de sus recursos, guardará en la unidad e iniciará el troyano cifrador Trojan.Encoder.567. Este encoder peligroso que tiene varias modificaciones, cifra los archivos que se guardan en las unidades del equipo infectado y demanda un rescate por descifrarlos. 1C.Drop.1 soporta el trabajo con las bases de las siguientes configuraciones de 1С:

- "Administración del comercio, edición 11.1"

- "Administración del comercio (básica), edición 11.1"

- "Administración del comercio, edición 11.2"

- "Administración del comercio (básica), edición 11.2"

- "Contabilidad de la empresa, edición 3.0"

- "Contabilidad de la empresa (básica), edición 3.0"

- "1С:Automatización integral 2.0"

Para la información más detallada sobre este programa nocivo, véase el artículo informativo publicado en el sitio web de la empresa doctor Web.

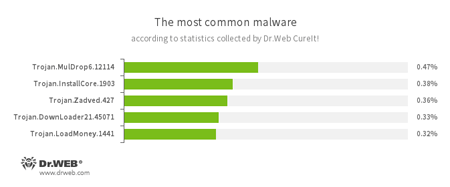

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

Trojan.MulDrop

Un representante de la familia de troyanos destinados para instalar otros programas nocivos en el equipo infectado.Trojan.InstallCore.1903

Un representante de la familia de instaladores de aplicaciones no deseadas y nocivas.Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de búsqueda de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web.Trojan.DownLoader

Un familia de troyanos destinados para descargar otras aplicaciones nocivas al equipo atacado.Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan varios tipos de software no deseado en el equipo de la víctima.

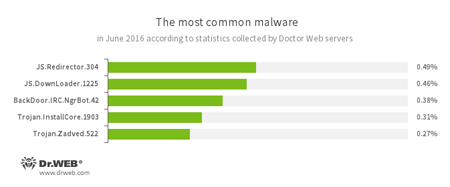

Según los datos de servidores de estadísticas Doctor Web

JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript que sirven para la redirección automática de los usuarios de navegadores a otras páginas web.JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript, destinados para descargar e instalar en el equipo otros programas nocivos.BackDoor.IRC.NgrBot.42

Un troyano bastante difundido, conocido para los expertos en seguridad informática aún a partir del año 2011. Los programas nocivos de esta familia son capaces de ejecutar en el equipo infectado los comandos de los malintencionados, los ciberdelincuentes lo administran usando el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat).Trojan.InstallCore.1903

Un representante de la familia de instaladores de aplicaciones no deseadas y nocivas.Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de los mensajes de publicidad visualizados en varios sitios web.

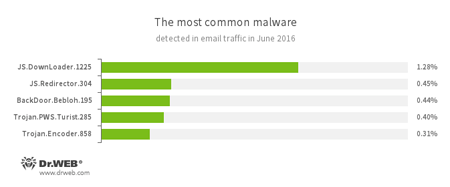

Estadística de programas nocivos en el tráfico de correo

JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript, destinados para redirigir de forma automática a los usuarios de navegadores a otras páginas web.JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript, destinados para descargar e instalar en el equipo otros programas nocivos.Un representante de la familia de programas nocivos de la categoría de troyanos bancarios. Esta aplicación es de amenaza para los usuarios de sistemas de banca en línea porque permite a los delincuentes robar la información confidencial por medio de interceptar los formularios rellenadas en el navegador e incrustar en las páginas de los sitios web de algunos bancos.

Trojan.PWS.Turist

Un programa troyano destinado para robar contraseñas y otra información confidencial, sobre todo necesaria para acceder a sistemas de banca en línea (que así mismo usan el mecanismo de autorización con tarjetas inteligentes).Trojan.Encoder.858

Un representante de la familia de troyanos extorsionistas que cifra archivos en el equipo y demanda a la víctima un rescate por descifrar.

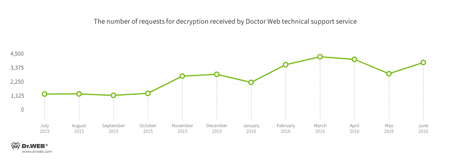

Troyanos cifradores

Los troyanos cifradores más difundidos en junio de 2016:

- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

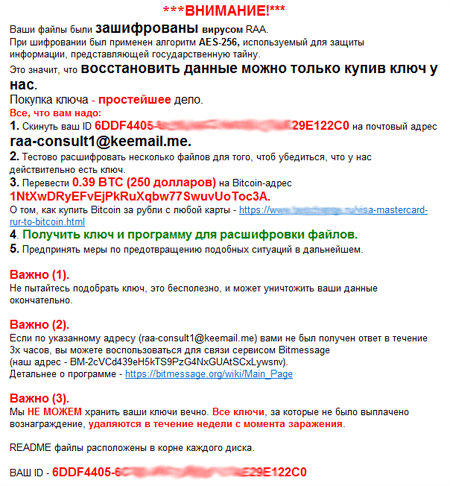

En junio de 2016 fue muy difundido el troyano cifrador Trojan.Encoder.4860, así mismo, conocido como JS.Crypt. Este encoder se destaca por ser creado completamente en el lenguaje JScript. El troyano llama a sí mismo— «virus RAA», y la extensión de los archivos cifrados es *.locked. Una vez cifrados los archivos de usuarios, Trojan.Encoder.4860 coloca en las carpetas raíz de las unidades un documento RTF siguiente:

Lamentablemente, de momento los expertos de la empresa Doctor Web no disponen de herramientas para descifrar los archivos dañados por esta versión de troyano cifrador.

Dr.Web Security Space 11.0 para Windows

protege de troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección de datos contra la pérdida | |

|---|---|

|  |

Otros eventos

A principios de junio los analistas de virus de la empresa Doctor Web finalizaron la investigación del virus bancario peligroso Trojan.Bolik.1. Sirve para robar dinero desde las cuentas de clientes de bancos rusos, robar la información confidencial, así como para espionaje. El virus hereda algunas soluciones técnicas de los troyanos bancarios muy conocidos Zeus (Trojan.PWS.Panda) y Carberp, pero, a diferencia de ellos, puede difundirse de forma autónoma e infectar los archivos ejecutables.

Por comando de ciberdelincuentes, Trojan.Bolik.1 busca los archivos ejecutables en las carpetas de red y en dispositivos USB conectados al equipo, y luego los infecta. Los programas infectados por este virus se detectan por el Antivirus Dr.Web bajo el nombre Win32.Bolik.1. Dentro de cada programa se guarda el mismo troyano Trojan.Bolik.1 cifrado, así como otra información necesaria para el virus.

Trojan.Bolik.1 puede controlar los datos transmitidos y enviados por los navegadores Microsoft Internet Explorer, Chrome, Opera y Mozilla Firefox (gracias a lo cual, es capaz de robar información que el usuario introduce en los formularios de pantalla). Además, el virus sabe hacer copias de pantalla, registrar las pulsaciones de teclas, crear en el equipo infectado su propio servidor proxy y el servidor web que permite intercambiar archivos con los malintencionados. Para más información sobre este programa nocivo, consulte el artículo informativo preparado por la empresa Doctor Web.

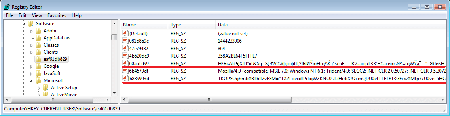

Otra novedad de junio es el troyano sin cuerpo Trojan.Kovter.297. Este programa nocivo, sin que el usuario lo note, inicie en modo de segundo plano varias copias del navegador Microsoft Internet Explorer, vista los sitios web indicados por los malintencionados usando las mismas y falsifica el aumento de consultas de publicidad haciendo clics en los enlaces de publicidad y banners. La peculiaridad del troyano es que el mismo no está en el equipo infectado como archivo autónomo. Sino funciona directamente en la memoria operativa, usando el registro de sistema Windows para guarda a sí mismo.

Para la información más detallada sobreо Trojan.Kovter.297, véase el material de noticias correspondiente.

A finales del mes los analistas de virus Doctor Web detectaron un grupo entero de programas nocivos, entre los cuales estaba Trojan.PWS.Spy.19338 — un troyano espía destinado para contables. El objetivo clave de este troyano es supervisar las pulsaciones de teclas en las ventanas de algunas aplicaciones, entre las cuales hay— 1С de varias versiones y СБиС++. Así mismo, recaba la información sobre el sistema infectado y transmite a los malintencionados los datos del portapapeles del equipo infectado. Para más información sobre Trojan.PWS.Spy.19338, consulte nuestro artículo de noticias.

En junio fue registrada la difusión del troyano Linux Linux.BackDoor.Irc.13. Este programa nocivo es una modificación de Linux.BackDoor.Tsunami, pero no contiene funciones para realizar ataques DDoS. Este troyano recibe comandos usando el protocolo IRC (Internet Relay Chat) que sirve para intercambiar los mensajes de texto en Internet.

Los creadores de virus también prestaron atención a los usuarios de equipos Apple: en junio los expertos de Doctor Web detectaron un nuevo troyano para OS X, llamado Mac.BackDoor.SynCloud.1. Al iniciarse, extrae los nombres de usuario y las contraseñas de toso los usuarios de OS X autorizados en el sistema en el momento y envía esta información al servidor administrativo. Por comando de los malintencionados, Mac.BackDoor.SynCloud.1 puede descargar del servidor de comandos e iniciar en el equipo infectado un archivo ejecutable o un script en el lenguaje Python, o realizar otras acciones, por ejemplo, actualizar su versión. Todas la información que Mac.BackDoor.SynCloud.1 1 intercambia con el servidor administrativo, se cifra.

Sitios web peligrosos

Durante el mes de junio del año 2016 a la base de los sitios web no recomendados y nocivos se añadieron 1 716 920 direcciones en Internet.

| Mayo 2016 | Junio 2016 | Dinámica |

|---|---|---|

| + 550 258 | + 1 716 920 | +212% |

Software nocivo y no deseado para dispositivos móviles

En junio los analistas de virus de la empresa Doctor Web detectaron varias aplicaciones nocivas que se difundían en el catálogo Google Play. Una de ellas fue llamada Android.Valeriy.1.origin. Este troyano descargaba los sitios web sospechosos y los visualizaba como banners de publicidad donde a los usuarios se les ofrecía indicar su número de teléfono para acceder a varios servicios, pero, una vez introducido el número, se cobraban pagos de la cuenta de la víctima. Así mismo, el troyano pudo descargar otras aplicaciones nocivas y ejecutar los scripts JavaScript.

Otro programa nocivo detectado en el catálogo Google Play fue añadido a la base de virus como Android.PWS.Vk.3. Este troyano era un reproductor de audio para escuchar música publicada en la red social «VKontakte». Android.PWS.Vk.3 solicitaba a los usuarios el nombre de usuario y la contraseña de la cuenta y luego transmitía estos datos a los malintencionados.

Eventos más destacados vinculados a la seguridad móvil en junio:

- En el catálogo de Google Play, detección de un troyano que abría los sitios web sospechosos y los visualizaba como banners de publicidad;

- En el catálogo de Google Play, detección de un troyano que robaba nombres de usuario y contraseñas de las cuentas «VKontakte».

Para más información sobre los eventos de virus para dispositivos móviles, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]