Doctor Web: informe de la actividad de virus en noviembre de 2016

30 de noviembre de 2016

El último mes de otoño fue destacado por varios inventos interesantes en el ámbito de seguridad informática. En noviembre, los analistas de virus de la empresa Doctor Web detectaron una botnet que ataca los bancos rusos, y también detectaron un ataque objetivo a los bancos que fabrican grúas de construcción. Así mismo, durante el mes más de 1 000 000 usuarios descargaron un troyano en Android peligroso del catálogo de aplicaciones Google Play.

Tendencias clave de noviembre

- Aparición de la botnet que ataca los bancos rusos

- Un ataque objetivo a las empresas que fabrican grúas de construcción

- Difusión del troyano en Android en el catálogo de aplicaciones Google Play

Amenaza del mes

Los ataques objetivo o target a recursos en Internet determinados o empresas no se detectan a menudo. En el año 2011 la empresa Doctor Web informó sobre la difusión del troyano BackDoor.Dande que robaba la información a farmacias y empresas farmacéuticas. 4 años más tarde, fue detectado un troyano BackDoor.Hser.1 que atacaba las empresas de defensa. Y en noviembre del año 2016 a las bases de virus Dr.Web fue añadido un troyano BackDoor.Crane.1 que robaba los documentos importantes y los mensajes desde los equipos del personal de la empresa fabricante de grúas de construcción y de pórtico. Además, el backdoor hacía screenshots de PCs infectados y los enviaba al servidor de control perteneciente a los malintencionados.

Los analistas de virus Doctor Web supusieron que los autores de BackDoor.Crane.1 parcialmente copiaron el código desde varios orígenes– en particular, desde el sitio web rsdn.org. Lo confirma el valor de la opción User-Agent, el nombre de presentación usado por el troyano al consultar los recursos de Internet— «RSDN HTTP Reader», así como la ventana invisible «Sobre el proyecto Bot», por lo visto, olvidada en sus recursos.

BackDoor.Crane.1 tiene varios módulos, cada uno de los cuales resuelva una tarea en concreto en el equipo infectado:

- Ejecución del comando transferido desde el servidor de control usando el interpretador de comandos cmd;

- Descarga del archivo siguiendo el enlace establecido y almacenamiento del mismo en la carpeta indicada del equipo infectado;

- Creación y transferencia al servidor de control de un listado del contenido de la carpeta indicada;

- Creación y transferencia de la copia de pantalla al servidor de control;

- Carga del archivo al servidor indicado por los malintencionados usando el protocolo FTP;

- Carga del archivo al servidor indicado por los malintencionados usando el protocolo HTTP.

Además, el backdoor por comando de los malintencionados puede descargar e iniciar en el PC atacado dos otros programas nocivos creados en el lenguaje Python: Python.BackDoor.Crane.1 y Python.BackDoor.Crane.2. Para más información sobre estos troyanos, véase el artículo informativo publicado en el sitio web de Doctor Web.

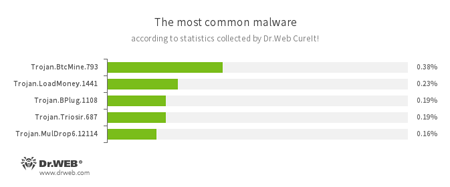

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.BtcMine.793

Un representante de la familia de programas nocivos que sin autorización del usuario aplica los recursos de computación del equipo infectado para recabar (mining) varias criptodivisas – por ejemplo, Bitcoin. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado. - Trojan.BPlug

Son complementos (plugins) para navegadores populares que visualizan la publicidad importuna al visualizar las páginas web. - Trojan.Triosir.687

Un representante de la familia de troyanos que son complementos (plugins) para navegadores. Sirve para visualizar la publicidad importuna al consultar las páginas web. - Trojan.MulDrop6.12114

Un representante de la familia de troyanos destinados para instalar otros programas nocivos en el equipo infectado.

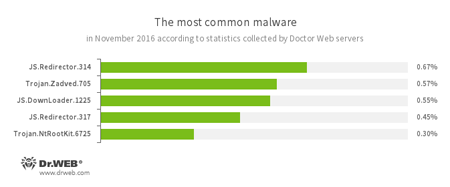

Según los datos de servidores de estadísticas Doctor Web

- JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Redirigen automáticamente a los usuarios de navegadores a otras páginas web. - Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes suplantados de redes sociales. Además, su funcionalidad troyana comprende la suplantación de mensajes de publicidad visualizados en varios sitios web. - JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.NtRootKit.6725

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos.

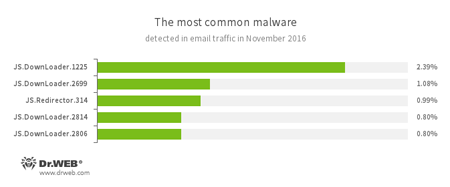

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos.

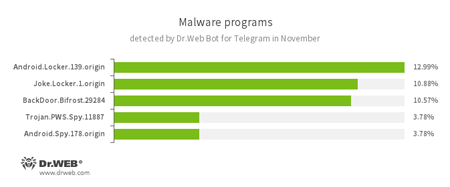

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos en Android destinados para extorsionar dinero. Varias modificaciones de estos programas nocivos pueden visualizar un mensaje importuno sobre una supuesta violación de la ley y el posterior bloqueo del dispositivo móvil, para desbloquear el cual los usuarios deben pagar un rescate. - Joke.Locker.1.origin

Una programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo la imagen de la «pantalla azul de la muerte» Оdel SO Windows (BSOD, Blue Screen of Death). - BackDoor.Bifrost.29284

Un representante de la familia de troyanos backdoors, capaz de ejecutar en el equipo infectado los comandos de los malintencionados. - Trojan.PWS.Spy.11887

Un representante de la familia de troyanos backdoors, capaz de ejecutar en el equipo infectado los comandos de los malintencionados. - Android.Spy

Una familia de troyanos multifuncionales que infectan los dispositivos móviles bajo la administración del SO Android. Pueden leer y grabar los contactos, recibir y enviar los mensajes SMS, determinar las coordenadas GPS, leer y grabar las pestañas del navegador, recibir la información sobre IMEI del dispositivo móvil y el número del teléfono móvil.

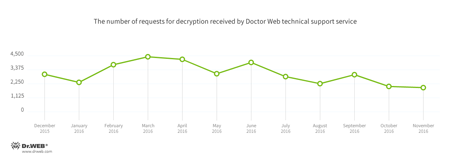

Troyanos cifradores

En noviembre el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia los contactaron los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 16,97% de solicitudes;

- Trojan.Encoder.761 — 14,54% de solicitudes;

- Trojan.Encoder.3953 — 5,55% de solicitudes;

- Trojan.Encoder.3976 — 3,79% de solicitudes;

- Trojan.Encoder.567 — 1,50% de solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows.

| Protección de datos contra la pérdida | |

|---|---|

|  |

Sitios web peligrosos

Durante el noviembre del año 2016, a la base de los sitios web nocivos y no recomendados fueron añadidas 254 736 direcciones de Internet.

| Octubre 2016 | Noviembre 2016 | Dinámica |

|---|---|---|

| + 338 670 | + 254 736 | -24,78% |

En Internet a veces aparecen los sitios web que no son de estafa pero copian el diseño de los recursos de las entidades públicas oficiales. Defraudan a los usuarios usando los métodos y los medios similares a los usados por los creadores de las páginas web de phishing. Los dueños de estos sitios web son las empresas comerciales que usan los métodos de publicidad no siempre legales. Sobre la diferencia sobre la publicidad y la estafa, así como sobre por qué la empresa Doctor Web añade las direcciones de estos recursos a la base de los sitios web no recomendados, véase nuestro artículo.

Sitio web no recomendadosProgramas nocivos para Linux

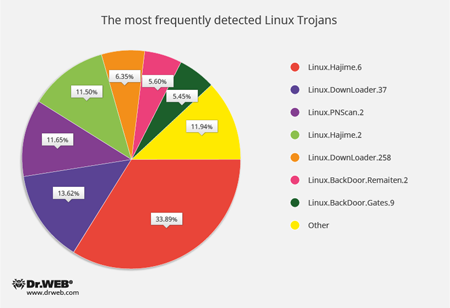

Desde el principio de noviembre, los expertos de la empresa Doctor Web detectaron 389 285 ataques a varios dispositivos en Linux, 79 447 de los cuales se realizaban por protocolo SSH y 309 838 — por protocolo Telnet. La proporción de los programas nocivos descargados por los ciberdelincuentes en los dispositivos atacados puede visualizarse en el diagrama siguiente:

- Linux.Hajime

Una familia de gusanos de red para Linux, se difunden usando el protocolo Telnet. Una vez realizada la autorización correcta, al averiguar la contraseña, el complemento infectante guarda en el dispositivo el cargador almacenado en el mismo para arquitecturas MIPS/ARM, creado en assembler. El descargador carda desde el equipo atacante el módulo básico del troyano que incluye el dispositivo en una botnet P2P descentralizada. - Linux.DownLoader

Una familia de programas nocivos y srcipts para Linux, destinados para descargar e instalar en el dispositivo atacado otros programas nocivos. - Linux.PNScan.2

Un gusano de red destinado para infectar los routers que funcionan bajo la administración del SO de la familia Linux. El gusano resuelve las tareas siguientes: la infección de dispositivos autónoma, la apertura de los puertos 9000 y 1337, el servicio de solicitudes de estos puertos y la organización de la conexión al servidor de control. - Linux.BackDoor.Remaiten

Una familia de programas nocivos para Linux destinados para ejecutar los ataques DDoS. El troyano puede hackear los dispositivos por protocolo Telnet al averiguar la contraseña, en caso de éxito guarda en el dispositivo un descargador creado en el lenguaje assembler. Este descargador sirve para descargar e instalar en el dispositivo atacado otras aplicaciones nocivas. - Linux.BackDoor.Gates

Una familia de troyanos en Linux que combinan las funciones de Backdoor y un bot DDoS. Los troyanos son capaces de ejecutar los comandos recibidos, así como realizar los ataques DDoS.

Otros eventos

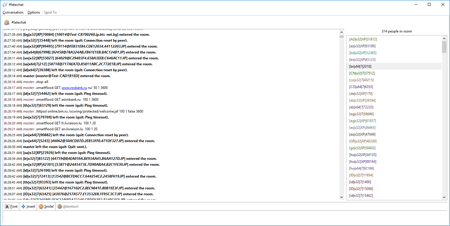

En noviembre los analistas de virus de la empresa Web detectaron una botnet destinada para realizar ataques masivos de rechazo de servicio (ataques DDoS). Para realizarlo, los malintencionados usaron el troyano BackDoor.IRC.Medusa.1 En noviembre los analistas de virus de la empresa Web detectaron una botnet destinada para realizar ataques masivos de rechazo de servicio (ataques DDoS). Para realizarlo, los malintencionados usaron el troyano

BackDoor.IRC.Medusa.1 puede realizar varios tipos de ataques DDoS, así como, por comando de los malintencionados, descargar e iniciar en el equipo infectado los archivos ejecutables. Los expertos de la empresa Doctor Web supone que justo este programa nocivo se usaba para ataques masivos a Sberbank de Rusia. De 11 a 14 de noviembre de 2016 los malintencionados atacaban varias veces los sitios web rosbank.ru (Rosbank) y eximbank.ru (Roseksimbank) usando el mismo. Para más información sobre este troyano, véase la noticia publicada por Doctor Web .

Software nocivo y no deseado para dispositivos móviles

En noviembre los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play un troyano Android.MulDrop.924 que se difundía como si fuera un programa seguro y podía descargar aplicaciones nocivas, así como visualizar la publicidad importuna. En total, este programa nocivo fue instalado por más de 1 000 000 usuarios. Así mismo, en noviembre fue detectado un troyano Android.Spy.332.origin, preinstalado en algunos dispositivos en Android populares. Podía descargar, instalar y borrar aplicaciones sin autorización, así como transferir la información confidencial al servidor:

Los eventos más destacados vinculados a la seguridad “móvil” en noviembre:

- Detección en el catálogo Google Play del troyano Android.MulDrop.924 que descargaba las aplicaciones y ofrecía instalarlas, así como visualizaba la publicidad importuna

- Detección del troyano Android.Spy.332.origin, preinstalado en algunos dispositivos móviles, capaz de descargar, instalar y desinstalar el software sin autorización.

Para más información sobre los eventos de virus para dispositivos móviles en noviembre, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]