Doctor Web: informe de la actividad de virus para dispositivos móviles en abril de 2017

28 de abril de 2017

En abril fue detectado un troyano en Android destinado para ciberespionaje. Así mismo, el mes pasado en el catálogo Google Play se detectaron varios bankers creados para robar la información confidencial y el dinero de las cuentas. Un troyano estaba incrustado en programas para ver videos de Internet, otro era una aplicación linterna.

Tendencia clave de abril

- Detección de un troyano espía para el SO Android

- Penetración de troyanos bancarios en el catálogo Google Play

Amenaza móvil del mes

En abril, fue detectado un troyano Android.Chrysaor.1.origin usado por los creadores de virus para ciberespionaje. Este programa nocivo robaba los mensajes de muchos programas de mensajería en línea, tales como Skype, Viber, WhatsApp y otros, robaba el historial del navegador web, los mensajes SMS y otros datos confidenciales. Además, supervisaba el funcionamiento del teclado del dispositivos móvil e interceptaba toda la información introducida, creaba las copias de pantalla y “escuchando” el entorno, contestando de forma oculta a las llamadas de ciberdelincuentes.

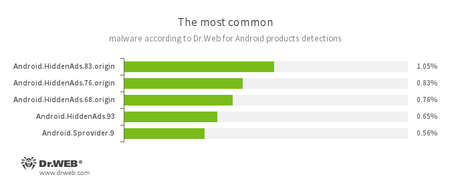

Según los datos de productos antivirus Dr.Web para Android

-

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Android.HiddenAds.93

- Los troyanos que sirven para visualizar la publicidad importuna. Se difunden, como si fueran aplicaciones populares, por otros programas nocivos que en algunos casos los instalan sin autorización en el catálogo del sistema. .

- Android.Sprovider.9

- Un programa troyano que sirve para visualiza publicidad importuna en el panel de notificación del SO Android, así como para descargar e iniciar otras aplicaciones, así mismo, las nocivas.

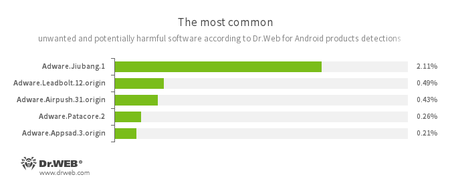

-

- Adware.Jiubang.1

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Patacore.2

- Adware.Appsad.3.origin

- Los módulos de software no deseados incrustados en aplicaciones en Android, que sirven para visualiza publicidad importuna en dispositivos móviles.

Troyanos bancarios

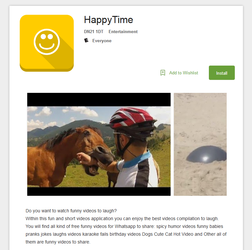

En abril, en el catálogo Google Play se detectaron varios troyanos bancarios para el SO Android. Uno de ellos fue añadido a la base de virus Dr.Web como Android.BankBot.179.origin. Se ocultaba en las aplicaciones Funny Videos 2017 y HappyTime, destinados para ver vídeos de humor. Este troyano es una modificación de otro banker Android, sobre el cual la empresa Doctor Web informó en enero. Se basa en códigos fuente publicados por los creadores de virus en acceso libre.

Android.BankBot.179.origin recibe del servidor de control un archivo de configuración con un listado de software de banca y otro, cuyo funcionamiento estará supervisando. Al iniciar cualquier programa bancario de este listado, el troyano visualiza por encima del mismo una ventana de autorización falsificada para introducir el nombre de usuario y la contraseña. Si el usuario inicia la aplicación Google Play, Android.BankBot.179.origin visualiza un formlario fraudulente de configuración del servicio de pago y solicita los datos de la tarjeta bancaria. Además, este troyano supervisa los mensajes SMS entrantes e intercepta los códigos de comprobación que llegan. .

Peculiaridades de Android.BankBot.179.origin: :

- Creado a base del código fuente del troyano bancario que los creadores de virus publicaron en Internet;

- Se difunde a través del catálogo Google Play;

- Incrustado en una aplicación-reproductor de audio de función completa;

- Al cabo de un rato, una vez iniciado, solicita acceso a las funciones del administrador del dispositivo móvil para dificultar su desinstalación;

- Puede atacar centenares de programas bancarios y otro software popular– los malintencionados solo deben actualizar el archivo de configuración.

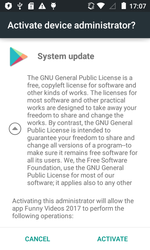

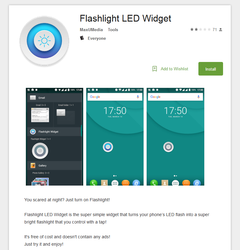

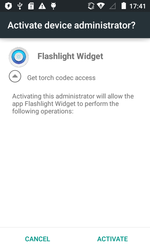

Otro bancario en Android detectado en Google Play en abril fue llamado Android.BankBot.180.origin. Estaba incrustado en una aplicación linterna bajo el nombre de Flashlight LED Widget. Al iniciar, este troyano elimina su icono desde la pantalla de inicio y solicita acceso a permisos de administrador del dispositivo móvil. Luego el funcionamiento de la linterna se controla a través del widget del programa nocivo.

Android.BankBot.180.origin supervisa el inicio de programas bancarios y visualiza por encima de los mismos una ventana falsificada para introducir el nombre de usuario y la contraseña. Al igual que el troyano Android.BankBot.179.origin, esta aplicación nociva intenta robar al usuario los datos de la tarjeta bancaria, visualizando el formulario fraudulento al iniciar Google Play.

Los bankers Android son unos de los programas nocivos más peligrosos porque usando los mismos, los ciberdelincuentes roban el dinero de las cuentas. Aún más peligrosos son los troyanos bancarios que se difunden a través de Google Play. Este catálogo se considera una fuente más segura del software para dispositivos móviles bajo la administración del SO Android, por lo tanto, los titulares de smartphones y tabletas no tiene mucha prudencia al descargar aplicaciones del mismo. Para la protección contra los troyanos bancarios y otros programas peligrosos, los usuarios deben instalar los productos antivirus Dr.Web para Android.