«Doctor Web»: informe de la actividad de virus en mayo de 2017

31 de mayo de 2017

El evento más descatado del mes de mayo del año 2017 fue la difusión del programa nocivo WannaCry, detectado por el Antivirus Dr.Web como Trojan.Encoder.11432. Este gusano se difundía de manera autónoma, infectando los nodos al usar la vulnerabilidad en el protocolo SMB. Luego cifraba los archivos en el equipo de su víctima y demandaba un rescate por descifrar. Además, en mayo los expertos de Doctor Web investigaron un troyano sofisticado multicomponente para Linux, creado en Lua. Así mismo, fue detectado un nuevo backdoor que amenazaba a los usuarios de macOS.

Tendencias clave del mes de mayo

- Difusión del cifrador peligroso WannaCry

- Detección de un backdoor para macOS

- Aparición de un troyano multicomponente para el SO Linux

Amenaza del mes

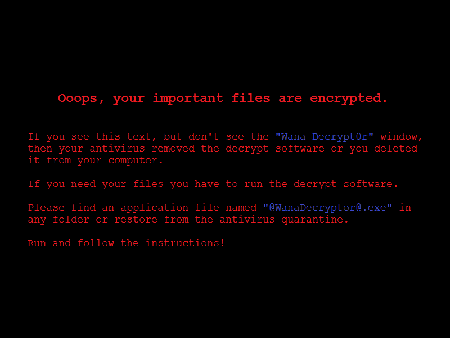

Muchos medios de comunicación informaron sobre el programa nocivo conocido como WannaCry. Esta aplicación peligrosa es un gusano de red capaz de infectar los equipos bajo la administración de Microsoft Windows. Empezó a propagarse a eso de las 10 de la mañana el 12 de mayo de 2017. Como carga útil, el gusano tiene un troyano cifrador. El Antivirus Dr.Web detecta todos los componentes del gusano llamado Trojan.Encoder.11432.

Al iniciarse, el gusano registra a sí mismo como un sistema de servicio y empieza a sondear los nodos de la red local y de Internet con direcciones IP aleatorias. En caso de establecer la conexión correctamente, el gusano intenta infectar estos equipos. En caso de infeccionar con éxito, el gusano inicia un troyano cifrador que cifra los archivos en el equipo con una clave aleatoria. Durante su funcionamiento, Trojan.Encoder.11432 borra las instantáneas y desactiva la función de recuperación del sistema. El troyano crea un listado de archivos que se cifran usando otra clave: el programa nocivo puede descifrarlos gratis para su víctima. Como estos archivos de prueba y todos los demás archivos en el equipo se cifran usando distintas claves, no hay ninguna garantía de descifrar los archivos correctamente hasta en caso de pagar un rescate a los malintencionados. Para la información más detallada sobre este troyano, consulte nuestro artículo publicado, así como la descripción técnica detallada del gusano

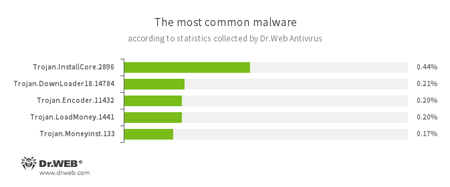

Según las estadísticas del Antivirus Dr.Web

- Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado. - Trojan.Encoder.11432

Un gusano de red que inicia un troyano cifrador peligroso en el equipo de la víctima. También conocido como WannaCry. - Trojan.LoadMoney

Una familia de programas instaladores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e inician varios tipos de software no deseado en el equipo de la víctima. - Trojan.Moneyinst.133

Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos.

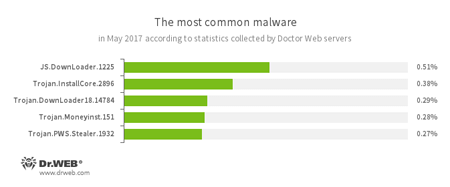

Según los datos de los servidores de estadísticas de Doctor Web

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo de la víctima. - Trojan.InstallCore

Una familia de instaladores de las aplicaciones no deseadas y nocivas./li> - Trojan.DownLoader

Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado. - Trojan.Moneyinst.151

Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar las contraseñas y otra información confidencial en el equipo atacado.

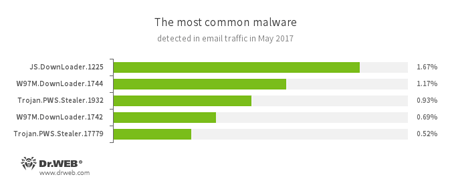

Estadísticas de los programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado. - Trojan.PWS.Stealer

Una familia de troyanos que sirven para robar contraseñas y otra información confidencial en el equipo infectado.

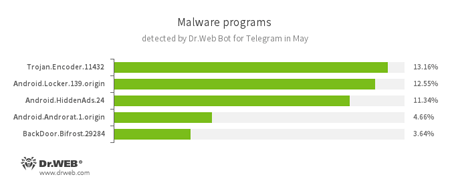

Según los datos del bot Dr.Web para Telegram

- Trojan.Encoder.11432

Un gusano de red que inicia un troyano cifrado peligroso en el equipo de la víctima, también conocido como WannaCry. - Android.Locker.139.origin

Un representante de la familia de troyanos Android destinados para extorsión. Visualiza un mensaje importuno sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil. Para desbloquear el dispositivo al usuario se le ofrece pagar un rescate. - Android.HiddenAds.24

Un troyano que sirve para visualizar la publicidad importuna. - Android.Androrat.1.origin

Un programa espía que funciona en dispositivos bajo la administración del SO Android. - BackDoor.Bifrost.29284

Un representante de la familia de troyanos backdoors capaces de ejecutar los comandos de los malintencionados en el equipo infectado.

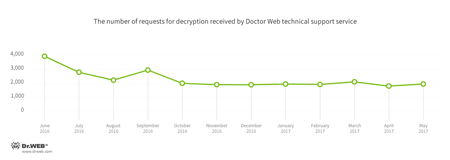

En mayo, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de siguientes modificaciones de los troyanos cifradores:

- Trojan.Encoder.858 — 14.39% solicitudes;

- Trojan.Encoder.11432 — 8.36% solicitudes;

- Trojan.Encoder.3953 — 7.41% solicitudes;

- Trojan.Encoder.761 — 2.62% solicitudes;

- Trojan.Encoder.10144 — 2.60% solicitudes;

- Trojan.Encoder.567 — 2.47% solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección contra la pérdida de datos | |

|---|---|

|  |

Durante el mes de mayo de 2017, a la base de los sitios web nocivos y no recomendados fueron añadidas 1 129 277 direcciones de Internet.

| Abril 2017 | Mayo 2017 | Dinámica |

|---|---|---|

| + 568,903 | + 1,129,277 | + 98.5% |

Otros eventos de seguridad informática

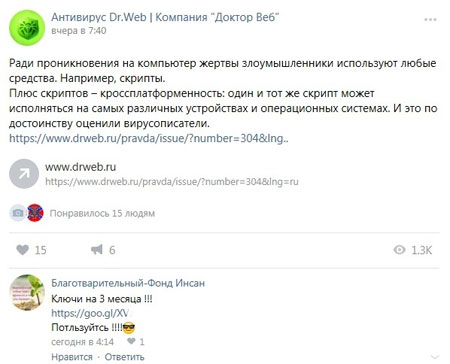

A principios de mayo fue detectado un troyano que se difundía por los enlaces en los comentarios que los malintencionados redactaban en el grupo oficial de la empresa Doctor Web de la red social «VKontakte». En sus mensajes, los ciberdelincuentes ofrecían a los interesados descargar las claves gratuitas del antivirus Dr.Web, pero en realidad, al seguir el enlace, en el equipo de la víctima se descargaba el troyano Trojan.MulDrop7.26387.

Este programa nocivo puede ejecutar varios comandos de los malintencionados: por ejemplo, cambiar el papel tapiz del Escritorio Windows, abrir y cerrar la unidad del disco óptico, intercambiar las funciones de las teclas del ratón, reproducir la frase establecida usando los altavoces, mediante un sintetizador de voz, o visualizar los vídeos de espanto en la pantalla del equipo. Para más información sobre este incidente, consulte un artículo publicado en nuestro sitio web.

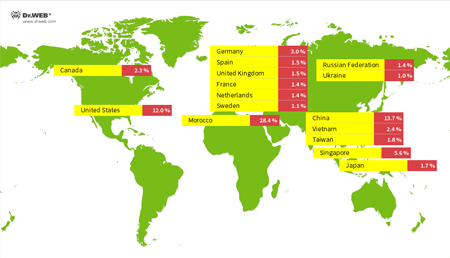

Programas nocivos para Linux

En mayo los analistas de virus de la empresa Doctor Web investigaron un troyano multicomponente para el SO Linux creado en Lua. Este programa nocivo, llamado Linux.LuaBot, consiste en 31 scripts Lua y puede infectar no solo los equipos, sino también varios dispositivos “inteligentes”: almacenes de red, routers, consolas de TV, cámaras IP etc. El troyano genera un listado de direcciones IP que va a atacar, y luego intenta conectarse a los dispositivos remotos usando un listado creado y autorizarse al averiguar el nombre de usuario y la contraseña usando el diccionario. En caso de éxito, carga su propia copia en el dispositivo infectado y la inicia.

Este troyano en realidad es un backdoor – es decir, es capaz de ejecutar los programas de los malintencionados. Además, inicia un servidor web en el dispositivo infectado que permite a los malintencionados descargar e iniciar varios archivos. Los analistas de virus de Doctor Web recopilaron las estadísticas sobre las direcciones IP únicas de los dispositivos infectados por Linux.LuaBot que pueden consultarse en la figura siguiente.

Para la información más detallada sobre este troyano multicomponente, consulte nuestra noticia o la descripción técnica detallada del programa nocivo.

Programas nocivos para macOS

Durante el último mes de primavera de 2017, se propagó un backdoor para macOS. El troyano fue añadido a las bases de virus Dr.Web bajo el nombre de Mac.BackDoor.Systemd.1. El backdoor es capaz de ejecutar los comandos siguientes:

- Recibir un listado del contenido del directorio establecido;

- Leer un archivo;

- Guardar en el archivo;

- Obtener el contenido del archivo;

- Borrar un archivo o una carpeta;

- Cambiar nombre del archivo o de una carpeta;

- Cambiar los permisos para un archivo o una carpeta (comando chmod);

- Cambiar el titular del objeto de archivo (comando chown);

- Crear carpeta;

- Ejecutar un comando en shell bash;

- Actualizar un troyano;

- Reinstalar un troyano;

- Cambiar la dirección IP del servidor de control;

- Instalar un complemento.

Para más información sobre este programa nocivo, consulte el artículo publicado en nuestro sitio web.

Software no deseado y nocivo para dispositivos móviles

En mayo en el catálogo Google Play fue detectado un troyano Android.RemoteCode.28 que descargaba otros programas y transfería la información confidencial al servidor de control. Además, en el catálogo se detectaron las aplicaciones que ocultan el troyano Android.Spy.308.origin que descargaba e iniciaba los módulos software extra y visualizaba la publicidad. El mes pasado, los creadores de virus ММS difundían un troyano bancario Android.BankBot.186.origin camuflado por ММS que robaba dinero desde las cuentas de usuarios.

Los eventos más importantes vinculados con la seguridad «móvil» en mayo:

- Detección de troyanos Android en el catálogo Google Play;

- Difusión del troyano bancario que transfería el dinero de los usuarios de manera oculta a las cuentas de los ciberdelincuentes.

Para más información sobre los virus para dispositivos móviles en mayo, consulte nuestro informe.