Doctor Web: informe de la actividad de virus en junio de 2017

3 de julio de 2017

El evento más destacado del primer mes de verano del año 2017 fue la epidemia del gusano cifrador Trojan.Encoder.12544, mencionado en los medios de comunicación como Petya, Petya.A, ExPetya y WannaCry-2. Este programa nocivo infectó los equipos de muchas empresas y particulares en varios países del mundo. A principios de junio, los analistas de virus de Doctor Web investigaron dos programas nocivos para Linux. Uno de ellos instala una aplicación para obtener criptodivisa en el dispositivo infectado, y el segundo inicia el servidor proxy. A mediados del mes, fue detectado otro troyano miner, pero en este caso amenazaba a los usuarios del SO Windows. Así mismo, en junio fueron detectados varios nuevos programas nocivos para la plataforma móvil Android.

Tendencias clave de junio

- Epidemia del gusano cifrador Trojan.Encoder.12544

- Difusión del troyano miner para Windows

- Detección de los nuevos programas nocivos para el SO Linux

Amenaza del mes

Por la mañana el día 27 de junio, aparecieron los primeros mensajes sobre la difusión del gusano cifrador peligroso llamado en la prensa como Petya, Petya.A, ExPetya y WannaCry-2. Los analistas de Doctor Web lo llamaron Trojan.Encoder.12544. En realidad, este programa nocivo no tiene muchas cosas en común con el troyano Petya (Trojan.Ransom.369): solo el procedimiento de cifrado de la tabla de archivos es similar. El troyano infecta los equipos usando el mismo conjunto de vulnerabilidades que los malintencionados habían usado anteriormente para implementar el troyano WannaCry. Trojan.Encoder.12544 recibe un listado de usuarios locales y de dominio autorizados en el equipo infectado. Luego busca las carpetas de red disponibles para la escritura, intenta abrirlas usando los datos de la cuenta recibidos y guardar su copia allí. Algunos investigadores afirmaban que para prevenir el inicio del cifrador, basta con crear un archivo perfc en la carpeta Windows, pero no es así. El gusano realmente comprueba su inicio posterior detectando en la carpeta del sistema un archivo con el nombre que corresponde al nombre del troyano sin extensión, pero si los malintencionados cambian el nombre inicial del troyano, y la creación del archivo llamado perfc sin extensión en la carpeta C:\Windows\ (como aconsejan muchas empresas antivirus) ya no salvará el equipo de infección. Además, el troyano comprueba si hay este archivo solo en caso de disponer de privilegios suficientes en el sistema operativo.

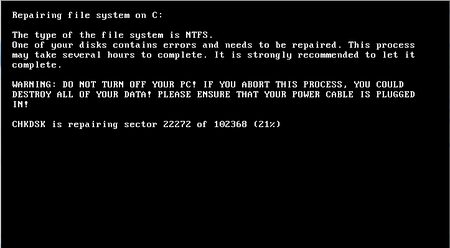

Trojan.Encoder.12544 daña VBR (Volume Boot Record), copia el registro de arranque original Windows a otra sección del disco, al haberlo cifrado previamente con algoritmo XOR, y guarda el suyo en vez del mismo. Luego crea una tarea para reiniciar y cifra los archivos en los discos fijos del equipo. Una vez reiniciado, el gusano visualiza un texto en la pantalla del PC infectado similar al mensaje de la utilidad estándar para comprobar discos CHDISK.

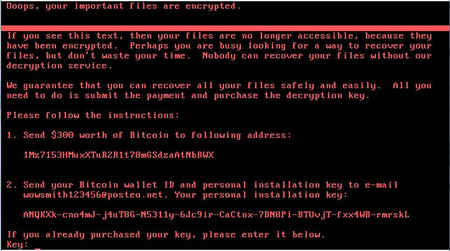

Al mismo tiempo, Trojan.Encoder.12544 cifra MFT (Master File Table). Al finalizar el cifrado, Trojan.Encoder.12544 visualiza en la pantalla una demanda de rescate de los malintencionados.

Los analistas de virus de la empresa Doctor Web creen que Trojan.Encoder.12544 inicialmente no estaba destinado para obtener un rescate, sino para destruir los equipos infectados: primero, los creadores de virus usaron solo una dirección de correo para la correspondencia, bloqueada una vez iniciada la epidemia. Segundo, la clave que se visualiza en la pantalla del equipo infectado, es un conjunto de caracteres aleatorio y no tiene nada que ver con la clave de cifrado real. Tercero, la clave transferida a los malintencionados no tiene nada que ver con la clave usada para cifrar la tabla de ubicación de archivos, por lo tanto, los creadores de virus no pueden proporcionarle a la víctima la clave para descifrar el disco. Para más información sobre los principios de funcionamiento de Trojan.Encoder.12544, véase la noticia o la descripción técnica.

La fuente inicial de difusión del troyano fue el sistema de actualización del programa MEDoc — un medio de llevar la contabilidad popular en Ucrania. Los expertos de la empresa Doctor Web ya conocen un esquema similar de difusión de programas nocivos. En el año 2012, nuestros analistas de virus detectaron un ataque objetivo a la red de farmacias y empresas farmacéuticas rusas usando el troyano espía BackDoor.Dande. Robaba la información sobre las compras de medicamentos en programas especiales usados en la industria farmacéutica. El troyano se descargaba del sitio web http://ws.eprica.ru perteneciente a la empresa Spargo Tecnologías y destinado para actualizar el programa de supervisión de precios de medicamentos ePrica. Para más información sobre este incidente, consulte nuestra noticia, y los detalles de la investigación pueden consultarse en la descripción técnica.

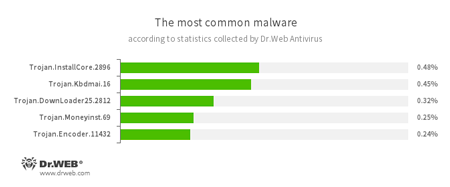

Según los datos estadísticos del Antivirus Dr.Web

- Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.Kbdmai.16

Un representante de la familia de troyanos de publicidad. Una de las funciones de este programa nocivo es abrir varios sitios web en la ventana del navegador. - Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas al equipo atacado. - Trojan.Moneyinst.69

Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos. - Trojan.Encoder.11432

Un gusano de red que inicia un troyano cifrador peligroso en el equipo de la víctima. También conocido como WannaCry.

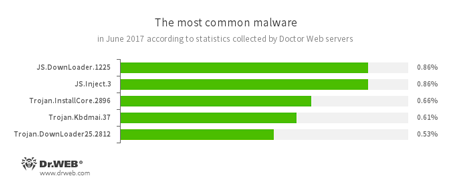

Según los datos de servidores de estadísticas Doctor Web

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - JS.Inject.3

Una familia de scripts nocivos creados en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.Kbdmai.37

Un representante de la familia de troyanos de publicidad. Una de las funciones de este programa nocivo es abrir varios sitios web en la ventana del navegador. - Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

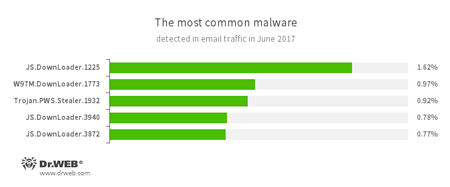

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado. - Trojan.PWS.Stealer

Una familia de troyanos que sirven para robar contraseñas y otra información confidencial en el equipo infectado.

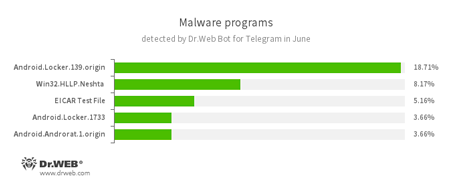

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin, Android.Locker.1733

Representantes de la familia de troyanos en Android que sirven para extorsión. Visualizan un mensaje importuno sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil, para desbloquear el cual al usuario se le ofrece pagar un rescate. - Win32.HLLP.Neshta

Un virus de archivos conocido para analistas de virus a partir del año 2005. Infecta los archivos EXE PE cuyo tamaño no es inferior a 41472 bytes. En caso de infección, guarda a sí mismo al principio del archivo infectado, y el contenido original de la primera parte del archivo lo transfiere al final del archivo. Contiene la línea: «Neshta 1.0 Made in Belarus». - EICAR Test File

Un archivo de texto especial destinado para hacer pruebas de funcionamiento de antivirus. Todos los programas antivirus al detectar este archivo deben dar la misma respuesta que en caso de detectar una amenaza informática real. - Android.Androrat.1.origin

Un programa espía que funciona en dispositivos bajo la administración del SO Android.

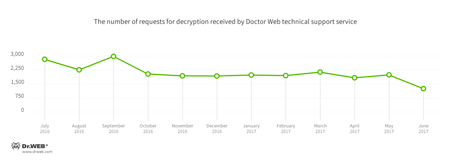

En mayo, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia lo contactaban los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 28.51% de solicitudes;

- Trojan.Encoder.10103 — 8.10% de solicitudes;

- Trojan.Encoder.567 — 5.54% de solicitudes;

- Trojan.Encoder.11432 — 4.10% de solicitudes;

- Trojan.Encoder.10144 — 2.36% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Durante el mes de julio del año 2017, a la base de sitios web nocivos y no recomendados fueron añadidas 229 381 direcciones de Internet.

| Mayo 2017 | Junio 2017 | Dinámica |

|---|---|---|

| + 1 129 277 | + 229 381 | - 79.68% |

Programas nocivos para el SO Linux

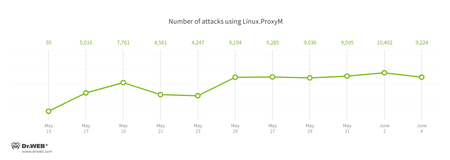

A principios de junio, los analistas de virus de la empresa Doctor Web investigaron dos troyanos para el SO Linux. Uno de ellos — Linux.MulDrop.14 — ataca solo los mini ordenadores Raspberry Pi. Este troyano es un script en cuyo cuerpo hay una aplicación miner comprimida y cifrada que sirve para obtener criptodivisa. El segundo troyano añadido a las bases de virus bajo el nombre de Linux.ProxyM atacó a los usuarios aún a partir de febrero de 2017, y el mayor número de ataques fue registrado en la segunda mitad del mes de mayo. El gráfico de la actividad del troyano Linux.ProxyM registrado por los expertos de Doctor Web puede consultarse más abajo.

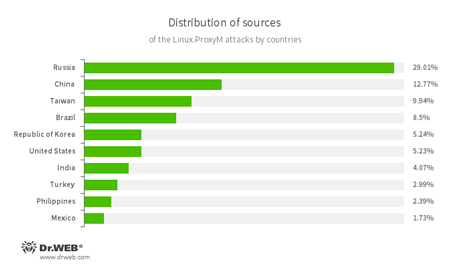

Una parte importante de direcciones IP usadas para atacar está en Rusia. En segundo lugar lo ocupa China, el tercer — Taiwán. La distribución geográfica de fuentes de ataques usando Linux.ProxyM puede consultarse en la imagen siguiente:

Para más información sobre estos programas nocivos, consulte el artículo publicado en nuestro sitio web.

Otros eventos de seguridad informática

Los programas nocivos que usan los recursos de computación de los equipos infectados para obtener (mining) criptodivisas aparecieron una vez aparecidas las criptodivisas: el primer troyano de la familia Trojan.BtcMine fue añadido a las bases de virus Dr.Web en el año 2011. Trojan.BtcMine.1259 detectado en junio es otro representante de esta familia nociva. Trojan.BtcMine.1259 sirve para obtener criptodivisa Monero (XMR). Se descarga al equipo por el troyano descargador Trojan.DownLoader24.64313, a su vez, difundido por el backdoor DoublePulsar.

Además de su función principal, Trojan.BtcMine.1259 descifra y carga en la memoria la biblioteca guardada en su cuerpo, una versión modificada del sistema de administración remota con el código fuente abierto Gh0st RAT (se detecta por el Antivirus Dr.Web bajo el nombre de BackDoor.Farfli.96). Usando esta biblioteca, los malintencionados pueden administrar el equipo infectado y realizar varios comandos en el mismo. El módulo que obtiene la criptodivisa Monero (XMR), puede cargar con cálculos hasta 80% de los recursos de computación del equipo infectado. El troyano contiene tanto la versión de 32 bits como de 64 bits del miner. La realización del troyano correspondiente se usa en el equipo infectado en función del número de bits del sistema operativo. Para la información más detallada sobre la arquitectura y los principios de funcionamiento de este troyano, consulte el artículo informativo publicado en nuestro sitio web.

Software nocivo y no deseado para dispositivos móviles

En junio, los analistas de virus Doctor Web detectaron un troyano Android.Spy.377.origin que atacó los usuarios iraníes de dispositivos móviles. Este programa nocivo transfería la información confidencial a los ciberdelincuentes y pudo ejecutar sus comandos. También en junio los expertos de Doctor Web detectaron en el catálogo Google Play los programas potencialmente peligrosos destinados para conectarse a las redes sociales «VKontakte” y “Odnoklassniki” bloqueadas en el territorio de Ucrania. Estas aplicaciones añadidas a la base de virus Dr.Web como Program.PWS.1, usaban el servidor anonymizer para esquivar la restricción de acceso y no proporcionaban la protección de los datos transmitidos.

Además, el mes pasado a través del catálogo Google Play se difundieron los troyanos Android.SmsSend.1907.origin y Android.SmsSend.1908.origin que enviaban los SMS a los números de pago y abonaban a los usuarios a los servicios caros. Además, a la base de virus fueron añadidas las entradas para los troyanos de la familia Android.Dvmap. Estas aplicaciones nocivas intentaban obtener acceso root, infectaban las bibliotecas de sistema, instalaban los componentes extra y por comando de los malintencionados podían descargar e iniciar el software sin autorización del usuario.

Otro troyano en Android detectado en junio fue llamado Android.Encoder.3.origin. Estaba destinado para los usuarios chinos y, una vez infectados los dispositivos móviles, cifraba los archivos en la tarjeta SD y demandaba un rescate por recuperarlos.

Eventos más destacados de seguridad “móvil” en junio:

- Detección de un troyano en Android que espiaba a los usuarios iraníes;

- Detección de nuevas amenazas en el catálogo Google Play;

- Difusión del troyano encoder que cifraba los archivos en la tarjeta de memoria y demandaba un rescate por descifrar los mismos.

Para más información sobre los virus para dispositivos móviles, consulte nuestro informe. Conozca más con Dr.Web