Doctor Web: informe de la actividad de virus en octubre de 2018

31 de octubre de 2018

En octubre la empresa Doctor Web publicó los resultados del análisis de la actividad de un estafador de red. Más de 10 000 personas fueron vístimas del ciberdelincuente y perdieron en total no menos de $24 000.

Durante el mes, los ciberdelincuentes seguían enviando mensajes extorsionando dinero a los usuarios y amenazando con comprometer sus datos personales. Por lo visto, los malintencionados tenían varias bases de datos con la información de registro que contenía las direcciones del correo-e y contraseñas. A estas direcciones los extorsionistas enviaban los mensajes diciendo que conocen la contraseña de la víctima y en sus equipos supuestamente está instalado un programa nocivo. Para no divulgar los datos de la vida privada del destinatario, los ciberdelincuentes demandaron un rescate en criptomoneda bitcoin igual a 500 - 850 USD.

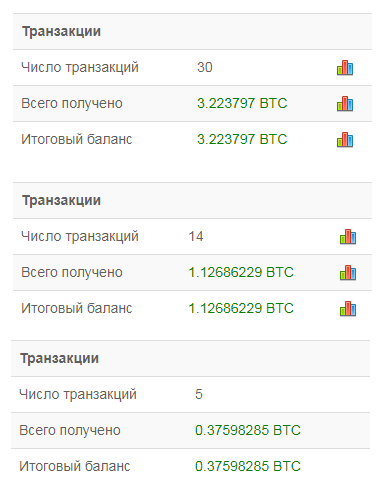

Los estafadores usan activamente varios monederos de bitcons y, según la información del sitio web сайте blockchain.com, ya hay varias víctimas de las amenazas de los estafadores.

Últimamente este modo de extorsión es muy popular entre los ciberdelincuentes: realizan envíos de mensajes con varias amenazas, pero con el número restringido de combinaciones de la dirección del correo-e y la contraseña. Por supuesto, los extorsionistas no han usado ningún virus o troyano para obtener esta información y, para protegerse de esta amenaza, basta solo con que los usuarios cambien las contraseñas usadas.

Tendencias clave de octubre

- Detección de la actividad de un estafador de red peligros

- Envíos de spam a usuarios de Internet por parte de los extorsionistas

Amenaza del mes

Los expertos de la empresa Doctor Web realizaron una importante investigación cuyos resultados fueron publicados en octubre. El objetivo de los analistas de virus era la actividad de un ciberdelincuente con alias Investimer, Hyipblock y Mmpower. Para lograr sus objetivos, el mismo usaba un amplio conjunto de programas nocivos que incluye varios stealers, descargadores, backdoors y un troyano miner con un módulo incrustado para suplantar el contenido del portapapeles.

Investimer también se dedicaba a estafas con criptomoneda. La gama de modos de ganar dinero ilegal usada es muy amplia: creaba los sitios web falsificados de bolsas de criptomoneda, así como para mining, para programas socio para pagar premios por ver publicidad y loterias en línea.

En general, el esquema de engaño usado por el ciberdelincuente es así: la víctima potencial se asecha de varios modos al sitio web de estafa para usar el cual es necesario descargar algún programa cliente. La víctima descarga un troyano, como si fuera este cliente, que por comando del malintencionado instala otros programas nocivos en el equipo. Estos programas (en su mayoría, los troyanos stealers) roban la información confidencial del dispositivo infectado usando la cual el estafador luego roba de sus cuentas la criptomoneda y el dinero que se guardan en varios sistemas de pago.

Los analistas de Doctor Web suponen que el número total de usuarios víctimas de la actividad ilegal del Investimer supera 10 000 personas. El daño causado por el malintencionado a sus víctimas nuestros expertos lo valoran de forma siguiente: más de 23 000 USD. Además, son 182 000 unidades de criptomoneda Dogecoin, lo cual a fecha de hoy corresponde a unos 900 USD. Para la información más detallada sobre esta investigación, consulte el artículo publicado en nuestro sitio web.

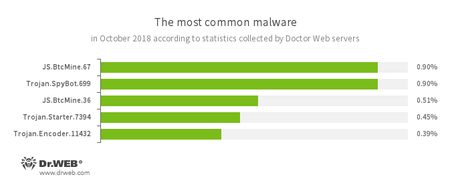

Según los datos de los servidores de estadísticas Doctor Web

- JS.BtcMine

- Una familia de scripts en JavaScript, destinados para la obtención ilegal (mining) de la criptomoneda.

- Trojan.SpyBot.699

- Un troyano espía que sirve para interceptar las pulsaciones de teclas en un dispositivo infectado, ejecutar los comandos recibidos y robar la información confidencial.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo básico es iniciar el archivo ejecutable con un conjunto determinado de funciones nocivas en el sistema infectado.

- Trojan.Encoder.11432

- Un gusano cifrador, así mismo, conocido como WannaCry.

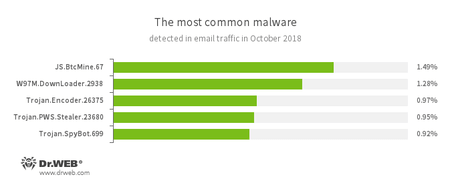

Estadísticas de programas nocivos en el tráfico de correo

- JS.BtcMine

- Una familia de scripts en JavaScript que sirven para la obtención no autorizada (mining) de la criptomoneda.

- W97M.DownLoader

- Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos al equipo atacado.

- Trojan.Encoder.26375

- Un representante de la familia de troyanos extorsionistas que cifran los archivos en el equipo y demandan a la víctima un rescate por descifrarlos.

- Trojan.PWS.Stealer

- Una familia de troyanos que sirven para robar contraseñas y otra información confidencial en el equipo infectado.

- Trojan.SpyBot.699

- Un troyano espía que sirve para interceptar las pulsaciones de teclas en el dispositivo infectado, ejecutar los comandos recibidos y robar la información confidencial.

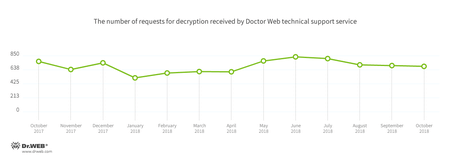

Cifradores

En octubre, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia lo contactaron por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores а:

- Trojan.Encoder.858 — 20,04% de solicitudes;

- Trojan.Encoder.11464 — 11.67% de solicitudes;

- Trojan.Encoder.567 — 6.23% de solicitudes;

- Trojan.Encoder. 25574 — 5.84% de solicitudes;

- Trojan.Encoder.1539 — 4.86% de solicitudes;

- Trojan.Encoder.5342 — 1.75% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En octubre del año 2018, a la base de los sitios web no recomendados y nocivos se añadieron 156 188 direcciones de Internet.

| Septiembre 2018 | Octubre 2018 | Dinámica |

|---|---|---|

| + 271 605 | + 156 188 | - 42.49% |

Software nocivo y no deseado para dispositivos móviles

A principios de octubre a la bases de virus Dr.Web fue añadida una entrada para detectar un banker en Android Android.BankBot.1781. Puede descargar e iniciar los módulos extra, así como compilar y ejecutar el código recibido de los ciberdelincuentes, creado en C#. Posteriormente, los expertos de Doctor Web detectaron varios troyanos en el catálogo oficial de aplicaciones para el SO Android. Entre ellos hubo programas nocivos Android.FakeApp.125 y Android.Click.245.origin que abrían y visualizaban los sitios web de estafa.

A finales del mes en Google Play fueron detectados los troyanos descargadores Android.DownLoader.818.origin y Android.DownLoader.819.origin. Descargaban en dispositivos móviles e intentaban instalar otros troyanos en Android. Así mismo, los analistas de virus investigaron las aplicaciones nocivas Android.RemoteCode.192.origin y Android.RemoteCode.193.origin que se difundían como si fueran software legal. Los troyanos visualizaban la publicidad, podían descargar los módulos extra y abrir los vídeos indicados por los malintencionados, publicados en el portal YouTube. De esta forma, falsificaban los datos del contador de visualizaciones y mejoraban la popularidad de los vídeos.

Los eventos más destacados vinculados a la seguridad “móvil” en octubre:

- Detección de aplicaciones nocivas en Google Play;

- Difusión de un troyano bancario peligroso, capaz de compilar y ejecutar el código nocivo “al vuelo”.

Para más información sobre los eventos de virus para dispositivos móviles en octubre, consulte nuestro informe.