Doctor Web: informe de la actividad de virus para dispositivos móviles en diciembre de 2020

28 de diciembre de 2020

Comparado con el mes de noviembre, en diciembre los productos Dr.Web para Android detectaron en los dispositivos móviles un 25,34% menos de amenazas. Según las estadísticas recibidas, el número del malware detectado fue reducido un 25,35%, del software no deseado ― un 21%, del software potencialmente peligroso ― un 68,1%, y del adware ― un 25,01%. Con mayor frecuencia, los usuarios de dispositivos en Android afrontaban a troyanos de publicidad, malware capaz de ejecutar un código aleatorio, así como varios troyanos descargadores.

A mediados del mes los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play un troyano multifuncional Android.Joker.477 que se difundía como si fuera un software con un conjunto de imágenes. Además, fueron registrados más ataques con troyanos bancarios, en particular, Android.BankBot.684.origin y Android.BankBot.687.origin. En algunos casos los malintencionados los hacían pasar por el software que permite recibir ayuda financiera pública en el periodo de la pandemia.

TENDENCIAS CLAVE DEL MES DE DICIEMBRE

- Reducción del número total de amenazas detectadas en los dispositivos en Android

- Loa troyanos de publicidad y el malware descargador siguen siendo unas de las amenazas más activas en Android

- Los ciberdelincuentes siguen aprovechándose bastante de la pandemia para sus ataques

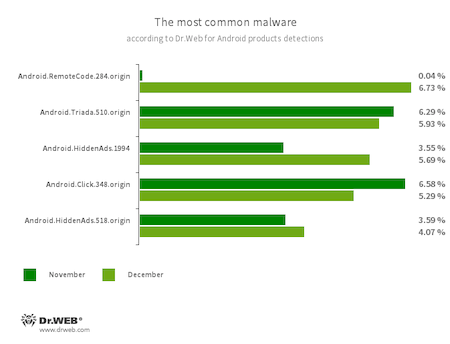

Según los datos de los productos antivirus Dr.Web para Android

- Android.RemoteCode.284.origin

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varios representantes de esta familia pueden ser detectados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas de sus modificaciones pueden aprovecharse de las vulnerabilidades para acceder a los archivos de sistema y directorios protegidos.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Un troyano destinado para visualizar publicidad importuna. Se difunde por otro malware, como si fuera una aplicación popular. Este malware en algunos casos lo instala de forma no autorizada en el catálogo del sistema.

- Android.Click.348.origin

- Un malware que abre los sitios web de forma automática, hace clics sobre los banners de publicidad y sigue los enlaces. Puede difundirse como si fuera un programa legal sin provocar sospechas de usuarios.

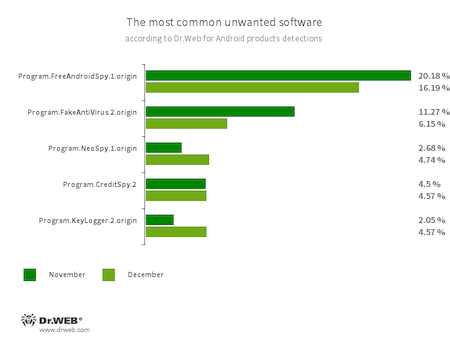

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usadas para ciberespionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección del adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a los usuarios al demandar la compra de la versión completa.

- Program.CreditSpy.2

- Detección de programas destinados para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan los mensajes SMS al servidor remoto, así como la información sobre los contactos de la libreta telefónica, el historial de llamadas y también otra información.

- Program.KeyLogger.2.origin

- Un programa en Android que permite supervisar los caracteres introducidos en el teclado. No es malicioso, pero puede usarse para robar la información confidencial.

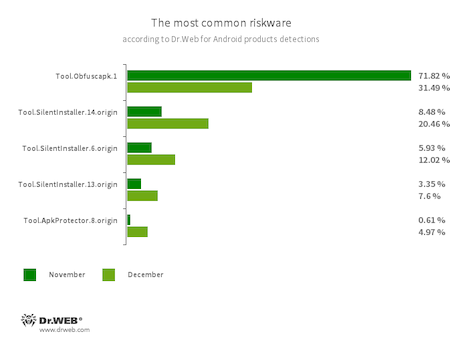

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para modificar de forma automática y dañar el código fuente de aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para la protección del malware y otros programas peligrosos contra la detección por los antivirus.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.8.origin

- Plataformas de comuptación potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

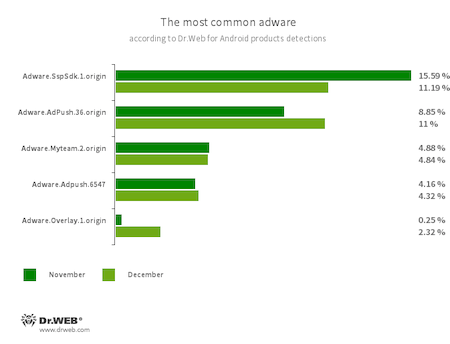

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Amenazas en Google Play

En diciembre los analistas de virus de la empresa Doctor Web detectaron otro troyano en el catálogo Google Play. Fue un representante de la familia Android.Joker, llamado Android.Joker.477. El troyano se difundía como si fuera una compilación de imágenes, pero en realidad servía para suscribir a los usuarios a los servicios de pago, así como descargar y ejecutar un código aleatorio.

Troyanos bancarios

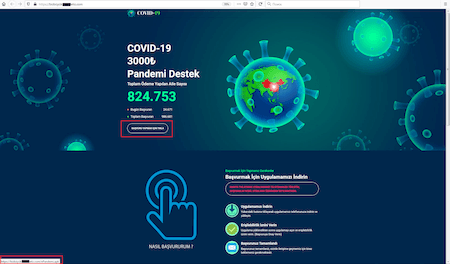

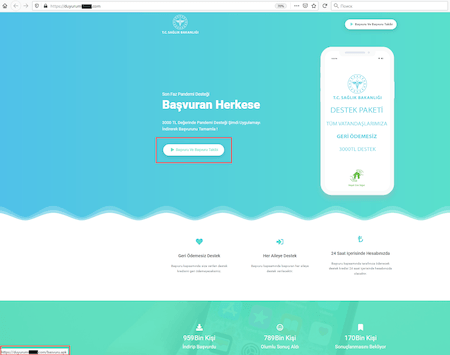

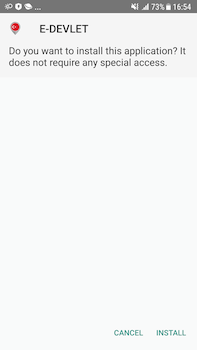

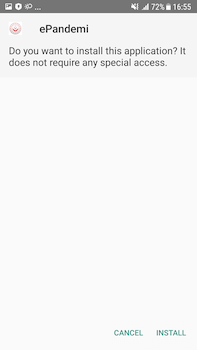

Entre los programas troyanos que amenazaban a los usuarios en diciembre, había bankers Android.BankBot.684.origin y Android.BankBot.687.origin. Las nuevas modificaciones de este malware detectadas por nuestros expertos atacaron a los residentes de Turquía. Los troyanos se difundían a través de los sitios web de estafa donde a las víctimas optenciales se les ofrecía recibir las ayudas financieras públicas a causa de la pandemia. Para recibirlas, a los usuarios se les ofrecía descargar e instalar un software especializado que en realidad era un malware.

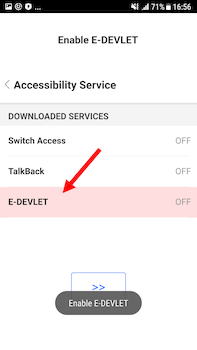

Al penetrar en los dispositivos en Android, los bankers solicitaban acceso a las posibilidades avanzadas (Accessibility Service) del SO Android para mejorar sus permisos, ocultaban sus iconos de la lista de las aplicaciones instaladas en la pantalla principal y empezaban a realizar sus funciones básicas. Robaban la información confidencial, al visualizar las ventanas phishing por encima de las ventanas de otras aplicaciones, interceptaban SMS, podían bloquear la pantalla y también realizaban otras acciones maliciosas.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web