Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2020

29 de diciembre de 2020

En el año 2020 el malware más popular para el SO Android fueron los troyanos con los cuales los malintencionados ganaban dinero ilegal. Entre los mismos ― las aplicaciones maliciosas creadas para descargar e iniciar un código aleatorio, así como para descargar e instalar software sin autorización del usuario. Además, los creadores de virus aplicaron bastante varios troyanos de publicidad y malware clickers que abrían los sitios web y seguían los enlaces de forma automática.

Una amenaza importante para los usuarios se refería a los backdoors que permiten a los malintencionados administrar los dispositivos infectados a distancia, así como a los troyanos que convierten los dispositivos en los servidores proxy a través de los cuales los ciberdelincuentes redirigían el tráfico.

El problema de ciberespionaje sigue siendo actual. En los últimos 12 meses los titulares de dispositivos en Android afrontaron varios programas que permiten supervisar a los usuarios y controlar sus acciones. Muchas de estas aplicaciones no son maliciosas, pero suponen un peligro potencial porque pueden aplicarse tanto con autorización del usuario como sin el mismo.

Así mismo, aparecieron nuevas amenazas en Google Play ― un catálogo oficial de software y otro contenido digital para el SO Android. Se considera la fuente más segura de aplicaciones y juegos para dispositivos en Android, pero los malintencionados siguen pudiendo añadir malware y software no deseado al mismo. Entre las amenazas detectadas en el mismo por los expertos de la empresa Doctor Web, hubo muchos troyanos de publicidad, aplicaciones de estafa y malware que suscriben a los usuarios a los servicios de pago y cargan componentes extra. Además, a través de Google Play se difundían los troyanos bancarios y los programas con módulos de publicidad incrustados no deseados.

En el año 2020 para difundir varios tipos de malware los malintencionados se aprovechaban activamente del tema de la pandemia de coronavirus. Así se difundieron los troyanos bancarios, los troyanos extorsionistas, los troyanos espía, el software de estafa y otras amenazas.

Tendencias del año pasado

- Penetración de las nuevas amenazas en el catálogo Google Play

- Uso por los malintencionados de varios comprimidores y utilidades para proteger su malware y software no deseado creado

- Aparición de los nuevos troyanos que realizan varias metodologías para ocultar la funcionalidad maliciosa

- Prevalencia de troyanos de publicidad, así como de varios descargadores del software entre las amenazas detectadas en dispositivos

Los eventos más destacados del año 2020

En marzo los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play un nuevo troyano multifuncional Android.Circle.1 que se difundía camuflado por una recopilación de imágenes, programas de astrología, juegos, utilidades y otras aplicaciones útiles. Al penetrar en los dispositivos en Android, el mismo recibía de los malintencionados los comandos con scripts BeanShell que luego ejecutaba. Por ejemplo, Android.Circle.1 podía visualizar publicidad y abrir los sitios web donde imitaba las acciones de usuarios ― seguía los enlaces de forma automática y hacía clics sobre los banners de publicidad.

Durante el año nuestros analistas de virus detectaron también otro malware similar de la misma familia que Android.Circle.1.

En mayo los expertos de Doctor Web detectaron la difusión de la nueva versión del malware Android.FakeApp.176, conocido desde hace varios años. Para atraer a los usuarios, los malintencionados lo presentan camuflado por un programa o un juego conocido. Otra modificación del troyano fue promovida por los malintencionados camuflada por una versión móvil del juego Valorant y fue publicidada a través del video hosting YouTube.

La única función de Android.FakeApp.176 es abrir los sitios web de los servicios de socios donde a los visitantes se les ofrece realizar las tareas determinadas: instalar algún juego, aplicación o participar en una encuesta. Por cada tarea cumplida correctamente, los participantes del esquema de socios reciben un premio. En caso de Android.FakeApp.176 la estafa fue la siguiente: por cumplir las tareas, el troyano prometía un acceso al juego inexistente a los usuarios. Como resultado, las víctimas de este engaño no recibían el premio deseado y solo ayudaban a ganar dinero a los creadores de virus.

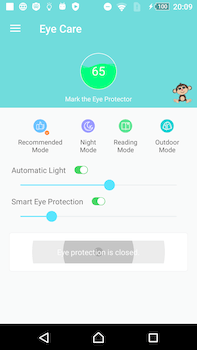

Ya en diciembre la empresa Doctor Web informó sobre un troyano Android.Mixi.44.origin, detectado en una aplicación para cuidar de la vista de los usuarios de dispositivos en Android. Sin autorización seguía los enlaces y abría los sitios web que visualizaba por encima de las ventanas de otros programas. Además, el troyano supervisaba qué aplicaciones instala el usuario e intentaba asignar cada instalación a los malintencionados, por lo cual los mismos recibían un premio de servicios de socios y de publicidad.

Durante los 12 meses pasados los expertos de Doctor Web detectaron muchas amenazas en el catálogo Google Play. Entre las mismas —los troyanos de publicidad Android.HiddenAds que visualizan los banners por encima de las ventanas de otras aplicaciones, los troyanos multifuncionales Android.Joker que suscriben a los usuarios a los servicios móviles caros y ejecutan un código aleatorio, así como otro malware y software no deseado.

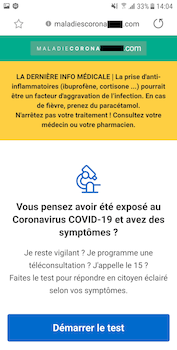

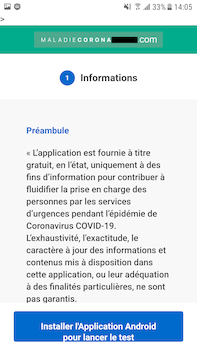

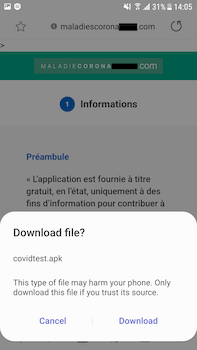

Al aprovecharse del problema de la pandemia SARS-CoV-2, durante todo el año los ciberdelincuentes difundían activamente varios tipos de aplicaciones maliciosas para el SO Android, y las presentaban como si fueran software útil.

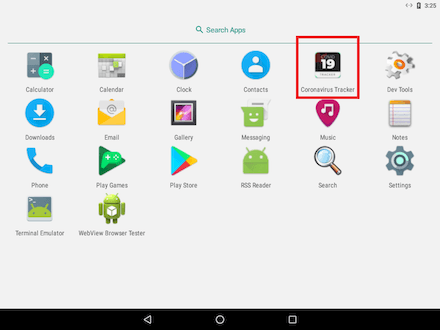

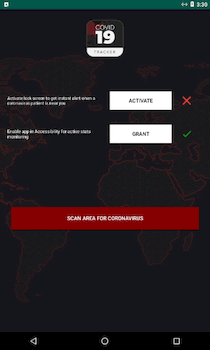

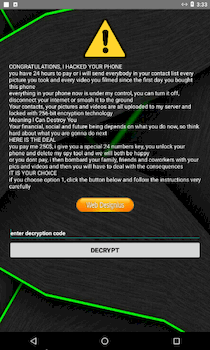

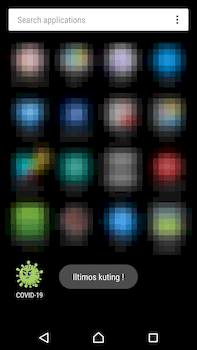

Por ejemplo, em marzo los usuarios fueron atacados por un troyano extorsionista Android.Locker.7145. Los creadores de virus lo difundían camuflado por una aplicación que permitía supervisar las estadísticas de infecciones de coronavirus. Pero en vez de eso, cifraba los archivos guardados en dispositivos en Android y demandaba un rescate de $250 para recuperar los mismos.

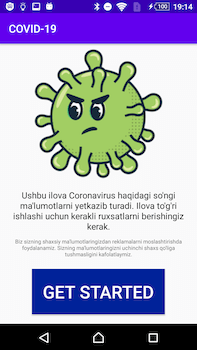

En mayo fue detectado un troyano espía Android.Spy.660.origin, cuyo objetivo principal eran los usuarios de Uzbekistán. A diferencia de Android.Locker.7145, el mismo se ocultaba en un programa que realmente ofrecía estadísticas del número de enfermos de coronavirus. Pero además de esta función, Android.Spy.660.origin también recopilaba y transfería al servidor remoto los mensajes SMS, el registro de las llamadas telefónicas y un listado de contactos de la libreta.

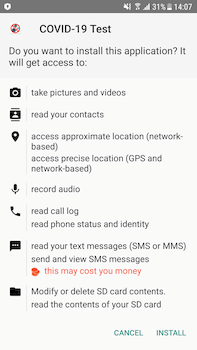

Otro malware espía vinculado al tema es Android.Spy.772.origin que atacó a los usuarios de habla francesa. Los malintencionados lo difundían a través de un sitio web de estafa que imita una fuente de información en línea francesa sobre el coronavirus. Android.Spy.772.origin se descargaba desde un sitio web falsificado, camuflado por una aplicación que sirve para comprobar los síntomas y detectar la posible infección.

Pero el troyano, una vez iniciado, solamente abría en su ventana un sitio web de información real y empezaba a supervisar a la víctima. Transfería a los malintencionados varios tipos de información privada, así mismo, el contenido de los mensajes SMS, los datos de ubicación, llamadas telefónicas y contactos de la libreta. Además, podía escuchar, al grabar el entorno a través del micro incrustado en el dispositivo, así como sacar fotos y grabar vídeos.

Entre el malware difundido a causa de la pandemia también hubo muchos troyanos bancarios. Uno de ellos ― Android.BankBot.2550 ― era otra modificación de un banker en Android multifuncional, conocido como Anubis. Nuestros expertos detectaron algunos casos cuando para difundir el mismo los creadores de virus aplicaban las redes sociales, tales como Twitter. Los ciberdelincuentes ofrecían a las víctimas potenciales ir a los sitios web que habían creado e instalar algún programa supuestamente vinculado a la información sobre el coronavirus. En realidad, los usuarios descargaban a sus dispositivos una aplicación maliciosa que robaba su dinero y la información privada.

Android.BankBot.2550 visualizaba las ventanas phishing para robar los nombres de usuario, las contraseñas y la información sobre las tarjetas bancarias, interceptaba los mensajes SMS, podía crear copias de pantalla, desactivar de forma automática la protección Google Play Protect incrustada en el SO Android, interceptar la información introducida y realizar otras acciones maliciosas.

Además, los troyanos bancarios vinculados al tema del coronavirus se difundían camuflados por las aplicaciones a través de las cuales los usuarios supuestamente podían recibir ayudas económicas públicas. En condiciones de la pandemia y la situación económica complicada los gobiernos de muchos países realmente ofrecían dinero para soportar a la población, de los cual se aprovecharon los malintencionados. Por ejemplo, se difundían los bankers Android.BankBot.684.origin y Android.BankBot.687.origin camuflados por aplicaciones para recibir prestaciones que atacaron a los residentes de Turquía. Los mismos también se descargaban en los dispositivos en Android de las víctimas desde los sitios web maliciosos.

Estos troyanos intentaban robar los nombres de usuarios y las contraseñas de las cuentas de la banca móvil, visualizaban las ventanas phishing por encima de las aplicaciones bancarias. Además, podían robar los datos de tarjetas bancarias, interceptar y enviar los mensajes SMS, ejecutar las solicitudes USSD, bloquear la pantalla del dispositivo infectado y realizar otras acciones por comando de los ciberdelincuentes.

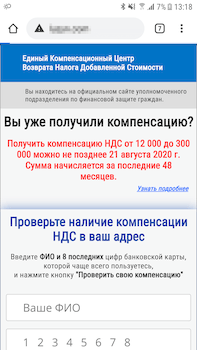

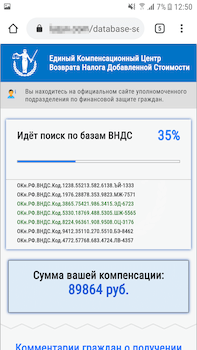

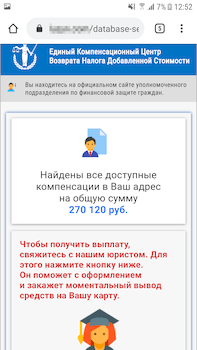

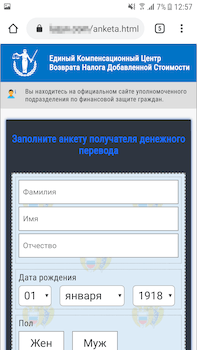

Los delincuentes más ordinarios también se dedicaron al tema de prestaciones sociales durante la pandemia. En particular, difundían activamente varias modificaciones del malware de la familia Android.FakeApp. Durante el año 2020 los expertos de la empresa Doctor Web detectaron muchos troyanos de este tipo en el catálogo Google Play. Con mayor frecuencia, los malintencionados los camuflaban por programas manuales con información sobre la recepción de las prestaciones sociales, varias compensaciones y la devolución del IVA. Muchos de estos troyanos estaban destinados para los usuarios de Rusia donde el estado también soportó a la población. Al intentar localizar la información sobre los pagos, las víctimas de los estafadores instalaban troyanos.

Estas aplicaciones maliciosas abrían los sitios web de estafa donde se ofrecía indicar los datos personales — supuestamente para comprobar la disponibilidad de alguna prestación o pago. Al introducir los mismos, se imitaba una búsqueda por “la base” y a los usuarios se les ofrecía indicar los datos de la tarjeta bancaria para pagar la comisión por “transferir” el dinero a su cuenta o pagar una cuota por “formalizar” la operación. En realidad, las víctimas no recibían ningún pago ni compensación. Simplemente perdían su dinero y revelaban sus datos privados a los malintencionados.

Estadísticas

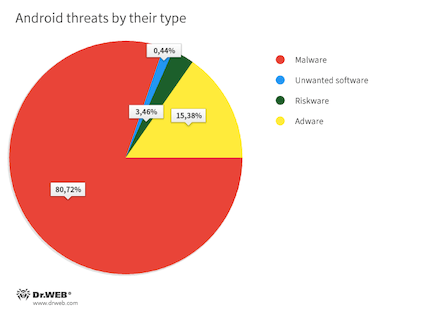

Según las estadísticas de detecciones de los productos antivirus Dr.Web para Android, en el año 2020 en los dispositivos en Android con mayor frecuencia se detectaba malware de varios tipos. Un 80,72% de todas las amenazas detectadas se refiere al mismo. La segunda posición más popular la ocupan las aplicaciones de publicidad, su parte es de 15,38%. En el tercer lugar vemos los programas potencialmente peligrosos que se detectaban en los dispositivos protegidos en 3,46% de los casos. Con menor frecuencia los usuarios afrontaban el software no deseado al que se refiere un 0,44% de las detecciones.

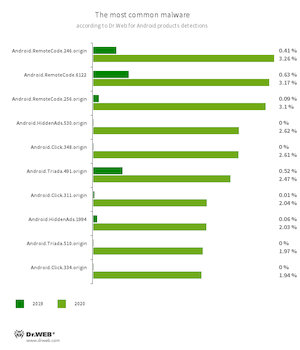

Entre las aplicaciones maliciosas prevalecían los troyanos capaces de descargar y ejecutar un código aleatorio, así como descargar e instalar otros programas. A los mismos se refiere un 50% del malware detectado en dispositivos en Android. Los más difundidos entre los mismos eran los representantes de las familias Android.RemoteCode, Android.Triada, Android.DownLoader y Android.Xiny.

Además, entre los más activos había troyanos que visualizan publicidad no deseada. Casi una cuarta parte de todas las aplicaciones maliciosas detectadas se refiere a los mismos. Entre estos troyanos se detectaron muchos representantes de las familias Android.HiddenAds y Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Malware que descarga y ejecuta un código aleatorio. En función de la modificación, también pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a servicios de pago y realizar otras acciones.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Troyanos para visualizar publicidad importuna. Se difunden como si fueran aplicaciones populares, también por otro malware que en algunos casos puede instalarlos en el catálogo del sistema de forma no autorizada.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Troyanos multifuncionales que ejecutan varias acciones maliciosas. Se refieren a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varios representantes de esta familia pueden detectarse en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas de sus modificaciones pueden usar las vulnerabilidades para acceder a los archivos de sistemas y directorios protegidos.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Aplicaciones maliciosas que abren los sitios web de forma automática, hacen clics sobre los banners de publicidad y siguen los enlaces. Pueden difundirse como si fueran programas inofensivos, sin provocar sospechas de usuarios.

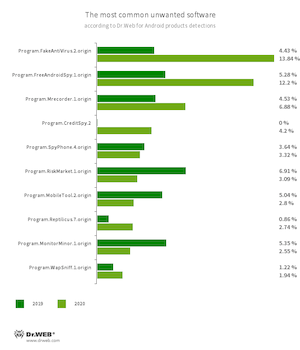

Entre los programas no deseados más difundidos hubo aplicaciones que informaban sobre las amenazas inexistentes y ofrecían “desinfectar” los dispositivos en Android, al comprar la versión completa de estos programas. Además, frecuentemente se detectaban varias aplicaciones espía.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a los usuarios al demandar la compra de la versión completa.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Aplicaciones que supervisan a los titulares de los dispositivos en Android y pueden ser usadas para ciberespionaje. Pueden controlar la ubicación de los dispositivos, recopilar los datos sobre la mensajería SMS, las charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.RiskMarket.1.origin

- Una tienda de aplicaciones que contiene programas troyanos y recomienda su instalación a los usuarios.

- Program.WapSniff.1.origin

- Programa para interceptar mensajes en el Messenger WhatsApp.

Entre el software potencialmente peligroso los más difundidos eran los programas capaces de iniciar otras aplicaciones sin su instalación. Además, los productos antivirus Dr.Web para Android detectaron en los dispositivos en Android muchos programas protegidos por comprimidores especiales y ofuscadores. Estas utilidades frecuentemente se usan por los creadores de virus para proteger malware y el software no deseado contra la detección por los antivirus.

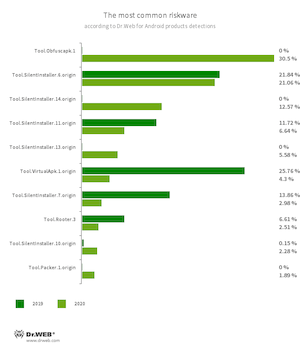

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otros programas peligrosos contra la detección por los antivirus.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Plataformas de computación potencialmente peligras que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismas. Crean un entorno virtual de ejecución que no afecta al sistema operativo principal.

- Tool.Rooter.3

- Una utilidad para recibir permisos root en dispositivos en Android que usa varios exploits. Además de los titulares de dispositivos en Android, la pueden aplicar los malintencionados y el malware.

- Tool.Packer.1.origin

- Una utilidad comprimidora especial que sirve para proteger las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para la protección de las aplicaciones en Android maliciosas contra la detección por los antivirus.

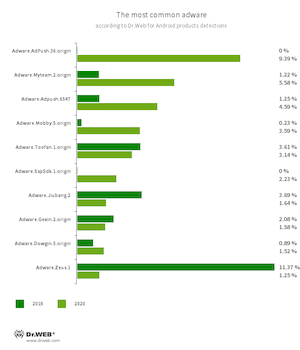

Entre adware fueron muy populares los complementos que visualizaban la publicidad en el panel de notificaciones de dispositivos en Android y también visualizaban los banners por encima de las ventanas de otros programas e interfaz del sistema operativo.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Los módulos de publicidad que los desarrolladores incrustan en sus aplicaciones para monetizar las mismas. Estos módulos visualizan las notificaciones importunas con anuncios, los banners y los videos de publicidad que impiden trabajar con los dispositivos. Además, pueden recopilar la información privada y transferirá al servidor remoto.

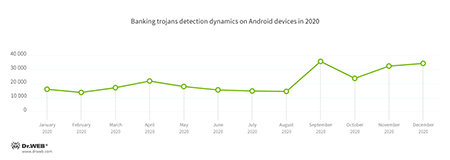

Troyanos bancarios

En el año 2020, la intensidad de los ataques con troyanos bancarios siguió casi al mismo nivel durante los primeros tres trimestres. En este periodo solo en primavera su actividad aumentó, lo cual coincidió con el inicio de la pandemia.

Al llegar el otoño y la segunda ola del coronavirus, se observó un importante crecimiento de detecciones de estas aplicaciones maliciosas que duró hasta finales del año. Así mismo, los troyanos bancarios se difundieron con mayor intensidad en septiembre. Eso pasó porque en agosto el código fuente del banner Cerberus se detectó en acceso público, lo cual provocó la aparición de múltiple nuevo malware creado a base del mismo. Varias modificaciones de este troyano se detectan por los productos antivirus Dr.Web para Android como representantes de la familia Android.BankBot.

Los bankers penetraban en dispositivos en Android de varios modos. Así mismo, al ser descargados desde los sitios web maliciosos. Además de los recursos web de estafa anteriormente mencionados con la información sobre el coronavirus, los malintencionados crearon muchos otros sitios web falsificados. Por ejemplo, el troyano difundido el mayo entre los usuarios de Vietnam, Android.Banker.388.origin, de descargaba a dispositivos en caso de usar el sitio web falsificado del Ministerio de seguridad pública.

Y los ciberdelincuentes que atacaron a los usuarios japoneses durante todo el año creaban los sitios web falsificados de servicios de correo y empresas de mensajería al visitar los cuales se descargaban los bankers en Android.

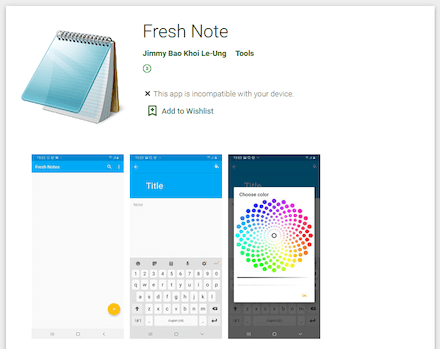

Otro vector se su difusión es a través del catálogo Google Play. Por ejemplo, en junio los analistas de virus de la empresa Doctor Web detectaron en el mismo varios troyanos bancarios a la vez. Uno de ellos era Android.BankBot.3260 que los ciberdelincuentes hacían pasar por una aplicación para tomar notas. Otro — Android.BankBot.733.origin — se difundía camuflado por un programa para instalar las actualizaciones del sistema y programas, así como para la protección de amenazas.

En julio fue detectado un troyano Android.Banker.3259 que se ocultaba en una aplicación para administrar las llamadas telefónicas y SMS.

Perspectivas y tendencias

Los ciberdelincuentes siempre están buscando más modos de protección del malware. En el año 2021 podemos esperar la aparición de nuevas amenazas multicomponente, así como los troyanos protegidos por varios comprimidores que dificultan su detección por los antivirus.

Los creadores de virus continuarán usando aplicaciones maliciosas para ganar dinero ilegal. Como resultado, los usuarios afrontarán nuevos troyanos de publicidad, varios descargadores de software y clickers aplicados en varios esquemas de monetización ilegales.

Sigue importante el problema de ciberespionaje y de los ataques objetivo. Es posible que aparezca malware que usará las vulnerabilidades del SO Android para infectar dispositivos, Para la protección contra las amenazas en Android se recomienda aplicar los medios antivirus Dr.Web para Android e instalar todas las actualizaciones actuales del sistema operativo y programas usados.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web