Doctor Web: informe de la actividad de virus para dispositivos móviles en marzo del año 2021

13 de abril de 2021

En marzo entre las amenazas más activas otra vez se detectaron troyanos y malware que visualizaba publicidad. Además, en dispositivos en Android frecuentemente se detectaba malware que descargaba otro software y ejecutaba el código aleatorio.

Entre las amenazas detectadas en el catálogo Google Play, había múltiples nuevas modificaciones del troyano Android.Joker que suscribían a las víctimas a los servicios premium, así como otras aplicaciones de estafa Android.FakeApp.

TENDENCIAS CLAVE DEL MES DE MARZO

- Difusión de las nuevas amenazas a través del catálogo Google Play

- Actividad de troyanos que suscribían a las víctimas a los servicios móviles de pago

- Difusión de aplicaciones de estafa

Según los datos de los productos antivirus Dr.Web para Android

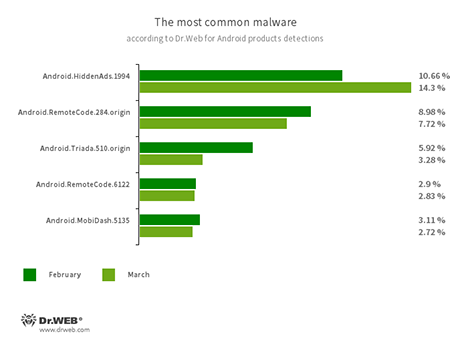

- Android.HiddenAds.1994

- Un troyano que sirve para visualizar publicidad importuna. Se difunde por otro malware camuflado por aplicaciones populares; este malware en algunos casos lo instalan de forma no autorizada en el catálogo de sistema.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varios representantes de esta familia pueden detectarse en el firmware de los dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de las mismas pueden usar las vulnerabilidades para acceder a otros archivos de sistemas protegidos y directorios.

- Android.MobiDash.5135

- Un programa troyano que visualiza publicidad importuna. Es un plugin incrustado en las aplicaciones por los desarrolladores de software.

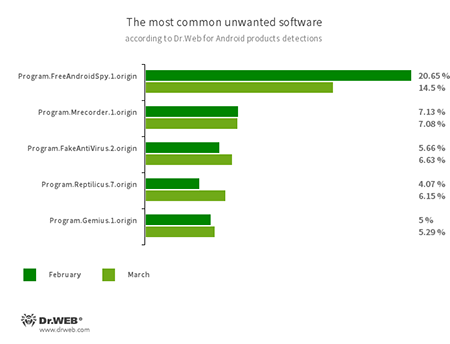

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usadas para ciberespionaje. Son capaces de controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar al usuario al demandar el pago de la versión completa.

- Program.Gemius.1.origin

- Un programa que recopila la información sobre los dispositivos en Android móviles y sobre cómo los mismos se usan por sus usuarios. Junto con los datos técnicos, recopila la información privada — la información sobre la ubicación del dispositivo, las pestañas guardadas en el navegador, el historial de los sitios web consultados, así como sobre las direcciones de Internet introducidas.

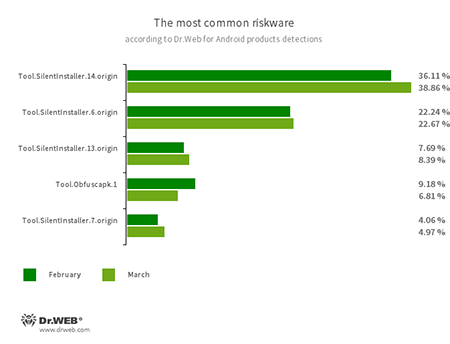

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plataformas de computación potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismas. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para modificar de forma automática y dañar el código fuente de las aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para la protección del malware y otro software peligroso contra la detección por los antivirus.

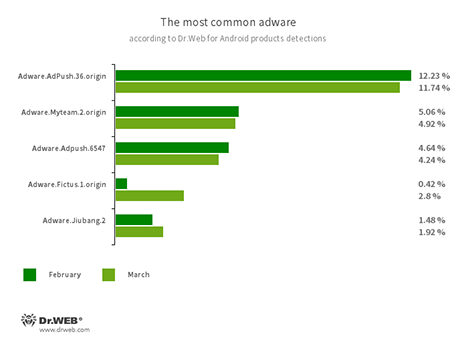

Plugins incrustados en las aplicaciones en Android que sirven para visualizar adware en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Fictus.1.origin

- Adware.Jiubang.2

Amenazas en Google Play

El mes pasado, los expertos de la empresa Doctor Web detectaron en el catálogo Google Play otro software de estafa de la familia Android.FakeApp. Entre ellos, hubo nuevas modificaciones del troyano Android.FakeApp.247 que supuestamente concedía acceso a varios bonus y descuentos de empresas y redes comerciales conocidas. En este caso, se trata de los bonus en caso de comprar combustible en gasolineras populares. Para recibir el “premio”, a las víctimas potenciales se les ofrecía formalizar una suscripción de pago, a partir de 429 RUB por semana. Como resultado, los usuarios no recibían ningún descuento ni bonus, el troyano solamente les visualizaba un código de barras inútil.

Otro malware falsificado se dufundía camuflado por varias aplicaciones no maliciosas: diferentes manuales, programas para comprobar la compatibilidad de personas etc. En realidad, no realizaban las funciones declaradas y, una vez iniciadas, abrían los sitios web sospechosos. Estos troyanos fueron añadidos a la base de virus Dr.Web como Android.FakeApp.244, Android.FakeApp.249 y Android.FakeApp.250.

Además, en el mes de marzo los analistas de virus de Doctor Web detectaron múltiples nuevos troyanos de la familia Android.Joker que supervisaban a usuarios y suscribían a los servicios móviles caros, y también podían ejecutar un código aleatorio. Estos troyanos multifuncionales se difundían camuflados por un software de traducción, aplicaciones de grabación de voz y creación de varios efectos audio, papel tapiz animado, launcher (un programa de administración de la pantalla principal), varios editores de imágenes, así como las utilidades para configurar y administrar los dispositivos en Android. Fueron añadidos a la base de virus como Android.Joker.613, Android.Joker.614, Android.Joker.617, Android.Joker.618, Android.Joker.620, Android.Joker.622, Android.Joker.624, Android.Joker.630 y Android.Joker.632.

Para proteger los dispositivos en Android contra el software no deseado y malicioso, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web