Doctor Web: informe de la actividad de virus para dispositivos móviles en junio de 2021

9 de julio de 2021

Durante el mes los analistas de virus de la empresa Doctor Web detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas ― las aplicaciones troyanas que robaban los nombres de usuario y las contraseñas de las cuentas Facebook, el malware peligroso que suscribía a los usuarios a los servicios móviles de pagó, así como los troyanos que cargaban los sitios web de estafa.

TENDENCIA CLAVE DEL MES DE JUNIO

- Difusión de múltiple malware a través del catálogo Google Play

Amenaza móvil del mes

El mes pasado los expertos de la empresa Doctor Web detectaron en el catálogo Google Play el malware que sirve para robar los nombres de usuario y las contraseñas de las cuentas Facebook. Los troyanos llamados Android.PWS.Facebook.13, Android.PWS.Facebook.14, Android.PWS.Facebook.17 y Android.PWS.Facebook.18, se ocultaban en los programas inofensivos, de primera vista, y fueron descargados más de 5 850 000 veces.

Para robar la información privada, los mismos ofrecían a las víctimas potenciales entrar en Facebook, para lo cual cargaban la verdadera página de inicio de sesión de la red social. Luego a través de JavaScript especial los troyanos interceptaban los nombres de usuario y las contraseñas introducidas y junto con algunos otros datos los transferían al servidor remoto de los malintencionados.

Para más información sobre este caso, véase una de nuestras noticias.

Según los datos de los productos antivirus Dr.Web para Android

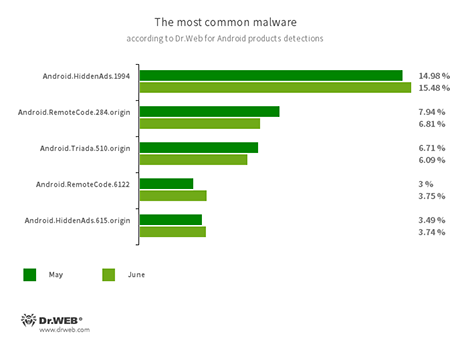

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Los troyanos que sirven para visualizar publicidad importuna. Se difunden como si fueran aplicaciones no ofensivas y en algunos casos se instalan en el catálogo de sistema por otro malware.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- El malware que descarga y ejecuta el código aleatorio. En función de la modificación, también pueden cargar varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, firmar a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varios representantes de esta familia pueden estar en el firmware de los dispositivos en Android donde los malintencionados los implementan en la etapa de producción, Además, algunas de sus modificaciones pueden usar las vulnerabilidades para acceder a los archivos de sistema protegidos y directorios.

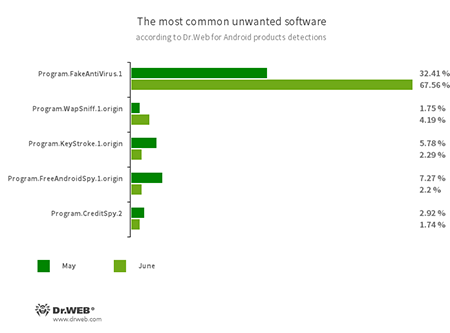

- Program.FakeAntiVirus.1

- Detección del adware que imita el funcionamiento del software antivirus. Estos programas pueden notificar sobre las amenazas no existentes y engañar a los usuarios al demandar el pago de la versión completa.

- Program.WapSniff.1.origin

- Un programa para interceptar mensajes en el messenger WhatsApp.

- Program.KeyStroke.1.origin

- Un programa en Android capaz de interceptar la información introducida en el teclado. Algunas de sus modificaciones también permiten supervisar los mensajes SMS entrantes, controlar el historial de las llamadas telefónicas y grabar las conversaciones telefónicas.

- Program.FreeAndroidSpy.1.origin

- Una aplicación que supervisa a los titulares de dispositivos en Android y puede ser usado para ciberespionaje. Controla la ubicación de los dispositivos, accede a la libreta telefónica y la lista de contactos de usuario, y también copias las fotos y los vídeos almacenados en los dispositivos.

- Program.CreditSpy.2

- Detección de programas que sirven para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre los contactos de la libreta telefónica, el historial de llamadas, así como otra información.

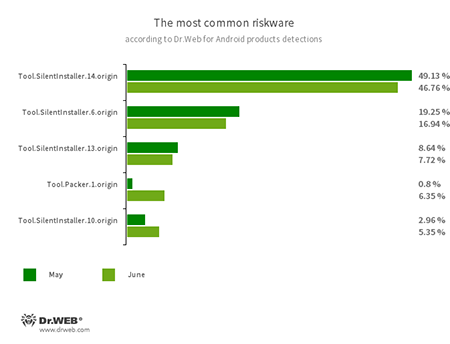

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.Packer.1.origin

- Una utilidad de compresión especial que sirve para la protección de las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para la protección tanto de software inofensivo como troyano.

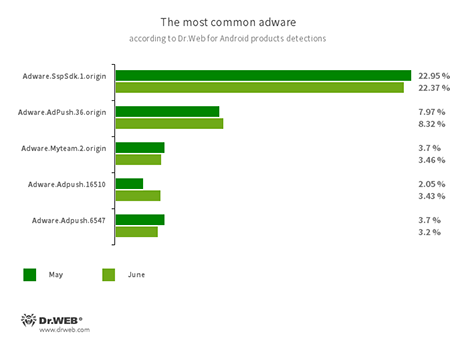

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar la publicidad en modo de pantalla completa al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y cargar los sitios web.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Amenazas en Google Play

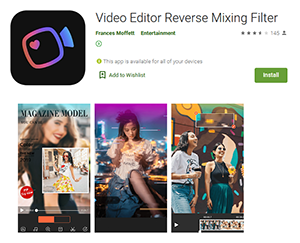

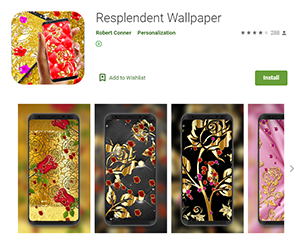

Junto con los troyanos que robaban los nombres de usuario y las contraseñas de Facebook, los expertos de Doctor Web detectaron en el catálogo Google Play otro malware. Así mismo, los troyanos Android.Joker.758 y Android.Joker.766, que suscribían a las víctimas a los servicios móviles de pago y podían ejecutar un código aleatorio. El primero se difundía como si fuera un software para editar vídeos, el segundo ― camuflado por una aplicación con un conjunto de imágenes para modificar el fondo de la pantalla principal de dispositivos en Android.

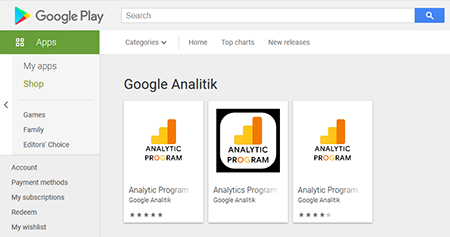

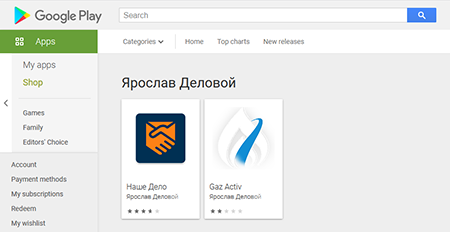

Otros troyanos eran representantes de la familia de programas falsificados Android.FakeApp que se difundían camuflados por varios tipos de software. Por ejemplo, los troyanos Android.FakeApp.278, Android.FakeApp.279, Android.FakeApp.294, Android.FakeApp.295, Android.FakeApp.296 y Android.FakeApp.298 fueron presentados por los malintencionados camuflados por las aplicaciones oficiales de la Lotería rusa, con las cuales los usuarios supuestamente podían recibir los tickets de lotería gratuitos y enterarse de los resultados del sorteo.

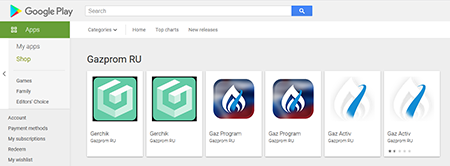

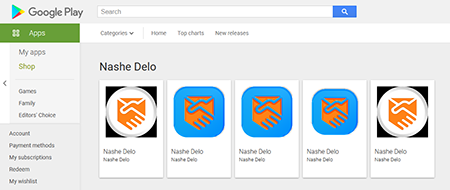

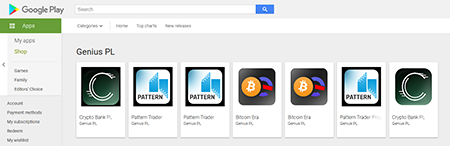

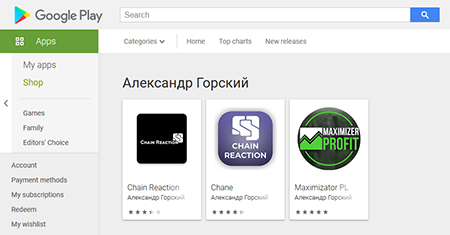

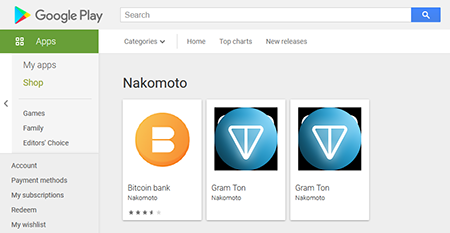

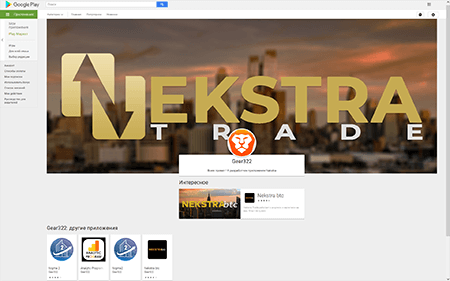

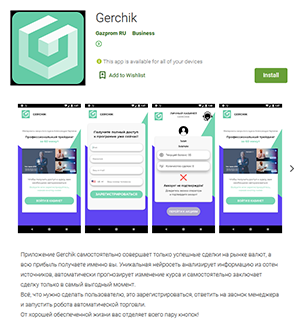

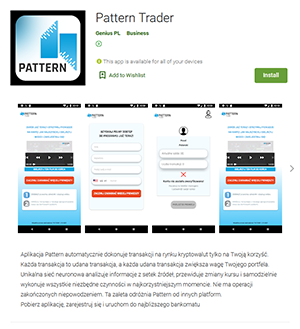

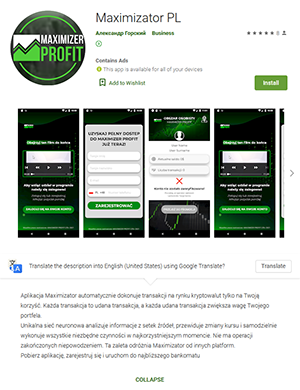

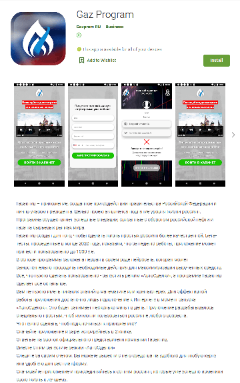

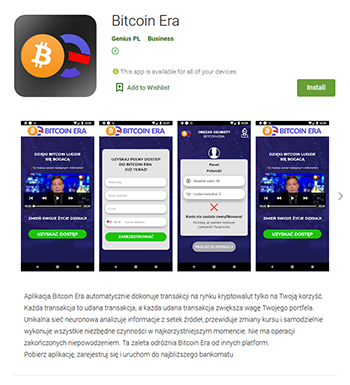

Así mismo, los troyanos Android.FakeApp.280, Android.FakeApp.281, Android.FakeApp.282, Android.FakeApp.283, Android.FakeApp.284, Android.FakeApp.285 y Android.FakeApp.286 se difundían camuflados por programas supuestamente destinados para ganar dinero en el mercado financiero y de mercancías, por ejemplo, en caso de vender divisa, petróleo y criptomoneda.

Según la información de los desarrolladores, las aplicaciones “realizaban las transacciones correctas automáticas”. Los usuarios solamente tenían que registrarse y ponerse en contacto con el “manager”. Algunos de estos programas supuestamente fueron creados con soporte del gobierno y el presidente de la Federación de Rusia, así mismo, una parte de ellos estaba destinado a los usuarios tanto de Rusia como de los demás países, por ejemplo, en Polonia. En realidad, estos programas falsificados no llevaban ninguna funcionalidad útil y solo acechaban a las víctimas a la trampa de los estafadores, al cargar los sitios web dudosos y de phishing.

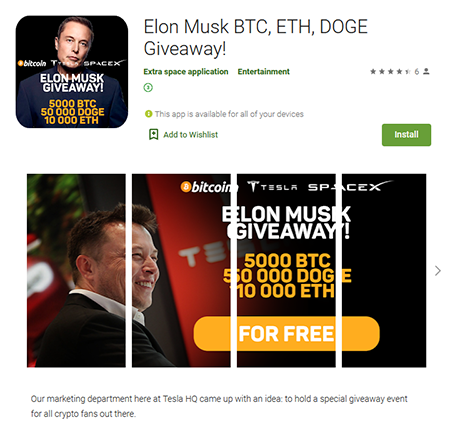

Otra aplicación falsificada “financiera” añadida a la base de virus Dr.Web como Android.FakeApp.277, se difundía camuflada por un programa especial de inversiones de Elon Musk. En la misma, a las víctimas se les ofrecía “duplicar” el volumen de la criptomoneda existente al enviarla supuestamente a los monederos de la empresa Tesla. En realidad, esta aplicación troyana no tenía nada que ver con la empresa conocida ni con su dueño, y los usuarios que cayeron en la trampa de los malintencionados transferían el dinero a los estafadores.

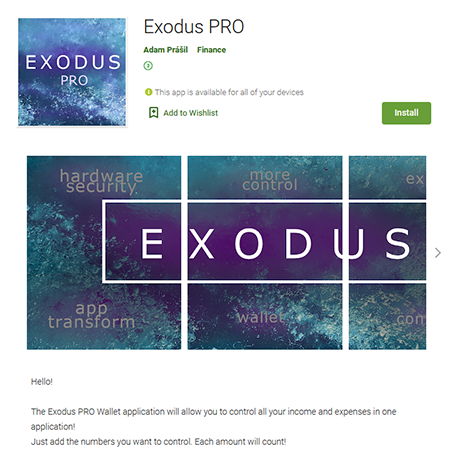

Otro troyano llamado Android.FakeApp.297 fue presentado por los malintencionados como un programa monedero electrónico. Igual que en caso de otras aplicaciones falsificadas maliciosas, el mismo cargaba los sitios web de estafa.

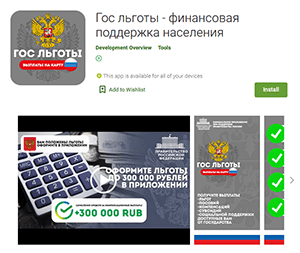

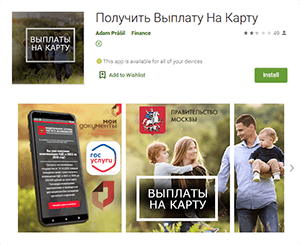

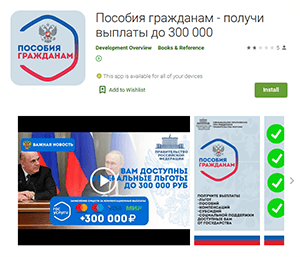

Además, fueron revelados otros programas falsificados que ofrecían a las víctimas encontrar la información sobre los subsidios y prestaciones y recibir los pagos del estado. Los productos antivirus Dr.Web para Android los detectan como Android.FakeApp.291, Android.FakeApp.292 y Android.FakeApp.293.

Para proteger los dispositivos en Android contra el malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web