Doctor Web: informe de la actividad de virus para los dispositivos móviles en Android en julio de 2015

4 de agosto de 2015

TENDENCIAS CLAVE DE JULIO

- Uso por los malintencionados de varios módulos de publicidad para monetizar los programas troyanos

- Aparición de las nuevas aplicaciones nocivas en el catálogo de Google Play

- Aparición de los troyanos-backdoors peligros

- Crecimiento del número de extorsionistas en Android

- Incremento del número de troyanos por SMS

Número de entradas para programas nocivos y no deseados bajo el SO Android en la base de virus Dr.Web

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 10 144 | 11 422 | +12,6% |

Amenaza “móvil” del mes

En julio fue detectado un troyano Android bastante peculiar añadido a la base Dr.Web como Android.Poder.1. Es una aplicación nociva implementada por los malintencionados en varios programas inofensivos (juegos, por lo general), roba la información confidencial, puede enviar a todos los contactos de la libreta de contactos del usuario los mensajes SMS con un enlace para descargar una copia del troyano y, así mismo, visualiza varios mensajes de publicidad, de lo cual se benefician los creadores del mismo. Además de la visualización de la publicidad, Android.Poder.1 tiene otra herramienta de monetización. En particular, para acceder a algunas funciones que en aplicaciones originales eran gratuitas, a los usuarios se les ofrece realizar un pequeño pago que al final reciben los creadores de virus ingeniosos. Peculiaridades de este troyano:

- Implementado en algunas aplicaciones de juego modificadas por los malintencionados;

- Recaba la información confidencial, tal como el historial de visitas de sitios web en el navegador web y las pestañas guardadas;

- Es capaz de enviar a los números de la libreta de contactos del usuarios los mensajes SMS con un enlace para descargar una copia del troyano (según la modificación de la aplicación nociva, el envío puede realizarse sin que el titular del dispositivo móvil lo sepa, o si el usuario lo acepta – en este caso se usa un formulario estándar para enviar mensajes);

- Contiene varios módulos de software destinados para visualizar la publicidad impertinente;

- Puede ofrecer a los usuarios pagar el acceso a algunas funciones de la aplicación comprometida por los malintencionados.

Troyanos en Android en Google Play

El mes de julio pasado, los expertos de seguridad informática detectaron más troyanos en Android subidos por los creadores de virus al catálogo Google Play. Estos programas nocivos por clasificación de la empresa Doctor Web fueron llamados Android.Spy.134 y Android.Spy.135 y se ocultaban en los juegos desde la primera vista inofensivos. Estos troyanos fueron capaces de visualizar en la pantalla una ventana falsificada de autenticación de la aplicación cliente Facebook, solicitando a los titulares de dispositivos móviles el nombre de usuario y la contraseña de sus cuentas, y transmitían los datos introducidos al servidor remoto. Luego muchos usuarios de la red social que estaban en el listado de contactos de las víctimas, podían recibir un mensaje del “amigo” donde se recomendaba instalar el juego siguiendo el enlace indicado. Gracias a este método, los creadores de troyanos tuvieron mucho éxito en difusión de los mismos: en el momento de borrar Android.Spy.134 y Android.Spy.135 del catálogo Google Play, los mismos fueron descargados más de 500 000 veces.

Peculiaridades de estos troyanos:

- Más de 500 000 descargas en el catálogo Google Play;

- Creados usando el plataforma software Mono Framework;

- Para los usuarios que instalaron estos programas nocivos, los troyanos tienen aspecto de juegos de plena función;

- Fueron capaces de visualizar una ventana falsificada de autenticación de la aplicación cliente Facebook, solicitando a las victimas el nombre de usuario y la contraseña de sus cuentas;

- Podían difundir entre los “amigos” del listado de contactos de usuarios de la red social Facebook un mensaje con recomendación de instalar el juego al seguir el enlace indicado.

A finales de julio, los analistas de virus de Doctor Web detectaron en el catálogo Google Play otro troyano, llamado Android.DownLoader.171.origin. Esta aplicación nociva sirve para descargar e instalar varios programas en dispositivos móviles. Además, por comando de los creadores de virus, es capaz de borrar el software ya instalado. Otra función nociva de Android.DownLoader.171.origin es la visualización de la publicidad en la barra de notificación del sistema operativo.

En el momento de detectar este troyano en el catálogo Google Play, el mismo fue descargado por más de 100 000 usuarios. Pero los malintencionados difundían esta aplicación también en otras plataformas en línea populares, destinadas por lo general para el público de China. Como resultado, el número total de titulares de dispositivos en Android que instalaron Android.DownLoader.171.origin, superó 1,5 millones. Para más información sobre el troyano, consulte el material publicado en el sitio web de la empresa Doctor Web.

Troyanos backdoors

El mes pasado, la base de virus Dr.Web se completó con varias nuevas entradas para troyanos backdoors de la familia Android.Backdoor, destinados para realizar en dispositivos móviles infectados varias acciones no deseadas por comando de los creadores de virus. En particular, entre los programas nocivos de este tipo detectados, cabe destacar los troyanos Android.Backdoor.114.origin y Android.Backdoor.213.origin. Estos backdoors se difundieron por los creadores de virus en aplicaciones inofensivas modificadas por los mismos y fueron capaces de robar a los usuarios la información confidencial de varios tipos, así como descargar e instalar otras aplicaciones sin que los usuarios lo notaran. Además, el troyano Android.Backdoor.114.origin intentaba obtener acceso root en el sistema infectado para ser instalado en el catálogo del sistema y protegerse de ser eliminado.

Número de entradas para troyanos de familia Android.Backdoor en la base de virus Dr.Web:

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 214 | 257 | +20,1% |

Extorsionistas en Android

En julio, fue detectado un gran número de troyanos extorsionistas de familia Android.Locker. Estas aplicaciones nocivas peligrosas bloquean los dispositivos móviles y reclaman a los usuarios un rescate por desbloquear los mismos. Número de entradas para extorsionistas en Android en la base de virus Dr.Web:

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 301 | 356 | +14,8% |

Troyanos bancarios

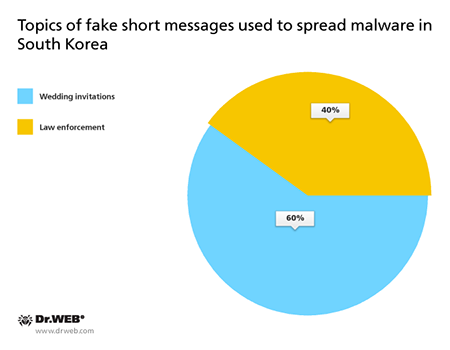

En julio, los malintencionados seguían difundiendo varios troyanos destinados para robar dinero desde las cuentas bancarias. Así, por ejemplo, los creadores de virus de Corea del Sur otra vez organizaron varias campañas spam de envío de mensajes SMS donde se indicaba un enlace para descargar una copia de alguna aplicación nociva en Android. Comparado con los meses anteriores, el número de estos ataques no fue grande, eran menos de diez en total.

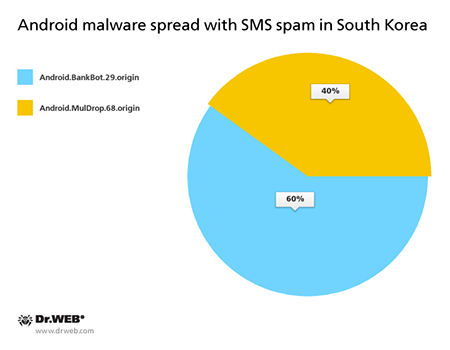

Así mismo, en julio los ciberdelincuentes de Corea del Sur usando spam de SMS difundían los siguientes troyanos en Android:

Número de entradas para troyanos bancarios Android.BankBot en la base de virus Dr.Web:

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 122 | 135 | +10,65% |

Android.BankBot.29.origin

Un troyano bancario que roba los datos de autenticación a varias entidades de crédito de Corea del Sur. Al iniciar los programas originales de banca en Internet, suplanta la interfaz de las mismas por su copia falsificada donde se solicita toda la información confidencial necesaria para acceder a la administración de la cuenta bancaria. La información introducida por el usuario luego se transmite a los malintencionados, Como si fuera suscripción a algún servicio bancario, intenta instalar el programa nocivo Android.Banker.32.origin.

Android.MulDrop.68.origin

Un troyano destinado para difundir e instalar en dispositivos móviles otras aplicaciones nocivas.

Troyanos por SMS

Así mismo, el mes pasado se detectó un gran número de troyanos por SMS que envían los mensajes caros a los números Premium y abonan a los usuarios a los servicios de pago no necesarios. Número de entradas para troyanos por SMS Android.SmsSend en la base de virus Dr.Web:

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 4745 | 5259 | +10,83% |