Informe de actividad de virus para dispositivos móviles en el año 2015

30 de diciembre de 2015

Los últimos 12 meses fueron otro periodo difícil para los dueños de smartphones y tabletas. Igual que antes, los ciberdelincuentes prestaron mucha atención a los usuarios de dispositivos bajo la administración del SO Android, por lo tanto, la mayor parte de los programas «móviles» nocivos y no deseados detectados en el año 2015 fueron destinados para esta plataforma. En particular, la mayor actividad la demostraron varios bankers, aumentó el número de extorsionistas en Android, los módulos de publicidad y los troyanos SMS. Además, fueron más frecuentes los casos de detección de software nocivo preinstalado en firmware del SO Android. De amenaza seria fue la aparición del gran número de troyanos que intentaban obtener el acceso root en dispositivos en Android móviles e infectar el catálogo del sistema con varios rootkits. Así mismo, los malintencionados prestaron atención a los aficionados a los productos de la empresa Apple – para smartphones y tabletas a base de iOS durante el año 2015 también fue detectado mucho software nocivo.

TENDENCIAS CLAVE DEL AÑO

- Difusión de troyanos bancarios en Android

- Crecimiento del número de troyanos que obtienen el acceso root e infectan el catálogo de sistema de dispositivos en Android

- Crecimiento de los casos de implementación de aplicaciones nocivas en firmware Android

- Aparición de los nuevos programas nocivos para iOS

Eventos de virus en el segmento de dispositivos móviles

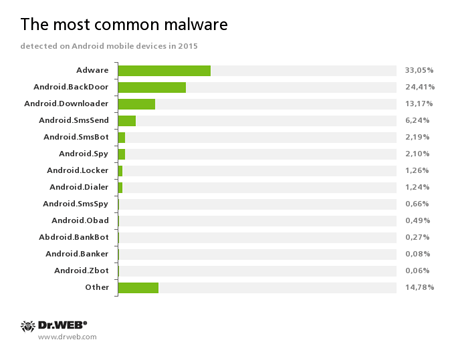

En el año 2015 los malintencionados continuaron atacando los dispositivos móviles que funcionan bajo el SO Android, así mismo, el objetivo clave de los ciberdelincuentes seguía siendo la obtención de beneficio por cuenta de usuarios. Pero durante los últimos 12 meses la táctica de los creadores de virus cambió mucho. Si anteriormente para sacar provecho ellos usaban muchos programas nocivos que envían los mensajes SMS caros a los números premium, ahora con más frecuencia se fijan en otros esquemas de ganar dinero. Así, según los datos estadísticos recabados usando los productos antivirus Dr.Web para Android, en el año 2015 con en smartphones y tabletas en Android se detectaban más frecuencia los siguientes tipos de programas nocivos y no deseados:

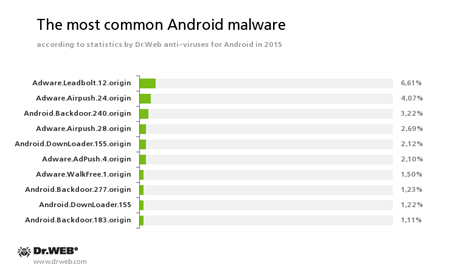

Estas estadísticas demuestran que las amenazas «móviles» más difundidas fueron varios módulos de publicidad que visualizan las ofertas comerciales importunas. Así mismo, fueron muy populares varios backdoors y troyanos descargadores que instalaban en smartphones y tabletas infectados el software no necesario para los usuarios. Así mismo, con mucha frecuencia estos programas nocivos intentaban obtener el acceso root en el sistema infectado para realizar la instalación de forma oculta. En general, se puede afirmar con seguridad que en el año 2015 se observaba una tendencia sólida de crecimiento de los casos de uso de troyanos similares por los malintencionados. Lo confirman las estadísticas de detección por los productos antivirus Dr.Web para Android: la decena de las aplicaciones nocivas más difundidas incluía también Android.BackDoor.240.origin y Android.DownLoader.155.origin que intentaban obtener los privilegios root en dispositivos atacados para luego instalar varios tipos del software sin que los usuarios lo notaran.

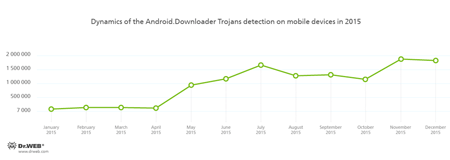

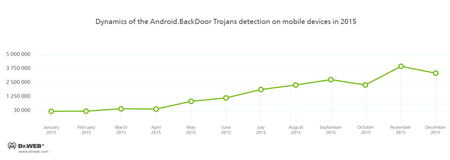

La dinámica de detección de backdoors en Android y los troyanos descargadores, muchos de los cuales en el año 2015 intentaban obtener el acceso root en dispositivos móviles, puede consultarse en los gráficos siguientes:

Los troyanos que obtienen el acceso root

Como ya hemos mencionado más arriba, una de las tendencias clave en el ámbito de la seguridad informática para dispositivos móviles en el año 2015 fue la aparición del gran número de programas nocivos que intentaban obtener acceso root en smartphones y tabletas en Android infectados. En caso de éxito, estos troyanos tuvieron los derechos ilimitados y podían, en particular, instalar de forma oculta varios tipos de software, así mismo, implementarlo en el catálogo de sistema, en realidad infectando los dispositivos móviles con rootkits.

Uno de los primeros casos con participación de estos troyanos en el año 2015 fue detectado en marzo, cuando los expertos de la empresa Doctor Web detectaron las aplicaciones nocivas de la familia Android.Toorch. Se difundían por los creadores de virus a través de las plataformas de software populares en China, así como usando los módulos de publicidad agresivos integrados en varios programas. Al iniciarse en dispositivos en Android, estos troyanos intentaban mejorar sus privilegios de sistema hasta el nivel root, y luego instalaban de forma oculta un componente suyo en el catálogo de sistema. Luego, por comando de los malintencionados, las aplicaciones nocivas Android.Toorch podían descargar, instalar y borrar varios tipos de software sin que el usuario no notara.

Otro troyano añadido a la base de virus como Android.Backdoor.176.origin, intentaba obtener el acceso root en smartphones y tabletas infectados usando la versión modificada de la utilidad Root Master descargada de Internet. En caso de haberlo realizado correctamente, copiaba al catálogo de sistema varios módulos nocivos adicionales y luego podía instalar y borrar las aplicaciones de forma oculta por comando desde el servidor administrativo. Además, Android.Backdoor.176.origin transmitía a los malintencionados la información detallada sobre el dispositivo móvil infectado, supervisaba el número de llamadas entrantes y salientes, así como de mensajes SMS recibidos y enviados. Este troyano se destaca por atribuir a sí mismo los atributos de sistema especiales gracias a lo cual no fue posible borrarlo del sistema infectado.

Un poco más tarde, fue detectada la nueva versión de Android.Backdoor.176.origin, añadida a la base de virus como Android.Backdoor.196.origin. Este troyano de la misma forma intentaba obtener el acceso root y, en caso de realizarlo correctamente, iniciaba su segundo componente que se descargaba desde el servidor de los malintencionados o se copiaba y se descifraba desde los recursos del sistema nocivo mismo. Este módulo detectado como Adware.Xinyin.1.origin realizaba todas las acciones necesarias para los malintencionados. En particular, pudo descargar e instalar de forma oculta varios programas, enviar los mensajes SMS, supervisar el número de llamadas recibidas y realizadas, así como de SMS recibidos y enviados.

Otro troyano que intentaba obtener el acceso root en el SO Android se difundía por los creadores de virus en el catálogo Google Play como si fuera una aplicación inofensiva llamada Brain Test. Este programa nocivo conocido como Android.Backdoor.273.origin, descargaba desde el servidor administrativo e intentaba ejecutar por orden varios exploits destinados para mejorar los derechos de sistema en el SO Android. En caso de éxito, el troyano descargaba el componente nocivo adicional desde el servidor administrativo que se instalaba de forma oculta en el catálogo del sistema y posteriormente se usaba por los malintencionados para la descarga y la instalación oculta de otras aplicaciones peligrosas. Para proteger a sí mismo contra la eliminación, Android.Backdoor.273.origin colocaba en el directorio del sistema varios módulos adicionales que supervisaban la integridad de todos los componentes nocivos del troyano y los reinstalaban en caso de eliminación por el usuario.

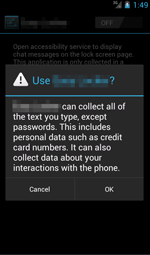

Otro troyano representaba amenaza para los titulares de dispositivo en Android-Android.DownLoader.244.origin, que se difundía a través de los sitios web populares – plataformas de software en programas y juegos modificados por los malintencionados e inicialmente seguros. Este programa nocivo intentaba obtener el acceso root en el dispositivo infectado, y luego por comando del servidor administrativo pudo descargar e instalar varias aplicaciones en el catálogo del sistema de forma oculta. Cabe destacar que durante el primer inicio el troyano solicitaba al usuario el acceso a posibilidades avanzadas del SO (Accessibility Service). Si la víctima potencial le concedía los derechos necesarios, Android.DownLoader.244.origin tuvo la posibilidad de controlar todos los eventos del dispositivo y, así mismo, pudo instalar las aplicaciones de forma oculta, imitando las acciones del usuario, y haciendo clics automáticamente sobre los botones de los cuadros de diálogo al instalar programas. Como resultado, el troyano tuvo «otra opción» de su actividad nociva en caso de no poder tener derechos root.

Troyanos en firmware

Así mismo, el año pasado otra vez fue actual el problema delos troyanos preinstalados en dispositivos móviles. Este modo de difusión de aplicaciones nocivas representa una amenaza importante, porque los usuarios que frecuentemente adquieren los smartphones y tabletas no se enteran de este «regalo» y piensan que sus dispositivos no son de amenaza. Y hasta si en el futuro la aplicación nociva oculta se detecta, la eliminación de la misma puede ser un problema real porque requerirá un acceso root o la actualización de la imagen del sistema operativo hasta la versión limpia. Pero la instalación de firmware de terceros también puede suponer problemas porque los malintencionados incrustan el software troyano en el mismo con más frecuencia.

Uno de estos programas nocivos fue detectado en enero del año 2015. El troyano llamado Android.CaPson.1 se implementaba por los ciberdelincuentes en varias imágenes del SO Android y pudo enviar e interceptar los mensajes SMS de forma oculta, abrir las páginas en Internet, transmitir al servidor remoto la información sobre el dispositivo móvil infectado, así como descargar otras aplicaciones.

Más tarde, en septiembre, los expertos de la empresa Doctor Web detectaron que el troyano Android.Backdoor.114.origin, conocido a partir del año 2014, fue preinstalado por los malintencionados en la tableta Oysters T104 HVi 3G. Este programa nocivo puede descargar, instalar y borrar las aplicaciones de forma oculta por comando del servidor administrativo, así mismo, este troyano también puede activar automáticamente la opción desactivada de instalación del software de origen sospechoso. Además, Android.Backdoor.114.origin recaba y envía al servidor remoto la información muy detallada sobre el dispositivo infectado. Los detalles de este incidente pueden consultarse en el material publicado en el sitio web de la empresa Doctor Web.

Ya en octubre de 2015 en varios dispositivos móviles en Android fue detectado el troyano preinstalado Android.Cooee.1. Este programa peligroso estaba en la aplicación launcher (caparazón gráfico de Android) y contenía algunos módulos especializados para visualizar la publicidad. Así mismo, este troyano pudo descargar e iniciar de forma oculta tanto los paquetes de publicidad adicionales como otras aplicaciones, incluido el software nocivo.

Módulos de publicidad

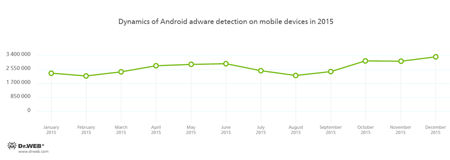

Varias plataformas de publicidad incrustadas por los desarrolladores en aplicaciones en Android, les traen beneficio y al mismo tiempo el software difundido sigue siendo gratuito. La mayoría de los usuarios está de acuerdo porque eso les permite ahorrar. Pero los creadores de programas malintencionados y hasta los creadores de virus con más frecuencia aplican los tipos agresivos de los módulos de publicidad que visualizan las ofertas comerciales importunas, roban la información confidencial y realizan otras acciones no deseadas. En el año 2015 esta tendencia sigue siendo la misma. El número de las aplicaciones de publicidad no deseadas en dispositivos Android detectados en el año 2015 puede consultarse en el gráfico siguiente:

En enero fue detectado un complemento de publicidad Adware.HideIcon.1.origin incrustado en varios programas difundidos a través del catálogo Google Play. Una vez instaladas estas aplicaciones, los usuarios afrontaban muchos mensajes importunos. En particular, en la barra de notificación de dispositivos móviles con cierta periodicidad aparecían mensajes sobre la disponibilidad de algunas actualizaciones, y en el mismo sitio se imitaba el proceso de descarga de archivos importantes, al intentar abrir los cuales, el titular del Smartphone o de la tableta se redirigía a varios sitios web. Además, al iniciar varios programas se visualizaba la publicidad en modo de pantalla completa.

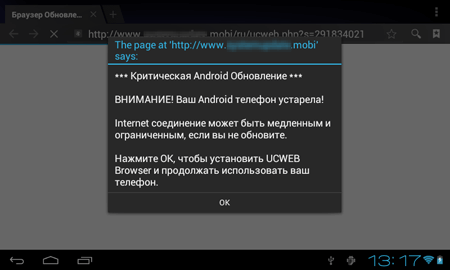

Un poco más tarde, en febrero, fueron detectados varios módulos de publicidad no deseados a la vez. Uno de ellos fue llamado Adware.MobiDash.1.origin. Los malintencionados lo incrustaron en programas difundidos a través del catálogo Google Play, que en total fueron descargados decenas de millones de veces. Cada vez que el dispositivo en Android salía del modo de espera, Adware.MobiDash.1.origin descargaba en el navegador web las páginas en Internet con varios tipos de publicidad, así como los mensajes dudosos, tales como las advertencias sobre los supuestos errores, las propuestas de instalar actualizaciones o varios tipos de software etc. Además, Adware.MobiDash.1.origin pudo visualizar la publicidad por encima de la interfaz del sistema operativo y las aplicaciones de usuarios, así como visualizar los mensajes de publicidad y otras en la barra de notificación. Cabe destacar que este módulo no empezaba a funcionar enseguida, sino una vez pasado bastante rato desde la instalación del programa que lo contenía, por eso en el momento de activación de Adware.MobiDash.1.origin, no fue fácil para los usuarios detectar el origen real de actividad no deseada en dispositivos..

En abril fue detectada una nueva versión de este módulo que tenía la misma funcionalidad y fue llamada Adware.MobiDash.2.origin. Igual que su antecedente, Adware.MobiDash.2.origin se difundía en programas ubicados en Google Play, cuyo número total de descargas superó 2 500 000. Para más información sobre Adware.MobiDash.2.origin, puede consultar este material.

Así mismo, en febrero fueron detectados algunos módulos de publicidad agresivos para el SO Android. Uno de ellos – Adware.HiddenAds.1 – se instalaba en dispositivos usando varios programas nocivos. No tenía acceso directo ni interfaz gráfica, funcionaba en modo oculto y visualizaba en la barra de notificación varios mensajes de publicidad. Otro módulo llamado Adware.Adstoken.1.origin se difundía en varias aplicaciones y visualizaba en la pantalla los banners de publicidad, visualizaba los mensajes en la barra de notificación y pudo abrir en el navegador web los sitios web con la publicidad. Ya a finales del año, los analistas de virus de la empresa Doctor Web detectaron otro complemento de publicidad no deseado para el SO Android que se instalaba usando el troyano Android.Spy.510 y fue añadido a la base de virus como Android.Spy.510. Este software no deseado visualizaba la publicidad por encima de la mayoría de los programas iniciados, como resultado de lo cual, los dueños de dispositivos en Android infectados podían pensar que el origen de notificaciones importunas eran las aplicaciones que ellos iniciaban en aquel momento.

Troyanos bancarios

Una amenaza importante para el bienestar financiero de los titulares de smartphones en Android y tabletas la representan los troyanos que roban los nombres de usuario y las contraseñas de las cuentas de la banca móvil, así como el dinero de las cuentas de forma oculta. En el año 2015 el interés de los malintencionados por los ataques usando estos programas nocivos se mantuvo. Así, por ejemplo, durante los últimos 12 meses los productos antivirus Dr.Web para Android detectaron más de 880 000 casos de penetración de los bankers Android en smartphones y tabletas, así mismo, entre los troyanos detectados estaban los representantes de las familias bien conocidas Android.BankBot, Android.Banker, así como de algunas otras.

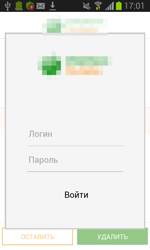

Pero el año pasado los analistas de virus de la empresa Doctor Web detectaron muchos troyanos bancarios de la nueva familia Android.ZBot. Estos programas nocivos son peligrosos porque además de la posibilidad ya conocida de transmitir de forma oculta el dinero de las cuentas de usuarios a las cuentas de malintencionados, pueden visualizar por encima de las aplicaciones iniciadas los cuadros de diálogo falsificados y los formularios para introducir los datos confidenciales (con más frecuencia – los pares «nombre de usuario-contraseña» para acceder a los servicios de la banca móvil).

Las víctimas de estos troyanos pueden pensar por error que los formularios de pantalla similares pertenecen a los programas iniciados, como resultado de lo cual corren el riesgo de revelar la información importante a los malintencionados. Al haber recibido los datos necesarios, los bankers Android.ZBot los envían al servidor de los creadores de virus, y luego los últimos pueden administrar las cuentas de usuarios y robar el dinero de las mismas de forma oculta. En el año 2015 estas aplicaciones nocivas peligrosas fueron detectadas en más de 62 000 dispositivos en Android móviles.

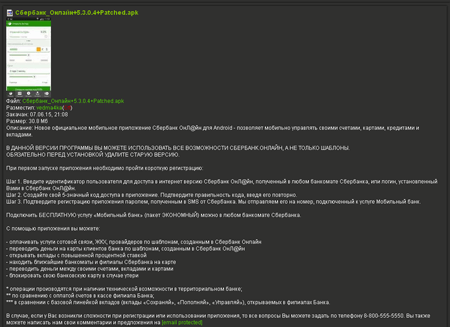

Uno de los modos más populares de difusión de los troyanos bancarios es el envío de los SMS no deseados en los cuales a las víctimas potenciales bajo algún pretexto se les recomienda seguir el enlace indicado en el texto del mensaje. Si el usuario del Smartphone o de la tableta en Android cae en la trampa de los malintencionados, va al sitio web de estafa perteneciente a los ciberdelincuentes, desde el cual, como si fuera una aplicación útil, el programa nocivo se descarga por el mismo titular del dispositivo móvil, o se redirige directamente al archivo del troyano descargado automáticamente desde algún recurso en Internet. Por ejemplo, en Rusia los malintencionados difundían los SMS en los cuales a las víctimas potenciales se les ofrecía ver un supuesto mensaje ММS entrante. Así misma, una vez seguido el enlace indicado en el texto recibido, con mucha frecuencia los usuarios se veían en los sitios web de estafa para cuyo diseño, para más confianza, se usaban los logos de operadores móviles populares. Entre los bankers en – Android que se difundían de esta forma, fueron detectados los troyanos de la familia Android.SmsBot – en particular, Android.SmsBot.269.origin y Android.SmsBot.291.origin.

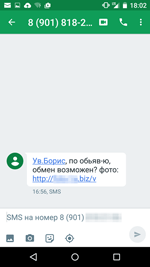

Además, los malintencionados enviaban los mensajes SMS supuestamente en nombre de los clientes interesados que contestaron a los anuncios de venta de algo publicados anteriormente:

Además del envío de SMS no deseados que contienen los enlaces para descargar algún troyano, los ciberdelincuentes usan otros métodos de difusión de los bankers. Por ejemplo, el programa nocivo detectado en junio, Android.BankBot.65.origin, fue implementado por los malintencionados en una aplicación oficial para acceder a la banca móvil y se difundía, como si fuera su versión actualizada, a través de un sitio web popular dedicado a los dispositivos móviles. El programa modificado por los creadores de virus mantenía sus funciones originales, por lo tanto las víctimas potenciales del troyano no esperaban ninguna trampa. Por comando de los malintencionados, Android.BankBot.65.origin puede enviar de forma oculta e interceptar los mensajes SMS, gracias a lo cual es capaz de administrar las cuentas de usuarios a través del servicio de la banca móvil. Además, los creadores de virus pueden aplicar este troyano para organizar los esquemas de estafa, implementando en el listado de mensajes entrantes varios SMS con un texto establecido.

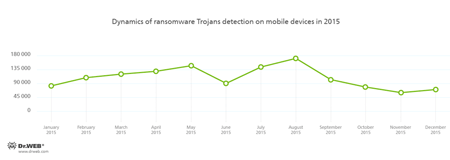

Extorsionistas en Android

En 2015, los extorsionistas en Android suponían una amenaza importante para los usuarios del SO Android. Durante los últimos 12 meses, estas aplicaciones nocivas fueron detectadas en los dispositivos de usuarios más de 1 300 000 veces.

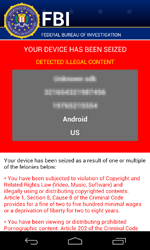

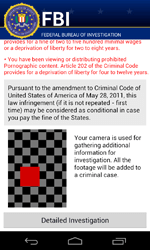

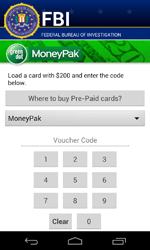

Estos troyanos son peligrosos porque bloquean los smartphones y las tabletas y reclaman a sus titulares un rescate para desbloquear. La mayoría de los extorsionistas en Android funcionan usando este esquema, pero entre los mismos a veces hay ejemplares muy peligrosos. En particular, en febrero fue detectada la nueva versión del troyano bloqueador Android.Locker.71.origin que cifraba todos los archivos disponibles y bloqueaba los dispositivos móviles infectados, demandando a los usuarios víctimas un rescate de $200. En cada Smartphone o tableta los archivos se cifraban usando una clave criptográfica única, por eso fue casi imposible restaurar los datos dañados por el troyano.

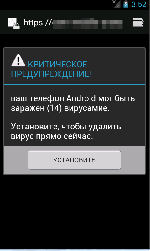

En septiembre de 2015 fue detectado otro extorsionista en Android que bloqueaba los smartphones y las tabletas infectados por medio de establecer su propia contraseña para desbloquear la pantalla. Este método no es nuevo y anteriormente fue aplicado por los malintencionados en otros troyanos, pero los bloqueadores para el SO Android con esta funcionalidad aún no se detectan con mucha frecuencia. Una vez iniciado, este programa nocivo añadido a la base de virus Dr.Web como Android.Locker.148.origin, intenta obtener acceso a las funciones del administrador del dispositivo móvil, pero, a diferencia de muchas otras aplicaciones nocivas, lo hace de una forma bastante original. En particular, por encima de la solicitud del sistema estándar visualiza un cuadro de diálogo propio, ofreciendo instalar alguna actualización. Al aceptar la instalación de esta «actualización», en realidad el usuario le ofrece al troyano el acceso a las funciones del sistema avanzadas, y luego Android.Locker.148.origin ya bloquea sin obstáculos el Smartphone o la tableta atacados, estableciendo la contraseña para desbloquear la pantalla, y demanda un rescate a su víctima.

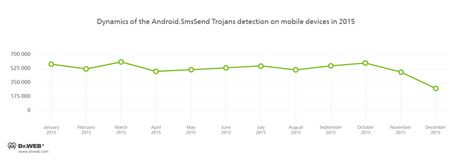

Troyanos SMS

Los troyanos SMS que envían los mensajes premium a los números cortos y suscriben a los abonados de operadores móviles a los servicios de contenido de pago, siguen siendo para los malintencionales un medio de ganar dinero bastante popular, aunque poco a poco empiezan a ser sustituidos por otras aplicaciones nocivas. Aunque estos troyanos fueron detectados en 2015 en smartphones y tabletas en Android más de 6 000 000 veces, a finales de año se observaban las tendencias de reducción de la intensidad de su difusión.

Troyanos en Google Play

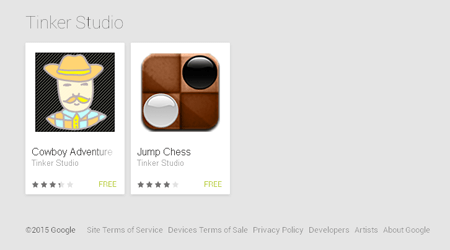

Aunque el catálogo de aplicaciones Google Play es una fuente oficial y de mayor confianza de software para el SO Android, a veces varios troyanos penetran en el mismo. El año 2015 no fue una excepción. Así, por ejemplo, en junio en el mismo fueron detectados los troyanos Android.Spy.134 y Android.Spy.135 que se ocultaban en los juegos a primera vista inofensivos. Estos programas nocivos eran capaces de visualizar en la pantalla de smartphones infectados y tabletas una ventana de autenticación falsificada de la aplicación cliente de Facebook, solicitando a los titulares el nombre de usuario y la contraseña de sus cuentas, y transmitían los datos introducidos al servidor remoto. Luego muchos usuarios de la red social que están en el listado de contactos de víctimas podían recibir un mensaje del «amigo» donde se recomendaba instalar un juego siguiendo el enlace indicado. Gracias a este truco, los creadores de troyanos tuvieron bastante éxito en difusión de los mismos: en el momento de eliminación de Android.Spy.134 y Android.Spy.135 del catálogo Google Play los mismos fueron descargados más de 500 000 veces en total.

El mismo mes, los analistas de virus de Doctor Web detectaron en el catálogo de Google Play otro troyano llamado Android.DownLoader.171.origin. El objetivo principal de este programa nocivo es descargar e instalar varias aplicaciones. Además, por comando de los creadores de virus el troyano pudo borrar el software ya instalado. Otra función nociva de Android.DownLoader.171.origin fue la visualización de la publicidad en la barra de notificación del sistema operativo. En el momento de detección de este troyano en el catálogo de Google Play, lo descargaron más de 100 000 usuarios. Pero los malintencionados difundían esta aplicación también en otras plataformas en línea populares destinadas sobre todo para el público chino. Como resultado, el número total de los titulares de dispositivos en Android o que instalaron Android.DownLoader.171.origin superó 1 500 000. Para más información sobre el troyano, consulte el material publicado en el sitio web de la empresa Doctor Web.

En septiembre del año 2015 en el catálogo Google Play los especialistas de seguridad informática detectaron un troyano Android.MKcap.1.origin que estaba incrustado en varios juegos y automáticamente suscribían a los usuarios a los servicios de pago. Para realizarlo, el programa nocivo descifraba el texto de la imagen CAPTCHA, así como interceptaba y procesaba los mensajes SMS con códigos de confirmación.

Un poco más tarde, el mismo mes, en Google Play fue detectado otro troyano peligroso llamado Android.MulDrop.67. Una vez iniciado, el programa nocivo extraía el troyano descargador oculto dentro del mismo e intentaba instalarlo en el dispositivo. El objetivo principal de estos troyanos es la descarga y la instalación de otro software nocivo, así como la visualización de publicidad.

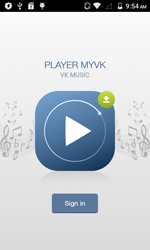

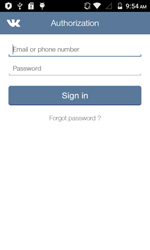

Ya en octubre en el catálogo Google Play fue detectado el troyano Android.PWS.3 que se ocultaba en un reproductor de audio inofensivo a primera vista. Este programa nocivo permitía escuchar la música ubicada en la red social «VKontakte», pero para su funcionamiento solicitaba el nombre de usuario y la contraseña de la cuenta de usuario, que luego transmitía de forma oculta al servidor remoto de los malintencionados. Luego el troyano pudo añadir automáticamente a las víctimas - titulares de dispositivos móviles a varios grupos, “mejorando” de forma artificial la popularidad de los últimos.

Troyanos para iOS

A diferencia de los dispositivos móviles en Android, los smartphones bajo la administración de iOS durante mucho tiempo casi no interesaban a los creadores de virus. Pero a partir del año 2014, los especialistas de seguridad informática siguen detectando los programas más nuevos y no deseados para la plataforma móvil de corporación Apple. La misma tendencia se observaba en el año 2015.

Así, por ejemplo, en agosto a las bases de virus Dr.Web fue añadida una entrada para el troyano IPhoneOS.BackDoor.KeyRaider. Esta aplicación nociva se difundía en los programas inicialmente inofensivos modificados por los malintencionados e infectaba los dispositivos sometidos a «jailbreak». IPhoneOS.BackDoor.KeyRaider recababa la información confidencial de varios tipos desde los dispositivos móviles infectados y la transmitía al servidor de los malintencionados.

Ya en septiembre en la tienda oficial de aplicaciones iOS App Store fue detectado un troyano peligroso IPhoneOS.Trojan.XcodeGhost. El programa nocivo pudo penetrar en la misma porque los ciberdelincuentes modificaron una versión oficial del entorno de desarrollo de aplicaciones Xcode que, sin que los informáticos que lo usaban lo notaran, incrustaba el troyano en las aplicaciones creadas en la etapa de compilación de las mismas. Como resultado, los juegos inicialmente inofensivos «infectados» de esta forma pasaron correctamente la comprobación previa de la empresa Apple y penetraron sin obstáculos en el catálogo App Store. El objetivo principal de IPhoneOS.Trojan.XcodeGhost es visualizar los cuadros de diálogo falsificados para realizar los ataques de phishing, así como abrir los enlaces establecidos por los malintencionados. Además, el programa nocivo recababa la información detallada sobre el dispositivo móvil infectado y la enviaba al servidor de los creadores de virus. Y en noviembre los expertos de la empresa Doctor Web detectaron otra modificación de este troyano que tenía la misma funcionalidad.

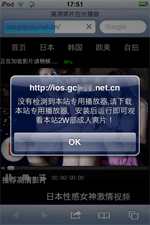

En octubre fue detectado otro troyano iOS, llamado IPhoneOS.Trojan.YiSpecter.2. Este programa nocivo se difundía por los malintencionados con más frecuencia entre los habitantes de China y podía ser descargado a sus dispositivos móviles como si fuera una aplicación inofensiva. Como para la distribución del troyano los creadores de virus usaban un método que permite instalar los programas iOS esquivando el catálogo App Store, IPhoneOS.Trojan.YiSpecter.2 pudo ser instalado tanto en smartphones y tabletas con «jailbreak», como en dispositivos con la versión del SO no modificada. Este troyano instalaba los módulos nocivos adicionales, pudo visualizar varios tipos de publicidad y, así mismo, por comando de ciberdelincuentes, borrar programas y suplantarlas por versiones falsificadas.

A finales del año fue detectado el troyano IPhoneOS.Trojan.TinyV que se difundía en programas inicialmente inofensivos modificados por los creadores de virus que se descargaban a los dispositivos iOS al consultar los sitios web dedicados a las aplicaciones móviles. IPhoneOS.Trojan.TinyV se instalaba en el sistema iOS donde había sido realizado «jailbreak», y por comando desde el servidor administrativo pudo descargar e instalar de forma oculta varios tipos del software, así como modificar el archivo hosts, como resultado de lo cual, los malintencionados podían redirigir a los usuarios a los sitios web no deseados.

Además de troyanos, en el año 2015 fue detectada una aplicación no deseada Adware.Muda.1 que infectaba los dispositivos iOS con «jailbreak». Este programa pudo visualizar la publicidad por encima de las aplicaciones de usuario y en la barra de notificación, y también se usaba para la promoción y descarga del software de varios tipos.

Perspectivas

Los eventos del año pasado permiten deducir que los ciberdelincuente siguen interesados por los ataques a los titulares de dispositivos móviles bajo la administración del SO Android, por eso en el año 2016 a los titulares de estos smartpones y tabletas les amenazarán muchas aplicaciones nocivas.

Durante los últimos 12 meses se observaba la difusión activa de programas troyanos que intentaban obtener el acceso root en dispositivos en Android – y es probable que esta tendencia se mantenga. Además, existe la posibilidad de nuevos casos de penetración del software nocivo directamente en el firmware de smartphones y tabletas.

Es muy probable que haya más intentos de los creadores de virus de robar el dinero de las cuentas bancarias usando los troyanos bankers especiales.

Así mismo, es probable que aparezcan muchas nuevas plataformas de publicidad agresivas que los desarrolladores estafadores y hasta los creadores de virus implementarán en los programas difundidos por los mismos.

Al mismo tiempo, el interés creciente de los malintencionados a los dispositivos bajo la administración de iOS puede significar que sus titulares también deben prepararse al crecimiento del número de ataques por parte de los creadores de virus – es muy probable que en el año 2016 los ciberdelincuentes intenten infectar los smartpohnes y las tabletas fabricadas por la empresa Apple. Así mismo, los troyanos IPhoneOS.Trojan.XcodeGhost y IPhoneOS.Trojan.YiSpecter.2 demostraron que el peligro de infección de dispositivos iOS sin el procedimiento «jailbreak» es muy real, por lo tanto, los usuarios de smartphones y tabletas con versión no modificada del SO móvil de la empresa Apple también deben estar alertos.

[% END %]