Doctor Web: informe de la actividad de virus en noviembre de 2017

30 de noviembre de 2017

En noviembre los expertos de la empresa Doctor Web analizaron un nuevo representante de la familia de troyanos bancarios Trojan.Gozi. A diferencia de sus antecesores, el troyano actualizado consiste en un conjunto de módulos, y ya no tiene mecanismo de generación de nombres de servidores de control que ahora están incrustados en la configuración del programa nocivo.

Así mismo, en noviembre fue detectado un nuevo backdoor para el SO de la familia Linux y fueron detectados varios sitios web de estafa que roban el dinero de los usuarios de Internet inocentes en nombre de un fondo social inexistente.

Tendencias clave de noviembre

- Aparición de un nuevo troyano bancario

- Difusión de un backdoor para el SO de la familia Linux

- Aparición del nuevo tipo de estafa en Internet

Amenaza del mes

La familia de los troyanos bancarios Gozi es bien conocida para los analistas de virus — uno de sus representantes destacó por usar de diccionario para generar las direcciones de servidores de control un archivo de texto descargado del servidor NASA. La nueva versión del troyano bancario llamada Trojan.Gozi.64 puede infectar los equipos con versiones de Microsoft Windows 7 y superior de 32 y 64 bits, en versiones más recientes de este SO este programa nocivo no se inicia.

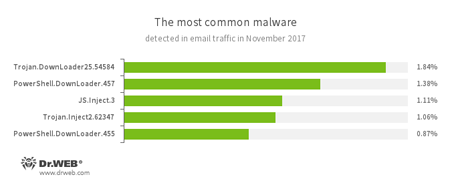

El objetivo clave de Trojan.Gozi.64 son webinjects – puede incrustar contenido ajeno en las páginas web consultadas por el usuario, por ejemplo: los formularios de autorización falsificados en sitios web de bancos y en sistemas banca-cliente.

Así mismo, como las páginas web se modifican directamente en el equipo infectado, el URL de ese sitio web sigue siendo correcto en la línea de dirección del navegador, lo cual puede distraer al usuario. Los datos introducidos en un formulario falsificado se transfieren a los malintencionados y, como resultado, la cuenta de la víctima del troyano puede ser comprometida.

Para más información sobre las funciones, el funcionamiento y las posibilidades de Trojan.Gozi.64, consulte el artículo publicado en nuestro sitio web.

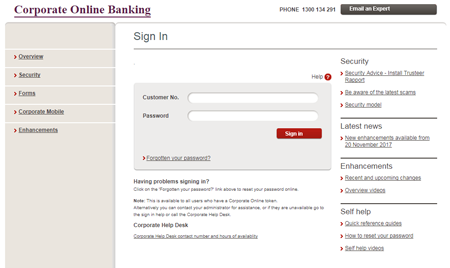

Según los datos estadísticos del Antivirus Dr.Web

- Trojan.DownLoader

- Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo básico es iniciar un archivo ejecutable en el sistema infectado con un conjunto de funciones nocivas determinado.

- Trojan.Encoder.11432

- Un gusano de red multicomponente, conocido como WannaCry. Puede infectar los equipos en Microsoft Windows sin autorización del usuario. Cifra los archivos del equipo y demanda un rescate. Los archivos de texto y los demás se descifran con varias claves – por lo tanto, no hay ninguna garantía de recuperación correcta de los archivos dañados por el cifrador hasta en caso de pagar el rescate.

- Trojan.Zadved

- Complementos que sirven para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificadas de redes sociales. Además, su funcionalidad troyana comprende la suplantación de los mensajes de publicidad visualizados en varios sitios web.

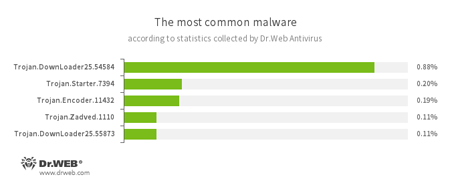

Según los datos de los servidores de estadísticas Doctor Web

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Representantes de familias de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Implementan el script nocivo en el código HTML de las páginas web.

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en los procesos de otros programas.

- PowerShell.DownLoader

- Una familia de archivos nocivos creados en el lenguaje de scripts PowerShell. Descargan e instalan en el equipo otros programas nocivos.

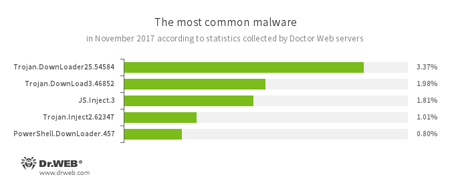

Estadísticas de programas nocivos en el tráfico de correo

- Trojan.DownLoader

- Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- PowerShell.DownLoader

- Una familia de archivos nocivos creados en el lenguaje de scripts PowerShell. Descargan e instalan en el equipo otros programas nocivos.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Implementan un script nocivo en el código HTML de las páginas web.

- Trojan.Inject

- Una familia de programas nocivos que implementan un código nocivo en los procesos de otros programas.

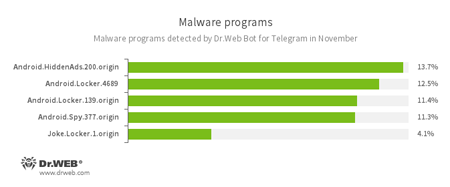

Según los datos del bot Dr.Web para Telegram

- Android.HiddenAds.200.origin

- Un troyano que sirve para visualizar la publicidad importuna. Se difunde por otros programas nocivos como si fuera alguna aplicación popular. Estos programas en algunos casos lo instalan en el catálogo de sistema sin autorización.

- Android.Locker

- Una familia de troyanos en Android destinados para extorsión. Visualizan un mensaje importuno sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil. Para desbloquearlo, el usuario debe pagar un rescate.

- Android.Spy.337.origin

- Un representante de la familia de troyanos para el SO Android, capaces de robar la información confidencial, así mismo, las contraseñas de usuario.

- Joke.Locker.1.origin

- Un programa broma para el Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo una imagen de la «pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death).

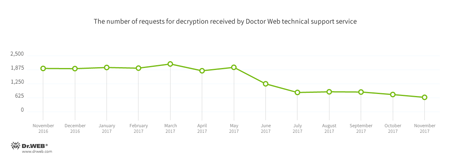

Cifradores

En noviembre el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.3953 — 17,88% de solicitudes;

- Trojan.Encoder.858 — 8,39% de solicitudes;

- Trojan.Encoder.11539 — 6,39% de solicitudes;

- Trojan.Encoder.567 — 5,66% de solicitudes;

- Trojan.Encoder.3976 — 2,37% de solicitudes;

- Trojan.Encoder.761 — 2,37% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En noviembre del año 2017, la base de los sitios web no recomendados y nocivos fue completada con 331 895 direcciones de Internet.

| octubre 2017 | noviembre 2017 | Dinámica |

|---|---|---|

| +256 429 | +331 895 | +29.4% |

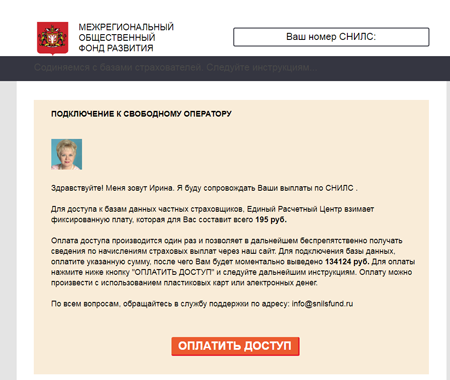

En noviembre la empresa Doctor Web informó sobre un nuevo tipo de estafa difundido en el segmento ruso de Internet. Los malintencionados enviaban spam con un enlace al sitio web supuestamente del «Fondo público de desarrollo interregional”. Al referirse a un reglamento inexistente del Gobierno de Federación de Rusia, los estafadores les ofrecían a los usuarios a comprobar sus supuestos pagos de varias empresas de seguro por su número de seguro de cuenta individual o pasaporte. Sin importar los datos introducidos por la víctima (puede ser hasta una secuencia de números aleatoria), la misma recibirá un mensaje diciendo que debe recibir pagos de seguros bastante importantes, de centenares de miles de rublos, pero para sacar estos pagos, los delincuentes demandaban que la víctima pagara un importe establecido.

En los servidores de las páginas web del «Fondo público de desarrollo interregional” los analistas de virus detectaron otros proyectos de estafadores. Para más información, consulte el artículo informativo publicado en el sitio web de Doctor Web

Programas nocivos para el SO Linux

A finales de noviembre, los analistas de virus Doctor Web analizaron un nuevo backdoor para Linux, llamado Linux.BackDoor.Hook.1. El troyano puede descargar los archivos indicados en el comando de los malintencionados, iniciar aplicaciones o conectarse a un nodo remoto. Sobre otras características de este programa nocivo, informamos en la noticia dedicada a Linux.BackDoor.Hook.1.

Software nocivo y no deseado para dispositivos móviles

En noviembre los analistas de virus de Doctor Web detectaron en el catálogo Google Play un troyano Android.RemoteCode.106.origin que descarga los módulos nocivos extra. Cargaban los sitios web y hacían clics sobre los enlaces de publicidad y los banners de los mismos. Además, en el catálogo se detectaron los programas nocivos de la familia Android.SmsSend, que enviaban SMS caros. Así mismo, el mes pasado, en Google Play se difundía un troyano Android.CoinMine.3 que usaba los smartphones y las tabletas infectadas para obtener la criptomoneda Monero. Además, en el catálogo oficial de aplicaciones en Android fueron localizados muchos troyanos bancarios de la familia Android.Banker que sirven para robar los datos confidenciales y el dinero de las cuentas de titulares de dispositivos en Android.

Los eventos de seguridad “móvil” más destacados de noviembre:

- Detección de muchos troyanos en el catálogo Google Play.

Para más información sobre los eventos de virus para dispositivos móviles en noviembre, consulte nuestro informe.

[% END %]