Doctor Web: informe de la actividad de virus del año 2020

29 de diciembre de 2020

En el año 2020 una de las amenazas más difundidas afrontadas por múltiples usuarios eran los troyanos droppers que difundían e instalaban otro malware, muchas aplicaciones de publicidad que impedían el funcionamiento correcto de dispositivos, así como varias modificaciones de troyanos descargadores que iniciaban en el sistema infectado los archivos ejecutables con un conjunto de funciones maliciosas. Además, durante todo el año los grupos de hackers difundían activamente los programas troyanos que usaban la funcionalidad de las utilidades populares para la administración remota. Así, el laboratorio de virus Doctor Web detectó varios ataques con troyanos RAT que permiten a los malintencionados administrar los equipos infectados y entregar la carga maliciosa en los mismos.

Así mismo, el año pasado los analistas de virus de Doctor Web investigaron varios ataques objetivo importantes dirigidos al sector corporativo. Durante el análisis fueron detectadas varias familias de troyanos que infectaron los equipos de varias entidades públicas.

En el tráfico de correo las amenazas más activas fueron los troyanos bancarios, stealers, varias modificaciones de backdoors creadas en VB.NET, así como los scripts maliciosos que redirigen a los usuarios a los sitios web peligrosos y no deseados. Además, por correo electrónico los malintencionados difundieron activamente los programas que usaban las vulnerabilidades de los documentos Microsoft Office.

Aunque la mayor parte de las amenazas detectadas suponía peligros para los usuarios del SO Windows, los titulares de equipos en OS también corrían el riesgo. Durante el año fueron detectados los cifradores y los programas espía que funcionan bajo la administración de macOS, así como los rootkits que ocultaban los procesos activos. Así mismo, camuflados por varias aplicaciones, se difundían activamente los instaladores de publicidad que descargaban en los equipos varios tipos de carga potencialmente peligrosa. En la mayoría de los casos corrían el riesgo los usuarios que desactivaban los sistemas de seguridad incrustados y descargaban las aplicaciones de las fuentes que no eran de confianza.

A los usuarios de dispositivos móviles a base del SO Android les amenazaban los programas troyanos de publicidad, espía y bancarios, así como varios descargadores que descargaban otro malware y ejecutaban un código aleatorio. Una parte importante del software malicioso se difundía a través del catálogo Google Play.

Tendencias clave del año

- Crecimiento del número de ataques objetivo, así mismo, los ataques de troyanos extorsionistas

- Crecimiento del número de ataques phishing y campañas spam a través de la ingeniería social

- Aparición de las nuevas amenazas para macOS

- Difusión activa de malware para el SO Android en el catálogo Google Play

Los eventos más destacados del año 2020

En febrero los analistas de virus Doctor Web informaron sobre un compromiso del enlace a la descarga del programa para procesar vídeo y audio VSDC en el catálogo del sitio web popular CNET. En vez del programa original, los visitantes del sitio web descargaban un instalador modificado con el contenido malicioso que permite a los malintencionados administrar a distancia los equipos infectados. La administración fue realizada con los componentes del programa TeamViewer y la biblioteca troyana de la familia BackDoor.TeamViewer que establecía conexión no autorizada. Con el backdoor, los malintencionados podían entregar la carga útil a los dispositivos infectados en otras aplicaciones maliciosas.

En marzo los expertos de Doctor Web informaron sobre el compromiso de algunos sitios web creados con CMS WordPress. Un JavaScript incrustado en el código de las páginas hackeadas redirigía a los visitantes a la página phishing donde a los usuarios se les ofrecía instalar una aplicación de seguridad importante para el navegador Chrome. El archivo descargado era un instalador de malware que permitía administrar a distancia los equipos infectados. Esta vez los malintencionados volvieron a usar los componentes legales de TeamViewer y una biblioteca troyana que establecía conexión y ocultaba el funcionamiento del programa a los usuarios.

En verano el laboratorio de virus Doctor Web publicó una investigación importante del malware aplicado en los ataques APT a las instituciones públicas de Kazajistán y Kirguizia. Durante la investigación, los analistas detectaron una familia anteriormente desconocida de programas troyanos multimódulo XPath destinados para el acceso no autorizado a los equipos con posterior ejecución de varias acciones maliciosas por comando de los malintencionados. Los representantes de la familia usaban un mecanismo sofisticado de infección cuando el funcionamiento de cada módulo correspondía a la determinada etapa de funcionamiento del programa malicioso. Además, los troyanos disponían del rootkit para ocultar la actividad en la red y los rastros de presencia en el sistema comprometido.

Posteriormente el laboratorio de virus Doctor Web recibió las nuevas muestras de malware detectado en uno de los equipos infectados de la red local de una institución pública de Kirguizia. La detección más interesante fue un troyano backdoor multicomponente ShadowPad, que, según nuestros datos, puede ser evolución de otro backdoor APT multimódulo — PlugX, anteriormente también detectado en las redes comprometidas de las instituciones víctimas. Una investigación especial está dedicada a las características similares del código de las muestras ShadowPad y PlugX, así como a algunas similitudes de su infraestructura de red.

En septiembre la empresa Doctor Web informó sobre la detección de una campaña spam con elementos de ingeniería social dirigida a algunas empresas del complejo de combustible y energía de Rusia. Para la infección primaria, los malintencionados usaron los mensajes electrónicos con adjuntos maliciosos, al abrir los cuales se instalaban los backdoors que permitían administrar los equipos infectados. El análisis de los documentos, del malware, así como de la infraestructura usada permite constatar que uno de los grupos chinos APT puede tener que ver con este ataque.

En noviembre los analistas de virus Doctor Web detectaron un envío de mensajes phising a los usuarios corporativos. Como carga maliciosa, los mensajes contenían los programas troyanos que aseguraban la instalación oculta y el inicio de la utilidad Remote Utilities cuyos componentes de instalación también formaban parte del adjunto. Para que las víctimas potenciales abrieran los adjuntos, los malintencionados aplicaron los métodos de ingeniería social.

Eventos de virus

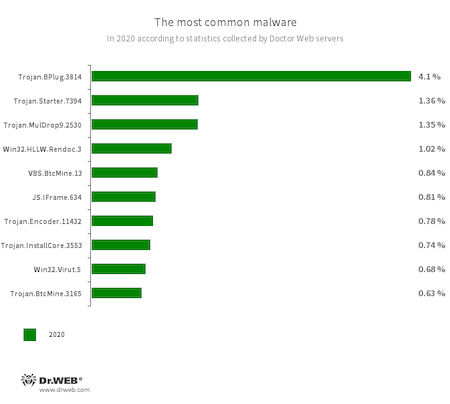

El análisis de los datos estadísticos de Dr.Web confirmó que en el año 2020 los usuarios con mayor frecuencia fueron atacados por los troyanos droppers y descargadores que instalaban otras aplicaciones maliciosas y ejecutaban un código aleatorio. Además, a los usuarios les seguían amenazando los troyanos y los scripts que realizaban un mining oculto de la criptomoneda.

- Trojan.BPlug.3867

- Una extensión maliciosa para el navegador que sirve para web injects en las páginas de Internet visualizadas por los usuarios y bloquear la publicidad de terceros.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo principal es iniciar un archivo ejecutable en el sistema infectado con un conjunto establecido de funciones maliciosas.

- Trojan.MulDrop9.2530

- Un dropper que difunde e instala otro malware.

- Win32.HLLW.Rendoc.3

- Un gusano de red que se difunde, así mismo, a través de los dispositivos extraíbles.

- VBS.BtcMine.13

- Un script malicioso en lenguaje VBS que se dedica a la obtención no autorizada de la criptomoneda.

- JS.IFrame.634

- Un script que los malintencionados incrustan en las páginas html. Al abrir estas páginas, el script redirige a varios sitios web maliciosos y no deseados.

- Trojan.Encoder.11432

- Un gusano de red multicomponente conocido como WannaCry. El malware tiene varios componentes, el troyano cifrador es solo uno de ellos.

- Trojan.InstallCore.3553

- Una familia de instaladores ofuscados de software publicitario y no deseado que usa los métodos de difusión no legales.

- Win32.Virut.5

- Un virus polimórfico que infecta los archivos ejecutables. Contiene funciones de administración de los equipos infectados a través del canal IRCа.

- Trojan.BtcMine.3165

- Un programa troyano que se dedica a la obtención de la criptomoneda no autorizada en el dispositivo infectado.

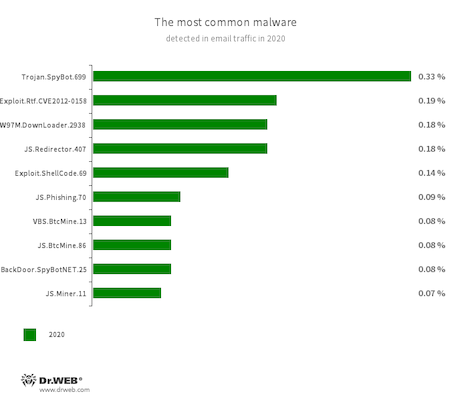

En el tráfico de correo prevalecían los troyanos bankers, los backdoors y el malware que usa las vulnerabilidades de los documentos de oficina. Además, los malintencionados difundían scripts para el mining y el phishing oculto, así como para redirigir a los usuarios a los sitios web no deseados y potencialmente peligrosos.

- Trojan.SpyBot.699

- Un troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar un código aleatorio.

- Exploit.CVE-2012-0158

- Un documento modificado de Microsoft Office Word que para ejecutar el código malicioso usa la vulnerabilidad CVE-2012-0158.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan para su funcionamiento las vulnerabilidades de los documentos Microsoft Office. Sirven para descargar otro malware al equipo atacado.

- JS.Redirector.407

- Un script malicioso en lenguaje JavaScript ubicado en el código de las páginas web. Sirve para redirigir a los usuarios a los sitios web phishing o de publicidad.

- Exploit.ShellCode.69

- Un documento malicioso de Microsoft Office Word. Usa la vulnerabilidad CVE-2017-11882.

- JS.Phishing.70

- Un script malicioso en lenguaje JavaScript que genera una página web de phishing.

- VBS.BtcMine.13

- Un script malicioso en lenguaje VBS que realiza la obtención no autorizada de la criptomoneda.

- JS.BtcMine.86

- Un script malicioso en lenguaje JavaScript que dedica a la obtención no autorizada de la criptomoneda.

- BackDoor.SpyBotNET.25

- Un backdoor creado en на .NET. Capaz de manipular el sistema de archivos (copiar, eliminar, crear directorios etc.), finalizar procesos, hacer copias de pantalla.

- JS.Miner.11

- Una familia de scripts en lenguaje JavaScript destinados para la obtención no autorizada de la criptomoneda.

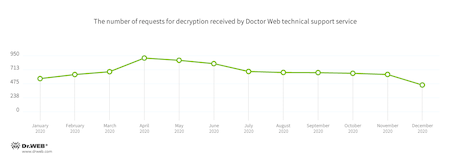

Cifradores

Comparado con el año 2019, en el año 2020 el número de solicitudes para descifrar archivos de los usuarios víctimas de cifradores al laboratorio antivirus Doctor Web bajó un 18,4%. La dinámica del registro de estas solicitudes en el año 2020 puede consultarse en el gráfico:

Los cifradores más difundidos en el año 2020:

- Trojan.Encoder.26996

- Un cifrador conocido como STOP Ransomware. Intenta recibir la clave privada del servidor, y en caso de no tener éxito usa una fija. Uno de los pocos troyanos extorsionistas que cifra los datos con el algoritmo de flujo Salsa20.

- Trojan.Encoder.567

- Un cifrador creado en Delphi. La historia de desarrollo del troyano tiene muchas versiones con varios algoritmos de cifrado. Suele difundirse en adjuntos a mensajes electrónicos.

- Trojan.Encoder.29750

- Un cifrador de la familia Limbo/Lazarus. Tiene una clave de autor fija aplicada si no hay conexión al servidor de control y si no se puede descargar la parte privada de la clave generada.

- Trojan.Encoder.858

- Un cifrador conocido como Troldesh Ransomware. Compilado con Tor — una vez iniciado, se inicia Tor, así mismo, se conecta a uno de los puentes cuya dirección fija tiene el troyano. Para cifrar los datos se usa el algoritmo AES en modo CBC.

- Trojan.Encoder.11464

- Un cifrador también conocido como Scarab Ransomware. Detectado por primera vez en junio de 2017. Al principio se difundía a través de la botnet Necurs. Para cifrar los archivos de usuario el programa usa los algoritmos AES-256 y RSA-2048.

Sitios web peligrosos y no recomendados

Las bases del Control parental (de oficina) y del web antivirus SpIDer Gate en los productos Dr.Web se completan regularmente con las nuevas direcciones de los sitios web no recomendados y potencialmente peligrosos. Entre los mismos — los recursos de estafa y phishing, así como las páginas desde las cuales se difunde el malware. El mayor número de estos recursos fue detectado en el tercer trimestre, y el menor — en el segundo. La dinámica de este proceso que sirve para completar las bases de los sitios web no recomendados y peligrosos en el año 2020 puede consultarse en el diagrama más abajo.

Estafas de red

En febrero los expertos de la empresa Doctor Web advirtieron a los usuarios sobre el lanzamiento en la red social Instagram de una campaña phishing importante basada en los mensajes sobre un pago único para todos los ciudadanos de la Federación de Rusia. Los malintencionados presentaban la información como extractos de noticias, usando los fragmentos apropiados de emisiones en directo reales. Así mismo, los vídeos tenían incrustados los cuadros extra que contenían instrucciones para rellenar los formularios en los sitios web phishing camuflados por los recursos oficiales del Ministerio de Desarrollo Económico y Comercio de la Federación de Rusia.

En el año 2020 los analistas de Internet de la empresa detectaron muchos sitios web de estafa camuflados por los recursos oficiales de las instituciones públicas. Con mayor frecuencia, los estafadores ofrecían recibir una prestación no existente o invertir en grandes empresas.

Para recibir las ventajas prometidas, los visitantes normalmente tenían que introducir sus datos personales, incluidos los datos de las tarjetas bancarias, y hacer un pago previo. De esta forma, los usuarios no solamente perdían dinero, sino también revelaban sus datos personales a los malintencionados.

Para dispositivos móviles

En el año 2020 a los titulares de dispositivos en Android les amenazaban varias aplicaciones maliciosas y no deseadas. Por ejemplo, los usuarios frecuentemente afrontaban varios troyanos de publicidad que visualizaban notificaciones y banners importunos. Entre los mismos, había mucho malware de la familia Android.HiddenAds, difundido así mismo a través del catálogo Google Play. Durante el año los analistas de virus de Doctor Web detectaron en el mismo decenas de estos troyanos descargados por más de 3 300 000 usuarios. Más de 13% del número total de amenazas detectadas en los dispositivos en Android se refería a estas aplicaciones maliciosas.

Además, en marzo los analistas de virus detectaron en Google Play un troyano multifuncional Android.Circle.1 que recibía comandos con scripts BeanShell y también podía visualizar publicidad. Además, podía seguir los enlaces, abrir los sitios web y hacer clics sobre los banners ubicados en el mismo. Posteriormente fue detectado también otro malware de la misma familia.

Otra amenaza que frecuentemente afrontaban los usuarios fueron varios troyanos descargadores. Entre los mismos había múltiples representantes de la familia Android.RemoteCode que descargan y ejecutan un código aleatorio. Más de un 14% de amenazas detectadas por los productos antivirus Dr.Web para Android se refiere a los mismos. Además, a los titulares de dispositivos en Android les amenazaban los troyanos de las familias Android.DownLoader y Android.Triada que descargaban e instalaban otras aplicaciones.

Además de los troyanos descargadores también fueron muy populares las utilidades potencialmente peligrosas que permitían iniciar los programas sin instalar los mismos. Entre las mismas, las utilidades Tool.SilentInstaller y Tool.VirtualApk. Los creadores de virus las aplicaban activamente para difundir varios tipos de software y recibir premios de servicios de socios.

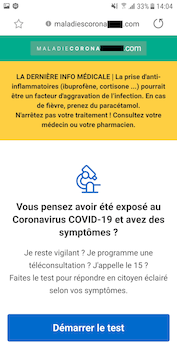

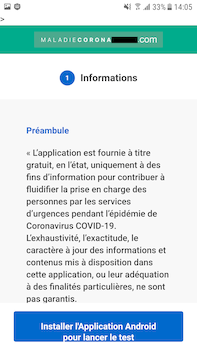

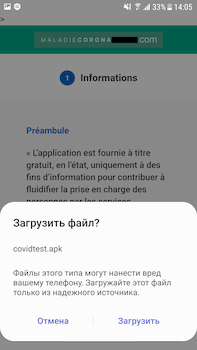

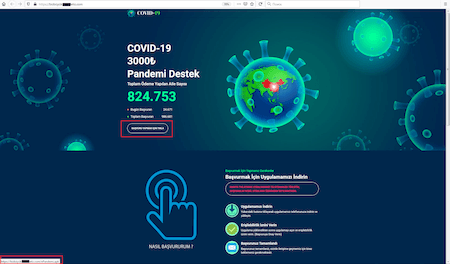

Para difundir las aplicaciones maliciosas y no deseadas los malintencionados se aprovechaban activamente del tema de la pandemia de coronavirus. Por ejemplo, crearon varios sitios web de estafa donde a las víctimas se les ofrecían instalar programas de referencia o de sanidad vinculados a la infección de coronavirus, así como las aplicaciones para recibir prestaciones. En realidad, desde estos sitios web a los dispositivos en Android se descargaban los programas espía, varios troyanos bancarios, troyanos extorsionistas y otro malware.

Durante el año, los analistas de virus de Doctor Web detectaron en el catálogo Google Play muchas aplicaciones maliciosas de la familia Android.FakeApp destinadas para abrir los sitios web de estafa. Los malintencionados hacían pasar estos troyanos por manuales de información sobre las prestaciones sociales y compensaciones. En el periodo de la pandemia y la situación económica complicada a los usuarios les interesaba esta información, y muchos titulares de dispositivos en Android fueron víctimas de los ciberdelincuentes.

Así mismo, en el año 2020 en los dispositivos en Android fueron detectadas muchas aplicaciones que permiten supervisar a sus titulares. Podían usarse para ciberespionaje y recopilar una amplia gama de información privada — mensajería, fotos, documentos, una lista de contactos, la información sobre la ubicación, la información sobre los contactos, conversaciones telefónicas etc.

Perspectivas y probables tendencias

El año pasado demostró una difusión continua no solo del malware malicioso, sino también de las amenazas APT que afrontaban las empresas de todo el mundo.

En el año 2021 podemos esperar más difusión de extorsión digital, así mismo, las empresas privadas y el sector corporativo se someterán a los ataques objetivo con troyanos cifradores. Eso paso a causa del desarrollo del modelo RaaS (Ransomware as a Service — extorsión como servicio), así como un resultado importante para los grupos de hackers que impulsa su actividad criminal. La posible reducción de los gastos en seguridad informática también puede aumentar de forma brusca el número de los incidentes similares.

A los usuarios les seguirán amenazando el malware popular — los troyanos bancarios y de publicidad, los miners y los cifradores, así como el software espía. También es posible que aparezcan nuevos esquemas de estafa y campañas phishing con los cuales los malintencionados intentarán no solo ganar dinero, sino también recibir los datos personales.

Los creadores de virus seguirán prestando mucha atención a los titulares de dispositivos en macOS, Android, Linux y otros sistemas operativos, y el malware seguirá difundiéndose en estas plataformas. También es posible que sean más frecuentes o sofisticados los ataques a los dispositivos de Internet de las cosas. Podemos estar seguros de que los cinerdelincuentes seguirán usando cualquier método para ganar dinero, por lo tanto, recomendamos a los usuarios cumplir con las normas de seguridad informática y aplicar los medios antivirus seguros en todos los dispositivos.