Doctor Web: informe de la actividad de virus en el año 2024

30 de enero de 2024

Entre las amenazas móviles, los troyanos adware, los troyanos spyware y los adware no deseados fueron los más populares. A lo largo del año aumentó la actividad de los troyanos bancarios para móviles. Nuestro laboratorio de virus detectó cientos de nuevos programas maliciosos y no deseados en el catálogo de Google Play.

Los analistas de Internet destacaron una actividad importante de los estafadores en línea, cuyo arsenal se enriqueció con nuevos esquemas de engaño.

En comparación con 2023, disminuyó el número de solicitudes de usuarios para descifrar archivos afectados por troyanos encoders. Al mismo tiempo, nuestros expertos observaron numerosos eventos relacionados con la seguridad de la información. Durante el año, Doctor Web investigó varios ataques dirigidos, detectó otra infección de consolas basadas en Android y afrontó un ataque contra su propia infraestructura.

Tendencias clave del año

- Los troyanos creados con el lenguaje script AutoIt siguen siendo muy activos

- Los scripts maliciosos se detectaron entre las amenazas más populares

- Los scripts maliciosos y varios troyanos prevalecieron entre las amenazas del correo electrónico

- Se han detectado nuevos ataques dirigidos

- Los malintencionados aumentaron el uso de la tecnología eBPF para ocultar la actividad maliciosa

- Reducción del número de solicitudes de descifrado de archivos afectados por troyanos

- Alta actividad de los estafadores en Internet

- Los troyanos bancarios para móviles son cada vez más frecuentes

- Detección de múltiples nuevas amenazas en el catálogo Google Play

Los eventos más interesantes del año 2024

En enero, Doctor Web informó sobre Trojan.BtcMine.3767, un troyano miner oculto en software pirata propagado a través de un canal de Telegram especialmente creado y una serie de sitios web. El malware infectó decenas de miles de ordenadores con Windows. Para fijarse en el sistema atacado, el mismo creaba una tarea en el programador para autoejecutarse y se añadía a las excepciones del antivirus Windows Defender. A continuación, inyectaba un componente en el proceso explorer.exe (Explorador de Windows) que era directamente responsable de la minería de criptomonedas. Trojan.BtcMine.3767 también permitía realizar otras acciones maliciosas, como instalar un rootkit sin archivos, bloquear el acceso a sitios web e impedir las actualizaciones del sistema operativo.

En marzo, nuestra empresa publicó una investigación sobre un ataque dirigido a una empresa rusa de construcción de maquinaria. La investigación del incidente reveló un vector de infección de varias etapas y el uso de varios tipos de malware a la vez. La más interesante era el backdoore JS.BackDoor.60, que era el principal punto de interacción entre los atacantes y el ordenador infectado. Este troyano utiliza su propio framework JavaScript y consiste en un cuerpo principal y módulos auxiliares. Permite robar archivos de los dispositivos infectados, rastrear la entrada del teclado, crear capturas de pantalla, descargar actualizaciones personalizadas y ampliar la funcionalidad mediante la descarga de nuevos módulos.

En mayo, los analistas de virus de Doctor Web detectaron el troyano clicker Android.Click.414.origin en la app de gestión de juguetes para adultos Love Spouse y en la app de seguimiento de actividad física QRunning, ambas propagadas a través del catálogo de Google Play. Android.Click.414.origin se hacía pasar por un componente para recopilar información de depuración y se introducía en varias versiones nuevas de estas apps. Más tarde, los desarrolladores de Love Spouse publicaron una versión actualizada que ya no contenía el troyano. Los autores del segundo programa no respondieron. Android.Click.414.origin tenía una arquitectura modular y podía utilizar sus componentes para realizar diversas actividades maliciosas: recopilar datos sobre el dispositivo infectado, descargar páginas web de forma oculta, visualizar anuncios, realizar clics e interactuar con el contenido de las páginas descargadas.

En julio, informamos de la aparición de una versión para Linux del troyano conocido de acceso remoto TgRat, que se utiliza para ataques objetivos a ordenadores. La nueva variante de la aplicación maliciosa, llamada Linux.BackDoor.TgRat.2, fue descubierta durante la investigación de un incidente de seguridad de la información del que nos informó un proveedor de hosting. El antivirus Dr.Web detectó un archivo sospechoso en el servidor de uno de sus clientes, que resultó ser un dropper del backdoor que instalaba el troyano. Los atacantes controlaban Linux.BackDoor.TgRat.2 a través de un grupo privado de Telegram utilizando un bot de Telegram conectado al mismo. Con el messenger, podían descargar archivos del sistema comprometido, hacer capturas de pantalla, ejecutar comandos de forma remota o descargar archivos a un ordenador utilizando adjuntos de chat.

A principios de septiembre, en el sitio web de Doctor Web publicó información sobre un ataque objetivo no realizado contra una empresa rusa importante del sector del transporte ferroviario de mercancías. Unos meses antes, los empleados del departamento de seguridad de la información de la empresa habían detectado un correo electrónico sospechoso con un archivo adjunto. Nuestros analistas de virus examinaron el archivo y descubrieron que se trataba de un acceso directo de Windows disfrazado de documento .pdf con parámetros para iniciar el interpretador de comandos PowerShell. La apertura de este acceso directo debería haber dado lugar a una infección en varias fases del sistema de destino con varios programas maliciosos de ciberespionaje. Uno de ellos era Trojan.Siggen27.11306, que explotaba la vulnerabilidad CVE-2024-6473 de Yandex Browser para interceptar comandos de búsqueda (DLL Search Order Hijacking). El troyano colocaba una biblioteca dll maliciosa en el directorio de instalación del navegador con el nombre del componente del sistema Wldp.dll responsable de garantizar la seguridad del lanzamiento de aplicaciones. Dado que el archivo malicioso estaba en la carpeta de la aplicación, cuando ésta se iniciaba, la biblioteca del troyano recibía mayor prioridad debido a una vulnerabilidad del navegador y se cargaba en primer lugar. También recibía todos los permisos del navegador. Esta vulnerabilidad fue parcheada posteriormente.

Poco después, nuestros expertos informaron de otro ataque contra consolas TV basadas en Android. Se trataba del malware Android.Vo1d, que infectó casi 1.300.000 dispositivos de usuarios de 197 países. Se trataba de un backdoor modular que colocaba sus propios componentes en el área del sistema y, siguiendo los comandos de los atacantes, podía descargar y ejecutar otras aplicaciones de forma oculta.

Además, en septiembre se registró un ataque dirigido contra los recursos de nuestra empresa. Los expertos de Doctor Web impidieron rápido un intento de dañar la infraestructura y afrontaron el ataque con éxito. Ninguno de nuestros usuarios resultó perjudicado.

En octubre, los analistas de virus de Doctor Web informaron de la detección de una serie de nuevo malware para el sistema operativo Linux. Se identificaron al investigar ataques a dispositivos que ejecutaban el sistema de administración de bases de datos Redis, que se está convirtiendo cada vez más en objetivo de los ciberdelincuentes que explotan diversas vulnerabilidades del mismo. Entre las amenazas detectadas hubo backdoors, droppers y una nueva modificación de un rootkit que instalaba el troyano miner Skidmap en los dispositivos comprometidos. Este miner lleva activo desde 2019 y su objetivo principal son los recursos corporativos: grandes servidores y entornos en la nube.

Ese mismo mes, nuestro laboratorio de virus identificó una campaña de gran escala de propagación de malware para minar y robar criptodivisas. Los atacantes afectaron a más de 28.000 usuarios, la mayoría en Rusia. Los troyanos estaban ocultos en software pirata, que se distribuía utilizando sitios web fraudulentos creados en la plataforma GitHub. Además, los creadores de virus colocaron enlaces para descargar aplicaciones maliciosas debajo de vídeos publicados en YouTube.

En noviembre, nuestros expertos identificaron una serie de nuevas variantes de Android.FakeApp.1669, un programa troyano cuya tarea consiste en cargar sitios web. A diferencia de la mayoría de otros programas maliciosos similares, Android.FakeApp.1669 obtiene las direcciones de los sitios de destino a partir de los registros TXT de servidores DNS maliciosos y utiliza código modificado de la biblioteca dnsjava de código abierto. Al mismo tiempo, el troyano sólo muestra actividad maliciosa cuando se conecta a Internet a través de ISP específicos. En los demás casos, funciona como software inofensivo.

A finales de 2024, al analizar una solicitud de uno de nuestros clientes, los expertos del laboratorio de virus de Doctor Web detectaron una campaña de hacking activa, dirigida principalmente a usuarios del sudeste asiático. Durante los ataques, los ciberdelincuentes utilizaron una serie de aplicaciones maliciosas, así como métodos y técnicas que no hacen más que ganar popularidad entre los creadores de virus. Uno de ellos fue la explotación de la tecnología eBPF (extended Berkeley Packet Filter), diseñada para ampliar el control sobre el subsistema de red y los procesos de Linux. Esta tecnología se utilizaba para ocultar actividades y procesos de red maliciosos, recopilar información sensible y esquivar Firewalls y sistemas de detección de intrusos. Otra técnica consistía en almacenar la configuración del software troyano no en el servidor de control, sino en sitios públicos como GitHub y blogs. La tercera característica de los ataques fue el uso de frameworks de postexplotación junto con aplicaciones maliciosas. Aunque este tipo de herramientas no son maliciosas y se utilizan en auditorías de seguridad de sistemas digitales, su funcionalidad y sus bases de datos de vulnerabilidades pueden ampliar las posibilidades de los atacantes.

Eventos de virus

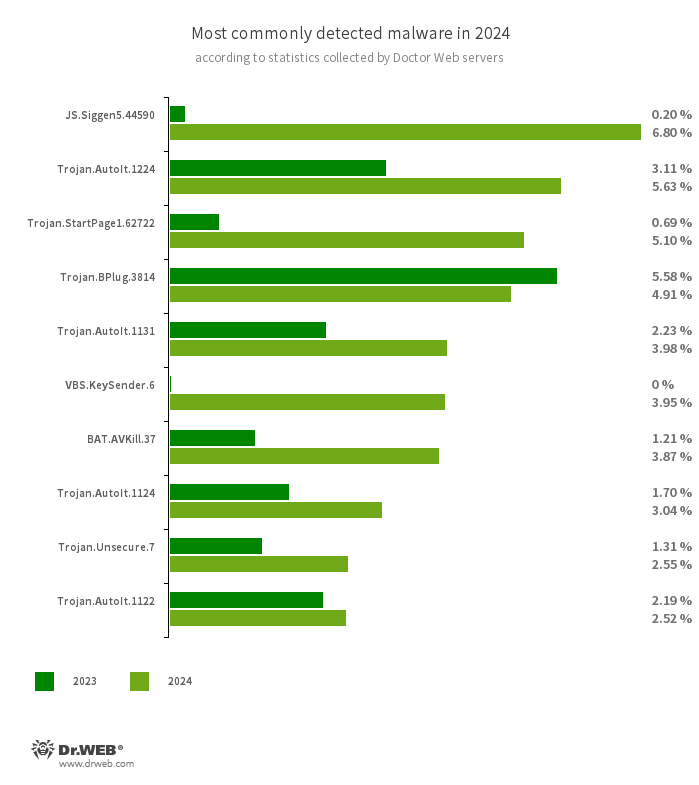

Según las estadísticas de detección del antivirus Dr.Web, el número total de amenazas detectadas en 2024 aumentó un 26,20% en comparación con 2023. El número de amenazas únicas aumentó un 51,22%. Entre los programas maliciosos detectados con mayor frecuencia hubo troyanos creados en lenguaje de script AutoIt, que se distribuyen como parte de otro malware para dificultar su detección. Además, los usuarios afrontaron varios scripts maliciosos y troyanos adware.

Malware más frecuente en el año 2024 según los datos del servicio de estadísticas de Doctor Web:

- JS.Siggen5.44590

- Código malicioso añadido a la biblioteca pública JavaScript es5-ext-main. Visualiza un mensaje determinado si el paquete se instala en un servidor con zona horaria de ciudades rusas.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1222

- Detección de una versión comprimida de Trojan.AutoIt.289, un troyano escrito en lenguaje de script AutoIt. Se distribuye como parte de un grupo de malware: un miner, un backdoor y un módulo para la autodistribución. Trojan.AutoIt.289 realiza varias acciones maliciosas que dificultan la detección de la carga útil principal.

- Trojan.StartPage1.62722

- Un malware que suplanta la página de inicio en la configuración del navegador.

- Trojan.BPlug.3814

- Detección de componentes maliciosos de la extensión de navegador WinSafe. Estos componentes son scripts JavaScript que visualizan publicidad importuna en los navegadores.

- VBS.KeySender.6

- Un script malicioso que busca en un ciclo infinito las ventanas con el texto mode extensions, разработчика y розробника y les envía un evento de pulsar el botón Escape, forzándoles a cerrar.

- BAT.AVKill.37

- Un componente del programa troyano Trojan.AutoIt.289. Este script ejecuta otros componentes de malware, los instala en el cargador automático a través del Programador de tareas de Windows y los añade a las excepciones del antivirus Windows Defender.

- Trojan.Unsecure.7

- Un troyano que bloquea el inicio del software antivirus y otro a través de las políticas AppLocker en SO Windows.

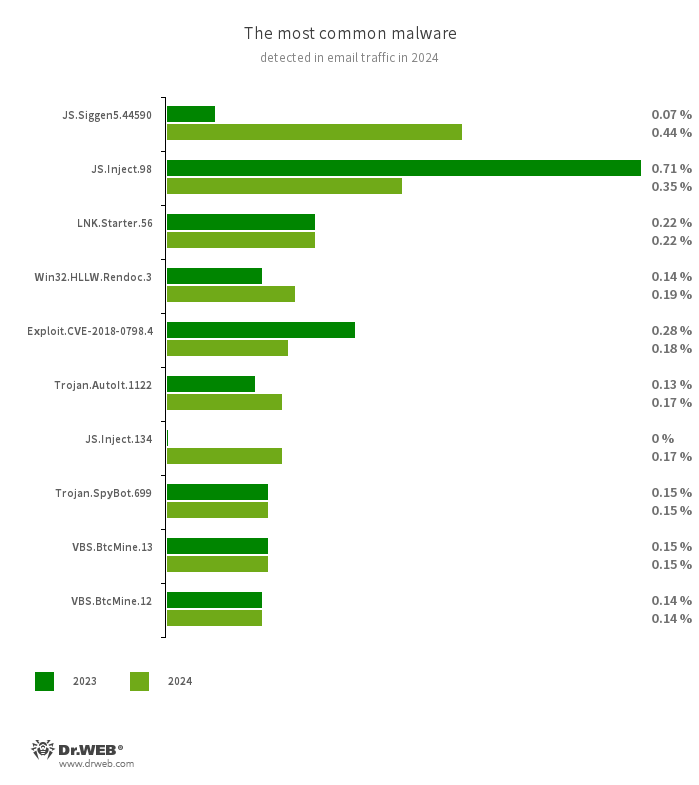

Entre las amenazas por correo electrónico, las más populares fueron diversos scripts y troyanos maliciosos de todo tipo, como backdoors, descargadores y droppers de malware, troyanos con funcionalidad de spyware, malware de minería de criptomonedas y otros. Los atacantes también enviaron documentos de phishing, que a menudo eran formularios falsos de autorización en sitios web populares. Además, los usuarios afrontaron gusanos y aplicaciones maliciosas que aprovechan las vulnerabilidades de los documentos de Microsoft Office.

Malware más popular detectado en el tráfico de correo en 2024:

- JS.Siggen5.44590

- Código malicioso añadido a la biblioteca pública JavaScript es5-ext-main. Visualiza un mensaje específico si el paquete se instala en un servidor con zona horaria de ciudades rusas.

- JS.Inject

- Una familia de scripts maliciosos escritos en lenguaje JavaScript. Incrustan un script malicioso en el código HTML de las páginas web.

- LNK.Starter.56

- Detección de un acceso directo especialmente diseñado que se propaga a través de unidades extraíbles y tiene un icono de unidad para engañar a los usuarios. Cuando se abre, el acceso directo ejecuta scripts VBS maliciosos desde un directorio oculto situado en la misma unidad que el propio acceso directo.

- Win32.HLLW.Rendoc.3

- Gusano de red que se propaga así mismo a través de soportes de almacenamiento extraíbles.

- Exploit.CVE-2018-0798.4

- Un exploit para aprovechar vulnerabilidades en el software Microsoft Office, al permitir la ejecución del código aleatorio.

- Trojan.AutoIt.1122

- Detección de una versión comprimida de Trojan.AutoIt.289, un troyano escrito en lenguaje de script AutoIt. Se distribuye como parte de un grupo de malware: un miner, un backdoor y un módulo para la autodistribución. Trojan.AutoIt.289 realiza varias acciones maliciosas que dificultan la detección de la carga útil principal.

- Trojan.SpyBot.699

- Un troyano bancario multimodular. Permite a los ciberdelincuentes descargar y ejecutar varias aplicaciones y ejecutar un código aleatorio en un dispositivo infectado.

- VBS.BtcMine.13

- VBS.BtcMine.12

- Script VBS malicioso que realiza minería oculta de criptomonedas.

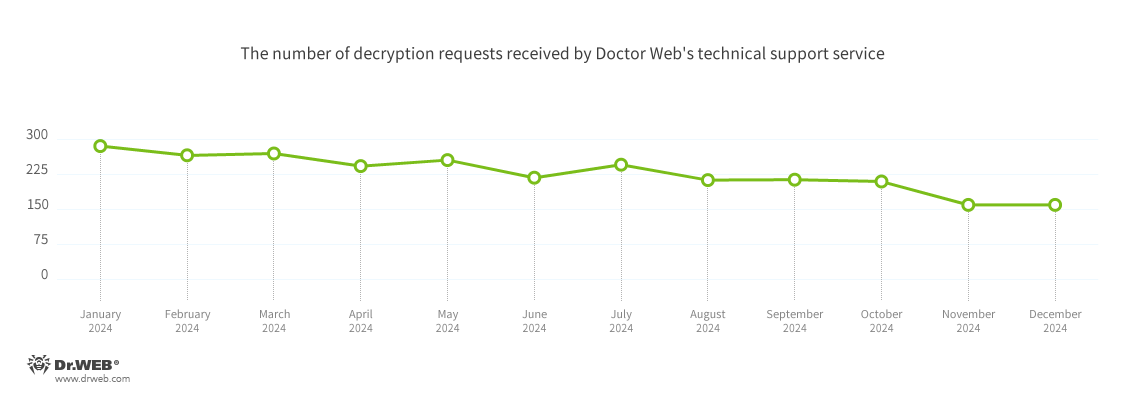

Cifradores

En comparación con 2023, en 2024 el servicio de soporte técnico de Doctor Web recibió un 33,05% menos de solicitudes de usuarios afectados por troyanos cifradores. La dinámica de las solicitudes de descifrado de archivos puede consultarse en el siguiente diagrama:

Número de solicitudes de descifrado recibidos por el servicio de soporte técnico de Doctor Web.

Los cifradores más populares en el año 2024:

- Trojan.Encoder.35534 (13,13% de solicitudes de usuarios)

- Un cifrador, también conocido como Mimic. Para buscar los archivos objetivo para cifrar, el troyano usa la biblioteca everything.dll del programa legal Everything, que sirve para la búsqueda instantánea de archivos en ordenadores con Windows.

- Trojan.Encoder.3953 (12,10% de solicitudes de usuarios)

- Un cifrador que tiene varias versiones y modificaciones diferentes. Utiliza el algoritmo AES-256 en modo CBC para cifrar archivos.

- Trojan.Encoder.26996 (7,44% de solicitudes de usuarios)

- Un cifrador conocido como STOP Ransomware. Intenta obtener la clave privada de un servidor remoto y, si falla, utiliza la clave fija. El troyano utiliza el algoritmo de flujo Salsa20 para cifrar archivos.

- Trojan.Encoder.35067 (2,21% de solicitudes de usuarios)

- Un cifrador conocido como Macop (una variante de este troyano es Trojan.Encoder.30572). Tiene un tamaño reducido, de unos 30-40 Kbytes. Esto se debe en parte a que el troyano no lleva ninguna biblioteca criptográfica de terceros y sólo utiliza funciones CryptoAPI para el cifrado y la generación de claves. Utiliza el algoritmo AES-256 para cifrar los archivos, mientras que las claves se cifran con RSA-1024.

- Trojan.Encoder.37369 (2,10% de solicitudes de usuarios)

- Una de las múltiples modificaciones del ransomware #Cylance. Utiliza el algoritmo ChaCha12 con un esquema de intercambio de claves basado en la curva elíptica para cifrar archivos Curve25519 (X25519).

Estafas de red

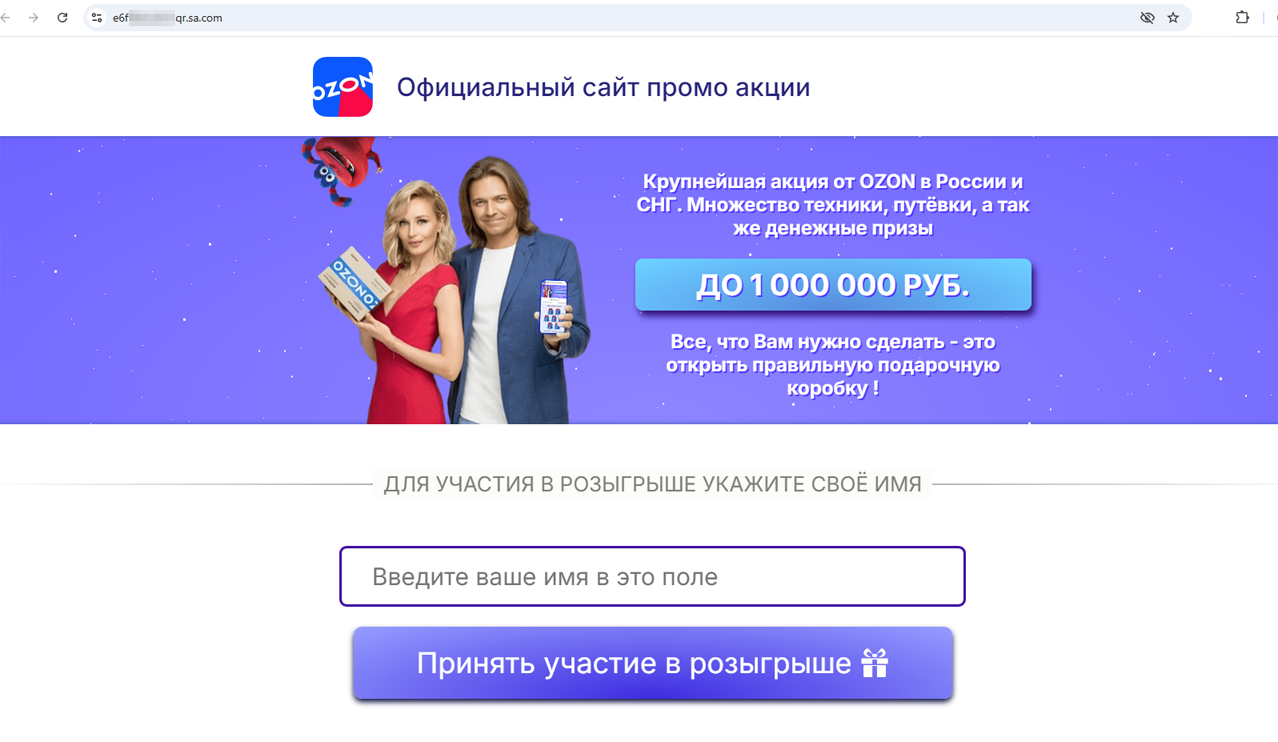

En 2024, los analistas de Internet de Doctor Web observaron una actividad importante de los ciberestafadores que utilizan tanto escenarios tradicionales como nuevos para engañar a los usuarios. En el segmento ruso de Internet, los esquemas que utilizaban sitios web fraudulentos de varios formatos volvieron a ser los más populares. Uno de ellos eran recursos de Internet falsos de tiendas en línea y redes sociales con promociones y sorteos de regalos supuestamente en su nombre. Las víctimas potenciales en estos sitios siempre «ganan», pero se les exige el pago de una «comisión» para recibir el premio inexistente.

Un sitio web fraudulento, supuestamente relacionado con una tienda en línea rusa, ofrece al visitante participar en un sorteo inexistente

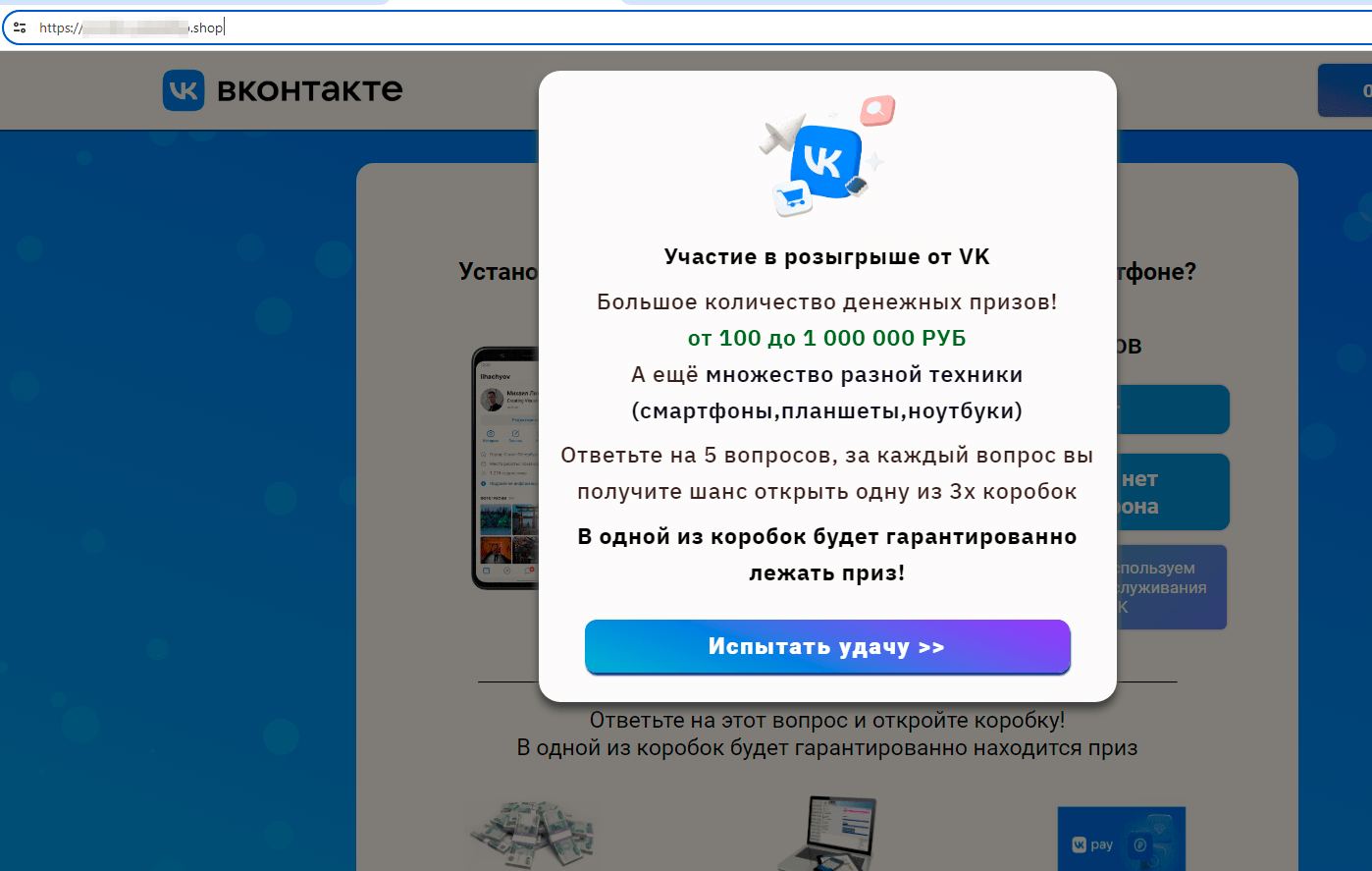

Una web falsa de una red social ofrece «probar suerte» y ganar grandes premios: mucho dinero y otros regalos

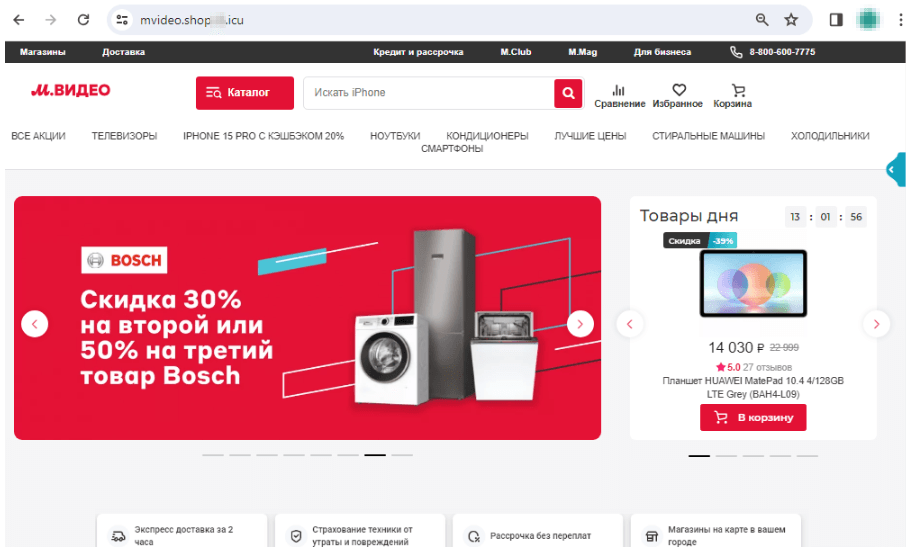

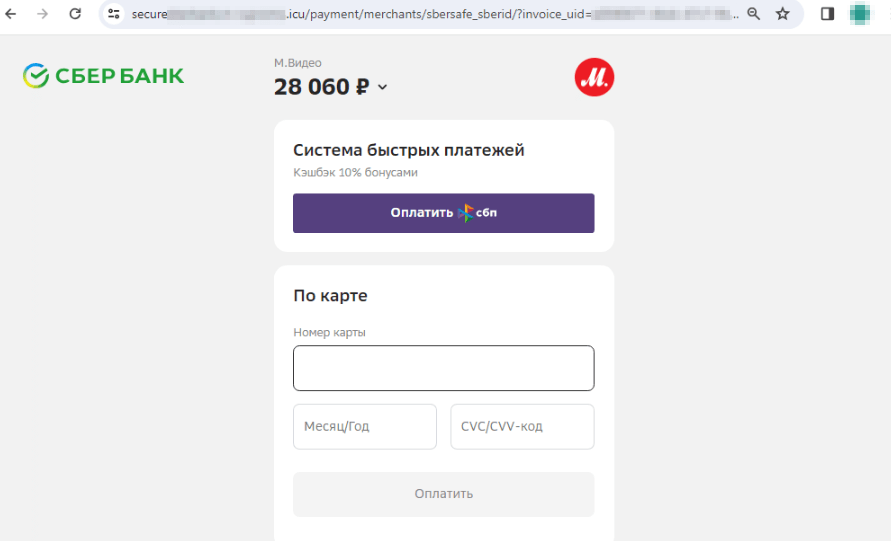

Los sitios web falsos de minoristas y tiendas de electrodomésticos y electrónica que ofrecen comprar productos con descuento siguen siendo una de las variantes tópicas de este tipo de estafas. Por lo general, ofrecen pagar los «pedidos» a través de la banca por Internet o una tarjeta bancaria, pero en el último año, los estafadores han recurrido al FMS - el Sistema de Pago Rápido.

Una web falsa de una tienda de electrodomésticos y electrónica promete descuentos importantes a sus víctimas potenciales

Un sitio fraudulento ofrece utilizar SBP como uno de los métodos de pago del «pedido»

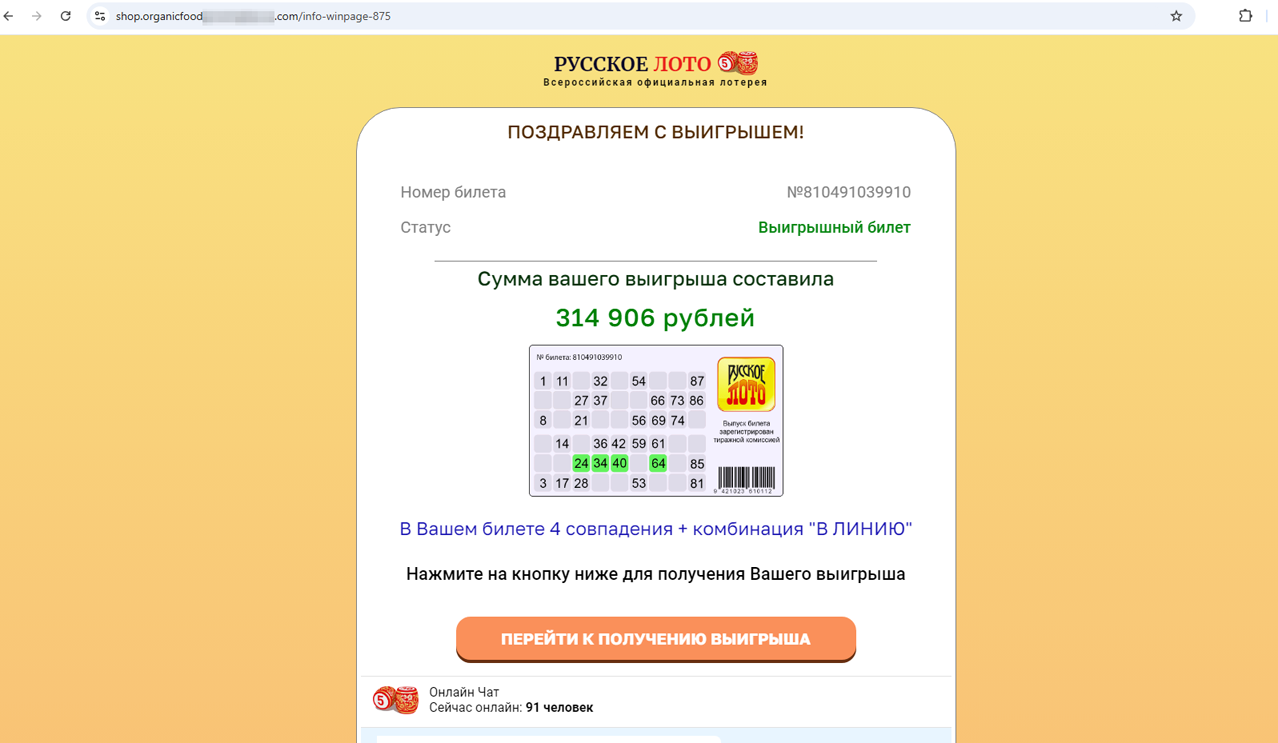

La estafa con lotería «gratuita» también ha seguido siendo popular. Las supuestas loterías en línea para víctimas potenciales siempre terminan por un «premio». Para conseguir el premio, los usuarios también tienen que pagar una «comisión».

Un usuario supuestamente ganó 314.906 rublos en la lotería y tendrá que pagar una «comisión» para «recibir» el premio

Los sitios web financieros falsos también siguieron formando parte del arsenal de los estafadores. Entre los temas más populares figuraban la recepción de pagos públicos o de empresas privadas, la inversión en el sector del petróleo y el gas, la formación financiera, el comercio de criptomonedas y acciones mediante sistemas automatizados «únicos» o estrategias «probadas» que supuestamente garantizan beneficios, y otros. Los atacantes también aprovecharon los nombres de personalidades de los medios de comunicación para atraer la atención de los usuarios. A continuación se presentan ejemplos de este tipo de sitios.

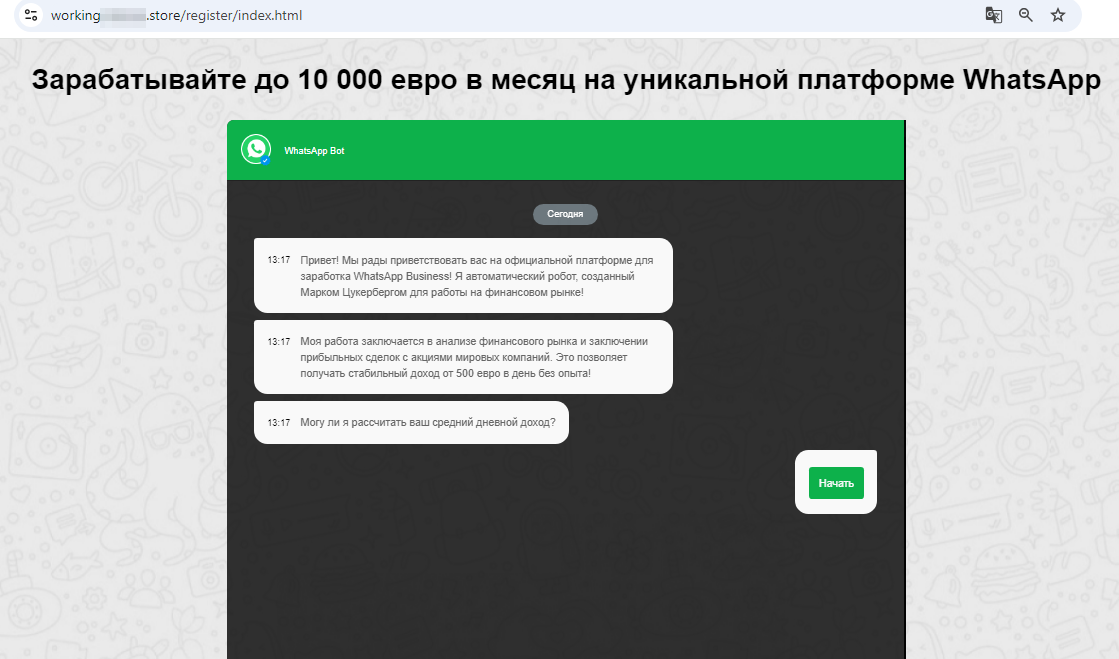

Una web fraudulenta ofrece al visitante «ganar hasta 10.000 euros al mes en la plataforma única de WhatsApp»

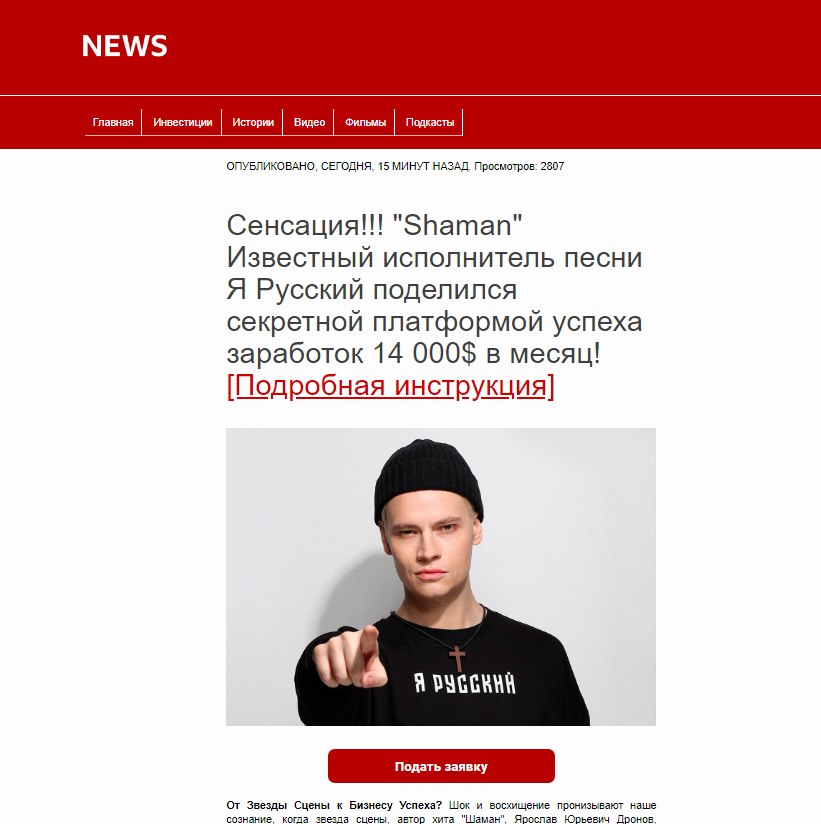

Un artista ruso Shaman ha «compartido una plataforma secreta para el éxito» que supuestamente puede aportar ganancias de $14.000 al mes

Un sitio web falso de una empresa de petróleo y gas ofrece acceso a un servicio de inversión y promete ganancias a partir de 150.000 rublos

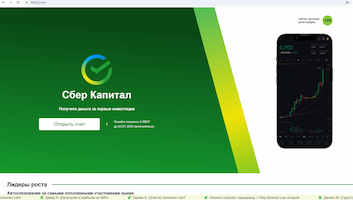

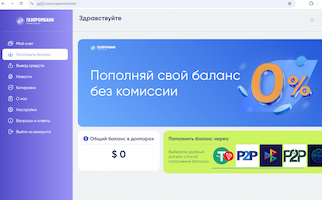

Sitios web fraudulentos que imitan los servicios de inversión reales de los bancos

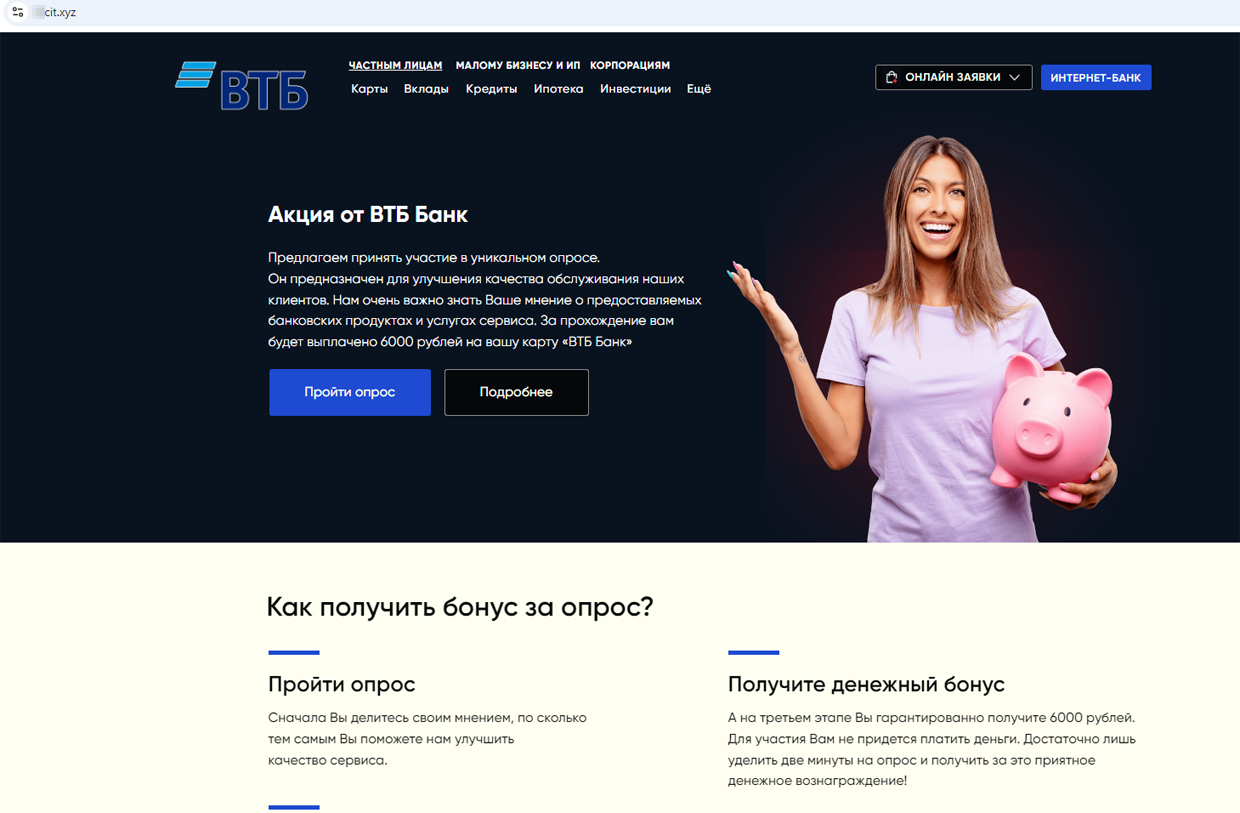

Al mismo tiempo, nuestros expertos también identificaron nuevos esquemas. Por ejemplo, los estafadores, aparentemente en nombre de grandes empresas, ofrecían a los usuarios participar en encuestas sobre la calidad de sus servicios a cambio de una comisión. Entre estas falsificaciones había sitios web ficticios de organizaciones de crédito donde se solicitaban a los usuarios los datos personales sensibles, que podían contener su nombre completo, número de teléfono móvil y número de tarjeta bancaria vinculada a su cuenta bancaria.

Una web falsa de un banco ofrece una recompensa de 6.000 rands por participar en una encuesta para «mejorar la calidad del servicio»

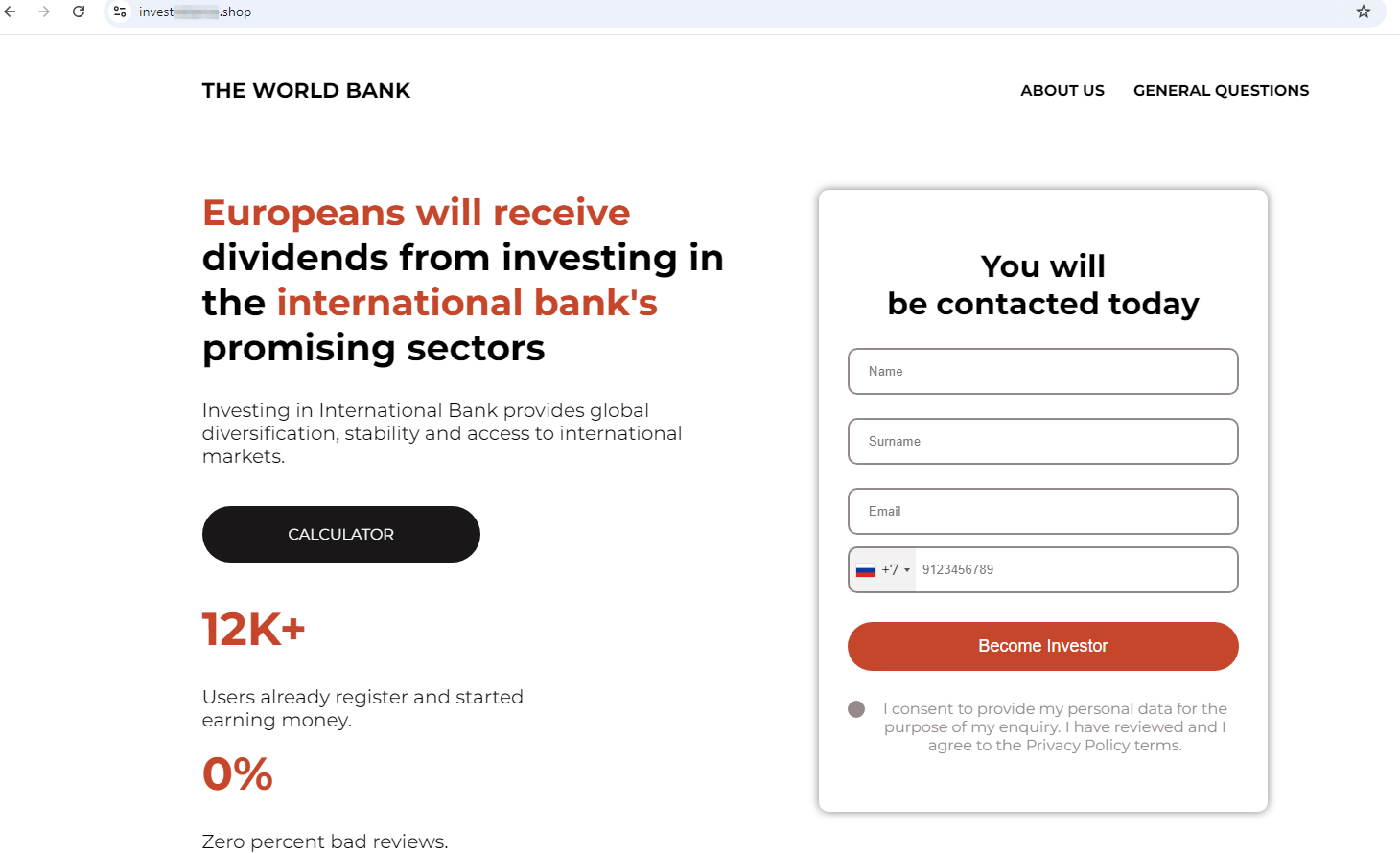

Al mismo tiempo, los usuarios de otros países también se vieron afectados por estas falsificaciones. Por ejemplo, el siguiente sitio web prometía a los usuarios europeos dividendos por invertir en sectores prometedores de la economía:

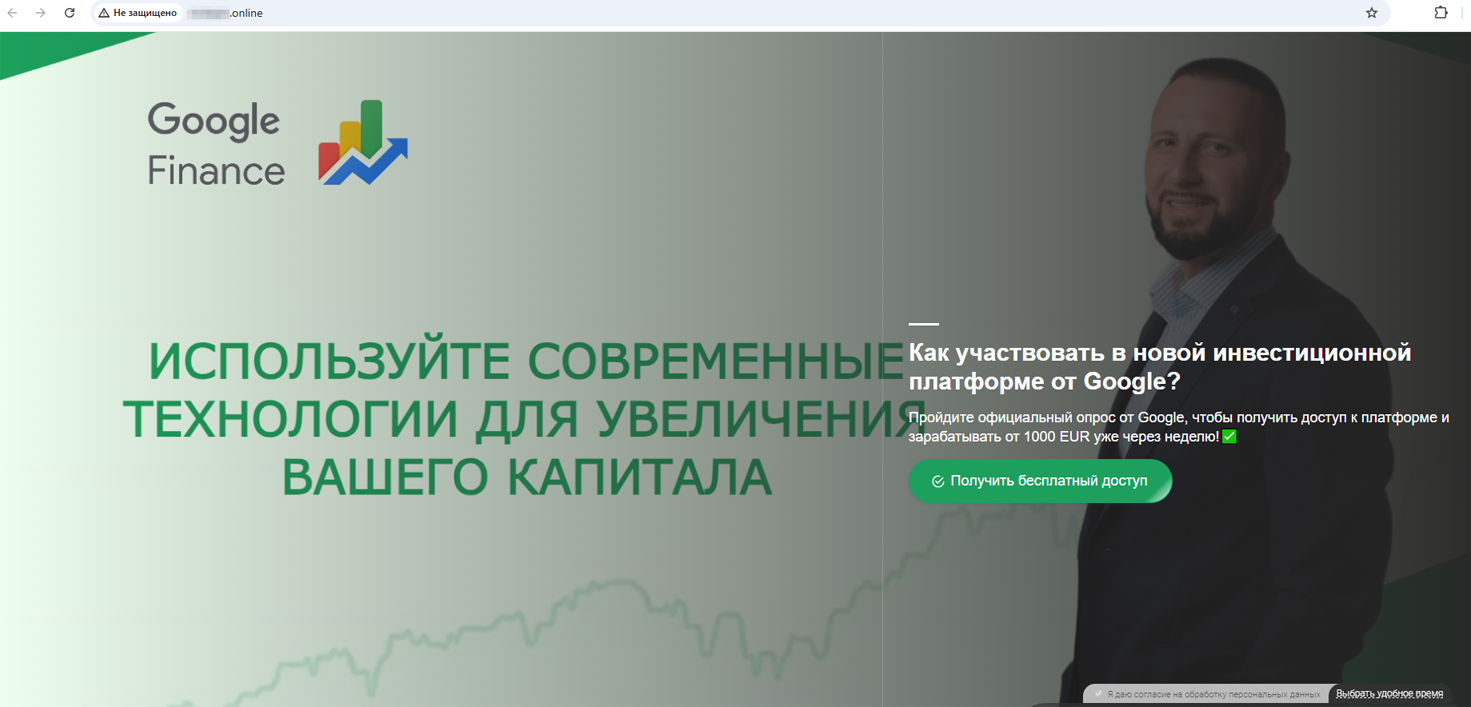

Y este sitio anunciaba una «nueva plataforma de inversión de Google» con la que supuestamente es posible ganar desde 1000 Euros:

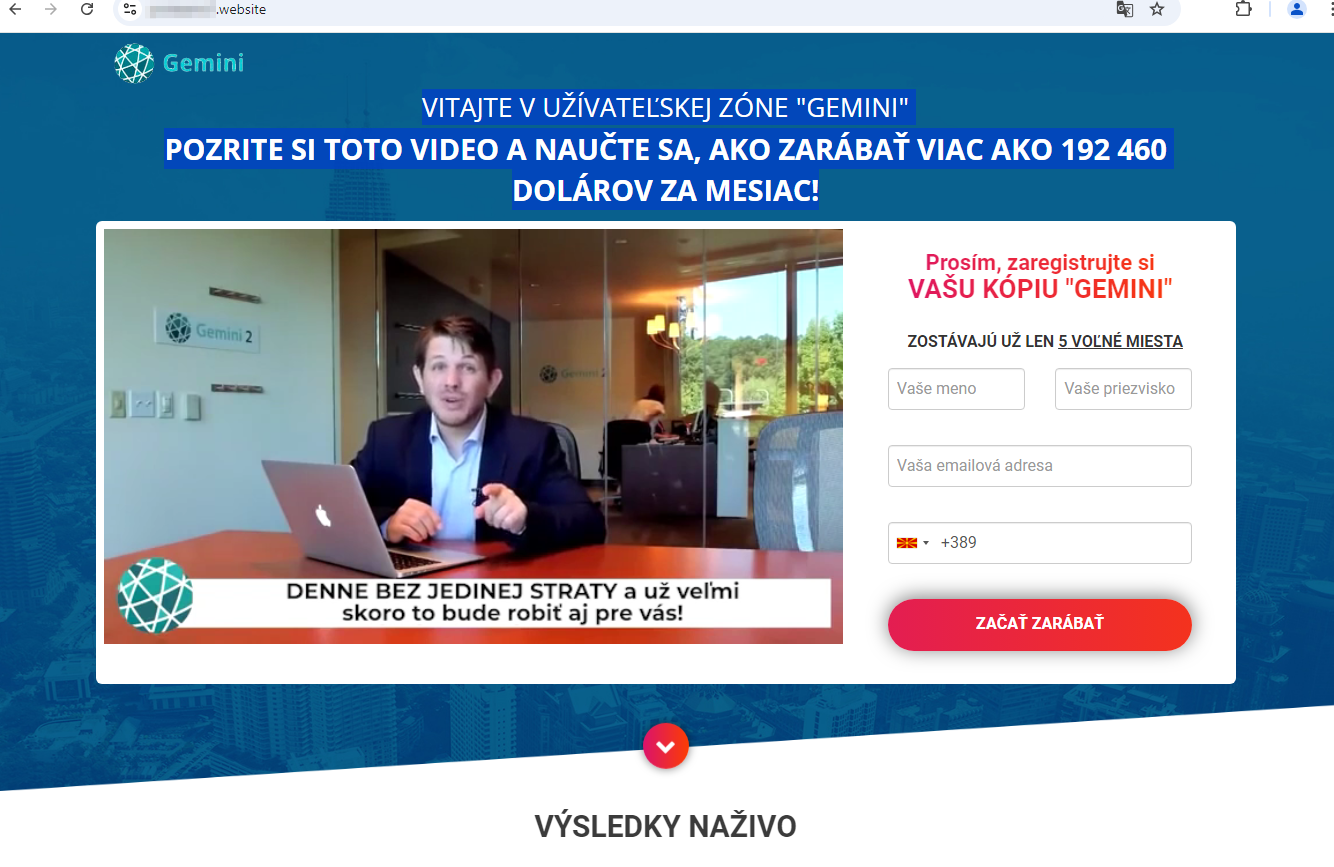

Otro recurso fraudulento en línea ofrecía a los usuarios eslovacos «ganar más de $192.460 dólares al mes» a través de un servicio de inversión:

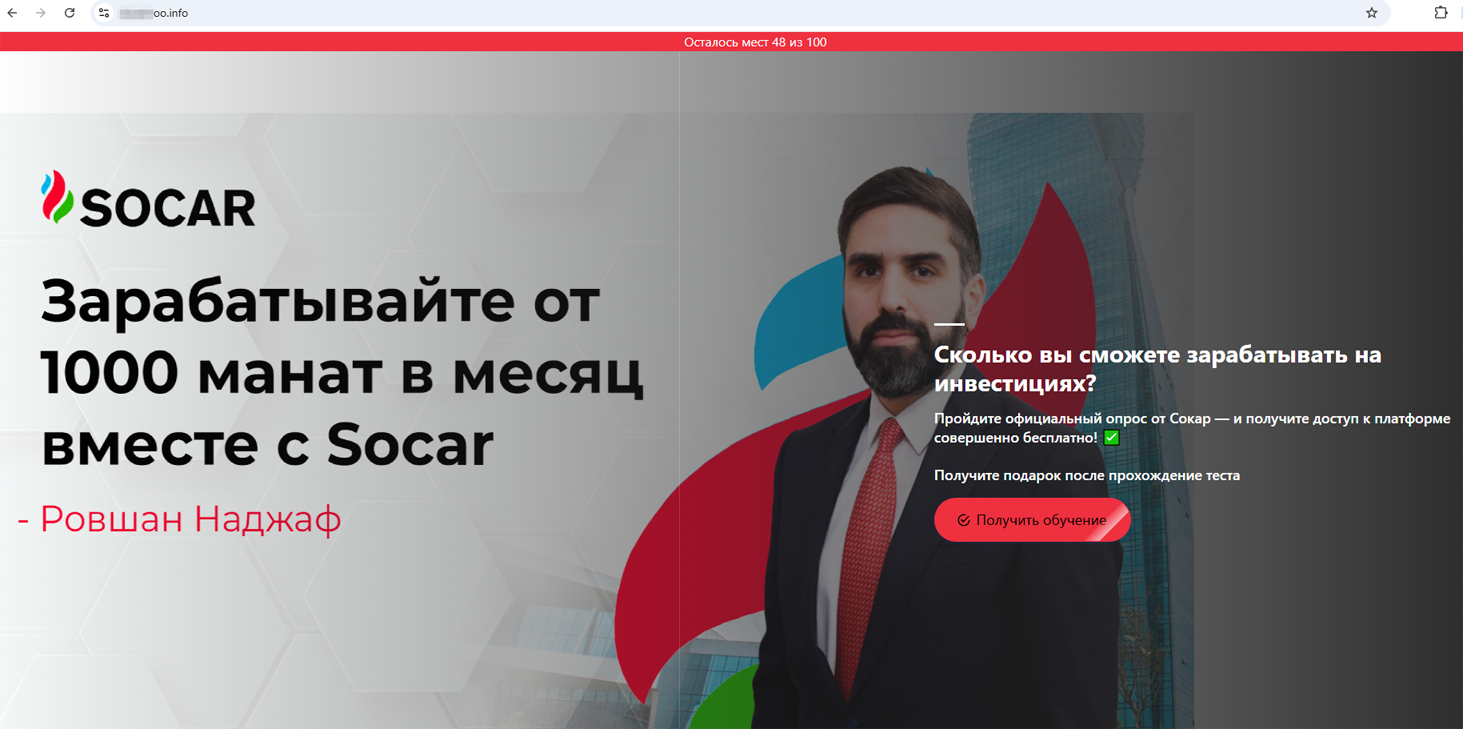

Los residentes en Azerbaiyán también pudieron supuestamente mejorar significativamente su situación financiera al ganar a partir de 1.000 manat al mes. Todo lo que tenían que hacer era rellenar un pequeño cuestionario y acceder a un servicio supuestamente relacionado con una empresa azerbaiyana de petróleo y gas:

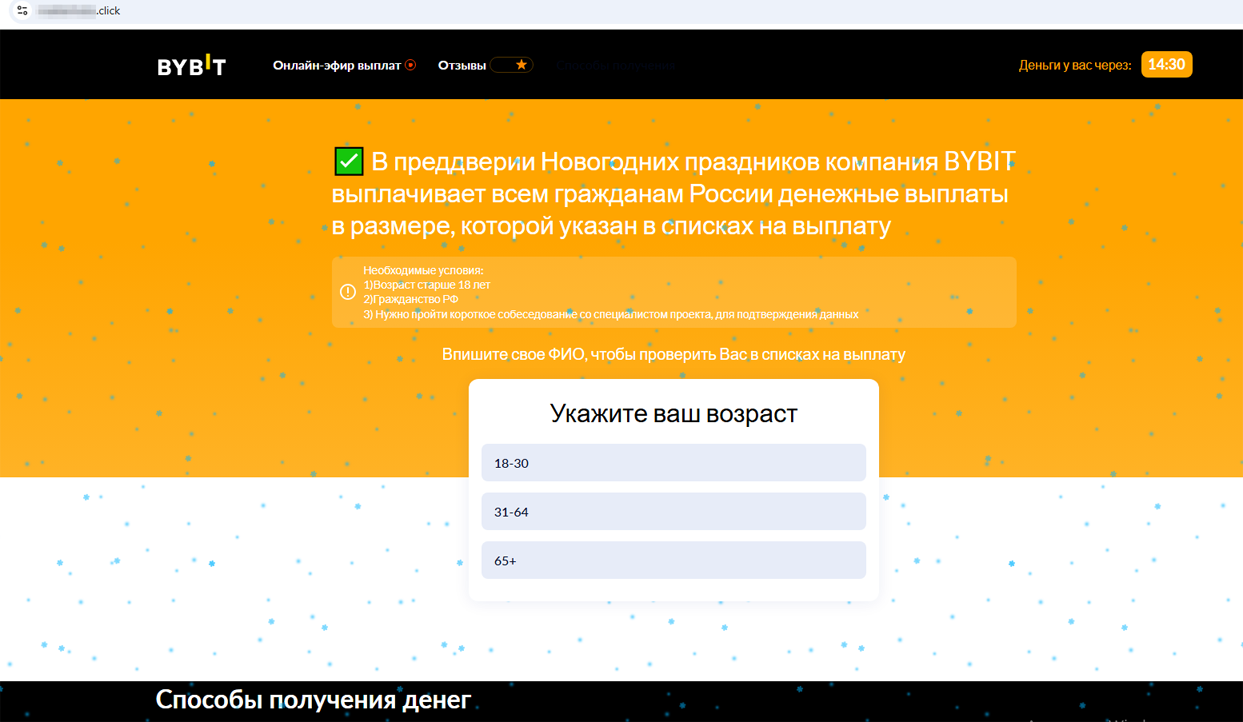

A finales de año, los estafadores como siempre empezaron a adaptar estos sitios falsos al tema de las fiestas de Año Nuevo. Por ejemplo, el siguiente recurso en línea falso de intercambio de criptomonedas prometía pagos de Año Nuevo a los usuarios rusos:

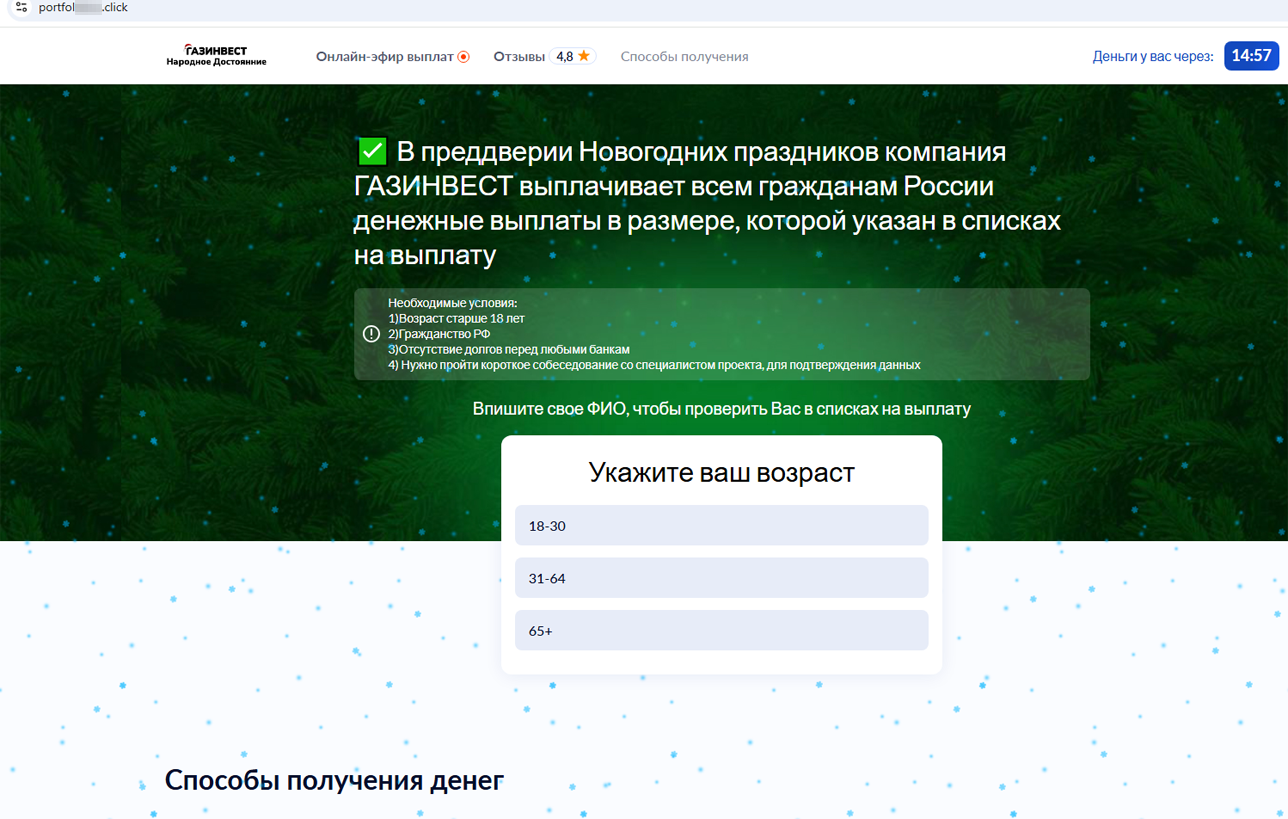

Otro sitio les ofrecía pagos de vacaciones supuestamente en nombre de una sociedad de inversión:

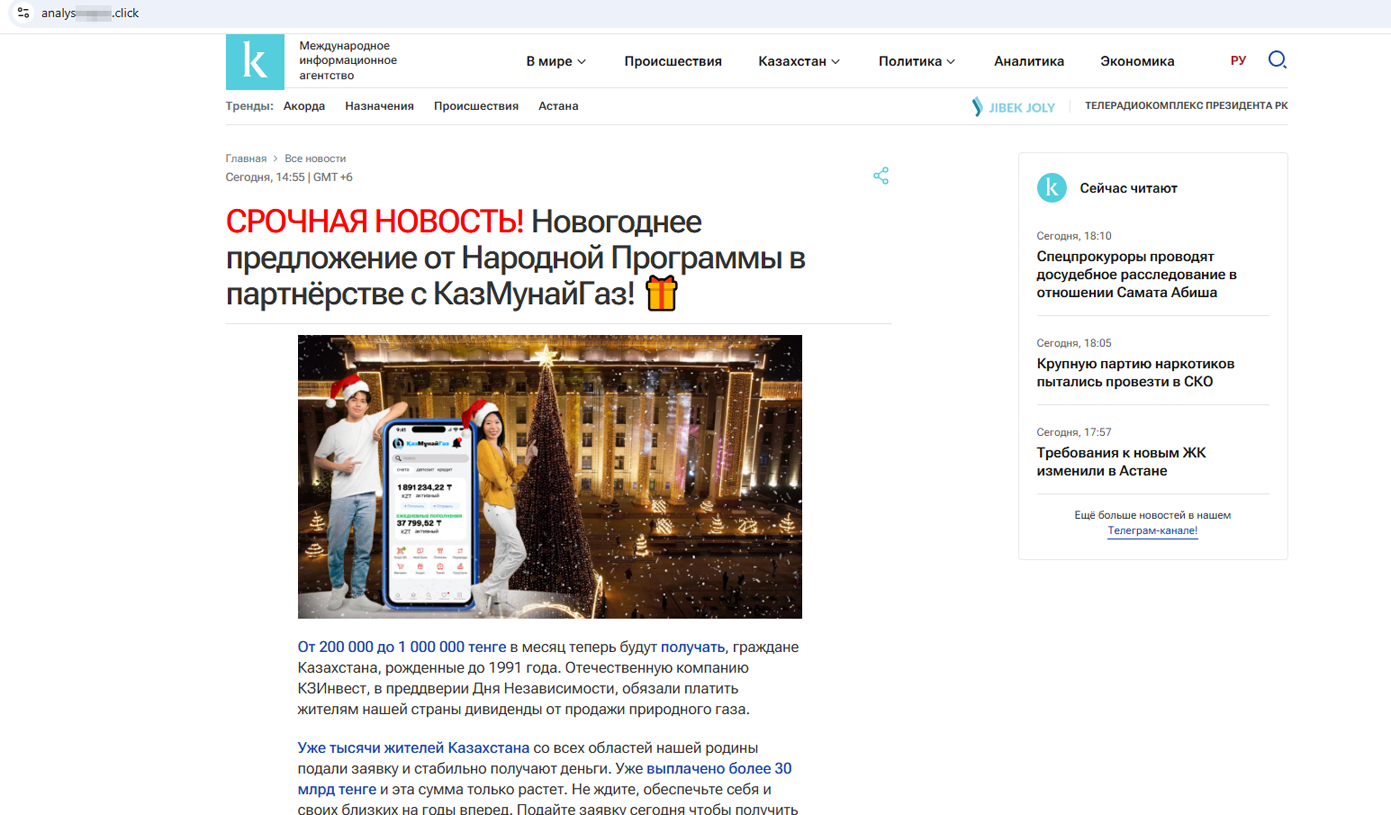

Y este recurso fraudulento de Internet prometía a los usuarios de Kazajstán grandes pagos en honor del Día de la Independencia como parte de una «oferta de Año Nuevo»:

A lo largo del año, nuestros analistas de Internet también identificaron otros sitios de phishing. Entre ellos había sitios falsos de servicios de formación en línea. Uno de ellos, por ejemplo, imitaba el diseño de un recurso en línea real y ofrecía cursos de programación. Se pedía a los usuarios que facilitaran información personal para «recibir asesoramiento».

Un sitio web falso que se hacía pasar por un verdadero recurso de servicios educativos en línea

Además, continuaron los intentos de robar cuentas de usuarios de Telegram mediante sitios de phishing camuflados por diversas encuestas en línea. Entre ellos, han vuelto a propagarse los sitios con «votaciones en concursos de dibujo infantil». A las víctimas potenciales se les pide su número de teléfono móvil, supuestamente necesario para confirmar el voto y recibir un código de un solo uso. Sin embargo, al introducir este código en un sitio de este tipo, los usuarios proporcionan el acceso a sus cuentas a los estafadores.

Un sitio de phishing para «votar» en un concurso en línea de dibujos infantiles

Otros sitios similares ofrecían una suscripción «gratuita» a Telegram Premium. Se pide a los usuarios que inicien sesión en sus cuentas, pero los datos confidenciales introducidos en estos sitios se transmiten a los atacantes, que luego roban las cuentas. Cabe destacar que los enlaces a estos recursos de Internet también se propagan a través del propio messenger. Al mismo tiempo, la dirección real del sitio de destino en los mensajes a menudo no coincide con lo que ven los usuarios.

Un mensaje de phishing en Telegram que pide hacer clic en un enlace específico para «activar» una suscripción Telegram Premium. El texto del enlace en realidad no coincide con la dirección de destino

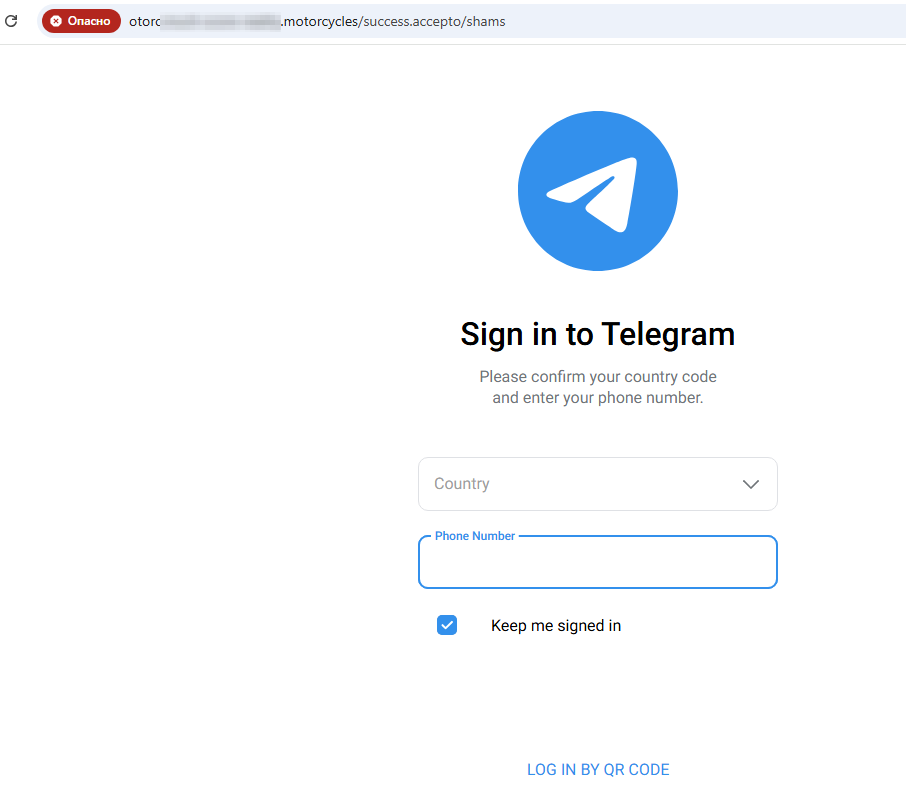

Un sitio de phishing cargado al hacer clic en un enlace de un mensaje fraudulento

Al hacer clic en el botón de la página anterior, el sitio muestra un formulario de autorización que parece un formulario de autorización de Telegram real

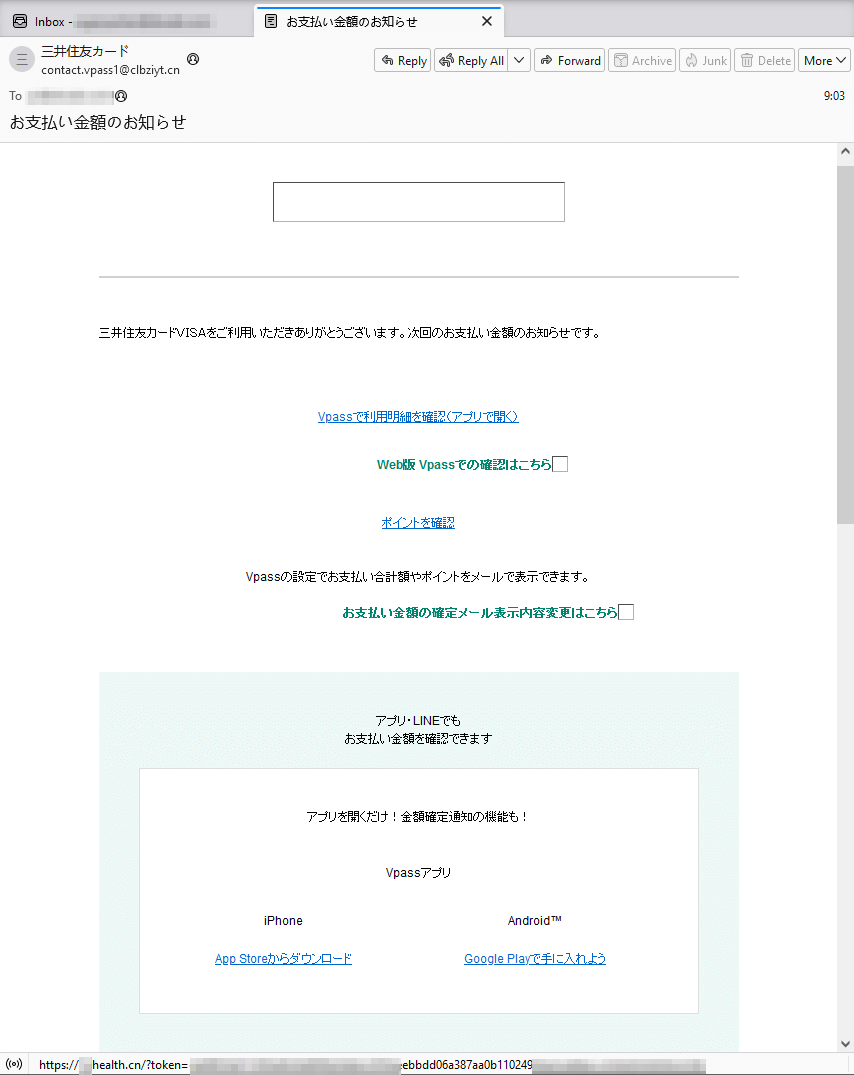

Los ciberdelincuentes utilizan el spam por correo electrónico para difundir enlaces a sitios web fraudulentos. A lo largo del año, nuestros analistas de Internet registraron múltiples campañas de spam. Por ejemplo, se propagaron activamente correos electrónicos de phishing dirigidos a usuarios japoneses. Por ejemplo, estafadores que supuestamente actuaban en nombre de una entidad de crédito informaban a las víctimas potenciales sobre una compra específica y les ofrecían leer los detalles del «pago» al hacer clic en el enlace proporcionado. En realidad, el enlace llevaba a un sitio web de phishing.

Un correo electrónico de phishing que supuestamente en nombre de un banco e invita a los usuarios japoneses a leer los datos de un pago determinado

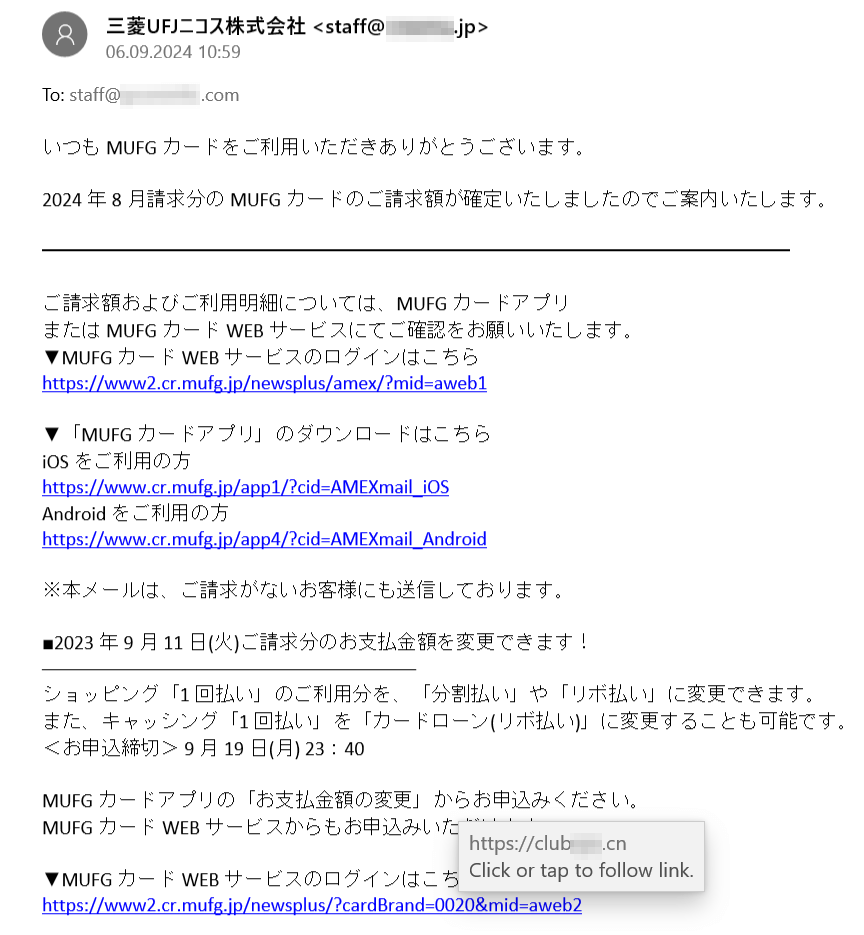

En otro escenario popular, los ciberdelincuentes enviaban notificaciones falsas con información sobre gastos mensuales de tarjetas bancarias supuestamente en nombre de entidades de crédito. Los enlaces a sitios de phishing a menudo estaban camuflados y parecían inofensivos en el texto de los correos electrónicos.

Los usuarios veían en los textos de mensajes spam los enlaces a las direcciones de sitios web de bancos reales, pero al pulsarlos, los mismos llevaban a un recurso online de estafa

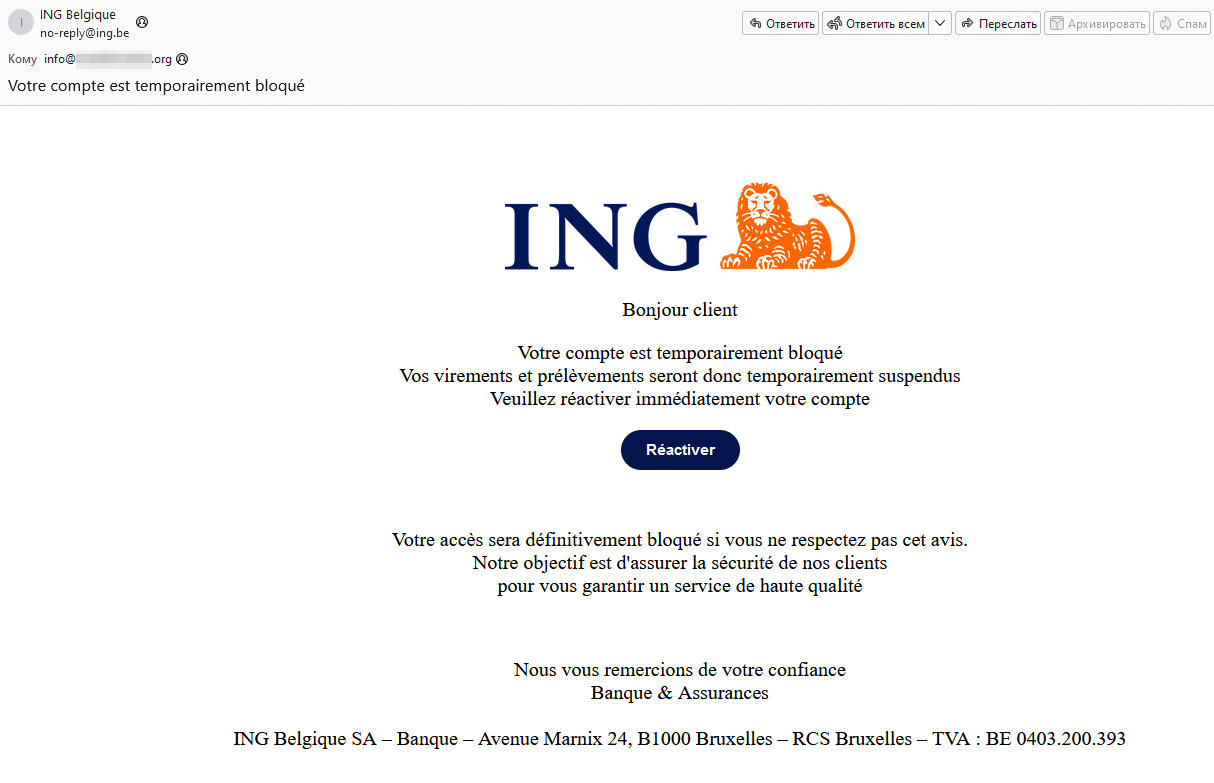

Una de las campañas de spam iba dirigida a usuarios europeos. Por ejemplo, los usuarios de Bélgica recibieron correos electrónicos de phishing en los que se les informaba de que sus cuentas bancarias habían sido «bloqueadas». Para «desbloquearlas», se les pedía que hicieran clic en un enlace que en realidad llevaba a un sitio web fraudulento.

Un correo electrónico no deseado asusta a una posible víctima con una cuenta bancaria «bloqueada»

También se registraron otros envíos masivos de correos electrónicos no solicitados, como los dirigidos al público anglófono. En una campaña de spam, las víctimas potenciales recibieron mensajes en los que se les pedía que confirmaran la recepción de una transferencia de dinero de gran cuantía. Sin embargo, el enlace que contenían conducía a un formulario de phishing de autorización bancaria en línea que se parecía a una página real del sitio web de una entidad de crédito.

Un correo electrónico de spam informa de que el usuario supuestamente necesita confirmar la recepción de 1218,16 dólares estadounidenses

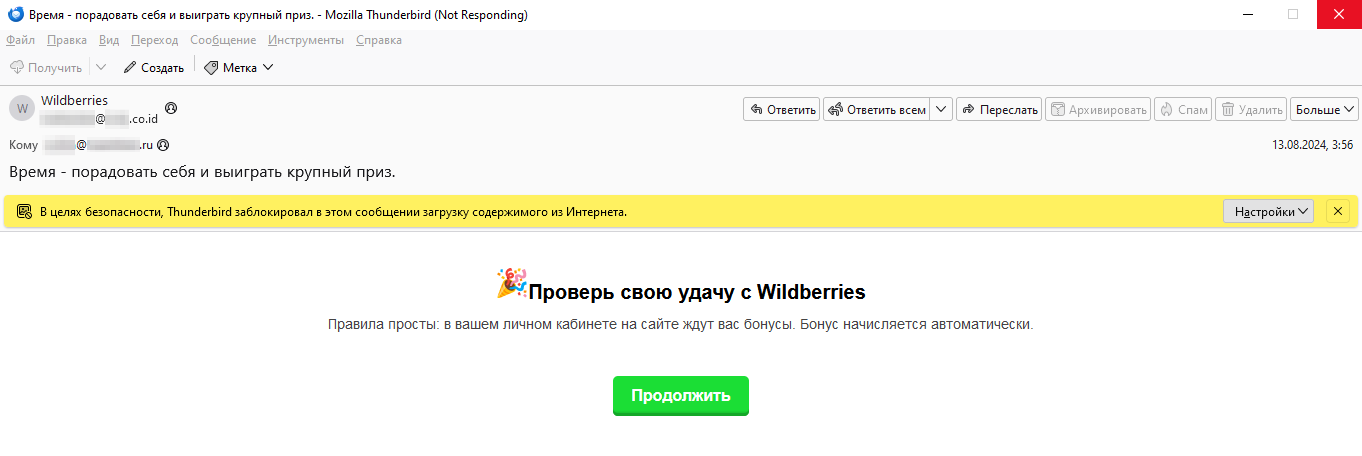

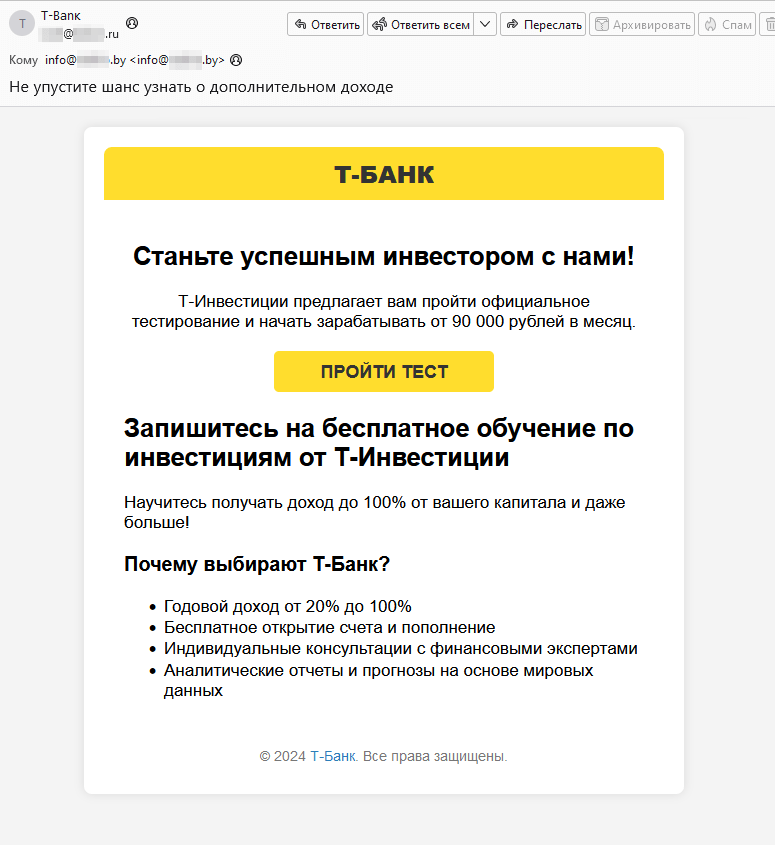

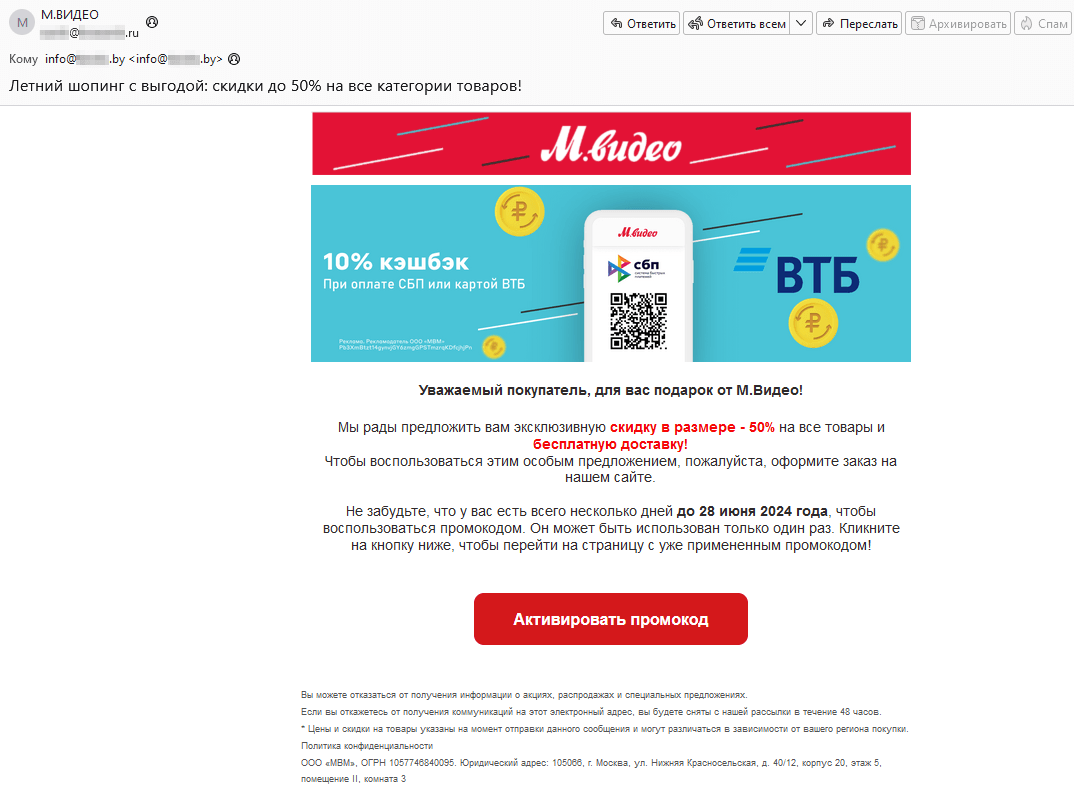

Los usuarios rusos afrontaban más a menudo los mensajes de spam que ayudaban a los estafadores a atraer a posibles víctimas a sitios de phishing populares previamente señalados. Los temas habituales de los mensajes no deseados incluían premios y descuentos de tiendas en línea, lotería gratuita y acceso a servicios de inversión. Sus ejemplos pueden consultarse en las siguientes capturas de pantalla.

Una carta supuestamente de una tienda en línea que ofrece participar en un «sorteo de premios»

Un mensaje supuestamente en nombre de una organización de préstamos que ofrece «convertirse en un inversor de éxito»

Un correo electrónico enviado supuestamente en nombre de una tienda de electrónica, invitándole a activar un código promocional y recibir un descuento en artículos

Para dispositivos móviles

Según las estadísticas de detecciones de Dr.Web Security Space para dispositivos móviles, los adware más populares para Android en el año 2024 otra vez fueron los Android.HiddenAds que ocultan su propia presencia en dispositivos infectados y visualizan publicidad. A los mismos se refiere más de un tercio de detecciones de malware. Entre los representantes más activos de esta familia fueron Android.HiddenAds.3956, Android.HiddenAds.3851, Android.HiddenAds.655.origin, and Android.HiddenAds.3994. Al mismo tiempo, los usuarios afrontaron las variantes de troyanos Android.HiddenAds.Aegis,capaces de iniciarse de forma automática una vez instalados. Otro malware popular eran los troyanos Android.FakeApp y los troyanos espía Android.Spy usados en varios esquemas fraudulentos.

Al software no deseado más activo se refirieron los representantes de las familias Program.FakeMoney, Program.CloudInject y Program.FakeAntiVirus. Los primeros ofrecen realizar diversas tareas a cambio de recompensas virtuales, que supuestamente pueden retirarse en forma de dinero real, pero en realidad los usuarios no reciben ningún pago de ellos. Los segundos son programas modificados en los que, al ser modificados a través de un servicio especializado en la nube, se añaden un código incontrolado y una serie de permisos peligrosos. Los terceros imitan el funcionamiento de los antivirus, detectan amenazas inexistentes y ofrecen adquirir una versión completa para solucionar los «problemas».

Las utilidades Tool.SilentInstaller que permiten ejecutar aplicaciones Android sin necesidad de instalarlas, han vuelto a ser los programas potencialmente peligrosos detectados con mayor frecuencia: representaron más de un tercio de las detecciones de este tipo de software. También se han generalizado las aplicaciones modificadas con la utilidad NP Manager (detectadas como Tool.NPMod). En estos programas se incrusta un módulo especial que les permite esquivar la verificación de su firma digital tras la modificación. A menudo se detectaban aplicaciones protegidas por el comprimidor Tool.Packer.1.origin así como el framework Tool.Androlua.1.origin, que permite modificar los programas instalados de Android y ejecutar scripts Lua potencialmente maliciosos.

El adware más popular fue la nueva familia Adware.ModAd, que representó casi la mitad de las detecciones. Se trata de versiones especialmente modificadas del messenger WhatsApp con un código incrustado en sus funciones para descargar enlaces publicitarios. Los representantes de la familia Adware.Adpush ocuparon el segundo lugar, y otra nueva familia, Adware.Basement, el tercero.

En comparación con 2023, en 2024 se produjo un ligero aumento de los troyanos bancarios para Android. Al mismo tiempo, nuestros expertos observaron un aumento de popularidad de una serie de técnicas que los ciberdelincuentes utilizaban para proteger los programas maliciosos —en particular los bancarios — del análisis y la detección. Entre dichas técnicas hubo diversas manipulaciones del formato de archivo ZIP (que es la base de los archivos APK) y del archivo de configuración de los programas Android AndroidManifest.xml.

También cabe destacar el uso generalizado de la aplicación maliciosa Android.SpyMax. Los atacantes utilizaron activamente este spyware como troyano bancario, especialmente contra los usuarios rusos (46,23% de las detecciones), así como contra los titulares de dispositivos Android de Brasil (35,46% de los casos) y Turquía (5,80% de los casos).

A lo largo del año, los analistas de virus de Doctor Web detectaron más de 200 amenazas diferentes en el catálogo de Google Play. Entre ellas, troyanos de firma de pago por servicio, troyanos espía, estafas y adware. En total, se han descargado al menos 26.700.000 veces. Además, nuestros expertos detectaron otro ataque a consolas TV en Android: el backdoor modular Android.Vo1d infectó casi 1.300.000 dispositivos de usuarios de 197 países. Este troyano colocaba sus componentes en el área del sistema y, siguiendo los comandos de los atacantes, podía descargar e instalar software de terceros de Internet de forma no autorizada.

Para más información sobre el panorama de los virus para dispositivos móviles en 2024, consulte nuestro informe.

Perspectivas y posibles tendencias

Los eventos del año pasado han demostrado una vez más la diversidad del panorama actual de las ciberamenazas. Los atacantes se interesan tanto por los grandes objetivos — los sectores corporativo y público — como por los usuarios ordinarios. La funcionalidad de muchos de los programas maliciosos implicados en los ataques objetivo que hemos analizado demuestra que los creadores de virus siempre buscan nuevas oportunidades para mejorar sus campañas de malware y desarrollar sus herramientas. Con el tiempo, las nuevas técnicas empiezan a usarse inevitablemente en amenazas más generalizadas. En este sentido, en 2025 probablemente aparecerán más troyanos que utilicen la tecnología eBPF para ocultar actividades maliciosas. Además, es probable que aparezcan más ataques dirigidos, incluidos los exploits.

Uno de los principales objetivos de los ciberdelincuentes es ganar dinero ilegal, por lo cual los troyanos bancarios y de publicidad pueden ser más activos en el nuevo año. Además, los usuarios pueden verse amenazados por más programas maliciosos con funciones de spyware.

Al mismo tiempo, los usuarios no solo de ordenadores con Windows, sino también de otros sistemas operativos como Linux y macOS, estarán observados con atención. Las amenazas móviles seguirán propagándose. Los titulares de dispositivos Android deben preocuparse principalmente por nuevo software espía, troyanos bancarios y aplicaciones de adware maliciosas y no deseadas. No podemos descartar nuevos intentos de infectar televisores, consolas TV y otros equipos basados en Android. A demás, es probable que aparezcan nuevas amenazas en el catálogo de Google Play.