13 de mayo de 2024

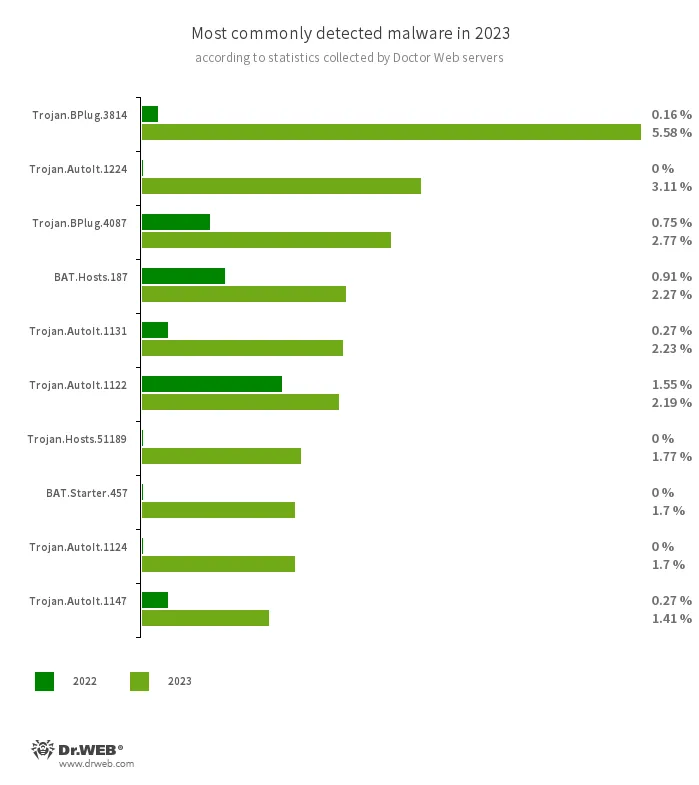

En el año 2023 unas de las amenazas más activas otra vez fueron las aplicaciones troyanas Trojan.AutoIt creadas con lenguaje script AutoIt. Se propagan como parte de otro malware y dificultan su detección. Así mismo, se observaba la alta actividad de adware troyano Trojan.BPlug y varios scripts maliciosos. En el tráfico de correo con mayor frecuencia se observaban los scripts maliciosos, así como los documentos phishing. Además, los malintencionados difundían malware que usaban las vulnerabilidades de los documentos Microsoft Office de forma activa. Una parte de amenazas difundidas por correo electrónico se refería a varias aplicaciones troyanas.

Comparado con el año anterior, en el año 2023 bajó el número de solicitudes de usuarios para descifrar archivos. Así mismo, se observaba la reducción del número de detecciones de troyanos bancarios.

El año pasado destacó por algunos eventos de seguridad informática. En primavera nuestros expertos detectaron un ataque de troyanos en Android que infectan los televisores inteligentes y consolas con Android TV. En verano los analistas de virus de Doctor Web detectaron un troyano que sirve para robar la criptomoneda. Se ocultaba en algunas compilaciones pirata de Windows 10 y al infectar los equipos infectaba el área EFI del sistema. Ya en otoño informamos sobre un ataque de aplicaciones troyanas espía a usuarios iraníes de Android. Este malware robaba los datos personales y el dinero de las víctimas. Además, nuestra empresa advirtió sobre la difusión de plugins maliciosos para el servidor de intercambio de mensajes Openfire. Usaban una vulnerabilidad en el software Openfire y ejecutaban varios comandos de los malintencionados.

Entre las amenazas móviles los más difundidos fueron adware troyano, malware espía, así como adware no deseado. Así mismo, en el catálogo Google Play fueron detectado múltiples nuevos tipos de malware cuyo número total de instalaciones fue casi de medio mil millones. Así mismo, nuestros expertos detectaron más troyanos que robaban criptomoneda y cuyo objetivo eran no solamente los usuarios del SO Android, sino también los titulares de dispositivos en iOS.

Los analistas de Internet de la empresa Doctor Web continuaron detectando los recursos phishing de Internet. Otra vez fueron populares entre los malintencionados los sitios web de bancos, tiendas en línea y empresas de petróleo y gas falsificados.

Tendencias clave del año

- Amplia difusión de troyanos creados con lenguaje script AutoIt

- Amplia difusión de malware que visualiza publicidad

- Reducción del número de incidentes con troyanos extorsionistas

- Aparición de nuevas familias de troyanos bancarios

- Aparición de múltiples nuevas amenazas en el catálogo Google Play

- Alta actividad de estafadores en Internet

- Predominación de scripts maliciosos y documentos phishing en el tráfico de correo malicioso

Los eventos más interesantes del año 2023

En mayo del año 2023 la empresa Doctor Web informó sobre un módulo troyano Android.Spy.SpinOk ofrecido a los desarrolladores de juegos en Android y programas como una herramienta de marketing, pero así mismo tenía funcionalidad espía. Recababa la información sobre los archivos que se guardaban en dispositivos y pudo transferirlos a los malintencionados, y también fue capaz de suplantar y cargar el contenido de portapapeles al servidor remoto. Así mismo, pudo visualizar publicidad. Nuestros analistas de virus detectaron este módulo en más de cien aplicaciones descargadas de Google Play más de 421 000 000 veces. Una vez aparecida la publicación correspondiente, el desarrollador de SpinOk contactó la empresa Doctor Web para comprobar y eliminar las causas de clasificación del módulo como malicioso. Posteriormente, el mismo fue actualizado hasta la versión 2.4.2 que no contenía funcionalidad troyana.

En junio nuestros expertos detectaron un malware Trojan.Clipper.231 para robar criptomoneda. Estaba incrustado en algunas compilaciones pirata de Windows 10 y en caso de infectar un equipo penetraba en el área EFI del sistema. El stealer suplantaba las direcciones de criptomonederos en el portapapeles por las direcciones establecidas por los malintencionados. En el momento de detección por los malintencionados con el mismo fue posible robar la criptomoneda cuyo total equivalía a unos $19 000.

Ya en julio la empresa Doctor Web detectó un ataque a usuarios Windows durante el cual se usaba el programa troyano descargador modular Trojan.Fruity.1. Con el mismo, los malintencionados en función de su objetivo podían infectar los equipos con varios tipos de malware. Así mismo, los ciberdelincuentes tomaron algunas medidas para que el ataque fuera más exitoso. Por ejemplo, Trojan.Fruity.1 se difundía como parte de instaladores de programas populares preparados a propósito que se descargaban de los sitios web maliciosos, y el proceso de infección de sistemas objetivo gracias a la arquitectura modular del troyano fue de etapas múltiples. Además, para iniciar los componentes de Trojan.Fruity.1 se usaban las aplicaciones no maliciosas, y en caso de infectar el sistema se intentaba esquivar la protección antivirus.

A principios de septiembre nuestro equipo publicó una investigación del backdoor Android.Pandora.2 que atacó sobre todo a usuarios hispanohablantes. Varias modificaciones de este troyano infectan los televisores inteligentes y consolas con Android TV donde penetran a través de versiones de firmware comprometidas, así como en caso de instalar versiones troyanas de software para la consulta de vídeo ilegal online. Múltiples ataques con Android.Pandora.2 se detectaron en marzo del año 2023. La primeras modificaciones de este programa troyano fueron añadidas a la base de virus Dr.Web aún en julio del año 2017.

Un poco más tarde informamos sobre los troyanos de la familia Android.Spy.Lydia cuyo objetivo principal eran los usuarios iraníes de Android. Este malware proporcionaba a los malintencionados el acceso remoto a dispositivos infectados, tenían funcionalidad espía y se usaba para robar la información personal y dinero.

Y a finales de septiembre la empresa Doctor Web advirtió advirtió sobre la difusión de plugins maliciosos JSP.BackDoor.8 para el servidor de intercambio de mensajes Openfire — los mismos usaban la vulnerabilidad CVE-2023-32315 en este producto. Esta vulnerabilidad les permitía a los hackers acceder al sistema de archivos de servidores infectados y usarlos como parte de la botnet. Los plugins troyanos fueron detectados por los expertos del laboratorio de virus Doctor Web durante la investigación de un ataque de un troyano cifrador a la infraestructura de un cliente de nuestra empresa. Con este plugin el servidor con software Openfire vulnerable instalado fue atacado por el encoder. Los plugins JSP.BackDoor.8son backdoors creados en lenguaje Java que permiten ejecutar algunos comandos como solicitudes GET y POST enviados por los malintencionados. Con los mismos los atacantes también pueden recibir la información sobre el servidor comprometido — por ejemplo, la información sobre las conexiones de red, la dirección IP, los usuarios y la versión del núcleo del sistema.

Los eventos de virus

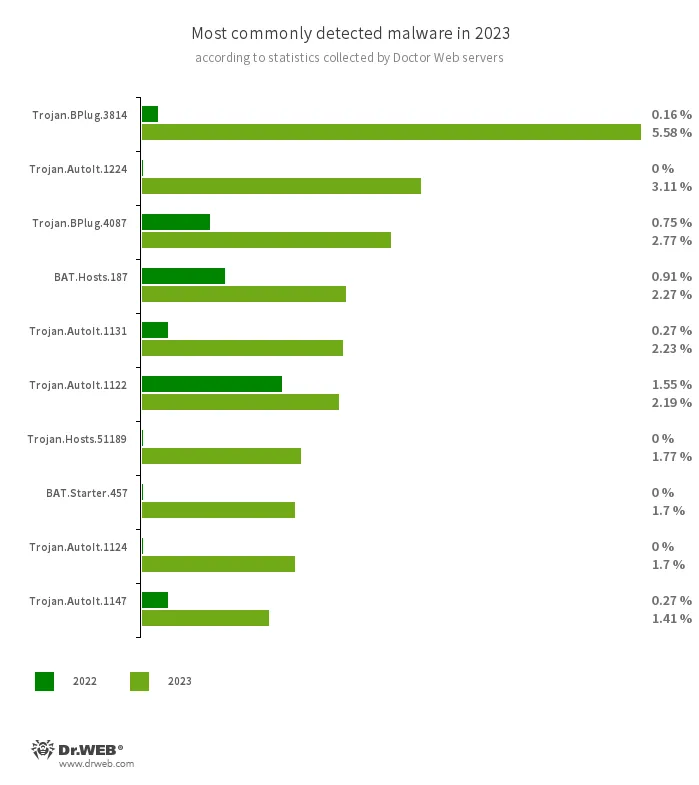

Según el análisis de estadísticas de detecciones del antivirus Dr.Web en el año 2023 fue aumentado el número total de amenazas detectadas, un 12,27% comparado con el año 2022. El número de amenazas únicas así mismo creció un 21,70%. Los más activos eran las aplicaciones troyanas que se difunden como parte de otro malware para dificultar la detección del mismo, Además, los usuarios frecuentemente afrontaban troyanos de publicidad y varios scripts maliciosos.

- Trojan.BPlug.3814

- Trojan.BPlug.4087

- Detección de componentes maliciosos de la extensión del navegador WinSafe. Estos componentes son scripts de JavaScript que visualizan publicidad importuna en el navegador.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1122

- Trojan.AutoIt.1147

- Detección de la versión comprimida del programa troyano Trojan.AutoIt.289 creado en lenguaje script AutoIt. Se difunde como parte del grupo de varios tipos de malware ― un miner, un backdoor y un módulo para la difusión automática. Trojan.AutoIt.289 realiza varias acciones maliciosas que dificultan la detección de la carga útil básica.

- BAT.Hosts.187

- Un script malicioso creado en lenguaje de interpretador de comandos del SO Windows. Modifica el archivo hosts, al añadir al mismo una lista de dominios determinada.

- Trojan.Hosts.51189

- Un programa troyano que modifica el contenido del archivo hosts en equipos con SO Windows.

- BAT.Starter.457

- Un script malicioso creado en lenguaje de interpretador de comandos del SO Windows. Sirve para iniciar varios tipos de malware en los equipos objetivo.

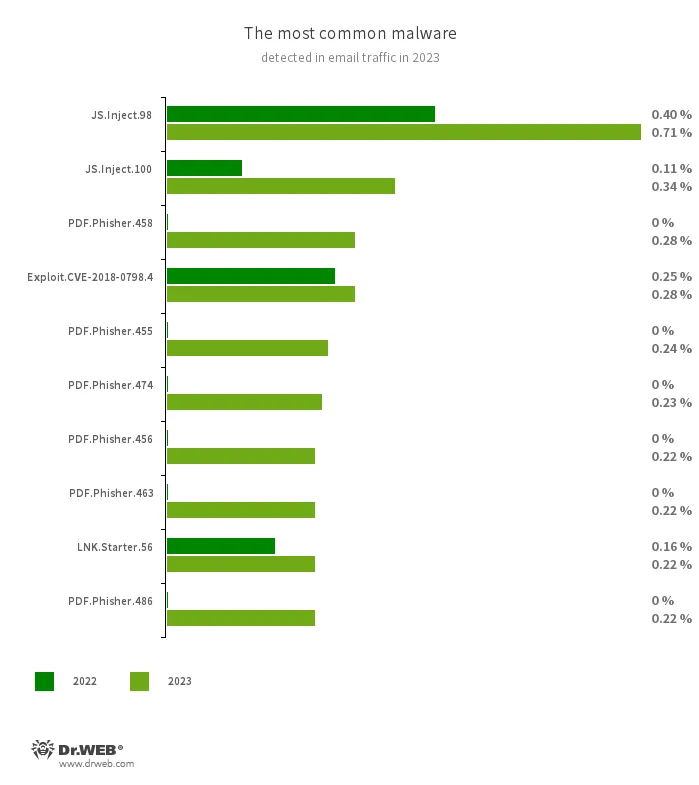

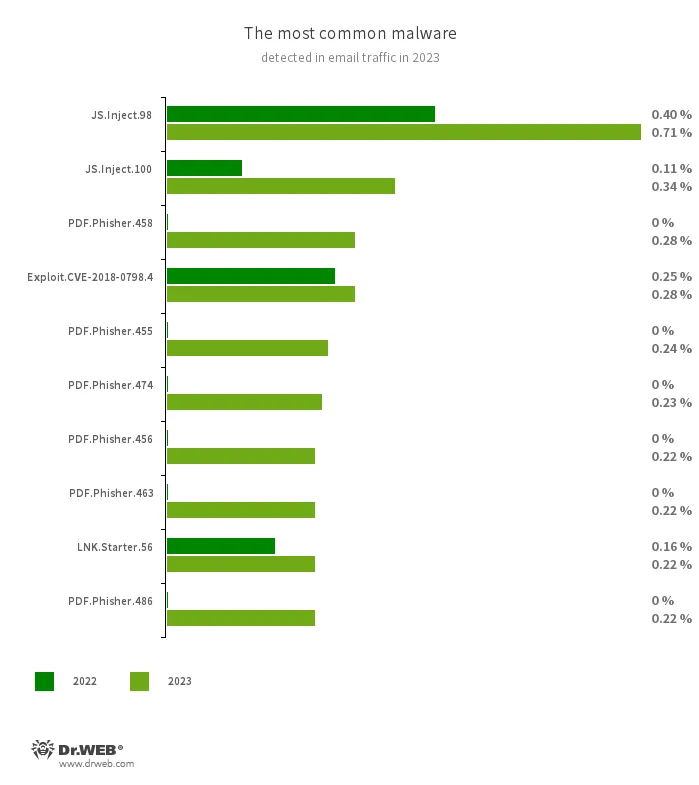

En el tráfico de correo en el año 2023 las amenazas más difundidas fueron los scripts maliciosos y los documentos phishing que frecuentemente consisten en formularios falsificados para introducir los datos de la cuenta. Estos documentos imitan la autorización en los sitios web populares y transfieren a los malintencionados los datos introducidos por las víctimas. Otra vez fueron muy difundido el malware que usaba las vulnerabilidades de los documentos de Microsoft Office.

- JS.Inject

- Una familia de scripts maliciosos creados en lenguaje JavaScript. Incrustan un script malicioso en el código HTML de las páginas web.

- PDF.Phisher.458

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.456

- PDF.Phisher.486

- PDF.Phisher.463

- Los documentos PDF usados en envíos de correo phishing.

- Exploit.CVE-2018-0798.4

- Un exploit para usar las vulnerabilidades en el software Microsoft Office que permite ejecutar un código aleatorio.

- LNK.Starter.56

- Detección de un acceso directo creado a propósito que se difunde a través de las unidades extraíbles y para engañar a usuarios tiene icono de la unidad. Al abrir el mismo, se inician los scripts VBS maliciosos desde un catálogo oculto ubicado en la misma unidad que el acceso directo.

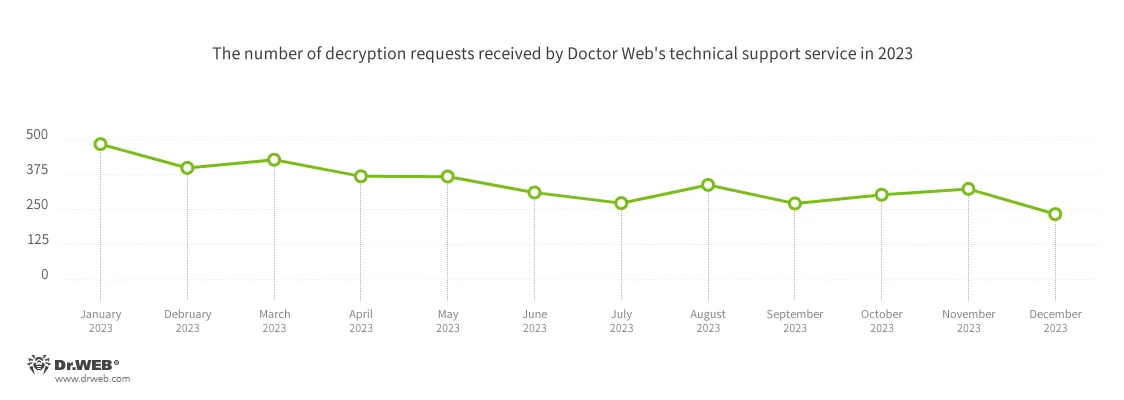

Cifradores

Comparado con el año 2022, en el año 2023 el laboratorio de virus de Doctor Web recibió un 28,84% menos solicitudes de usuarios víctimas de aplicaciones troyanas cifradoras. En el gráfico siguiente puede observarse la dinámica de registro de solicitudes para descifrar archivos:

Los cifradores más populares en el año 2023::

- Trojan.Encoder.26996 (21,35% de solicitudes de usuarios)

- Un cifrador conocido como STOP Ransomware. Intenta recibir la clave privada del servidor remoto y si no tiene éxito se usa la clave incorporada. Es uno de los pocos troyanos extorsionistas que cifra los datos con algoritmo streaming Salsa20.

- Trojan.Encoder.3953 (18,87% de solicitudes de usuarios)

- Un cifrador que tiene varias versiones y modificaciones. Para cifrar los archivos aplica el algoritmo AES-256 en modo CBC.

- Trojan.Encoder.35534 (6,00% de solicitudes de usuarios)

- Un cifrador conocido así mismo como Mimic. Para buscar los archivos objetivo para cifrar, el troyano usa la biblioteca everything.dll del programa legal Everything destinado a buscar archivos en equipos en Windows de forma instantánea.

- Trojan.Encoder.34027 (2,18% de solicitudes de usuarios)

- Un cifrador así mismo conocido como TargetCompany или Tohnichi. Para cifrar los archivos usa los algoritmos AES-128, Curve25519 y ChaCha20.

- Trojan.Encoder.35209 (2.01% of user requests)

- Un cifrador conocido como Conti (una variante del troyano — Trojan.Encoder.33413). Para cifrar los archivos aplica el algoritmo AES-256.

Estafas de red

En el año 2023 los analistas de Internet de la empresa Doctor Web observaron una alta actividad de estafadores y detectaron múltiples sitios web de phishing. El tema financiero fue el más popular entre los malintencionados: un 60% de recursos de Internet no deseados detectados imitaban los sitios web reales de entidades de crédito. Las variantes más difundidas entre los mismos eran las cuentas personales para entrar en la banca en línea y las páginas con pseudo encuestas. Con estas falsificaciones los ciberdelincuentes intentaban recibir los datos personales de usuarios y requisitos para acceder a las cuentas en las bancas en línea.

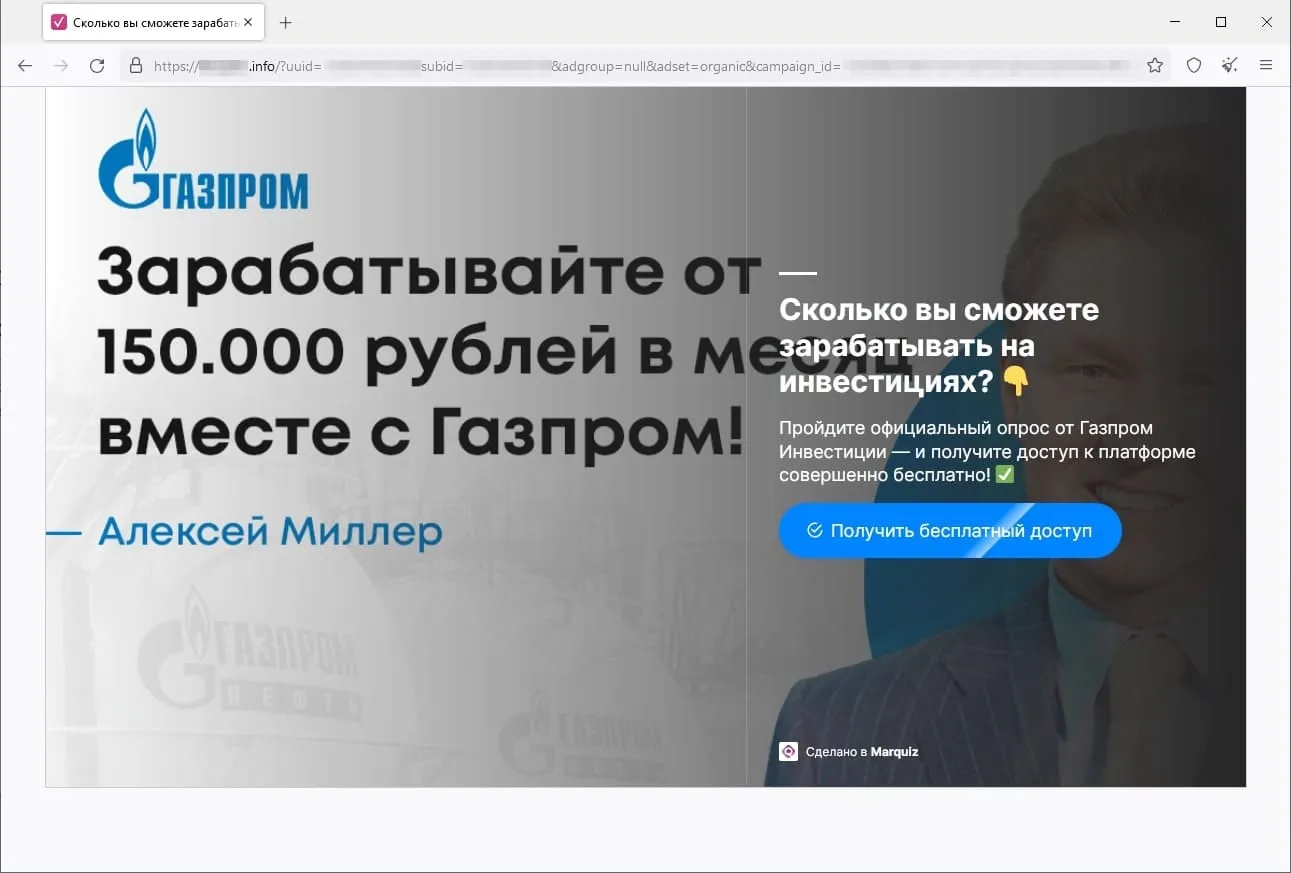

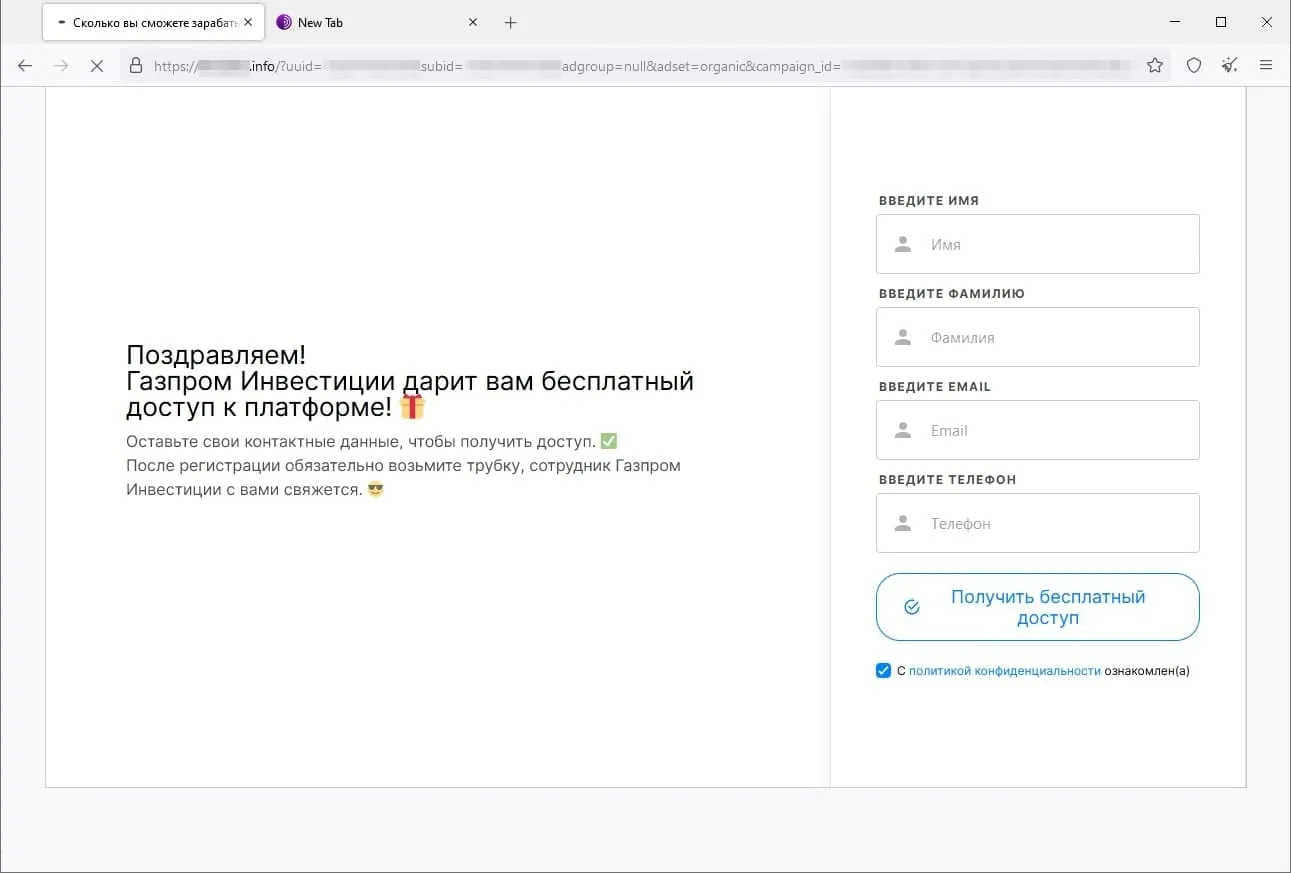

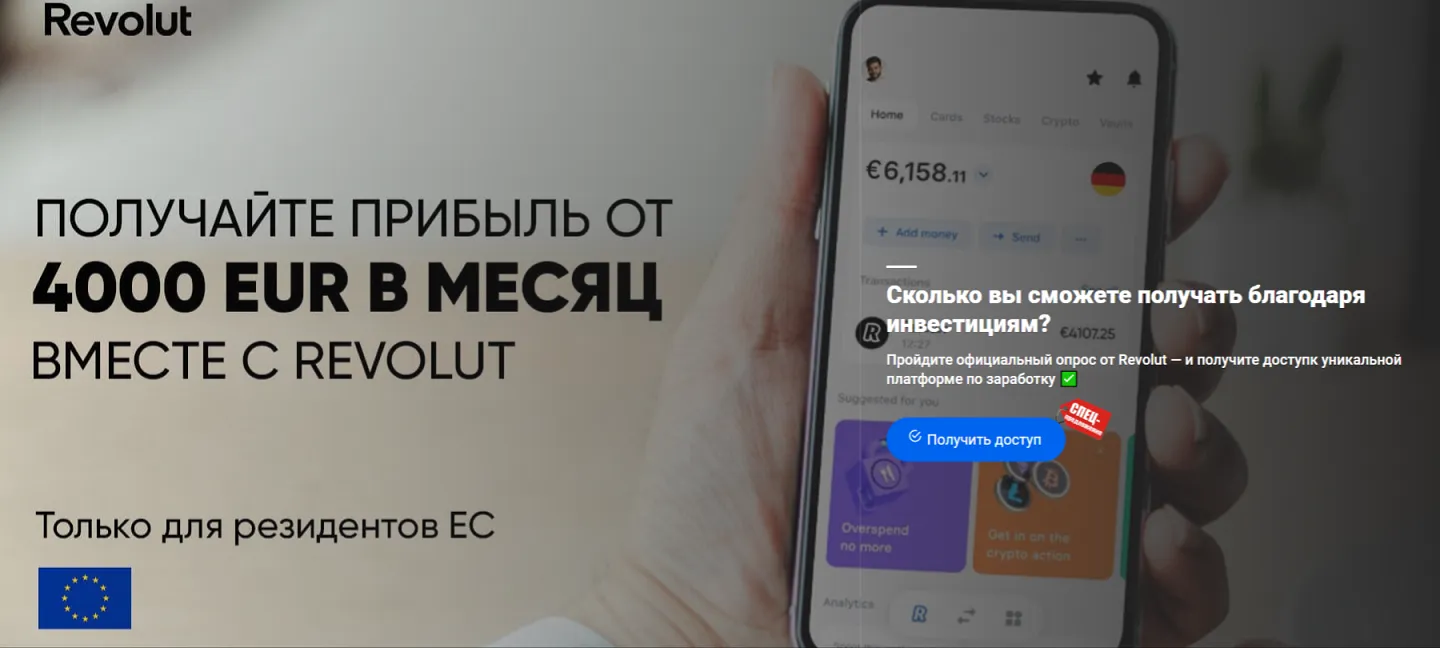

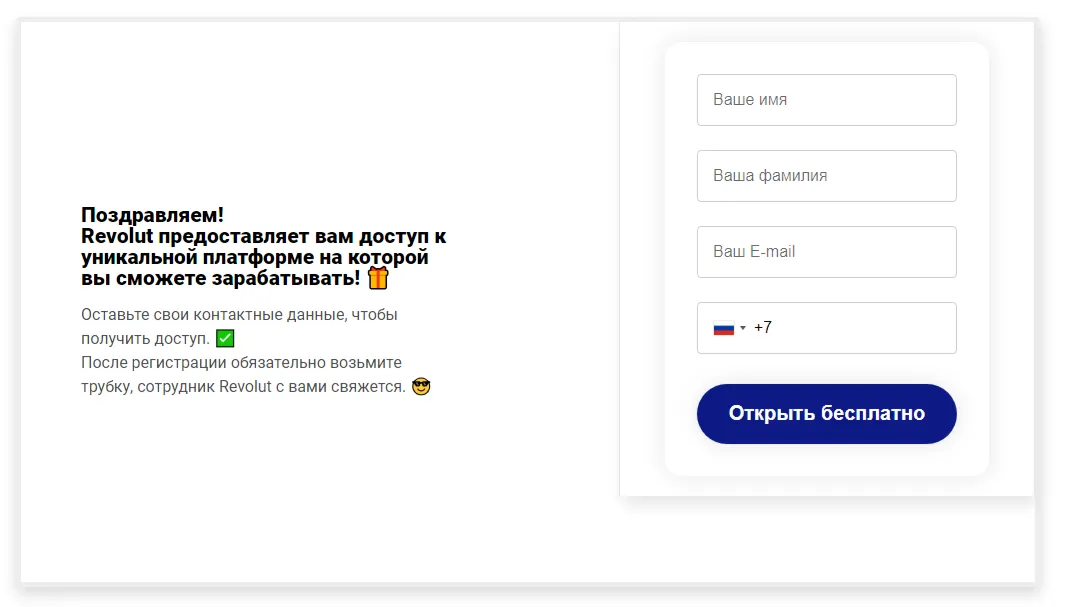

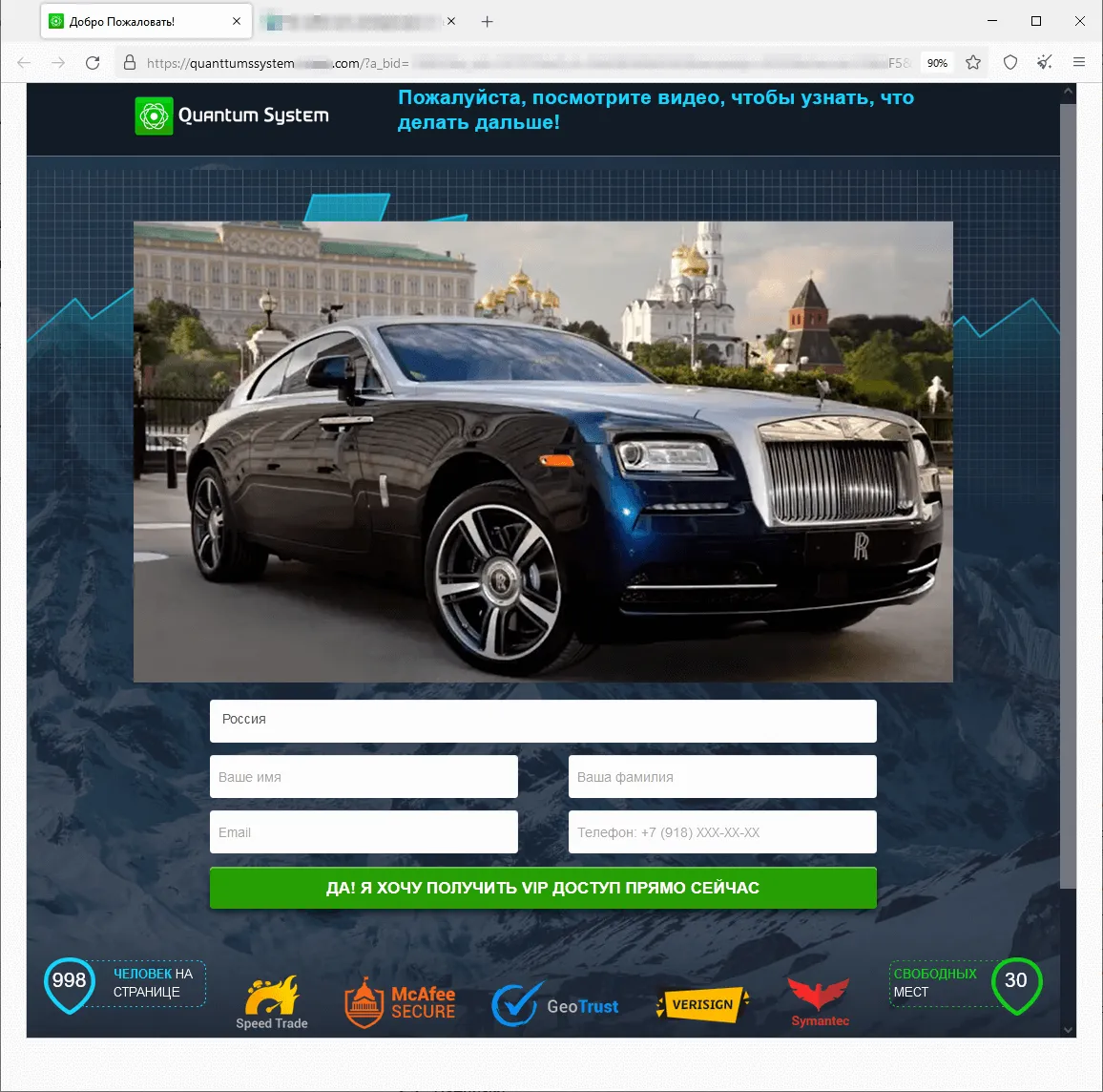

Además, los malintencionados siguieron acechando a las víctimas potenciales a los sitios web fraudulentos con propuestas de ayudar a mejorar sus finanzas. En algunos casos se les ofrecía ganar dinero en inversiones en servicios que supuestamente tenían que ver con empresas de petróleo y gas importantes. En otros casos, acceder a algunas plataformas comerciales automatizadas que supuestamente garantizaban muchas ganancias. También fueron populares las opciones de “recibir” los subsidios públicos. El esquema phishing en estos sitios web consiste en lo siguiente: los usuarios, una vez respondidas algunas preguntas sencillas, deben indicar los datos personales para registrar la cuenta y en caso de supuesta recepción de algún pago además pagar una “comisión” para transferir a su cuenta bancaria el dinero que en realidad no existe.

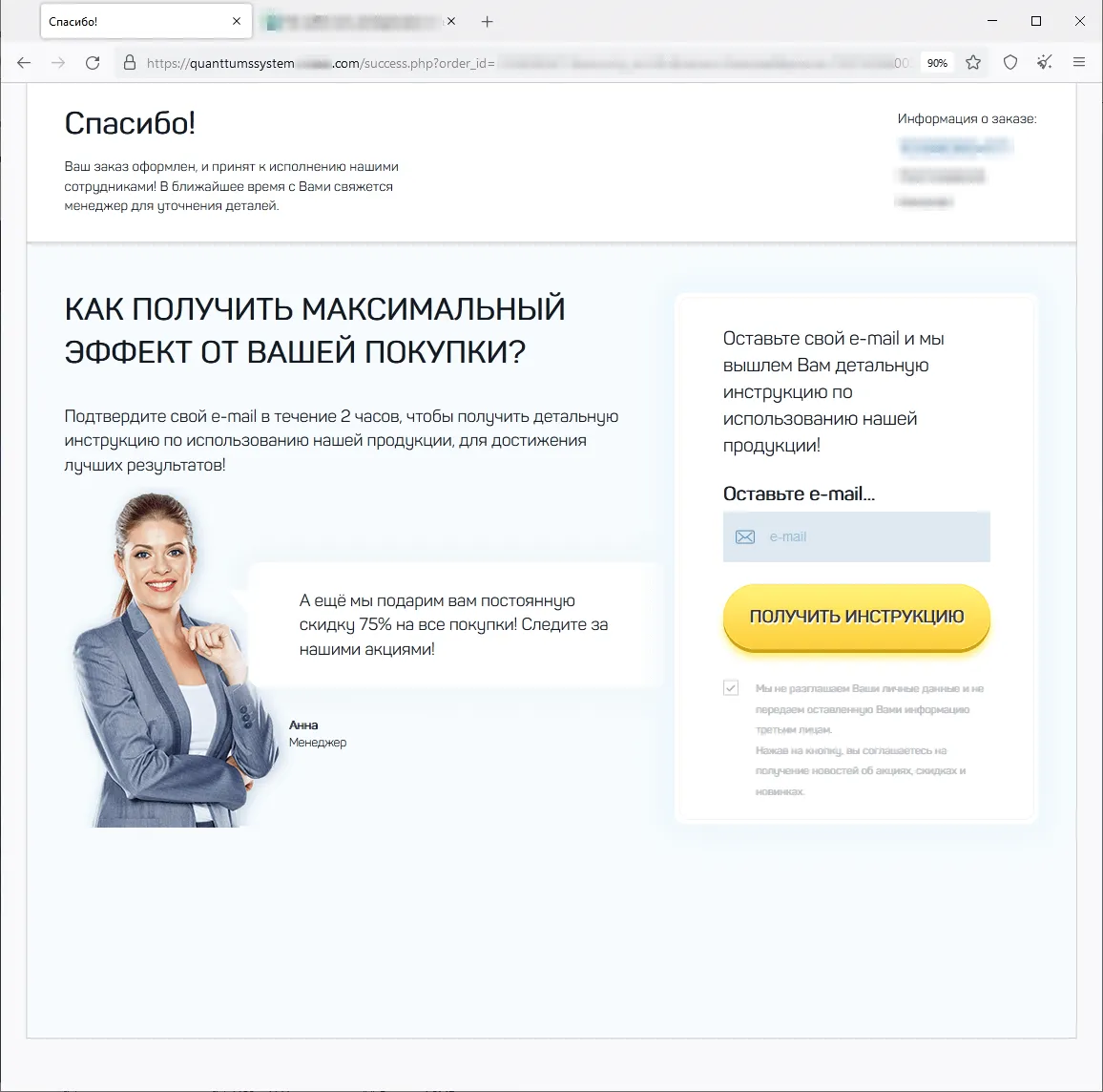

En los pantallazos más abajo pueden consultarse algunos ejemplos de sitios web de estafa de temática financiera. En el primer caso a los usuarios supuestamente en nombre de una empresa de petróleo y gas rusa importante se propone recibir acceso a la “plataforma de inversiones”. En el segundo — al servicio de inversiones que supuestamente tiene que ver con un banco europeo. En el tercero — a un “sistema automatizado” pseudo comercial conocido como Quantum UI, Quantum System etc.

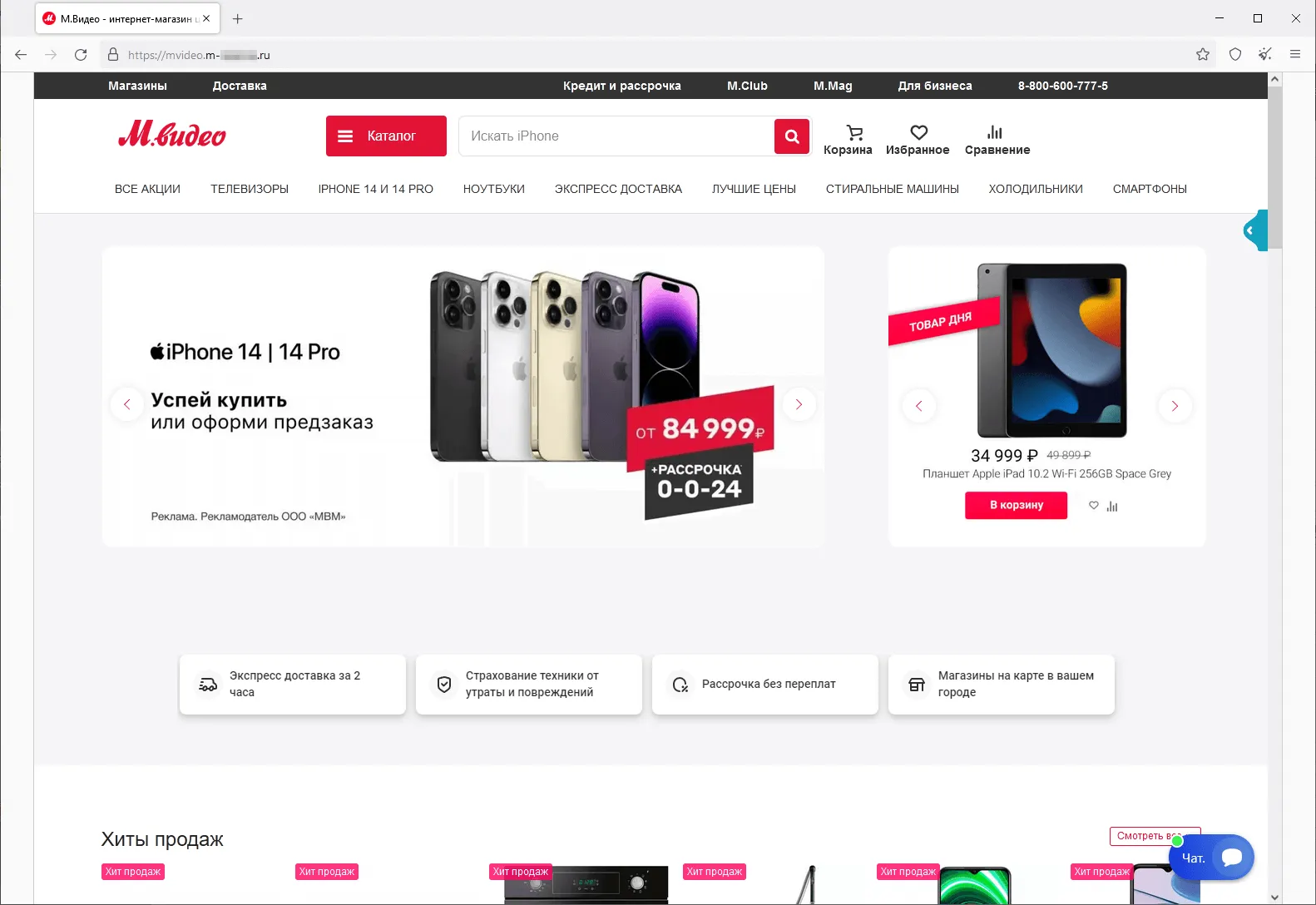

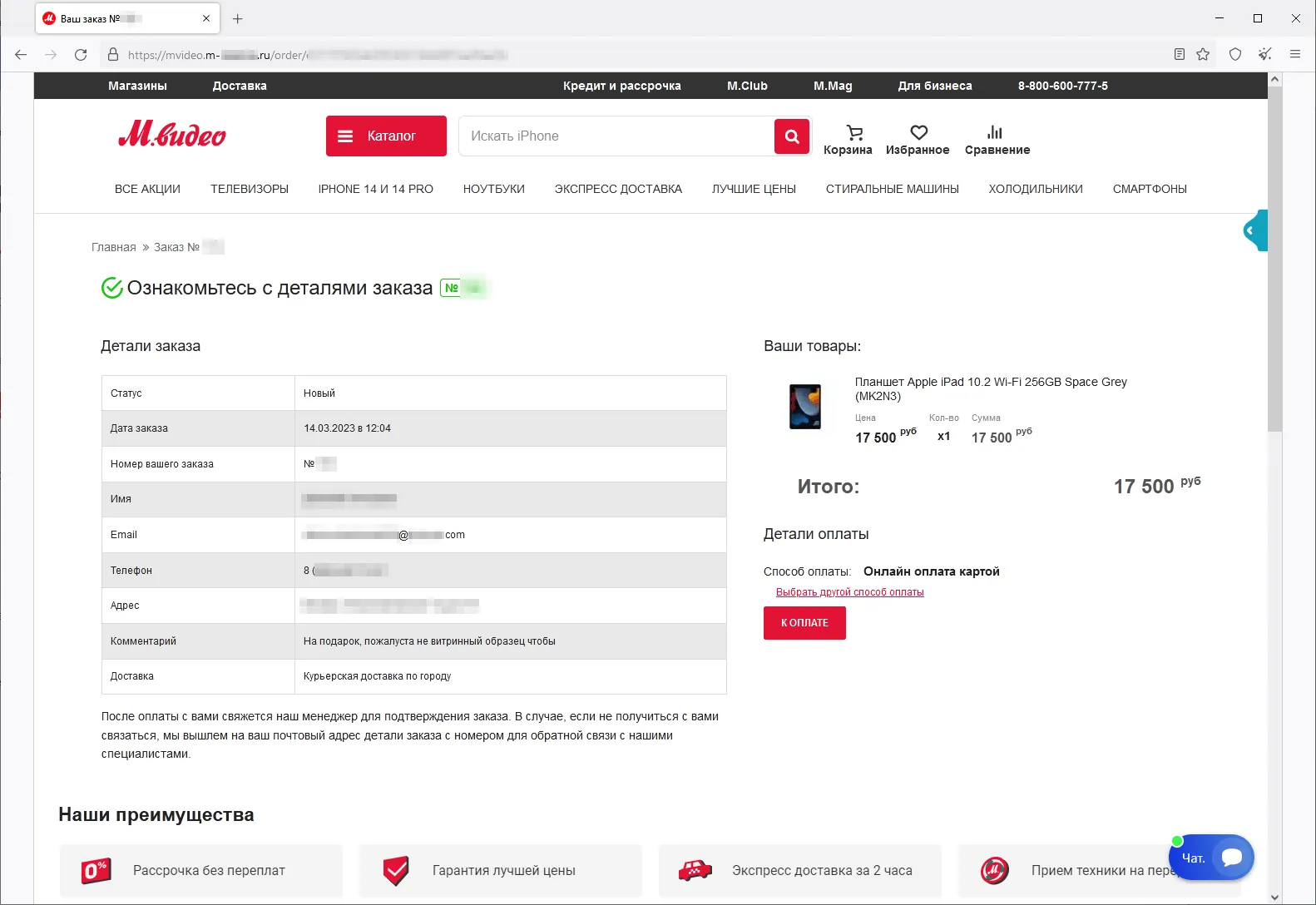

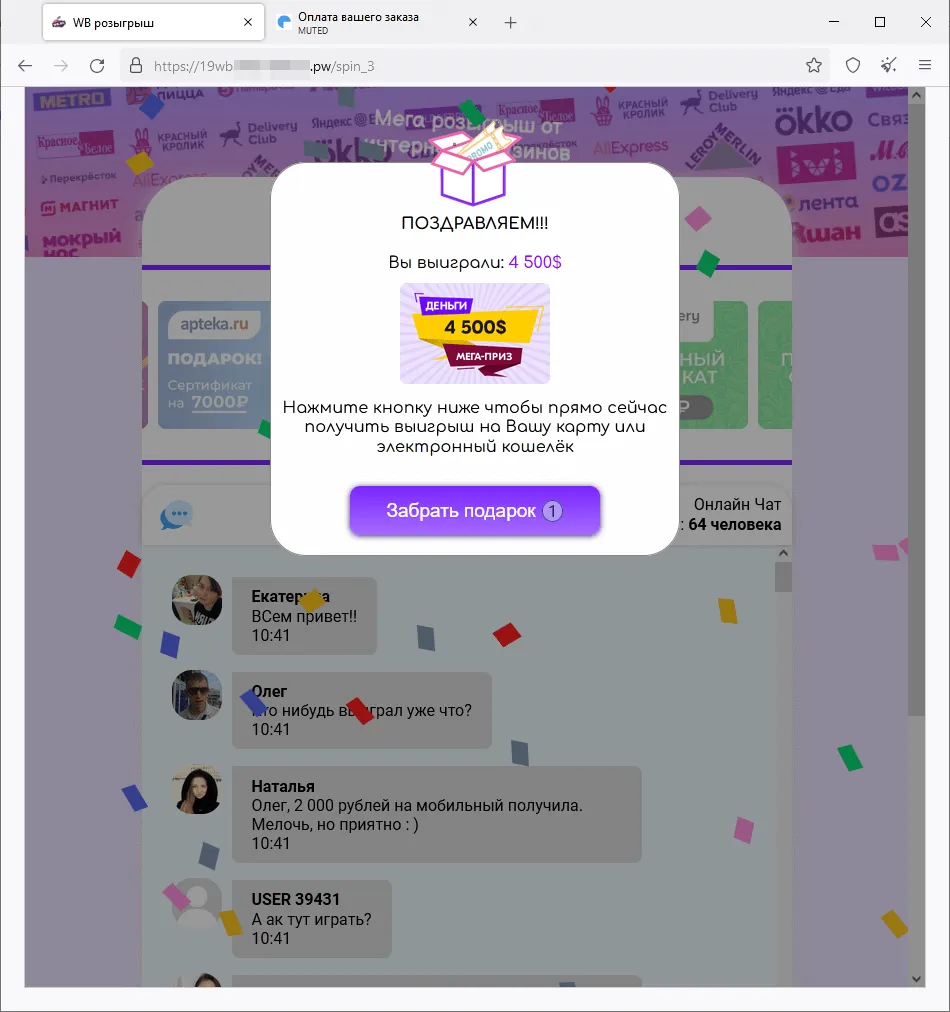

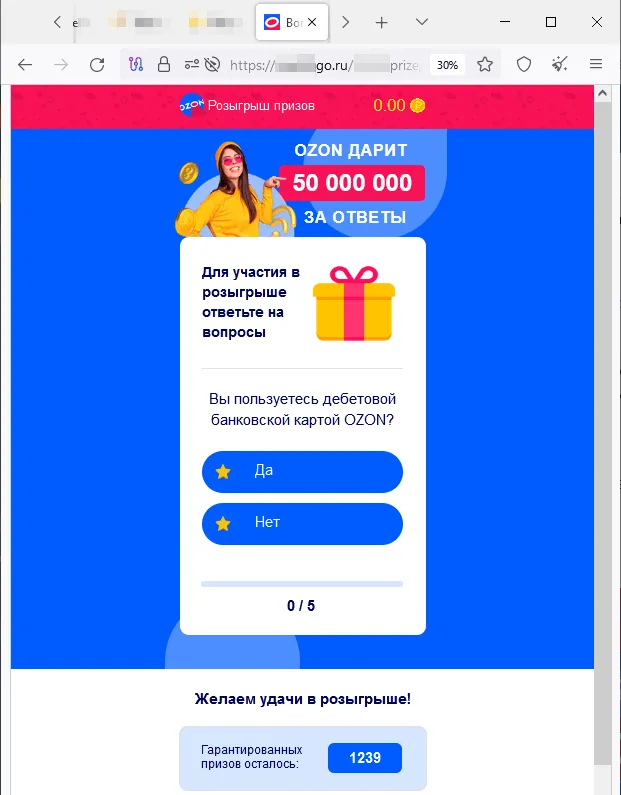

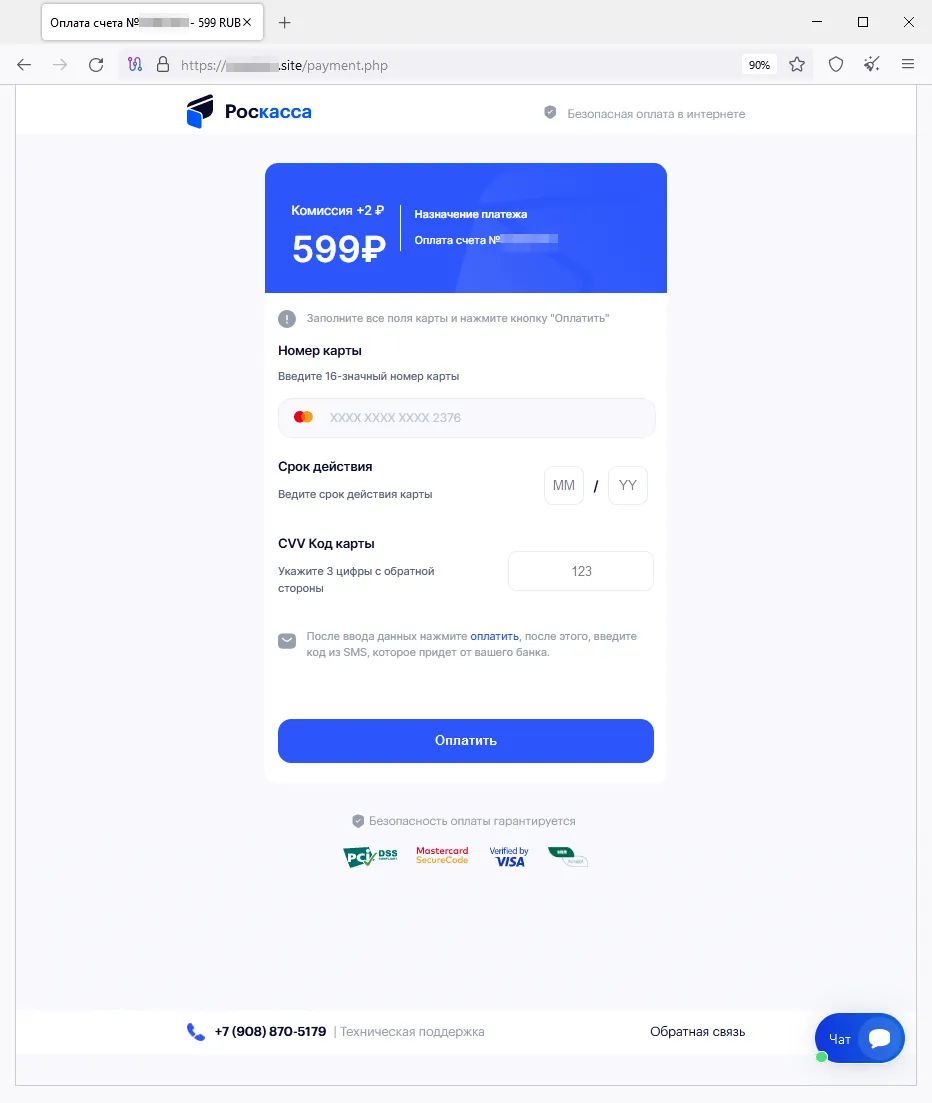

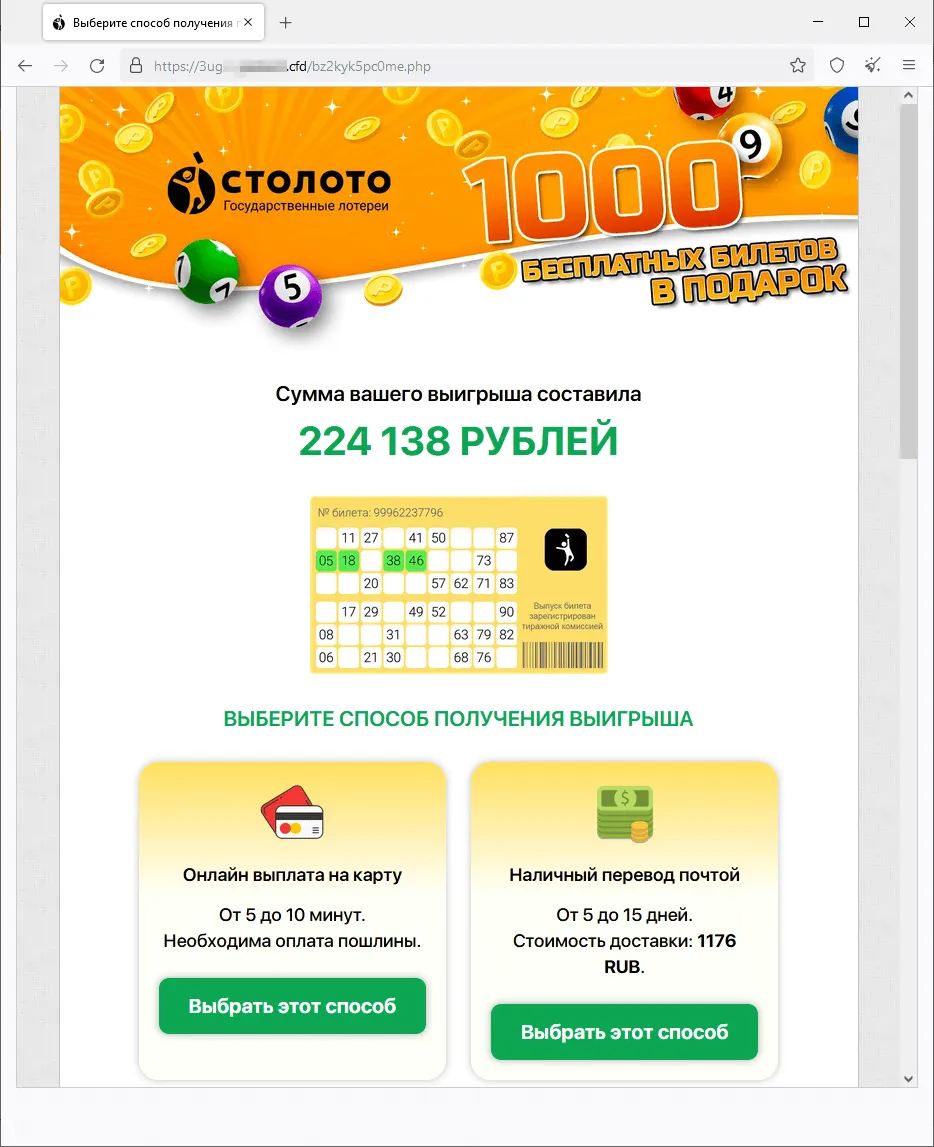

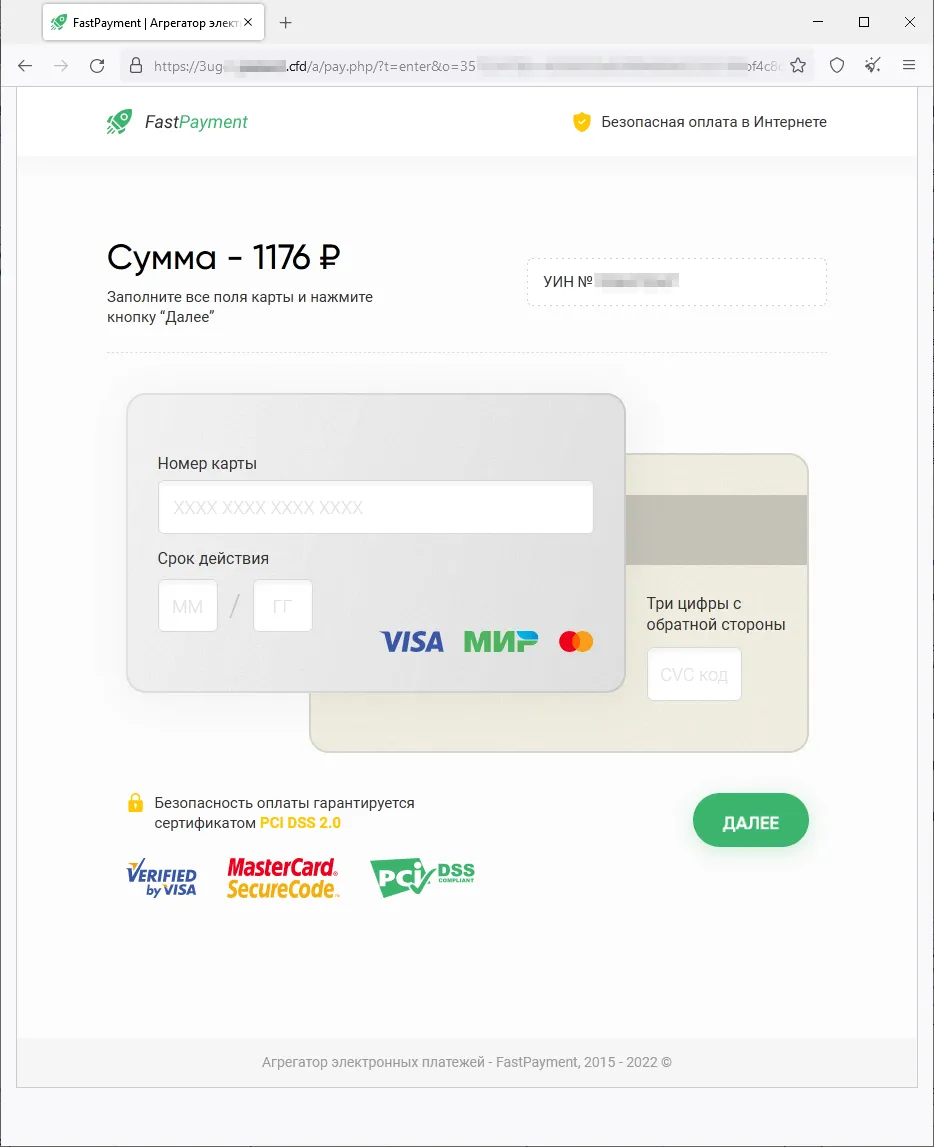

Así mismo, fueron populares los esquemas phishing vinculados a varias “ofertas”, “bonus” y “regalos”. Los malintencionados acechaban a las víctimas potenciales a los sitios web falsificados de tiendas en línea, minoristas, cajas en línea para vender billetes etc. donde supuestamente se podía participar en el sorteo de premios, recibir un regalo o bonus, o comprar algún artículo por precio más ventajoso. Los malintencionados engañaban a usuarios al intentar robar su dinero y los datos de tarjetas bancarias. Unos ejemplos de estos sitios web de estafa pueden consultarse en los pantallazos más abajo.

Un sitio web falsificado que imita un recurso de Internet real de una tienda rusa de electrodomésticos y dispositivos electrónicos:

Los estafadores les ofrecen a las víctimas potenciales “adquirir” un artículo con un descuento al pagarlo con tarjeta bancaria o transferencia en banca en línea.

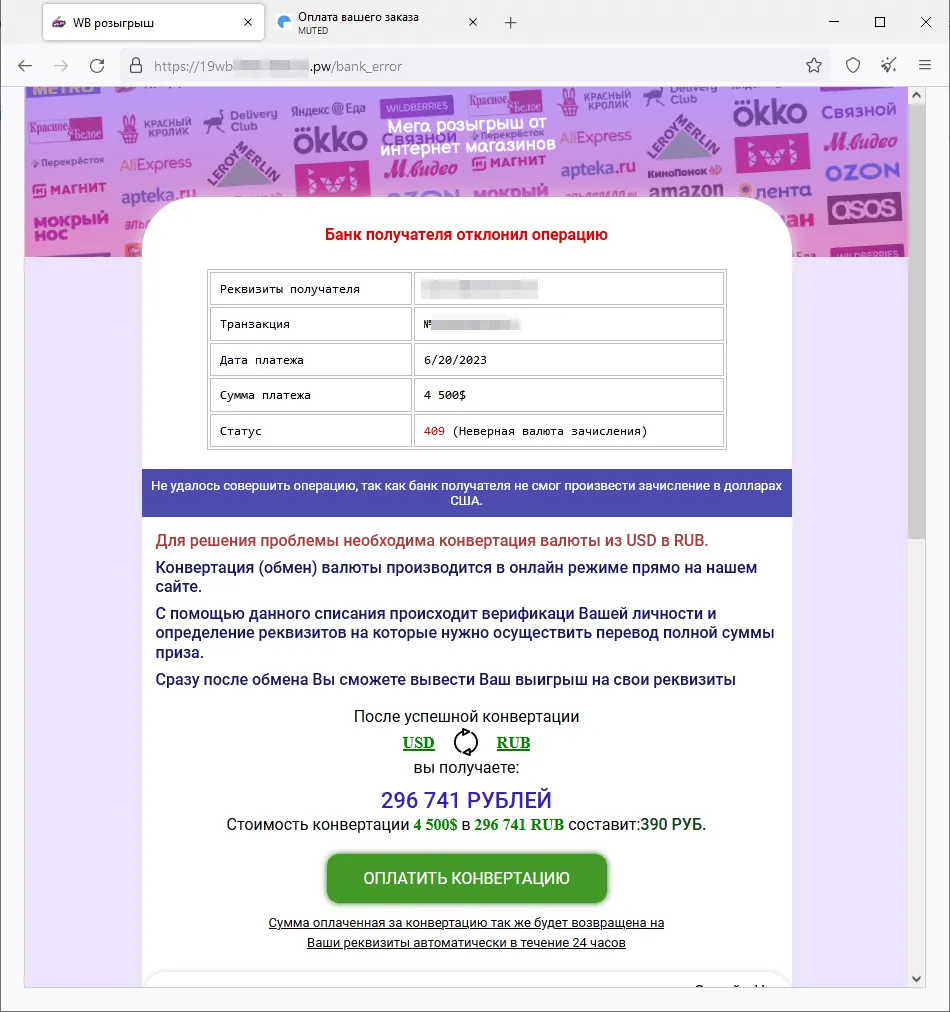

Un sitio web fraudulento donde a los visitantes supuestamente en nombre de las tiendas en línea se les ofrece participar en el “sorteo de premios”:

Si una víctima potencial “gana” mucho dinero, para “recibir” el premio supuestamente debe pagar una comisión por la conversión de monedas.

Un recurso de Internet fraudulento diseñado como un sitio web oficial de una tienda en línea rusa:

Al usuario para participar en el “sorteo” de dinero se le ofrece contestar a varias preguntas. Una vez imitado el sorteo del premio en el sitio web, la víctima supuestamente gana, pero para “recibir” el premio supuestamente debe pagar una “comisión”.

Un sitio web phishing que ofrece a los visitantes la lotería “gratis”:

El usuario que supuestamente gana la lotería para recibir el premio debe pagar una “comisión”.

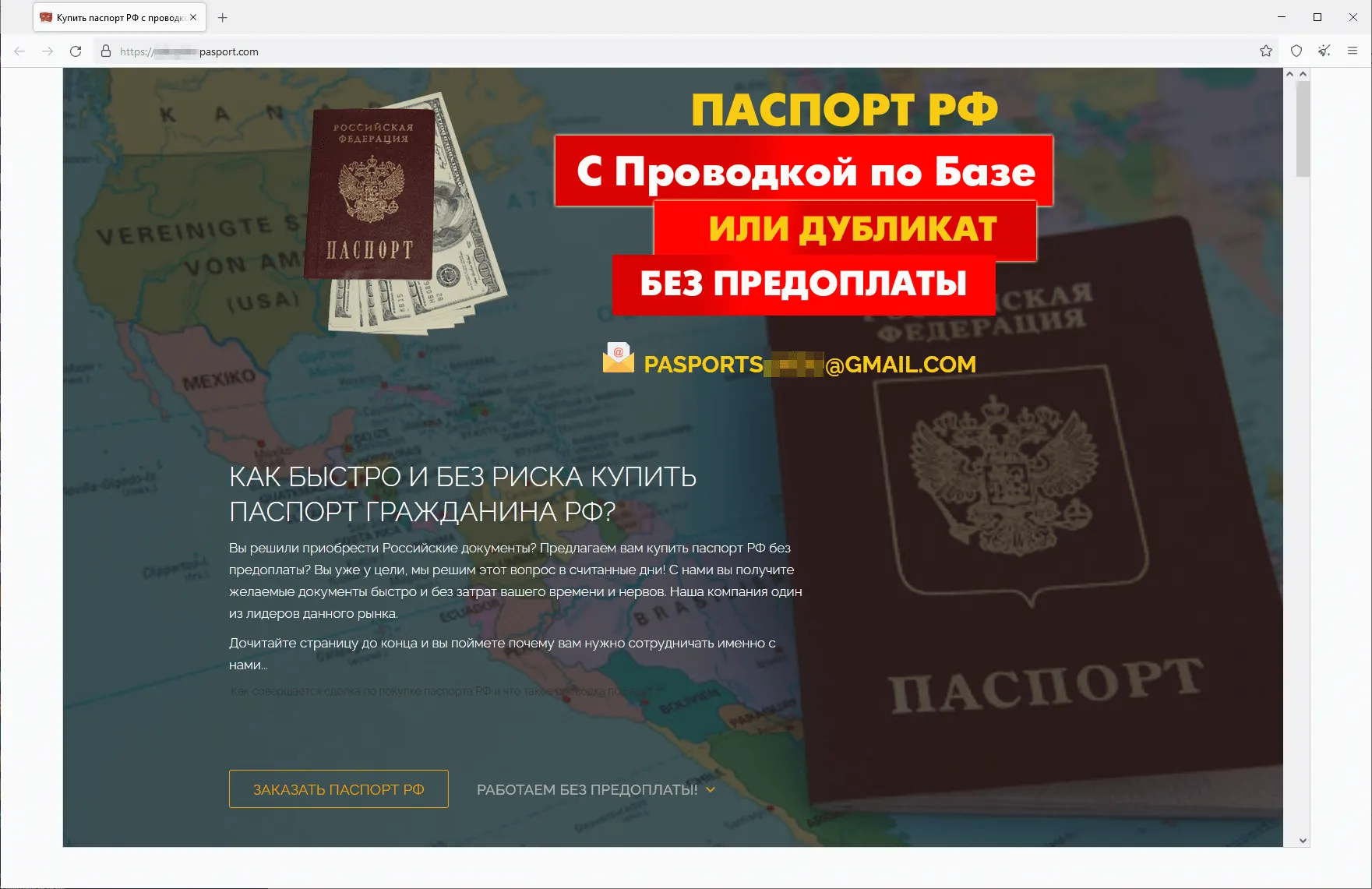

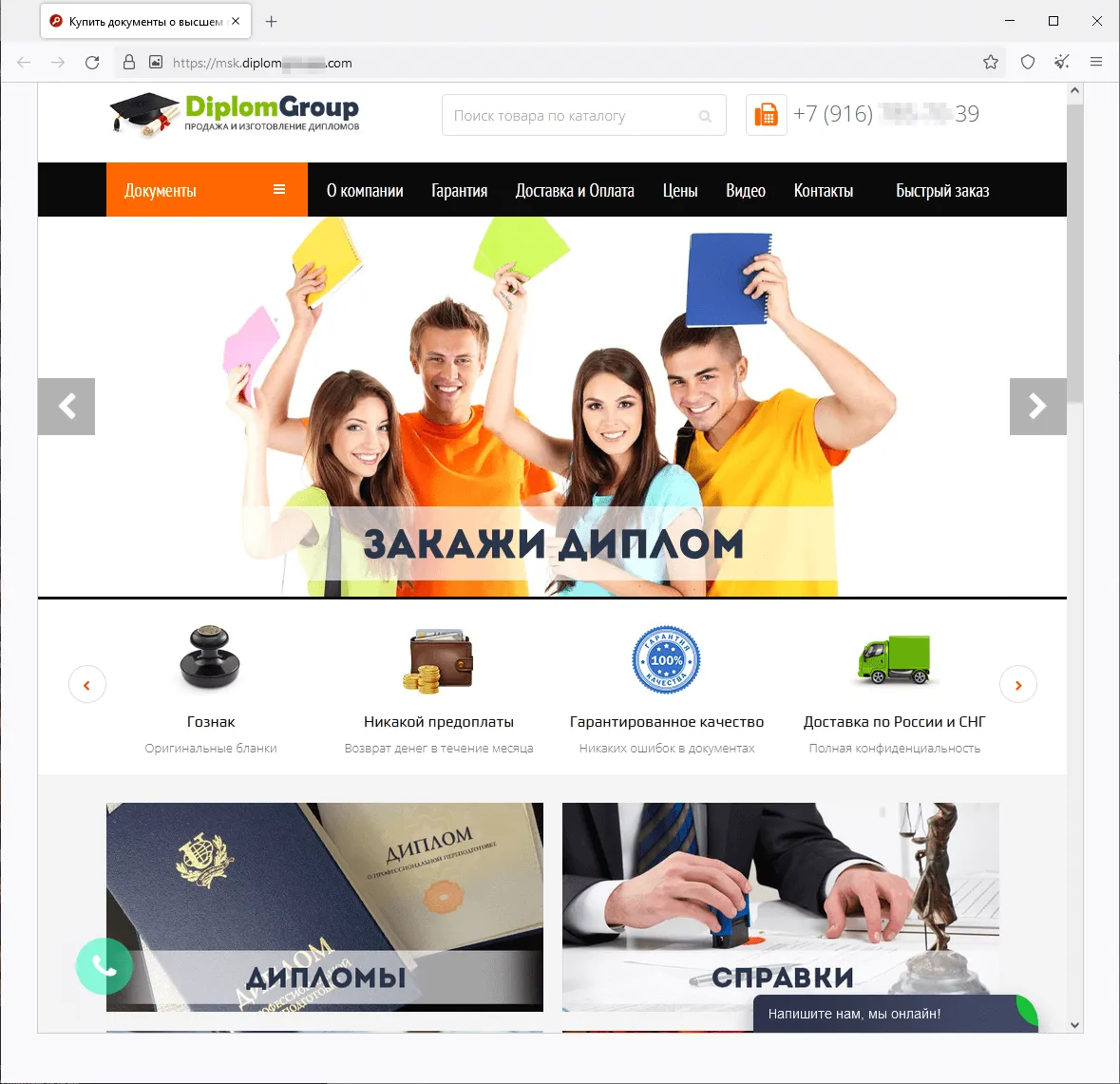

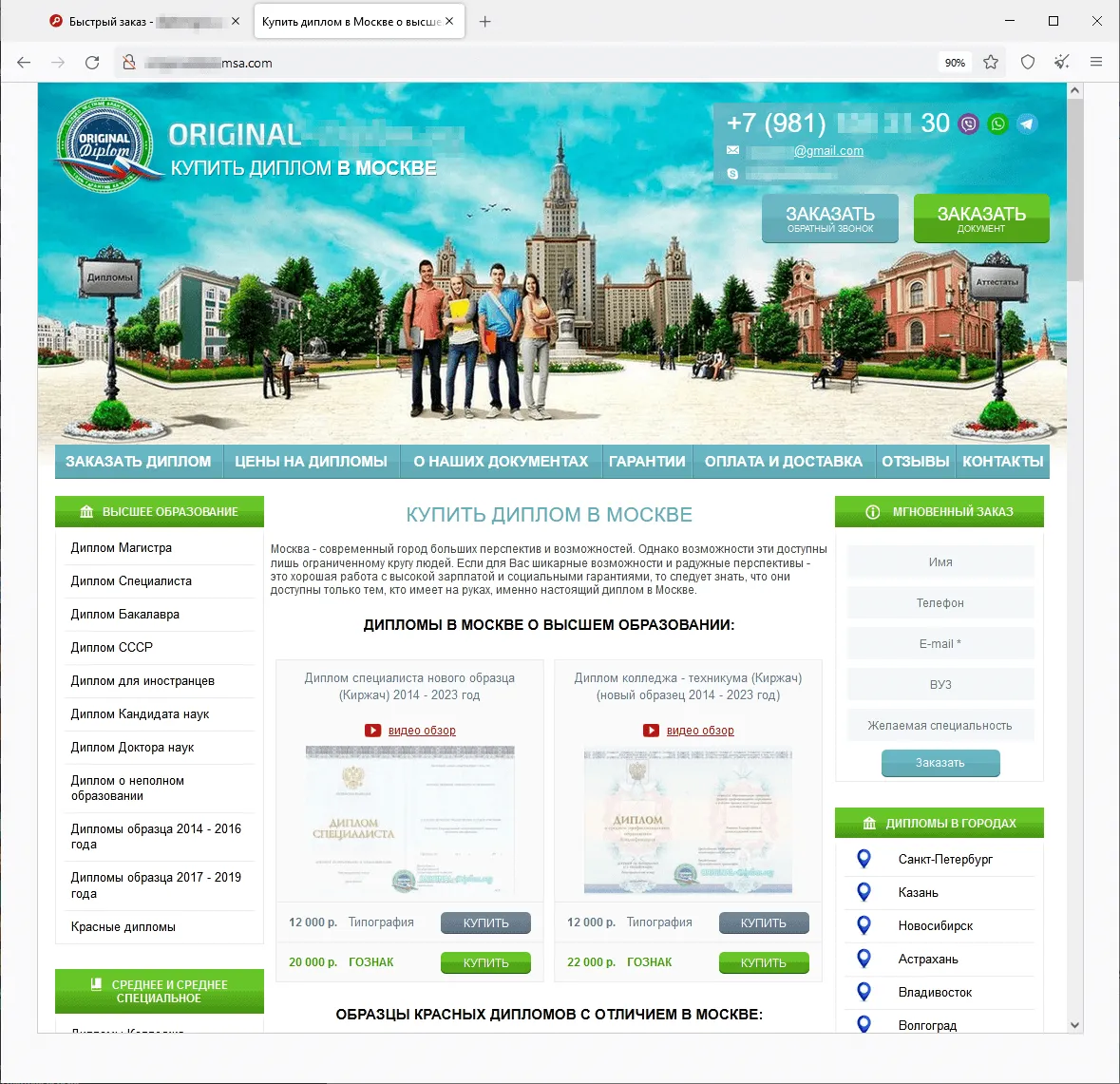

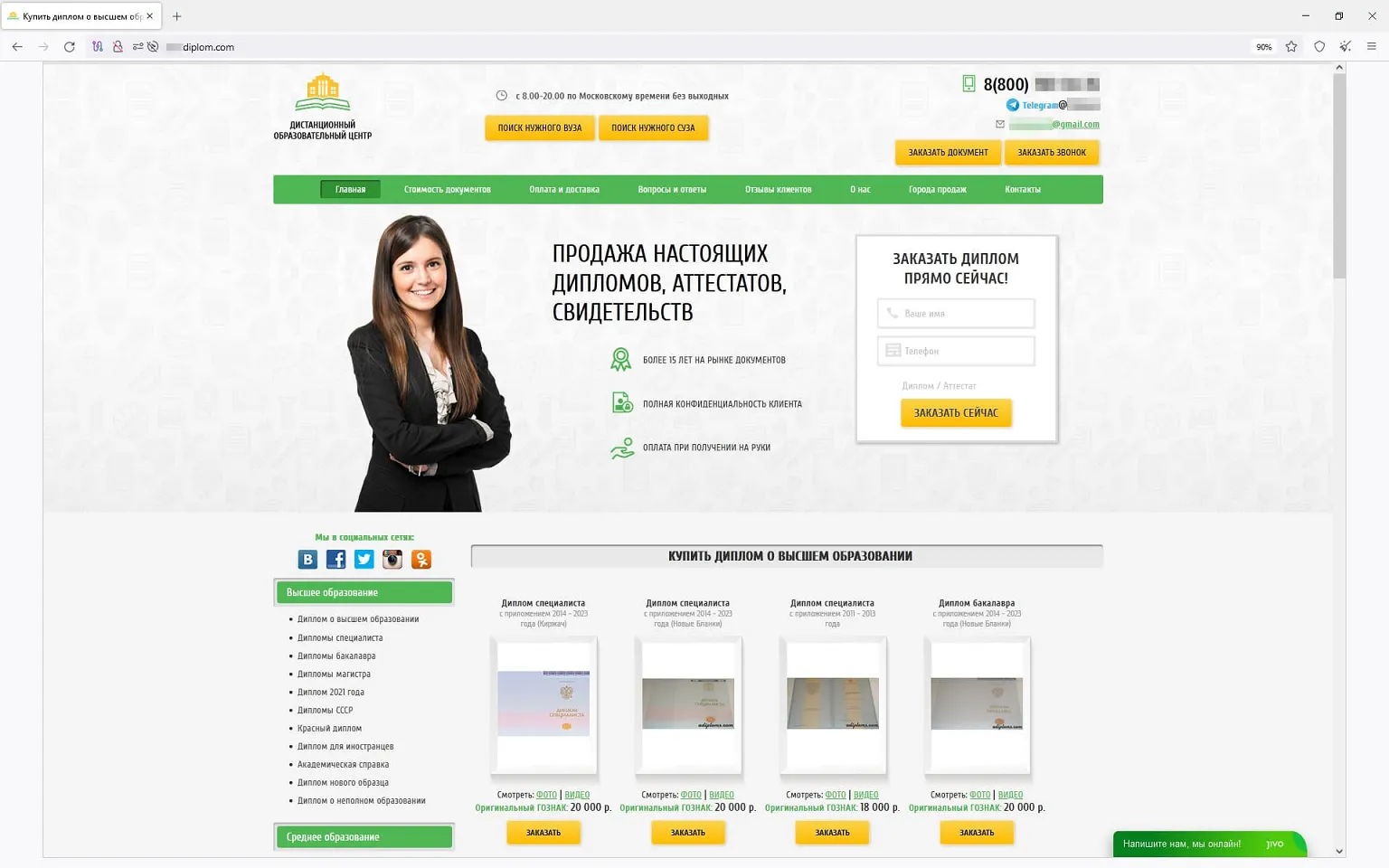

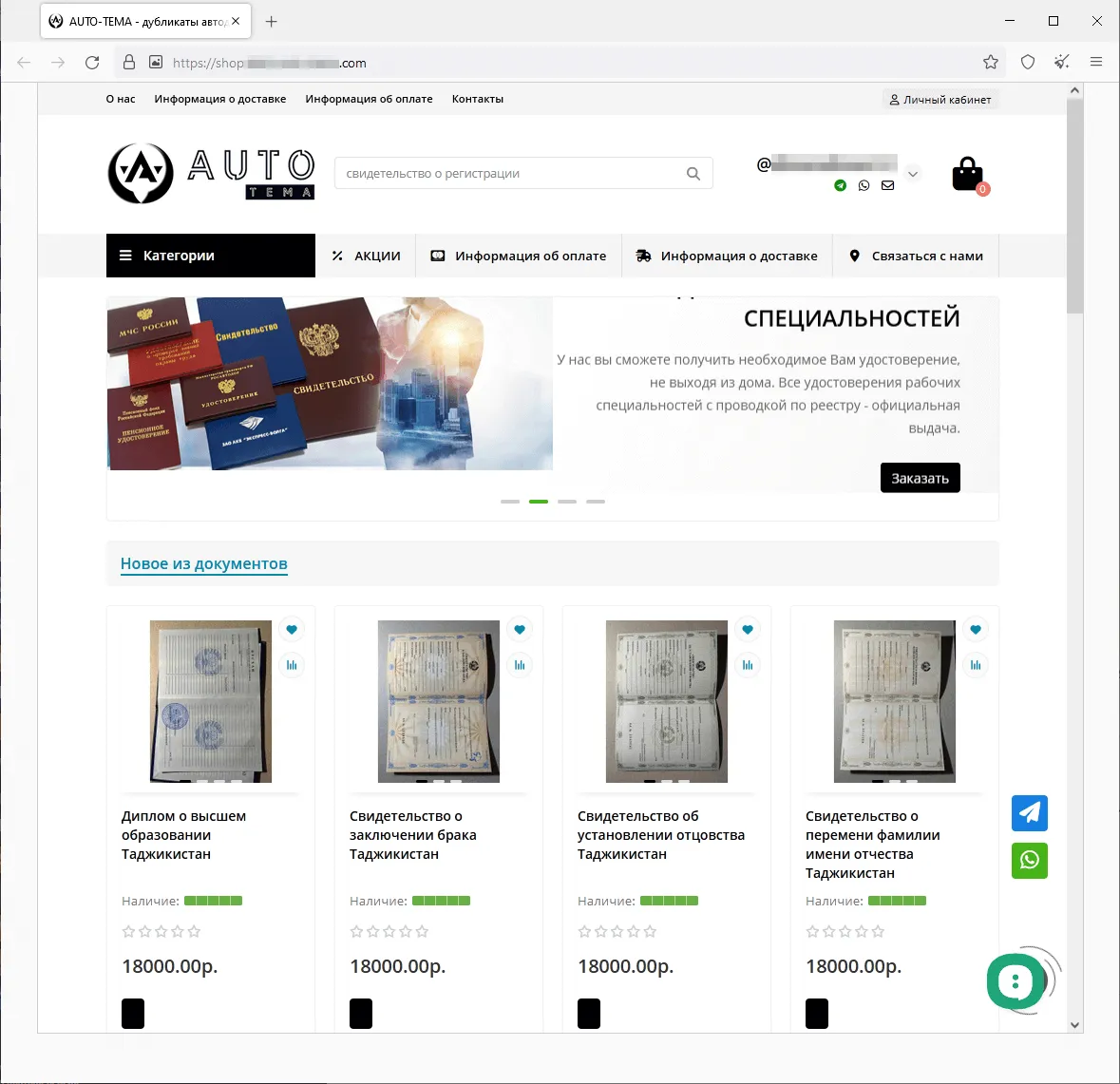

En verano del año 2023 se activaron los estafadores que en varios sitios web ofrecían los servicios supuestamente legales para recuperar los documentos estatales perdidos de Rusia, países de la CEI y otros países o vender los nuevos. La oferta de estos sitios web contenía títulos universitarios, carnets de conducir, varios certificados etc. Los usuarios que se atrevían a usar los servicios sospechosos no solamente corrían el riesgo de perder el dinero al pagar un servicio no existente, sino también podían ser víctima de filtración de sus datos personales. Además, en caso de adquirir un documento falsificado violaban la ley, lo cual posteriormente pudo causar problemas con agencias policiales. Más abajo pueden consultarse los pantallazos con ejemplos de sitios web donde se ofrecían algunos servicios sospechosos.

Un sitio web que ofrece adquirir un pasaporte de ciudadano de la Federación de Rusia:

Los sitios web que ofrecen adquirir títulos universitarios, de bachillerato, carnets de conducir y otros documentos:

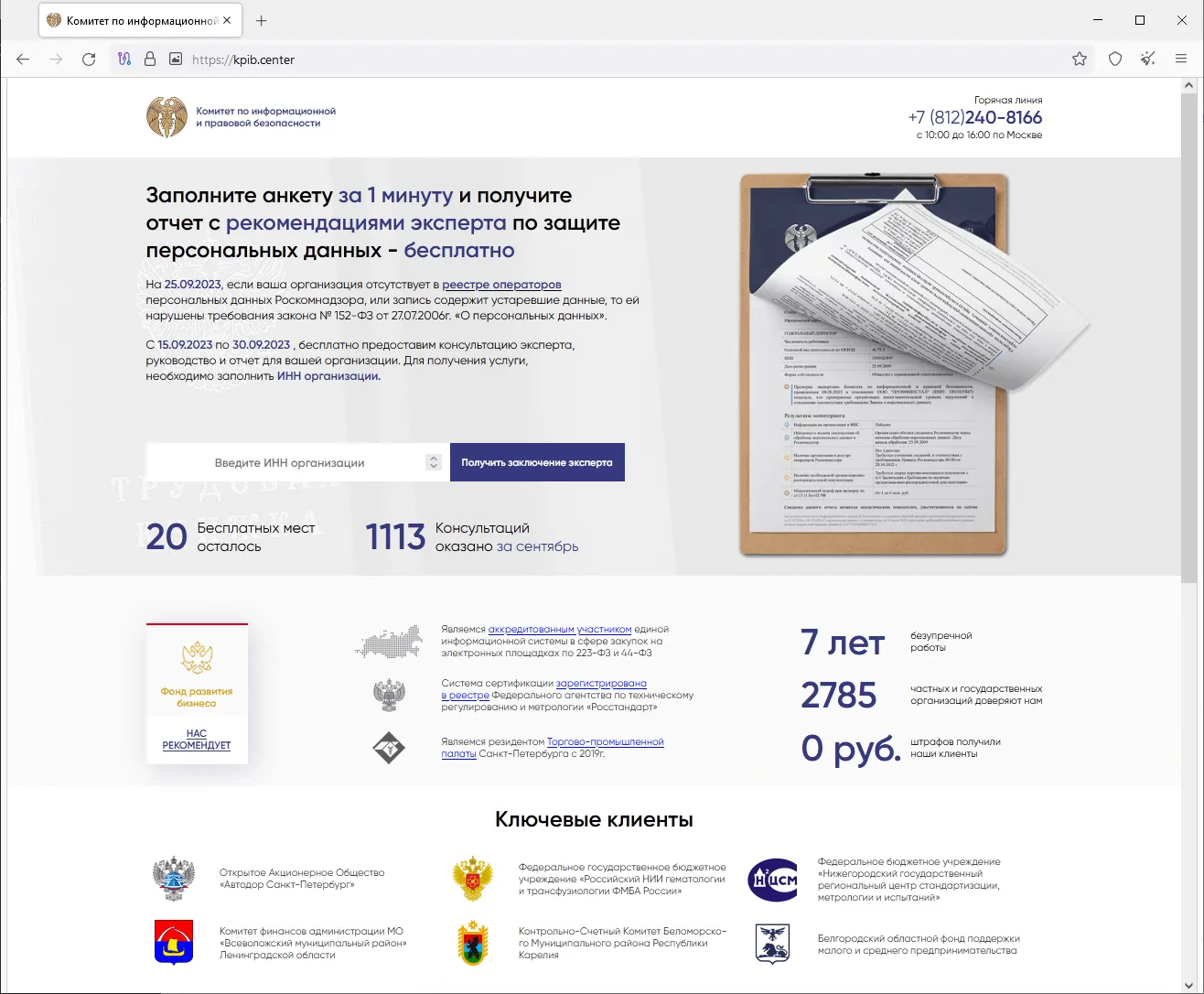

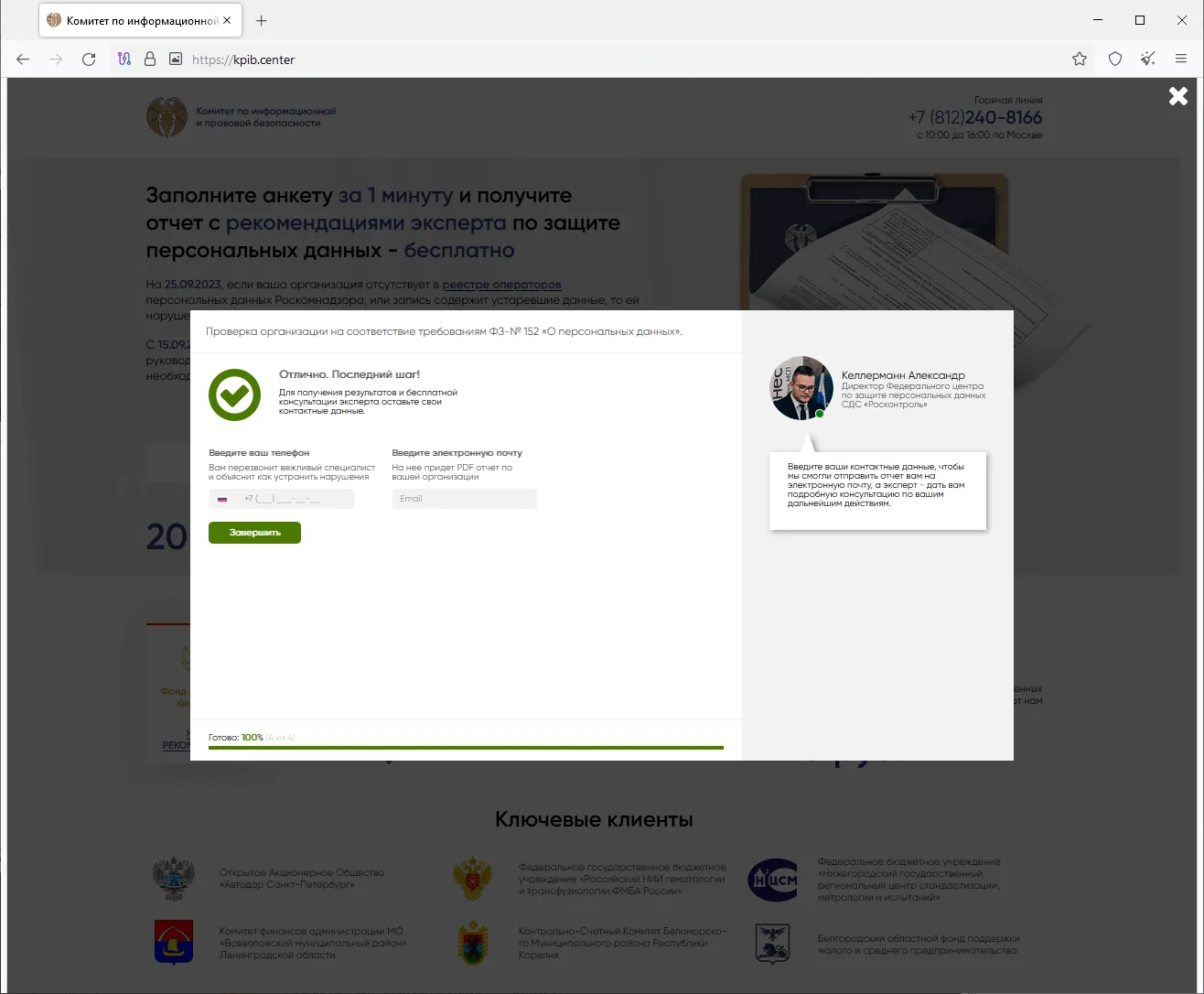

Ya en otoño los analistas de Internet de Doctor Web registraron un envío de mensajes phishing supuestamente en nombre de agencias tributarias. Estos mensajes contenían un enlace al sitio web donde a los usuarios se les ofrecía hacer comprobaciones para ver si las empresas y entidades cumplían con la conformidad a los requisitos de la ley sobre los datos personales (№ 152-FZ «Sobre los datos personales»). Para realizarlo, los mismos primero tenían que hacer una encuesta, y luego indicar los datos personales "para recibir los resultados y la consulta gratuita de un experto”. Una vez contestadas las preguntas, el sitio web solicitaba a usuarios su teléfono y email.

Además, el año pasado nuestros expertos detectaron un crecimiento de casos de uso de la plataforma blog Telegraph por los malintencionados. Los estafadores publican en la misma los registros phishing con enlaces que llevan a varios sitios web no deseados. Así mismo, los enlaces a las páginas con publicaciones fraudulentas antes de ser difundidos primero se transforman a través de los servicios de abreviación de enlaces.

Un ejemplo de esta publicación de estafa puede consultarse en un pantallazo más abajo. Al usuario se le ofrece activar alguna cuenta, pero al hacer clic sobre un elemento con el texto «CONFIRMAR» el mismo se redirige a un sitio web phishing.

Para dispositivos móviles

Según las estadísticas de detecciones Dr.Web para dispositivos móviles en Android, en el año 2023 el malware más popular en Android fueron los troyanos Android.HiddenAds que visualizaban publicidad importuna a los cuales se refirió un 31,61% de malware detectado. Así mismo, la amenaza más activa fue Android.HiddenAds.3697 — se detectó en dispositivos protegidos en un 10,72% de los casos. En el segundo lugar (un 28,22%) observamos los programas troyanos Android.Spy que tienen funcionalidad espía. Entre los mismos con mayor frecuencia se detectaba el troyano Android.Spy.5106 (20,80% de los casos). Los terceros con un indicador de 10,06% fueron los troyanos de publicidad Android.MobiDash.

El software no deseado más activo fue Program.FakeMoney.7 (29,90% de detecciones de software no deseado). Proponía a los usuarios ganar dinero al realizar varias tareas, pero en realidad no pagaba ningún premio. El segundo en cuanto a la popularidad (19,42% de detecciones) fue Program.FakeAntiVirus.1. Imitaba el funcionamiento de antivirus, detectaba las amenazas no existentes y ofrecía a los usuarios adquirir la versión completa del programa para “resolver” los problemas. El tercer lugar (un 9,46%) lo ocuparon las aplicaciones que fueron modificadas a través del servicio en la nube CloudInject. A estos programas (el antivirus Dr.Web los detecta como Program.CloudInject.1) se añaden los permisos peligrosos y el código ofuscado cuyo objetivo no puede ser controlado.

Al igual que el año anterior, entre el software potencialmente peligroso los líderes en cuanto a las detecciones otra vez fueron las utilidades Tool.SilentInstaller (48,89% de los casos de detección de software potencialmente peligroso). Permiten iniciar las aplicaciones en Android sin instalación y pueden ser usadas por los ciberdelincuentes para iniciar malware. Los segundos (un 14,02%) fueron las utilidades Tool.LuckyPatcher — con las mismas se puede modificar las aplicaciones en Android y añadir en las mismas los scripts descargados de Internet. En el tercer lugar (un 10,14%) están las aplicaciones protegidas por el comprimidor Tool.ApkProtector.

La familia más popular de programas de publicidad en el año 2023 fue Adware.Adpush — al mismo se refirió un 35,82% de detecciones de adware no deseado. La segunda más popular fue la familia Adware.MagicPush (un 9,58%). El tercer lugar lo ocupó la familia de módulos de publicidad Adware.Airpush a la cual se refirió un 8,59% de detecciones.

Durante el año pasado los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play más de 440 malware descargado en total como mínimo 428 000 000 veces. Entre las amenazas detectadas hubo más de 100 programas con un módulo troyano incrustado Android.Spy.SpinOk que tenía funcionalidad espía. Además, nuestro laboratorio de virus detectó más de 300 aplicaciones troyanas Android.FakeApp usadas para realizar varios esquemas fraudulentos. Así mismo, nuestros expertos detectaron los programas troyanos Android.Proxy.4gproxy que convertían los dispositivos infectados en servidores proxy y sin autorización transferían el tráfico de terceros a través de los mismos. Entre las amenazas detectadas hubo troyanos de publicidad de la familia Android.HiddenAds, el malware espía Android.Spy.1092.origin y el ladrón de criptomonedas Android.CoinSteal.105. También aparecieron algunos nuevos representantes de Android.Subscription — una familia de troyanos que suscriben a los usuarios a servicios de pago. Así mismo en Google Play otra vez se difundieron los troyanos Android.Joker y Android.Harly que también sirven para suscribir a las víctimas a los servicios de pago.

Así mismo, nuestros expertos siguieron detectando los sitios web maliciosos que difundían las aplicaciones falsificadas de criptomonederos para dispositivos en Android y iOS para robar la criptomoneda.

Para más información sobre los eventos de virus para dispositivos móviles en el año 2023 consulte nuestro informe.

Perspectivas y posibles tendencias

La gran difusión de aplicaciones troyanas de publicidad en el año 2023 confirmó que para los ciberdelincuentes una de las prioridades sigue siendo recibir beneficios ilegales. Lo confirma también el uso activo de programas troyanos en lenguaje script AutoIt que así mismo se aplican como parte de troyanos miners para dificultar su detección. Por lo tanto, es probable que el malware que ayuda a los creadores de virus ganar dinero a costa de a sus víctimas siga siendo usado por los ciberdelincuentes también en el año 2024.

Así mismo, a pesar de la reducción del número total de ataques con troyanos bancarios el desarrollo de este tipo de malware no para, lo cual confirma la aparición de nuevas familias. Es probable que esta tendencia siga.

Las estafas de red también seguirán siendo actuales. Con el desarrollo de las tecnologías, los malintencionados usaran tanto los esquemas de engaño populares como los nuevos, cada vez más, así mismo, usando las redes neuronales.

Aparecerán más amenazas para dispositivos móviles, así mismo, en las tiendas de aplicaciones oficiales, tales como Google Play. Así mismo es probable que aparezca nuevo malware para dispositivos no solo en Android, sino también en otras plataformas, en particular, iOS.

El ataque al software Openfire otra vez confirmó la importancia de instalación de actualizaciones y actualización de programas usados. Es probable que en el año 2024 los ciberdelincuentes recurran a otros intentos de ataques con varios exploits, así mismo, los ataques objetivo.