Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2023

17 de mayo de 2024

Así mismo, se mantuvo la alta actividad de estafadores que usaban varios tipos de malware con los cuales realizaban varios esquemas de estafa.

Otra vez los ciberdelincuentes prestaron atención al catálogo Google Play. Durante el año el laboratorio de virus Doctor Web detectó en el mismo más de 400 programas troyanos que en total fueron descargados como mínimo 428 000 000 veces.

Además, nuestros expertos detectaron más programas troyanos destinados para robar la criptomoneda, así mismo, los malintencionados prestaron atención a los titulares de dispositivos no solo en Android, sino también con iOS.

TENDENCIAS DEL AÑO PASADO

- Crecimiento de la actividad de adware troyano

- Reducción de la actividad de aplicaciones troyanas bancarias

- Aparición de nuevas familias de bankers en Android cuyo objetivo eran los usuarios de Rusia e Irán

- Aparición de múltiples nuevas amenazas en el catálogo Google Play

- Alta actividad persistente de estafadores

- Aparición de nuevos programas troyanos para robar la criptomoneda a los usuarios de dispositivos con SO Android y iOS

Los eventos más destacados del año 2023

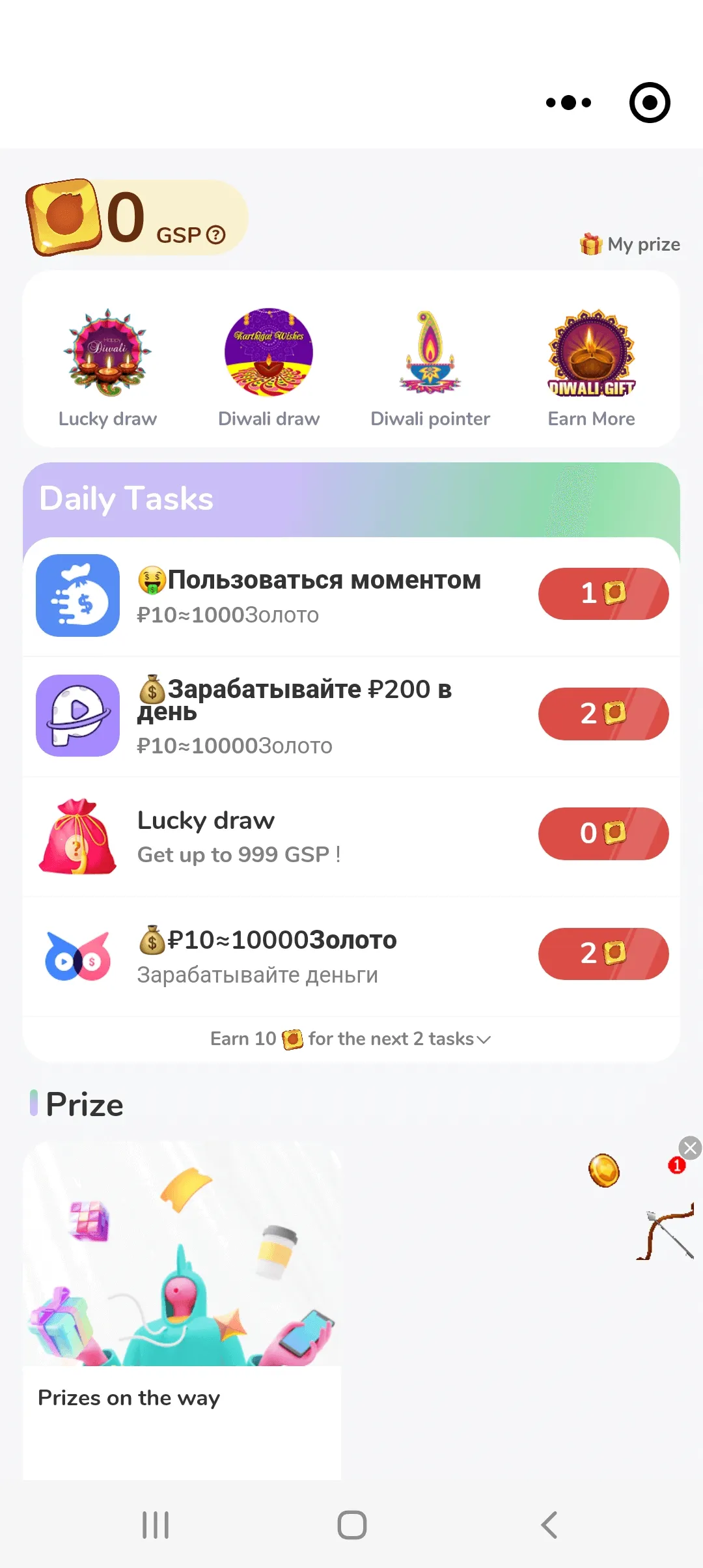

En mayo del año pasado la empresa Doctor Web reveló en Google Play más de 100 aplicaciones con el módulo de software SpinOk presentado como una plataforma de marketing especializada para incrustar en los juegos en Android y programas. Esta herramienta se destinaba para retener usuarios en las aplicaciones a través de mini juegos, un sistema de tareas y los supuestos sorteos de premios. Pero el módulo tenía amplia funcionalidad y por lo tanto fue añadido a la base de virus Dr.Web como Android.Spy.SpinOk. Recababa la información sobre los archivos que se guardaban en los dispositivos en Android y pudo transferirla a los malintencionados, así como suplantar y descargar el contenido del portapapeles al servidor remoto. Además, el módulo visualizaba publicidad en banners cuyos ejemplos pueden consultarse más abajo.

En total las aplicaciones localizadas con Android.Spy.SpinOk fueron descargadas más de 421 000 000 veces. Una vez contactada nuestra empresa, el desarrollador de SpinOk hizo correcciones en el módulo, por lo cual la versión de la plataforma 2.4.2 actual en aquel momento ya no contenía funcionalidad troyana.

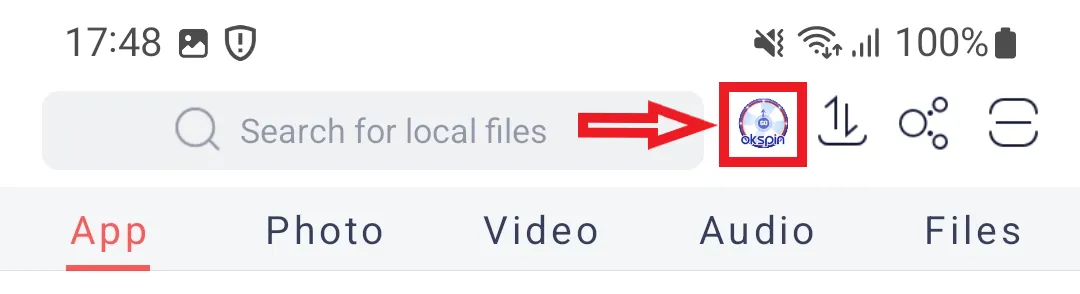

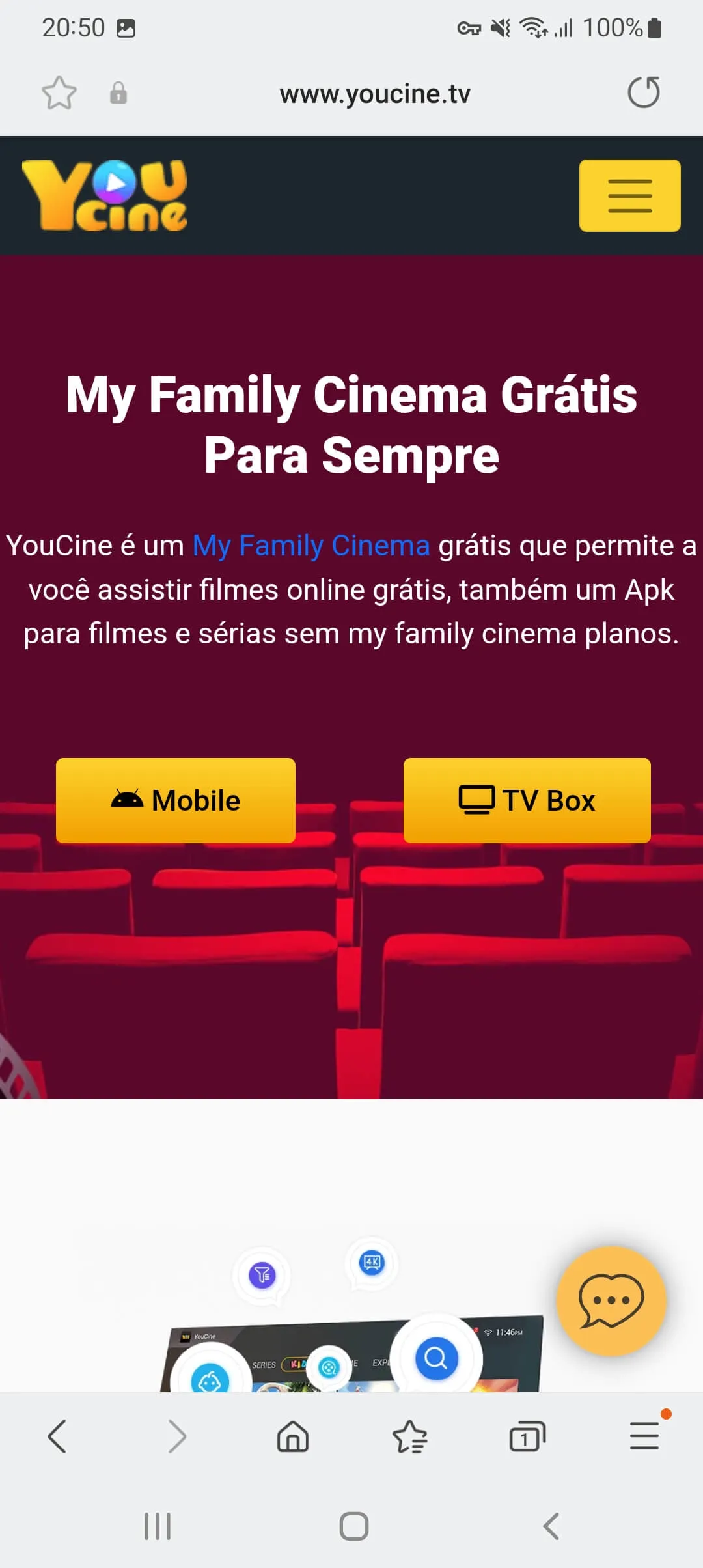

A principios del septiembre pasado la empresa Doctor Web publicó una investigación del backdoor Android.Pandora.2 destinado sobre todo a los usuarios de habla hispana. Los ataques masivos con el mismo se registraron en marzo del año 2023. La primeras modificaciones de este programa troyano fueron añadidas a la base de virus del antivirus Dr.Web aún en julio del año 2017. Android.Pandora.2 y varias modificaciones del mismo infectan los televisores inteligentes y consolas con Android TV, al penetrar en los mismos a través de las versiones de firmware comprometidas, y también al instalar las versiones troyanas de programas para ver vídeos online de forma ilegal. Los ejemplos de sitios web que difunden el backdoor pueden consultarse más abajo:

El troyano crea una botnet de dispositivos infectados y por comando de los malintencionados puede realizar los ataques DDoS de varios tipos. Así mismo, puede realizar algunas otras acciones — por ejemplo, instalar sus propias actualizaciones y suplantar el archivo de sistema hosts. El análisis realizado por nuestros expertos reveló que, para crear el troyano, los creadores de virus usaron el trabajo de autores de Linux.Mirai, al basar el troyano en una parte del código del mismo. A su vez, Linux.Mirai a partir del año 2016 se usa bastante para infectar los dispositivos del Internet de las cosas (dispositivos IoT) y realizar los ataques DDoS a varios sitios web.

El mismo mes los analistas de virus de Doctor Web informaron sobre los casos de difusión de troyanos espía multifuncionales Android.Spy.Lydiacuyo objetivo eran los usuarios iraníes. Los representantes de esta familia se camuflan por una plataforma financiera para el comercio online y por comando de los atacantes pueden realizar varias acciones maliciosas. Por ejemplo, interceptar y enviar los SMS, recabar la información sobre los contactos y la libreta telefónica, robar el contenido del portapapeles, abrir los sitios web phishing etc. Los troyanos Android.Spy.Lydia pueden aplicarse en varios esquemas fraudulentos y usarse para robar los datos personales. Además, con los mismos los malintencionados pueden robar el dinero de sus víctimas.

A finales de septiembre nuestra empresa avisó sobre los casos frecuentes de estafas con programas de administración remota de dispositivos móviles con los cuales los malintencionados podían controlar completamente los dispositivos en Android. Al hacerse pasar por el personal de soporte de entidades de crédito, los ciberdelincuentes informaban a las víctimas potenciales sobre la “actividad sospechosa” con sus cuentas bancarias y ofrecían encontrar y descargar en Google Play alguna “aplicación de soporte del banco”. En realidad, este programa fue una herramienta para el acceso remoto al escritorio, con mayor frecuencia — RustDesk Remote Desktop. Una vez bloqueada esta utilidad en Google Play, los malintencionados empezaron a difundirla a través de los sitios web fraudulentos. Así mismo, en algunos casos para crear mayor confianza los mismos modificaban el programa, al sustituir su nombre y ícono por los correspondientes a algún banco. Estas versiones troyanas del programa se detectan como Android.FakeApp.1426.

Así mismo, en el año 2023 los expertos de Doctor Web seguían detectando los sitios web maliciosos a través de los cuales los ciberdelincuentes difundían las aplicaciones falsificadas de criptomonederos para los dispositivos en Android- y iOS para robar la criptomoneda.

Estadísticas

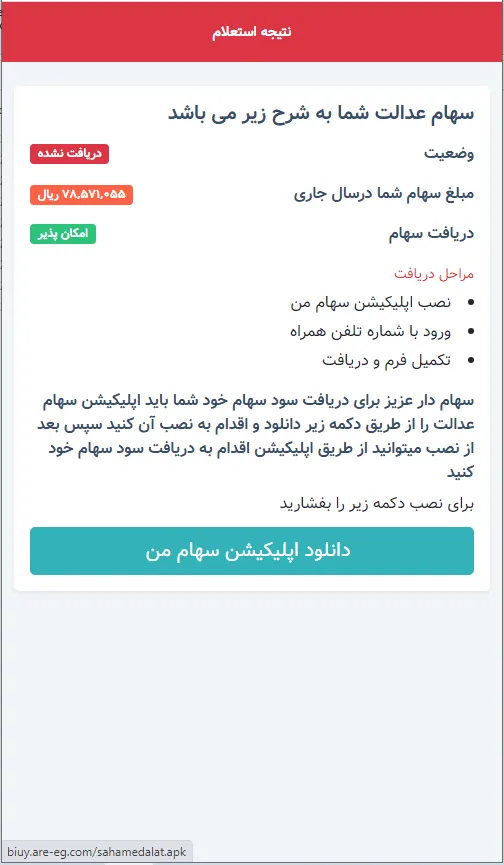

En el año 2023 las amenazas en Android más difundidas otra vez fue malware ― al mismo se refirió un 86,71% del número total de detecciones del antivirus Dr.Web. El segundo lugar con una parte de 5,80% lo ocupó adware. El tercer lugar en cuanto a la popularidad lo ocupó riskware que se detectó en dispositivos protegidos en un 5,74% de los casos. En un 1,75% de los casos los usuarios afrontaron software no deseado.

La distribución de amenazas por tipo a base de los datos de estadísticas de detecciones Dr.Web para dispositivos móviles en Android puede consultarse de forma ilustrativa en el diagrama siguiente:

Malware

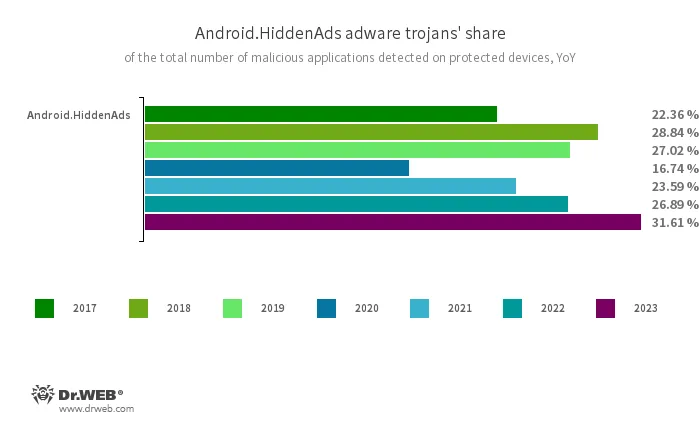

El malware más difundido en Android fueron los troyanos de publicidad de la familia Android.HiddenAds. Comparado con el año 2022 su parte en el volumen total de malware detectado por el antivirus Dr.Web creció un 4,72 puntos porcentuales y fue de 31,61%.

El representante más activo de la familia fue Android.HiddenAds.3697 ― se detectó en los dispositivos protegidos en un 10,72% de los casos. Varis variantes de este malware durante varios años siguen siendo líderes en cuanto al número de detecciones. Por ejemplo, en el año 2021 fue difundida la modificación de Android.HiddenAds.1994, y en el 2022 ― Android.HiddenAds.3018. Junto con Android.HiddenAds.3697, en el año 2023 nuestros expertos detectaron algunas otras versiones de este troyano. Entre las mismas ― Android.HiddenAds.3597, Android.HiddenAds.3831, Android.HiddenAds.3851 y Android.HiddenAds.3956. Es probable que con el tiempo alguna de las mismas también pueda ser líder.

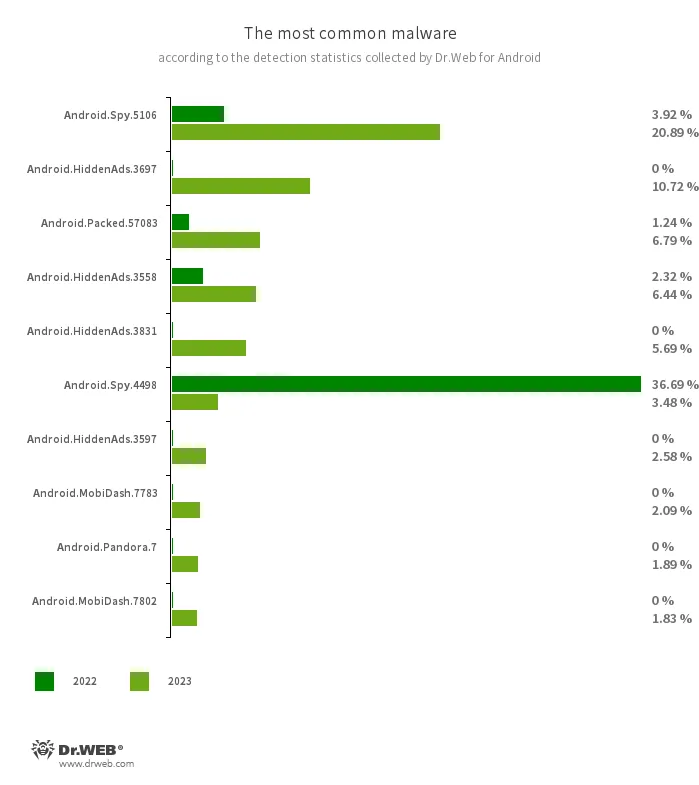

Los segundos en cuanto a la popularidad fueron los troyanos de la familia Android.Spy que tiene funcionalidad espía. Comparado con el año 2022, su parte en el volumen total de malware detectado por el antivirus Dr.Web bajó un 14,01 p.p. y fue de 28,22%. El más activo fue Android.Spy.5106 ― al mismo se refiere un 20,80% de todas las detecciones de malware. Y tomando en cuenta las variantes más recientes del troyano, Android.Spy.4498 y Android.Spy.4837, su parte fue de un 24,32% ― casi una cuarta parte de los casos de detección.

En el tercer lugar están los troyanos de publicidad de la familia Android.MobiDash. Comparado con el año anterior, su parte en el volumen total de detecciones de malware creció un 5,25 p.p. hasta un 10,06%.

En el año 2023 siguió bajando la actividad de malware destinado para descargar e instalar otros programas y también capaz de ejecutar un código aleatorio. Así, por ejemplo, la parte de detecciones de troyanos Android.DownLoader bajó un 1,58 p.p. hasta 2,18%, Android.Triada ― un 0,99 p.p. hasta 2,14% y Android.RemoteCode ― un 0,01 p.p. hasta 2,83%. La parte de detecciones de Android.Mobifun bajó un 0,33 p.p. hasta un 0,25%, y de Android.Xiny ― un 0,21 p.p. hasta un 0,27%.

Al mismo tiempo, creció el número de ataques con malware falsificado Android.FakeApp usado por los malintencionados en varios esquemas fraudulentos. El año pasado su parte en el volumen total de malware detectado por el antivirus Dr.Web creció un 0,85 % p.p. 1,83%.

En el año 2023 bajó la actividad de programas troyanos extorsionistas Android.Locker. Su parte en el volumen total de detecciones de malware bajó de 1,50% a 1,15%. Así mismo, se observó un aumento del número de detecciones de Android.Packed ― malware de varios tipos protegido por comprimidores. Su número de detecciones subió un 5,22 p.p. hasta un 7,98%.

Las diez aplicaciones maliciosas más frecuentemente detectadas en el año 2023 pueden consultarse en la figura más abajo:

- Android.Spy.5106

- Android.Spy.4498

- Detección de varias variantes de un programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del messenger — visualizar las ventanas de diálogo con el contenido configurado a distancia.

- Android.HiddenAds.3697

- Android.HiddenAds.3558

- Android.HiddenAds.3831

- Android.HiddenAds.3597

- Programas troyanos para visualizar publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Packed.57083

- Detección del malware protegido por el comprimidor ApkProtector. Entre los mismos, hay troyanos bancarios, spyware y otro malware.

- Android.MobiDash.7783

- Android.MobiDash.7802

- Programas troyanos que visualizan publicidad importuna. Son complementos que los desarrolladores de software incrustan en aplicaciones.

- Android.Pandora.7

- Detección de malware que descarga e instala el programa troyano backdoor Android.Pandora.2. Estos descargadores se incrustan por los malintencionados con frecuencia en aplicaciones para Smart TV, destinadas para usuarios de habla hispana.

Software no deseado

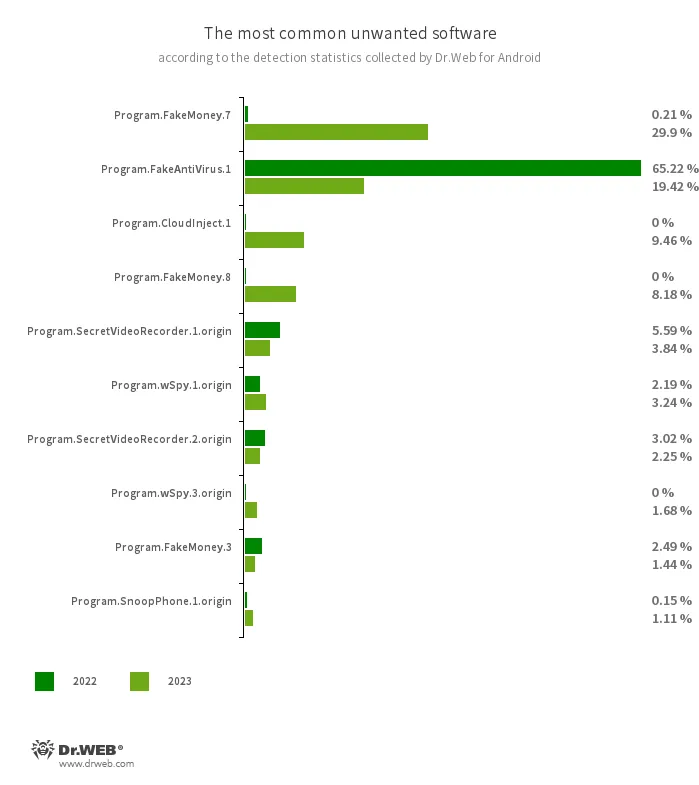

El programa no deseado más popular en el año 2023 fue Program.FakeMoney.7 ― al mismo se refirió un 29,90% o casi un tercio del número total de detecciones de amenazas de este tipo. Se refiere a la familia de aplicaciones que ofrecen a los usuarios ganar dinero al realizar varias tareas, pero como resultado no pagan ningún premio real.

El líder del año 2022 ― el programa Program.FakeAntiVirus.1 ― un año más tarde bajó al segundo lugar con la parte de detecciones de un 19,42%. Esta aplicación imita el funcionamiento de antivirus, detecta las amenazas no existentes y ofrece a los titulares de dispositivos en Android comprar la versión completa para “corregir” los problemas supuestamente detectados.

El tercer lugar con una parte de un 9,46% lo ocupan los programas modificados a través del servicio en la nube CludInject ― el antivirus Dr.Web detecta estas aplicaciones como Program.CloudInject.1. Durante la modificación a las mismas se añaden los permisos peligrosos y el código ofuscado cuyo destino no puede ser controlado.

Al igual que un año antes, en el año 2023 los usuarios con frecuencia afrontaban los programas que permiten supervisar sus acciones y recabar varios tipos de información sobre los mismos. Los malintencionados pueden aplicar las aplicaciones similares para supervisar de forma ilegal a los titulares de dispositivos en Android. En los dispositivos protegidos por Dr.Web entre este software con mayor frecuencia se detectaban Program.SecretVideoRecorder.1.origin (3,84% de los casos), Program.wSpy.1.origin (3,24% de los casos), Program.SecretVideoRecorder.2.origin (2,25% de los casos), Program.wSpy.3.origin (1,68% de los casos), Program.SnoopPhone.1.origin (1,11% de los casos), Program.Reptilicus.8.origin (0,98% de los casos) и Program.WapSniff.1.origin (0,83% de los casos).

Las diez aplicaciones no deseadas más frecuentemente detectadas en el año 2023 pueden consultarse en el diagrama siguiente:

- Program.FakeMoney.7

- Program.FakeMoney.8

- Program.FakeMoney.3

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Estos programas imitan el abono de premios, así mismo, para usar el dinero “ganado” hay que acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.FakeAntiVirus.1

- Detección de programas de publicidad que imitan el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir el pago de la versión completa.

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android con el mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlos a distancia — bloquear, visualizar los diálogos personalizados, supervisar la instalación y desinstalación de otro software etc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada, al permitir desactivar las notificaciones sobre la grabación, así como suplantar el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.wSpy.1.origin

- Program.wSpy.3.origin

- Un programa espía comercial para la supervisión oculta de titulares de dispositivos en Android. Permite a los malintencionados consultar la correspondencia (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y contactos, fotos y vídeos, hacer copias de pantalla y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

- Program.SnoopPhone.1.origin

- Programa para supervisar a los titulares de dispositivos en Android. Permite consultar los SMS, recibir la información sobre las llamadas telefónicas, supervisar la ubicación y grabar el audio del entorno.

Riskware

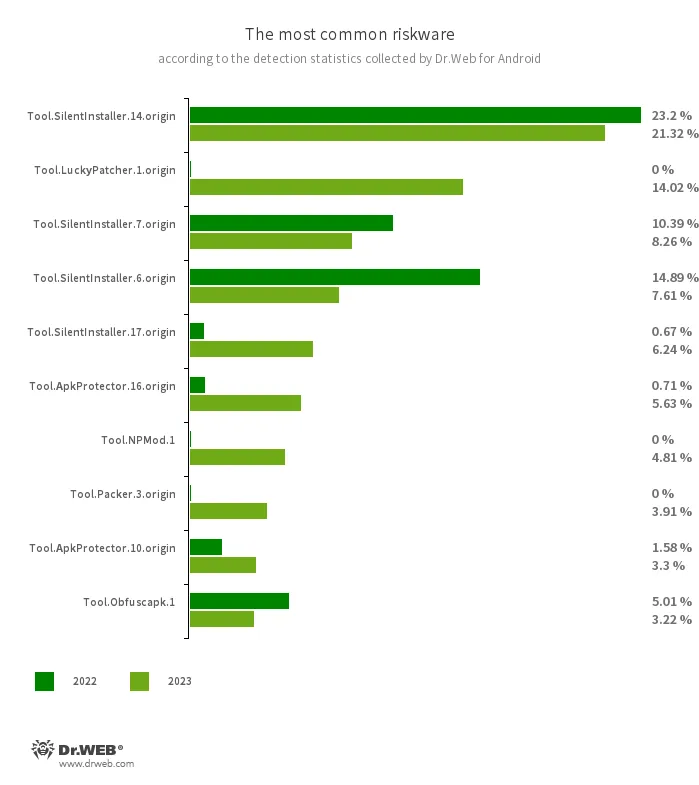

En el año 2023 al riskware más detectado otra vez se refieren las utilidades Tool.SilentInstaller, que permiten iniciar las aplicaciones en Android sin instalar las mismas. No son maliciosas, pero los malintencionados pueden aplicarlas para iniciar malware. A las mismas se refiere un 48,89% o casi la mitad de detecciones de riskware. Así mismo, comparado con el año 2022 su parte bajó un 17,94 p.p. Los segundos en cuanto a la popularidad fueron los representantes de la familia de utilidades Tool.LuckyPatcher con las cuales se puede modificar los programas en Android al añadir en los mismos los scripts descargados de Internet. A la parte de estas herramientas se refiere un 14,02% de los casos de detecciones de riskware. En el tercer lugar están los programas protegidos por el comprimidor Tool.ApkProtector ― su número de detecciones subió un 5,33 p.p. hasta un 10,14%.

Así mismo, también aumentó el número de detecciones de aplicaciones protegidas por otras familias de comprimidores. Así, por ejemplo, la parte de representantes de la familia Tool.Packer subió de 3,58% a 4,74%, y la parte de representantes de la familia Tool.Ultima ― de 0,05% a 1,04%.

Otro riskware popular fue la utilidad NP Manager. Sirve para modificar las aplicaciones en Android y esquivar en las mismas la comprobación de la firma digital con el módulo incrustado en las mismas. Los programas modificados de esta forma se detectan por el antivirus Dr.Web como Tool.NPMod. La parte de aplicaciones similares fue de un 4,81%.

Así mismo los programas modificados con la utilidad ofuscadora Tool.Obfuscapk se detectaban en los dispositivos protegidos con menor frecuencia ― su parte comparado con el año 2022 bajó de un 5,01% a un 3,22%.

Los diez representantes de riskware más populares detectados en dispositivos en Android en el año 2023 pueden consultarse en la figura más abajo.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear los parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación de acceso root en programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados y añadidos a la base común por cualquier interesado. La funcionalidad de estos scripts puede así mismo resultar maliciosa por lo tanto los parches creados pueden ser de peligro potencial.

- Tool.ApkProtector.16.origin

- Tool.ApkProtector.10.origin

- Detección de aplicaciones en Android protegidas por el comprimidor ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo para crear programas troyanos y no deseados para dificultar su detección por los antivirus.

- Tool.NPMod.1

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen implementado un módulo especial que permite esquivar la comprobación de la firma digital una vez modificados los mismos.

- Tool.Packer.3.origin

- Detección de programas en Android con código cifrado y ofuscado por la utilidad NP Manager.

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y para dañar el código fuente de aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otros programas peligrosos contra su detección por los antivirus.

Adware

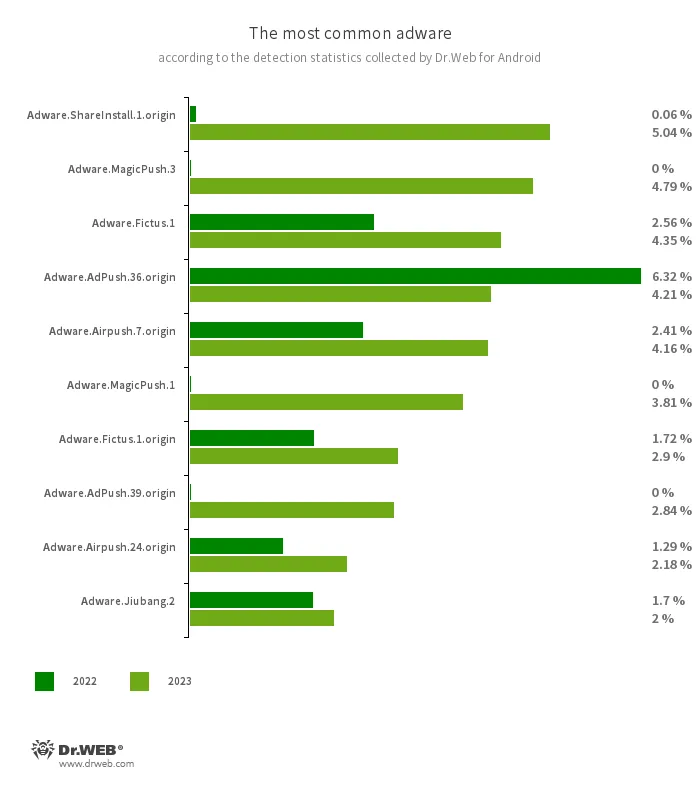

El adware más popular en el año 2023 fue una familia de módulos de publicidad incrustados en programas en Android Adware.Adpush a la cual se refirió más de un tercio de detecciones — un 35,82% (comparado con el año 2022 su parte bajó un 24,88 p.p). Los segundos en cuanto a la popularidad fueron los representantes de la nueva familia Adware.MagicPush (un 9,58%). En el tercer lugar con un indicador de 8,59% (su parte subió un 3,24 p.p.) están los módulos Adware.Airpush.

Entre los líderes también hubo representantes de las familias Adware.ShareInstall cuya parte aumentó de 0,06% a 5,04%, Adware.Fictus (crecimiento de 2,58% a 4,41%), Adware.Leadbolt (crecimiento de 3,31% a 4,37%), Adware.Jiubang (crecimiento de 2,83% a 3,22%) y Adware.Youmi (crecimiento de 0,06% a 2,20%).

Al mismo tiempo, los módulos Adware.SspSdk que hace un año estaban en el segundo lugar en el año 2023 tampoco formaron parte ni siquiera de la primera decena de las familias más difundidas. A los mismos se refirió un 1,49% de adware detectado en los dispositivos en Android protegidos.

Los diez representantes de malware más popular detectados en dispositivos en Android en el año 2023 pueden consultarse en el diagrama siguiente:

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo del SO Android.

- Adware.MagicPush.1

- Adware.MagicPush.3

- Un módulo de publicidad incrustado en aplicaciones en Android. Visualiza los banners emergentes por encima de la interfaz del sistema operativo cuando estos programas no se usan. Estos banners contienen información engañosa. Con mayor frecuencia, en los mismos se informa sobre los supuestamente detectados archivos sospechosos o se menciona la necesidad de bloquear spam u optimizar el consumo de energía del dispositivo. Para realizarlo, al usuario se le ofrece entrar en la aplicación correspondiente que tiene incrustado uno de estos módulos. Al abrir el programa, se visualiza la publicidad.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Un módulo de publicidad incrustado por los malintencionados en las versiones clones de juegos en Android populares y programas. Su integración en programas se realiza con comprimidor especial net2share. Las copias de software creadas de esta forma se difunden a través de varios catálogos de aplicaciones y una vez instaladas visualizan publicidad no deseada.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Módulos de publicidad que pueden ser integrados en programas en Android. Visualizan notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recaban algunos datos privados y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Módulos de software incrustados en aplicaciones en Android que visualizan publicidad de varios tipos. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados con mucha frecuencia difunden malware al intentar instalar algún software. Además, estos módulos transfieren al servidor remoto varios tipos de información confidencial.

- Adware.Jiubang.2

- Un módulo de publicidad incrustado en programas en Android. Visualiza los banners con anuncios por encima de las ventanas de otras aplicaciones.

Amenazas en Google Play

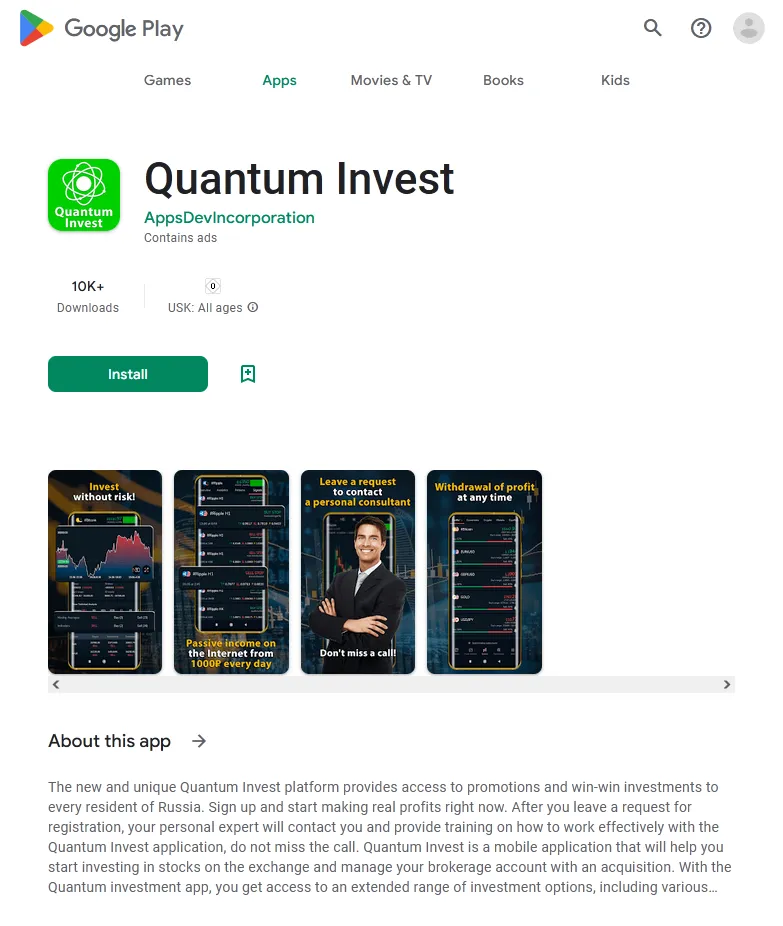

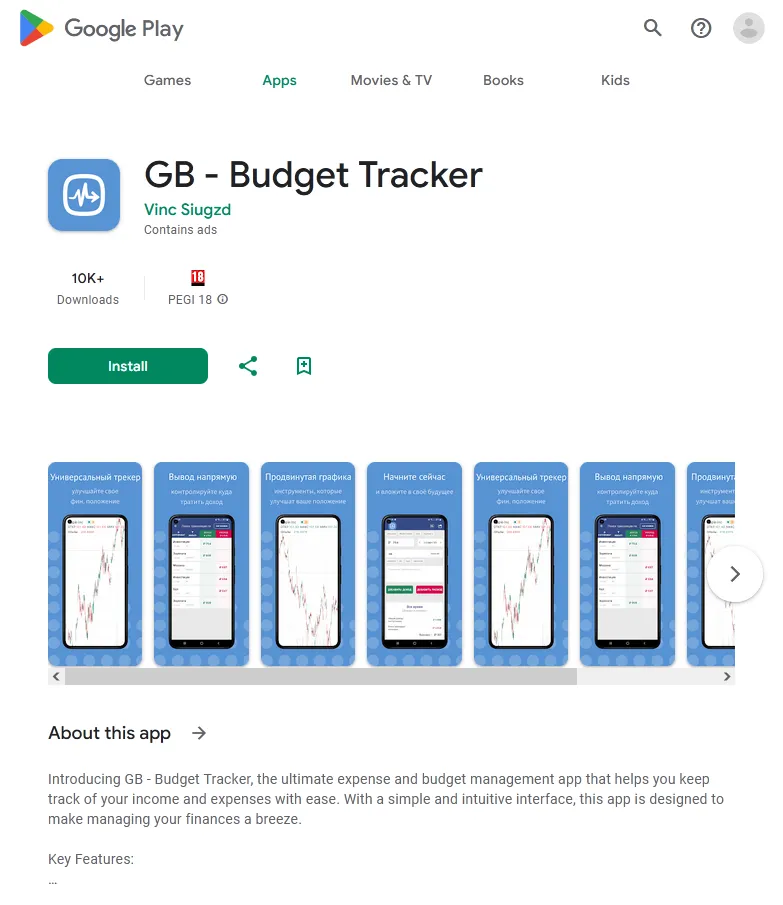

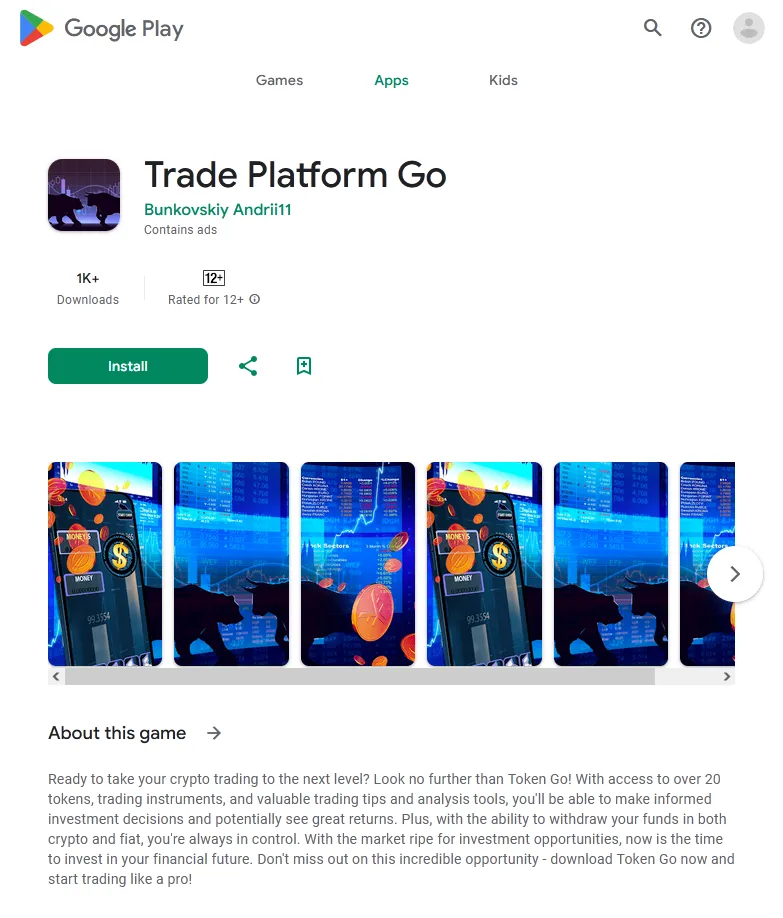

En el año 2023 el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play más de 440 aplicaciones maliciosas en total descargadas no menos de 428 434 576 veces. Junto con múltiples programas con el módulo troyano incrustado Android.Spy.SpinOk detectados en una de las secciones anteriores del informe, nuestros expertos detectaron centenares de troyanos de la familia Android.FakeApp. Aplicados por los ciberdelincuentes para realizar varios esquemas fraudulentos, estas aplicaciones maliciosas se difundían camufladas por varios tipos de software. En algunas condiciones realmente proporcionaban funcionalidad prometida, pero su tarea básica era abrir los sitios web objetivo por comando del servidor remoto.

Muchos de estos troyanos fueron camuflados por software financiero por los malintencionados ― manuales o libros de formación, programas para la contabilidad de hogar, herramientas para acceder a la información de la bolsa y comercial, aplicaciones para participar en encuestas especializadas etc.

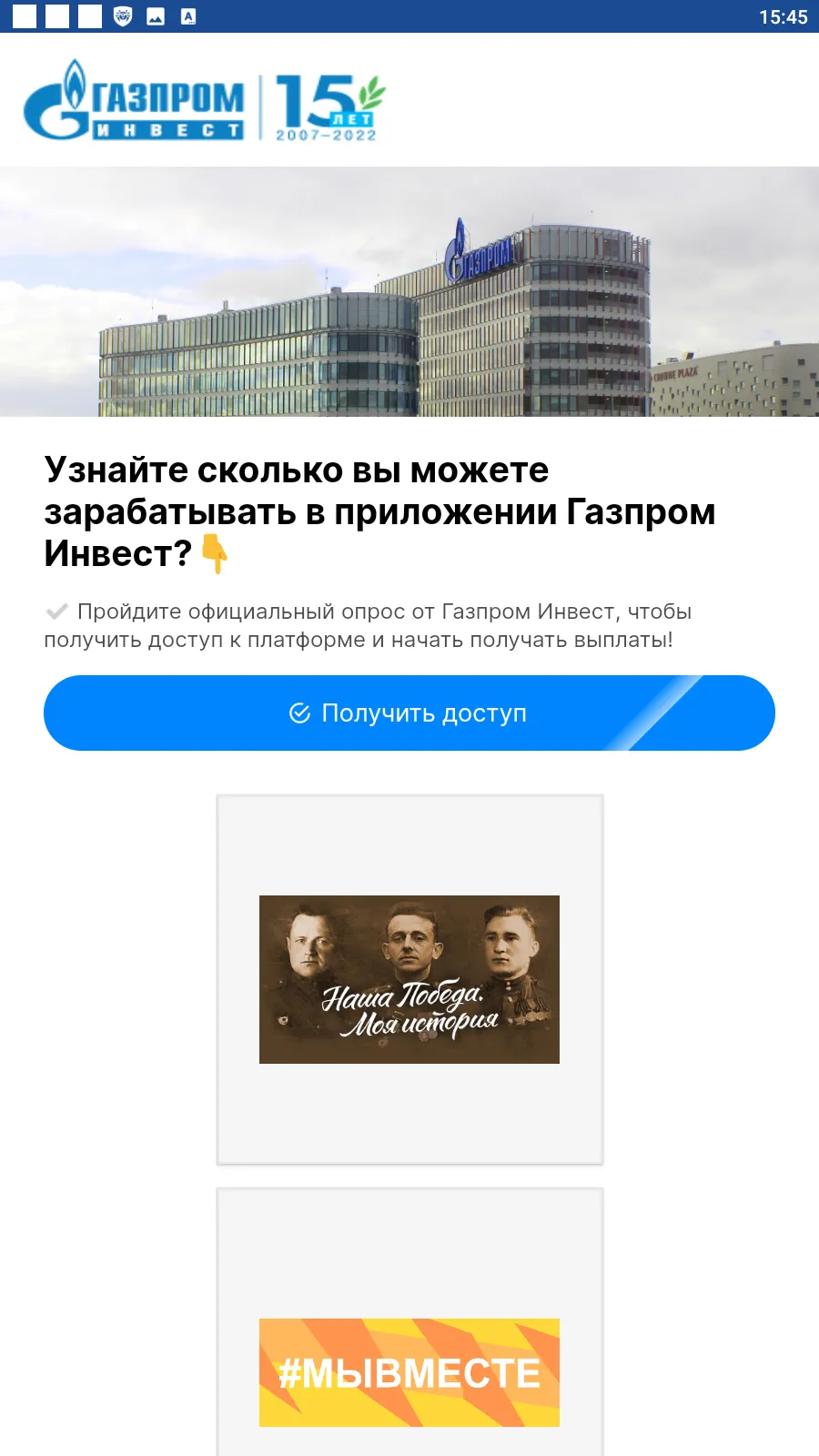

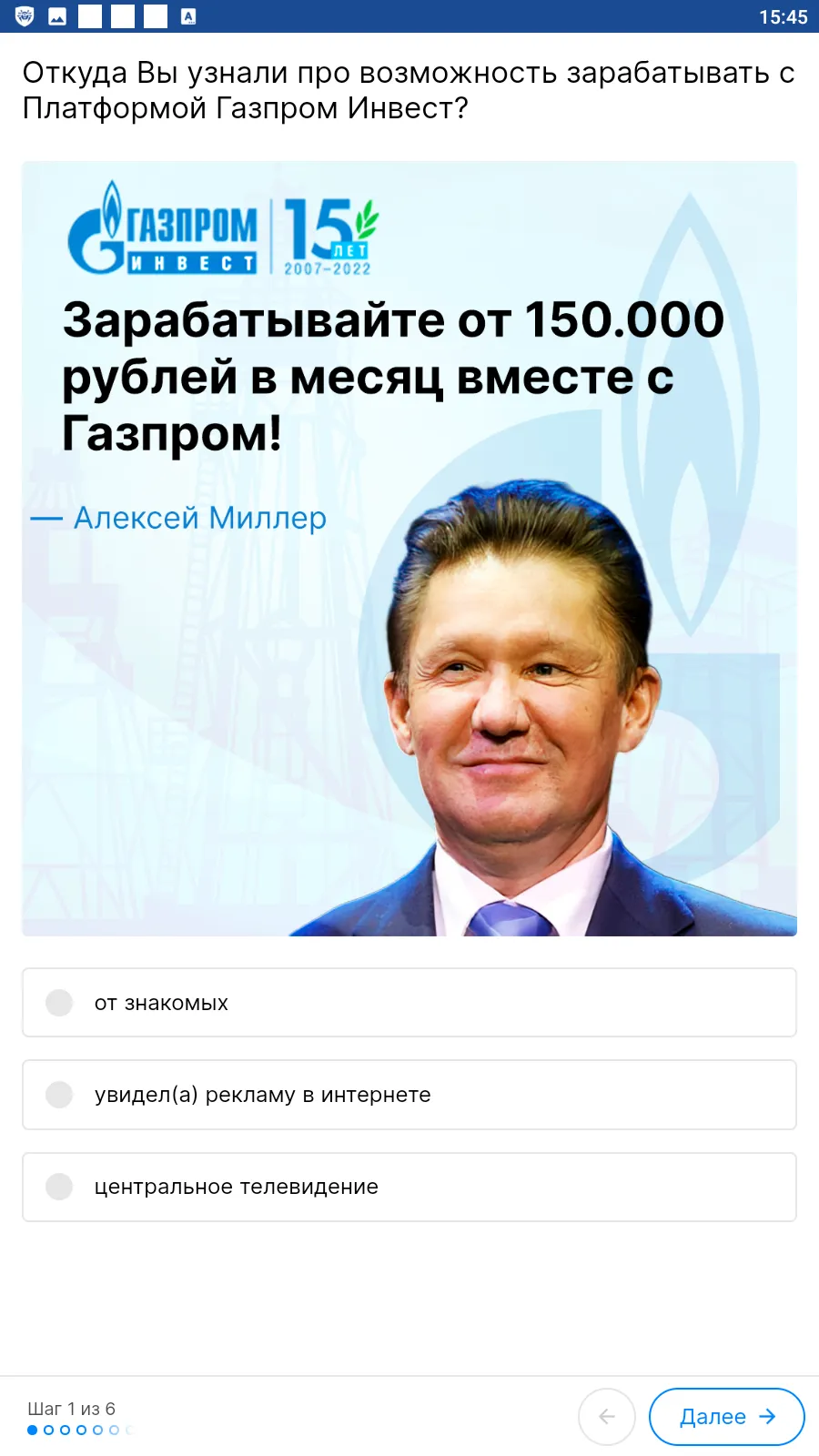

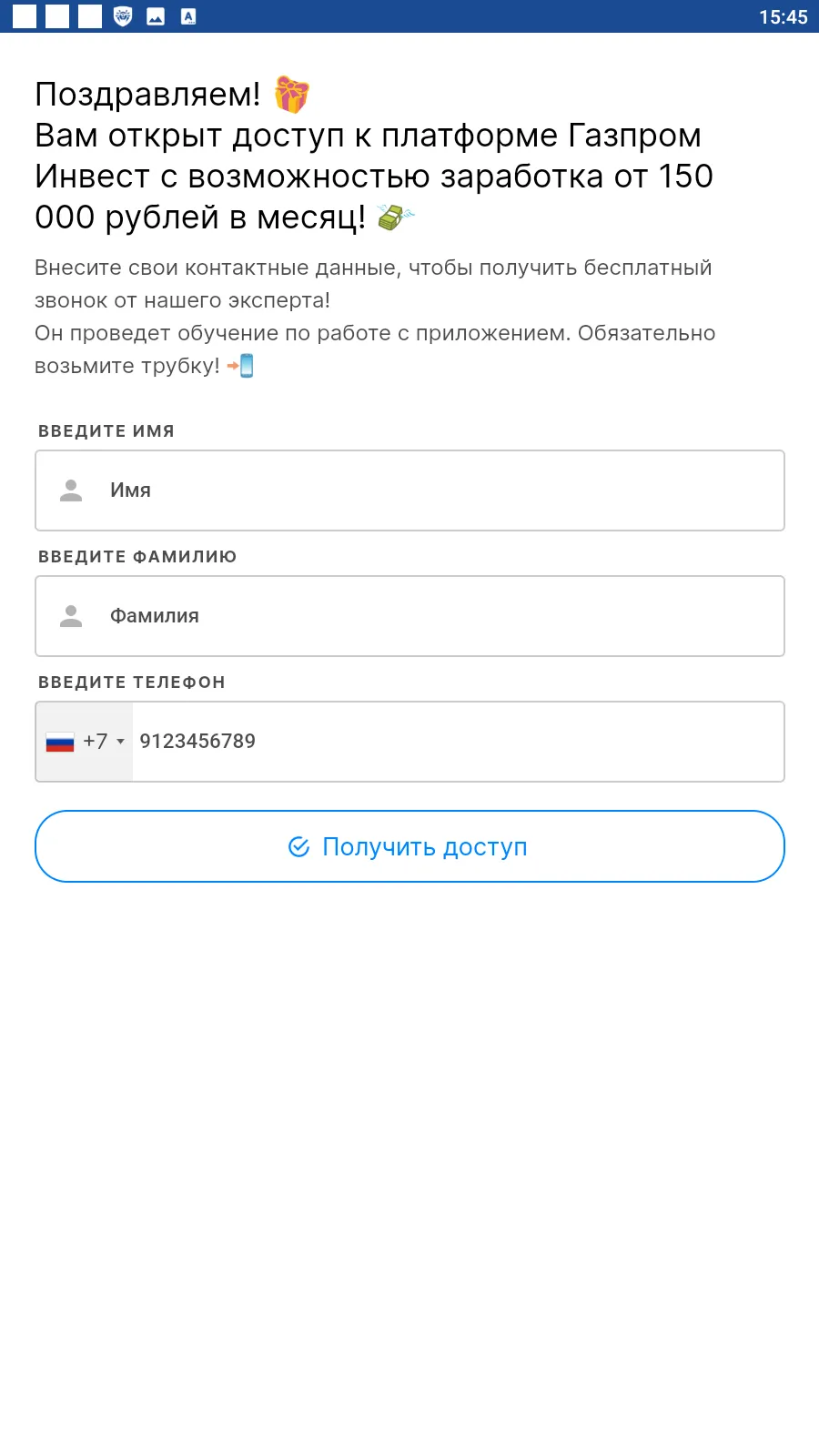

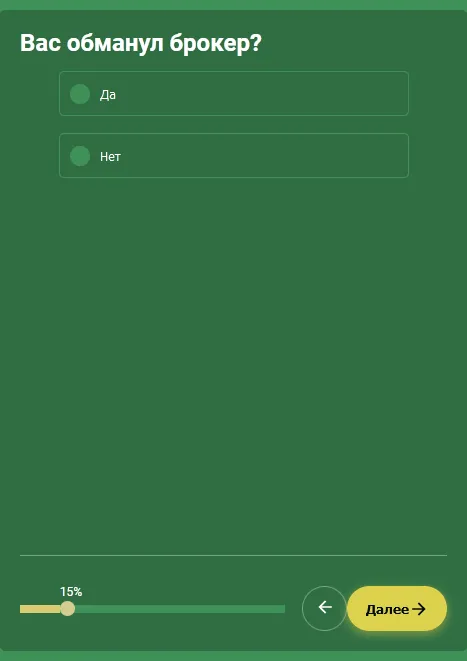

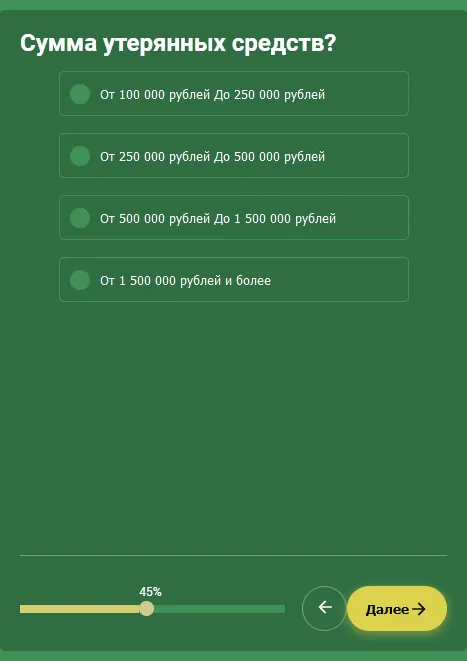

Estos programas falsificados podían abrir los sitios web fraudulentos donde a las víctimas potenciales supuestamente en nombre de empresas conocidas se ofrecía ganar dinero en inversiones, comercio de criptomoneda, y en algunos casos hasta recibir “de regalo” las participaciones de la empresa o algunos pagos públicos. Para “acceder” a algún servicio, los usuarios primero tenían que contestar a varias preguntas y luego proporcionar los datos personales.

Más abajo pueden consultarse algunos ejemplos de sitios web fraudulentos abiertos por estos troyanos. En el primer caso, los malintencionados ofrecían a los usuarios acceder a una plataforma de inversiones que supuestamente tenía que ver con una petrolera rusa importante. En el segundo, los delincuentes supuestamente en nombre de la Banca Central de la Federación de Rusia ofrecían “empezar a ganar dinero con el rublo digital”.

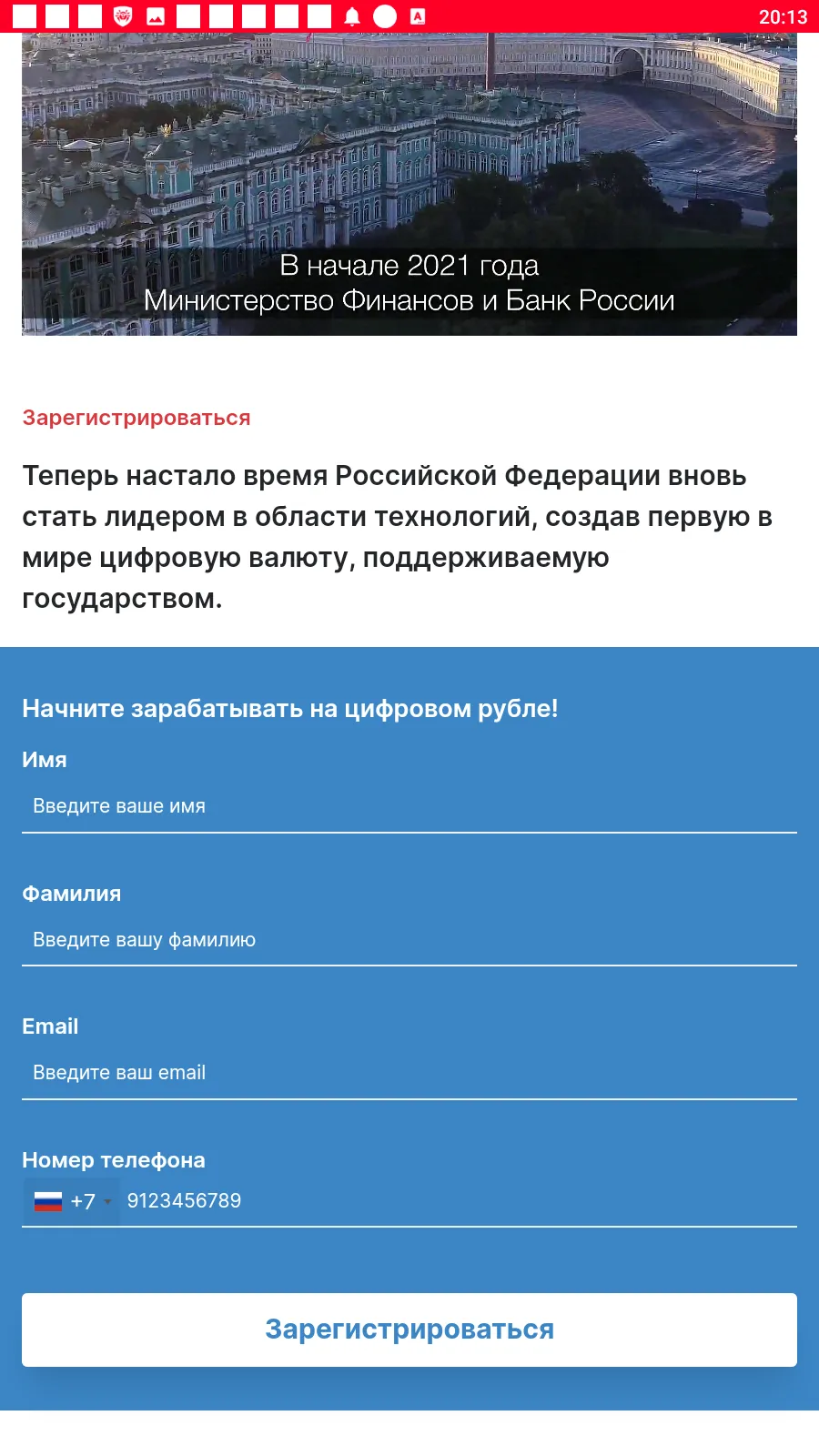

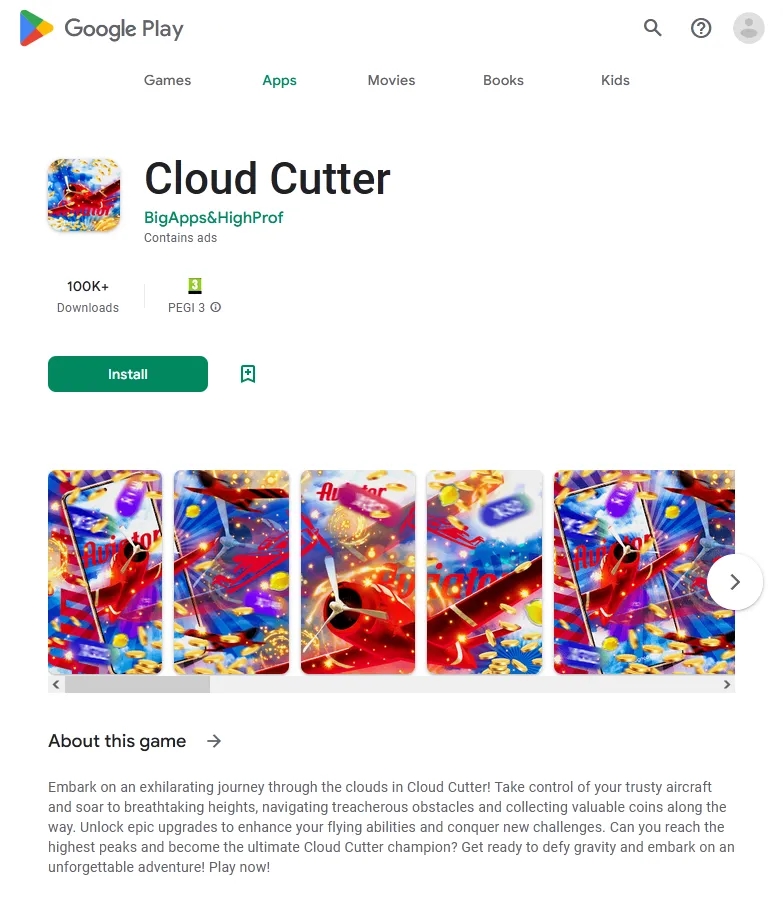

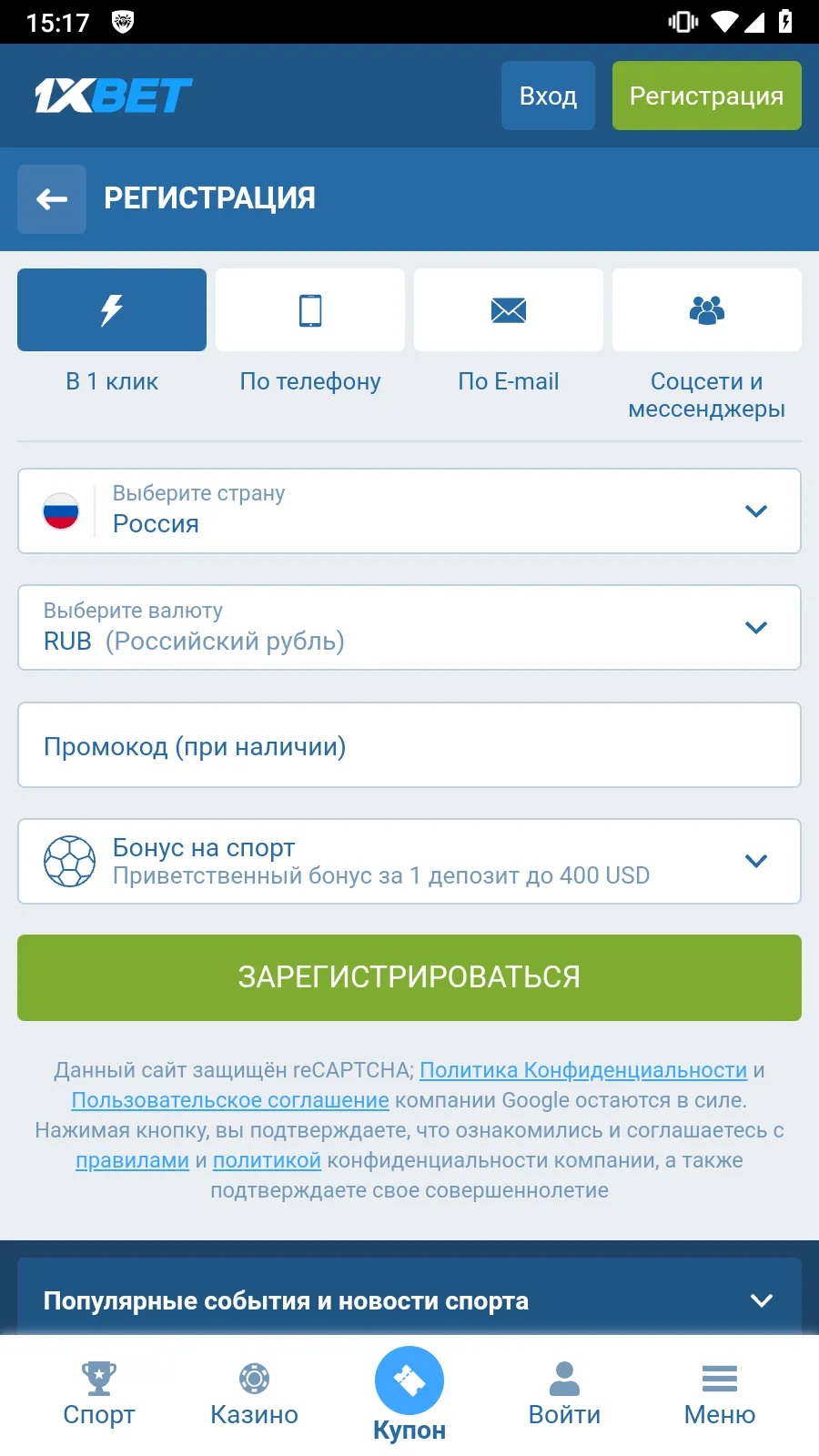

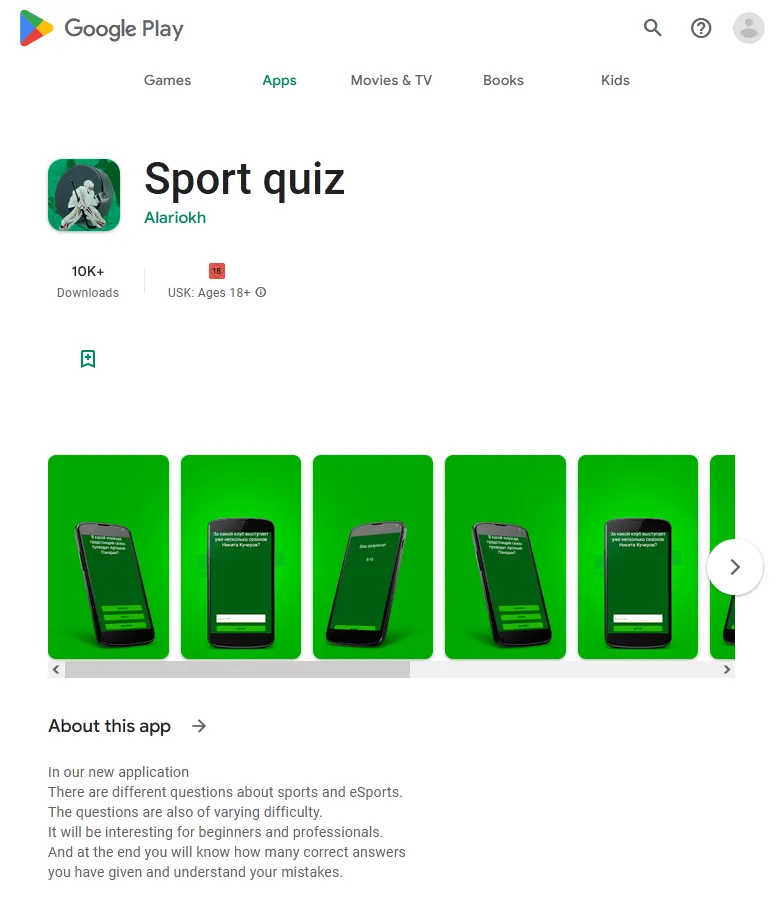

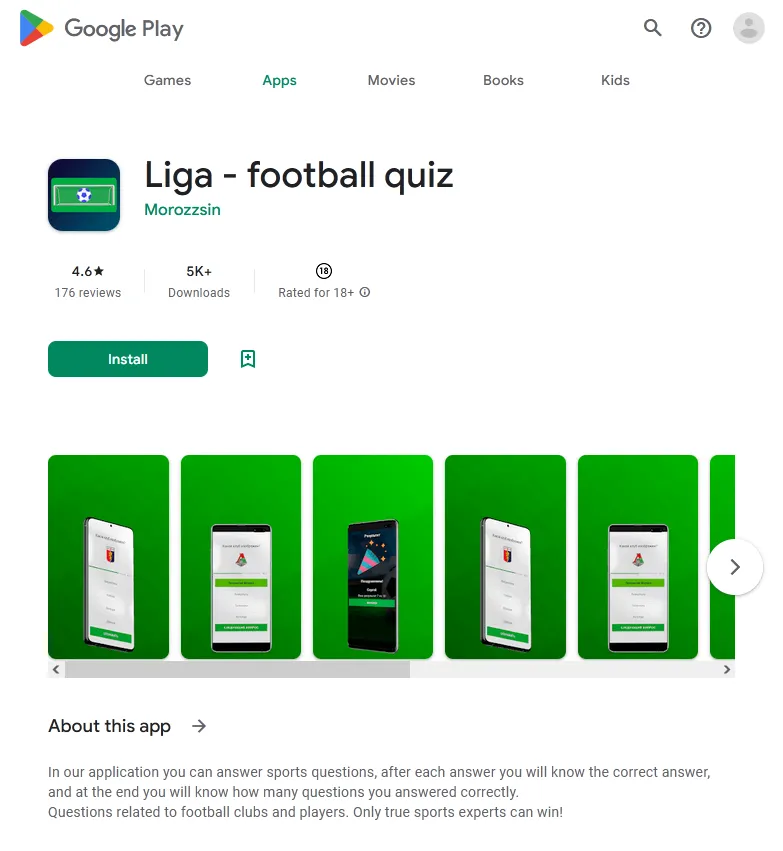

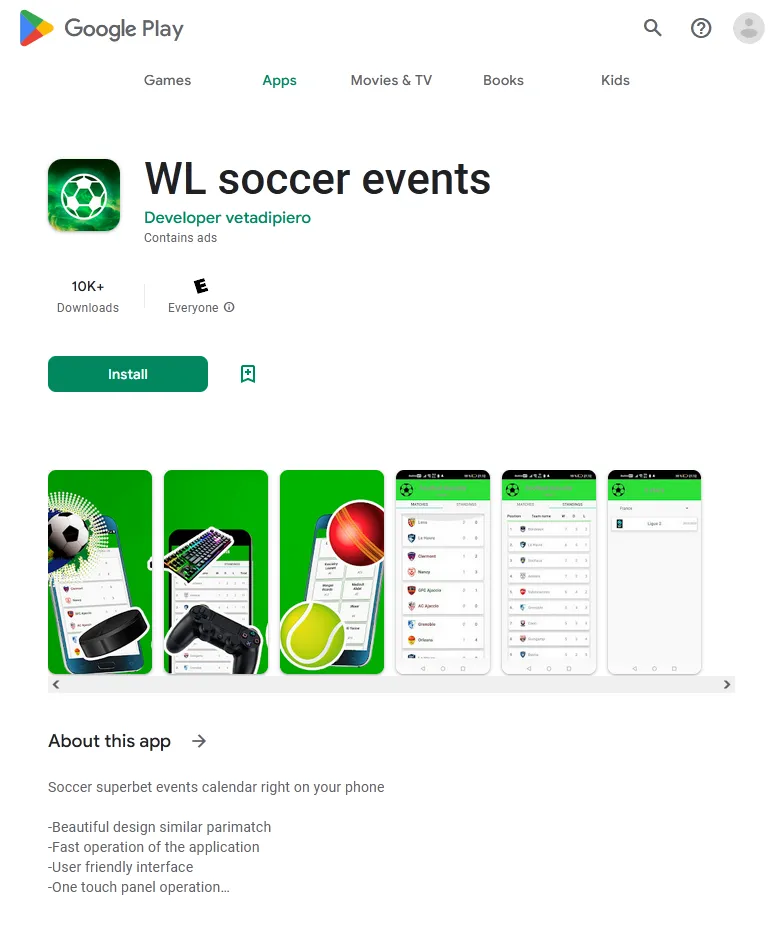

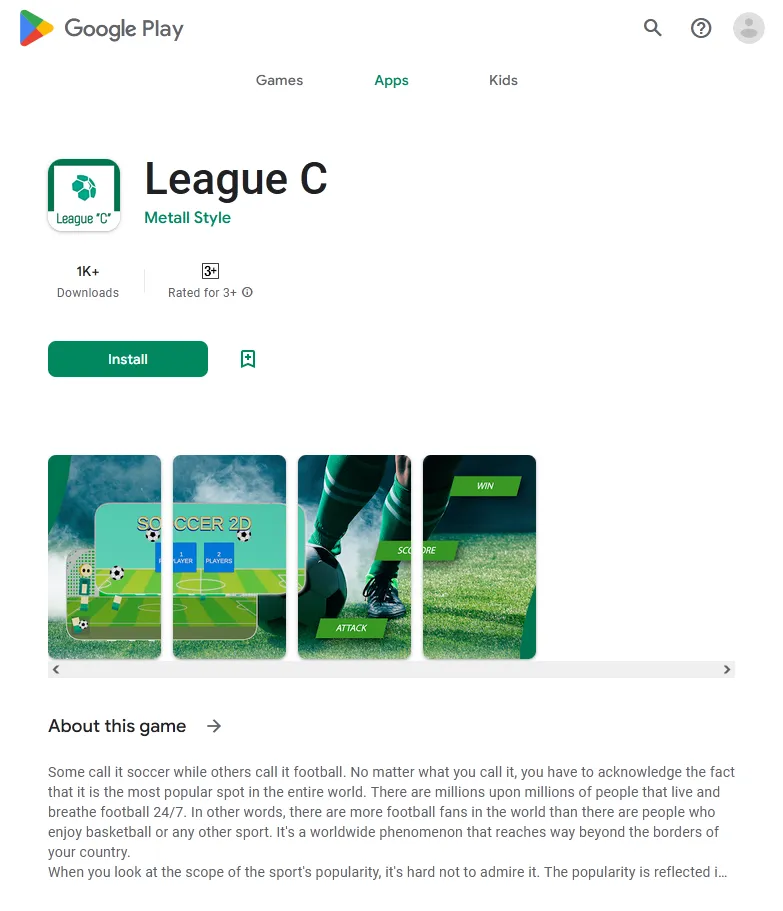

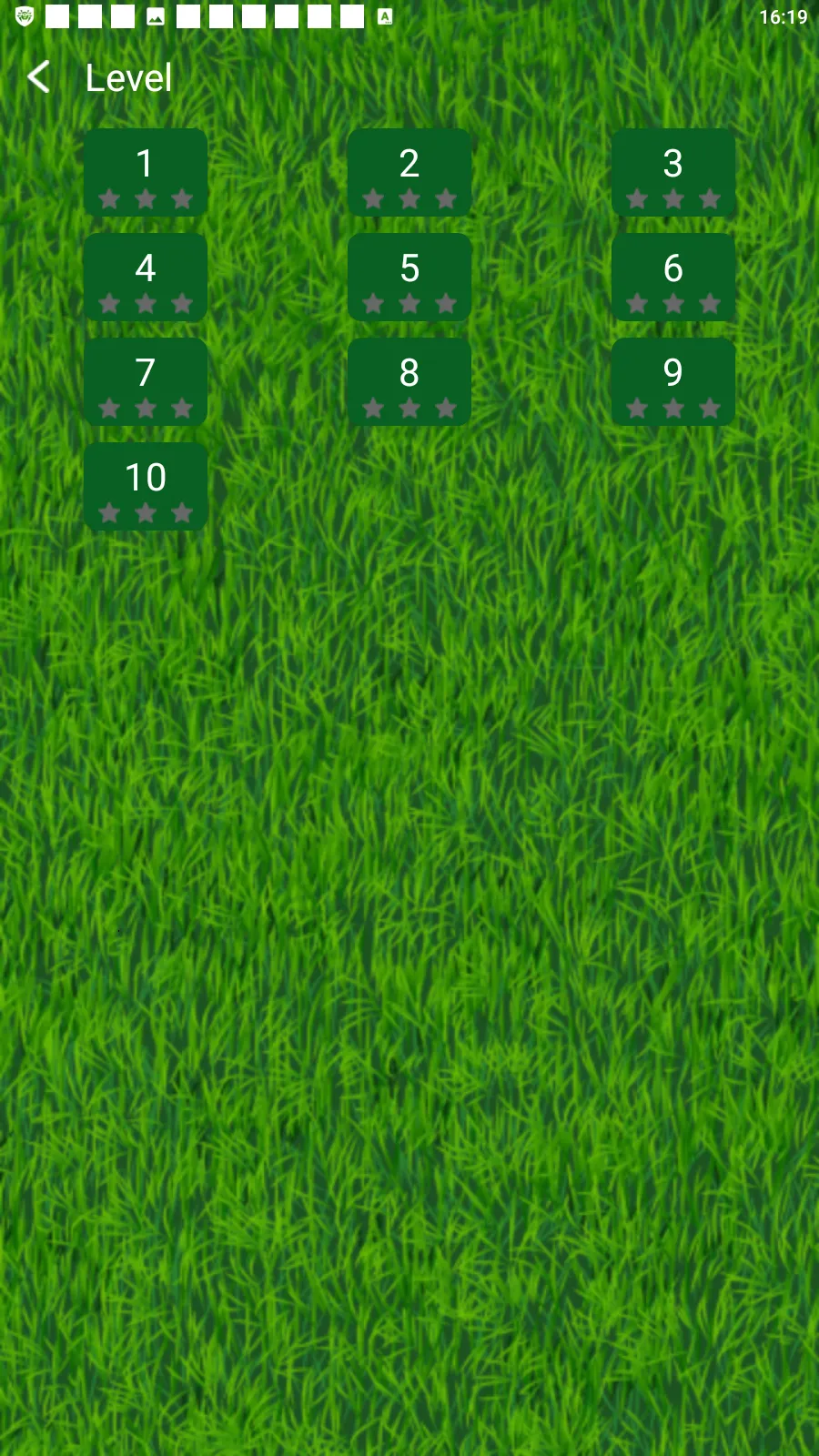

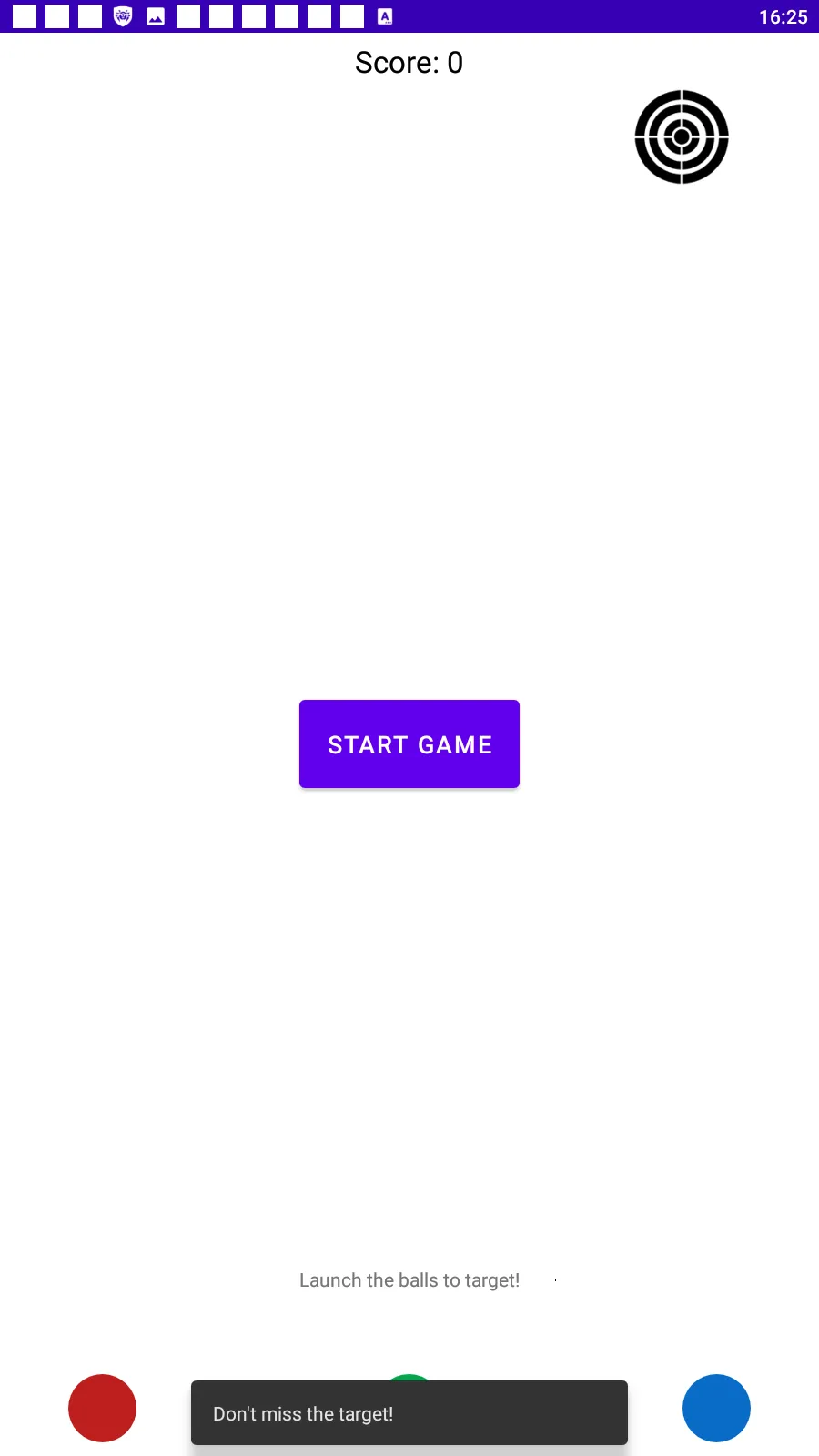

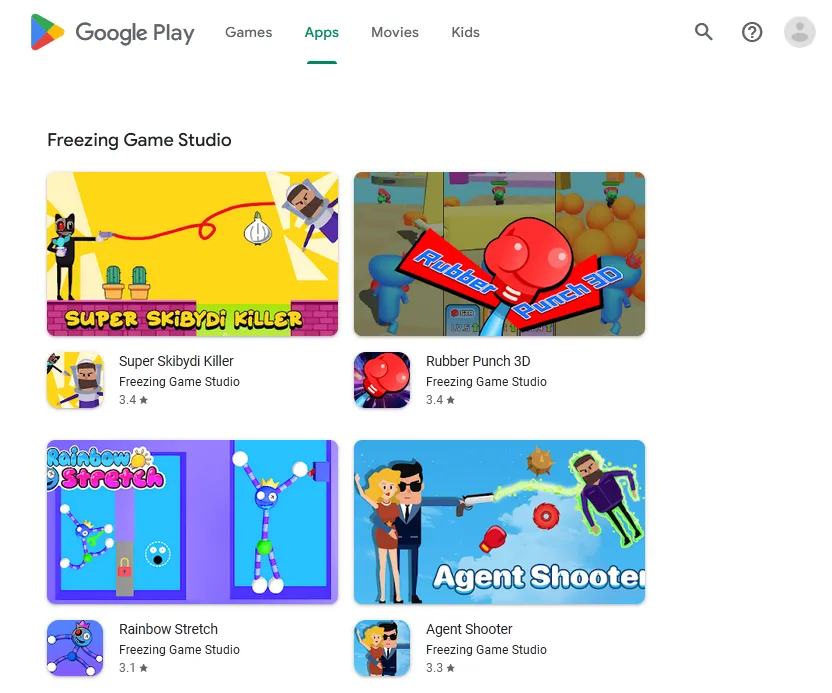

Una parte de programas falsificados se difundía camuflada por juegos que podían abrir los sitios web de casinos online o casas de apuestas.

Ejemplos de funcionamiento de estas aplicaciones troyanas como juegos:

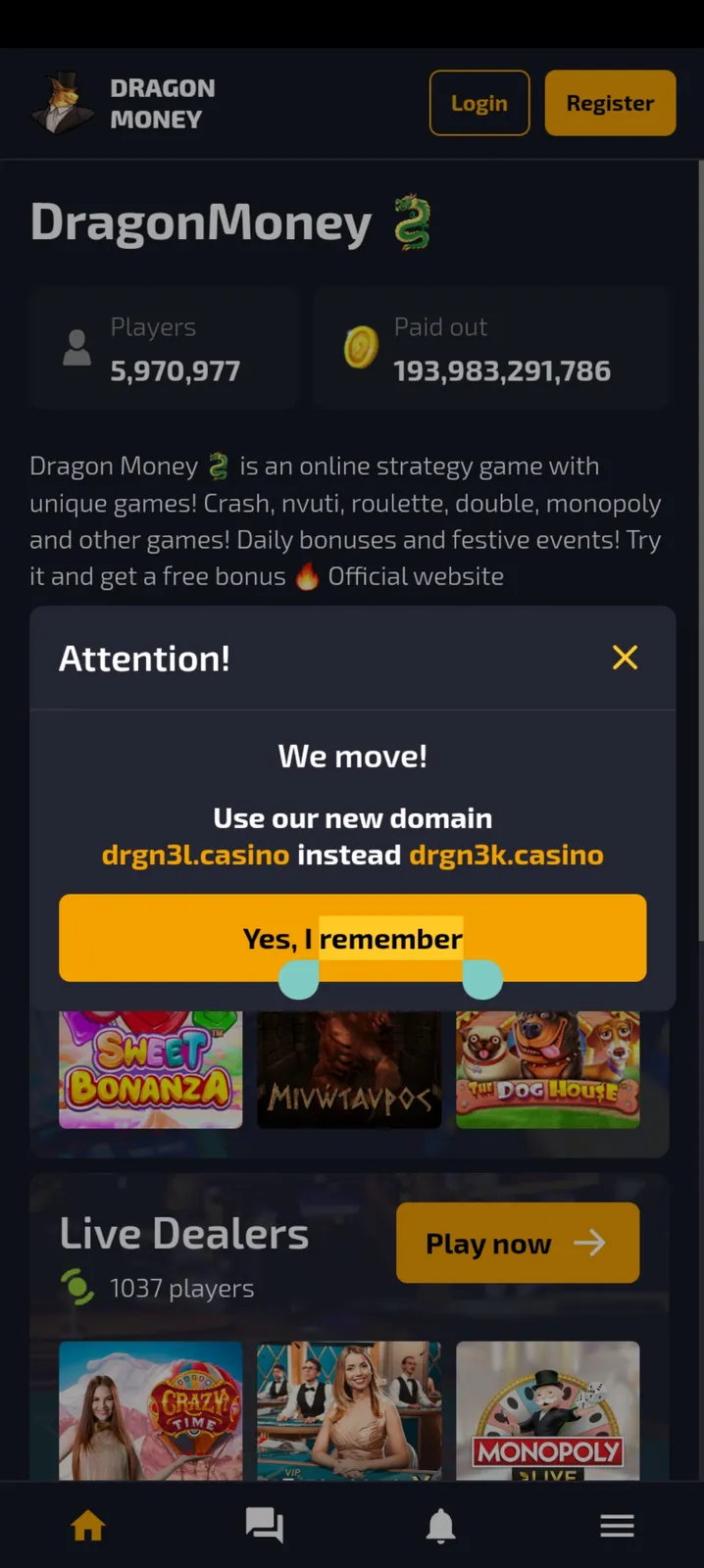

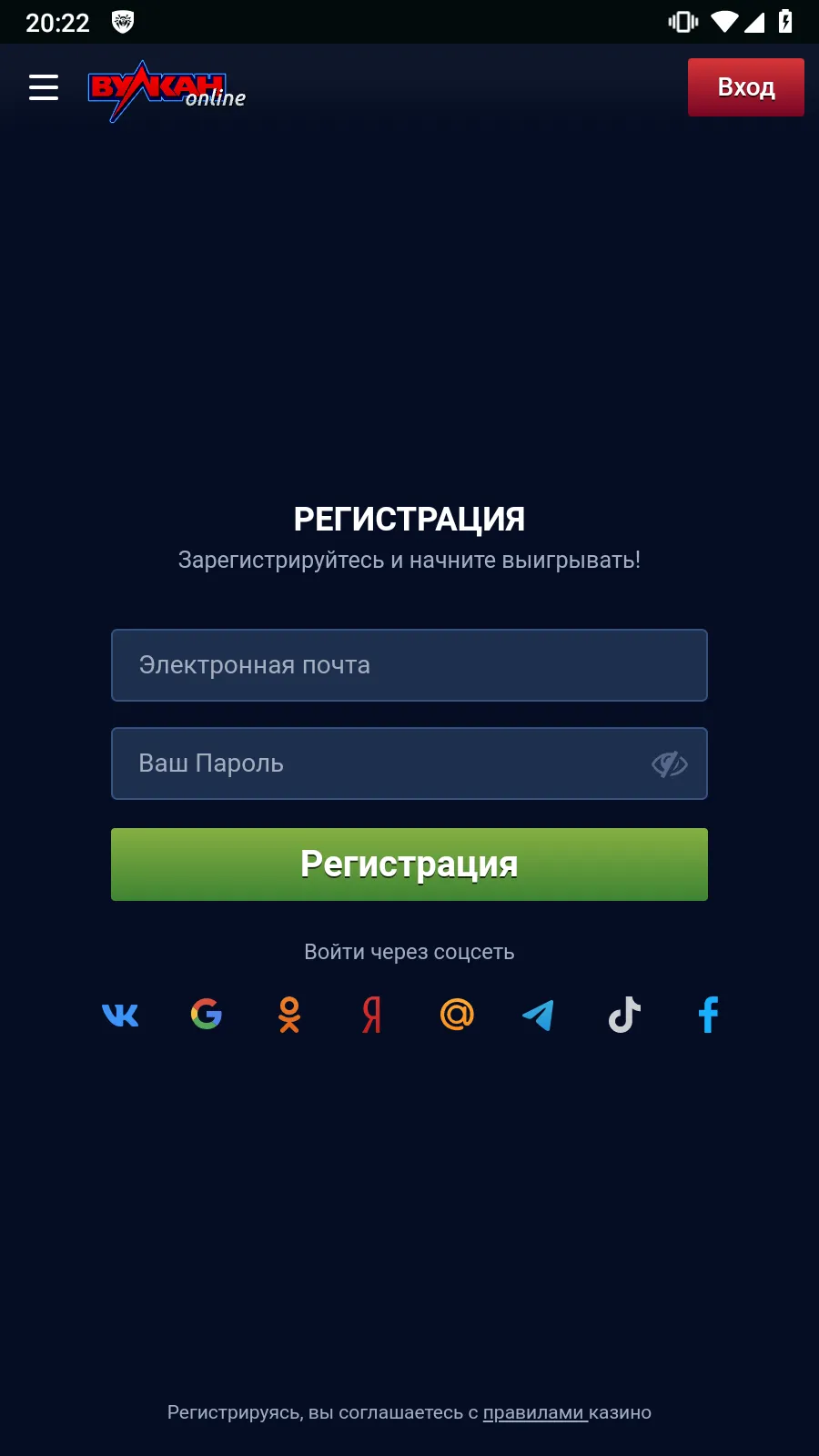

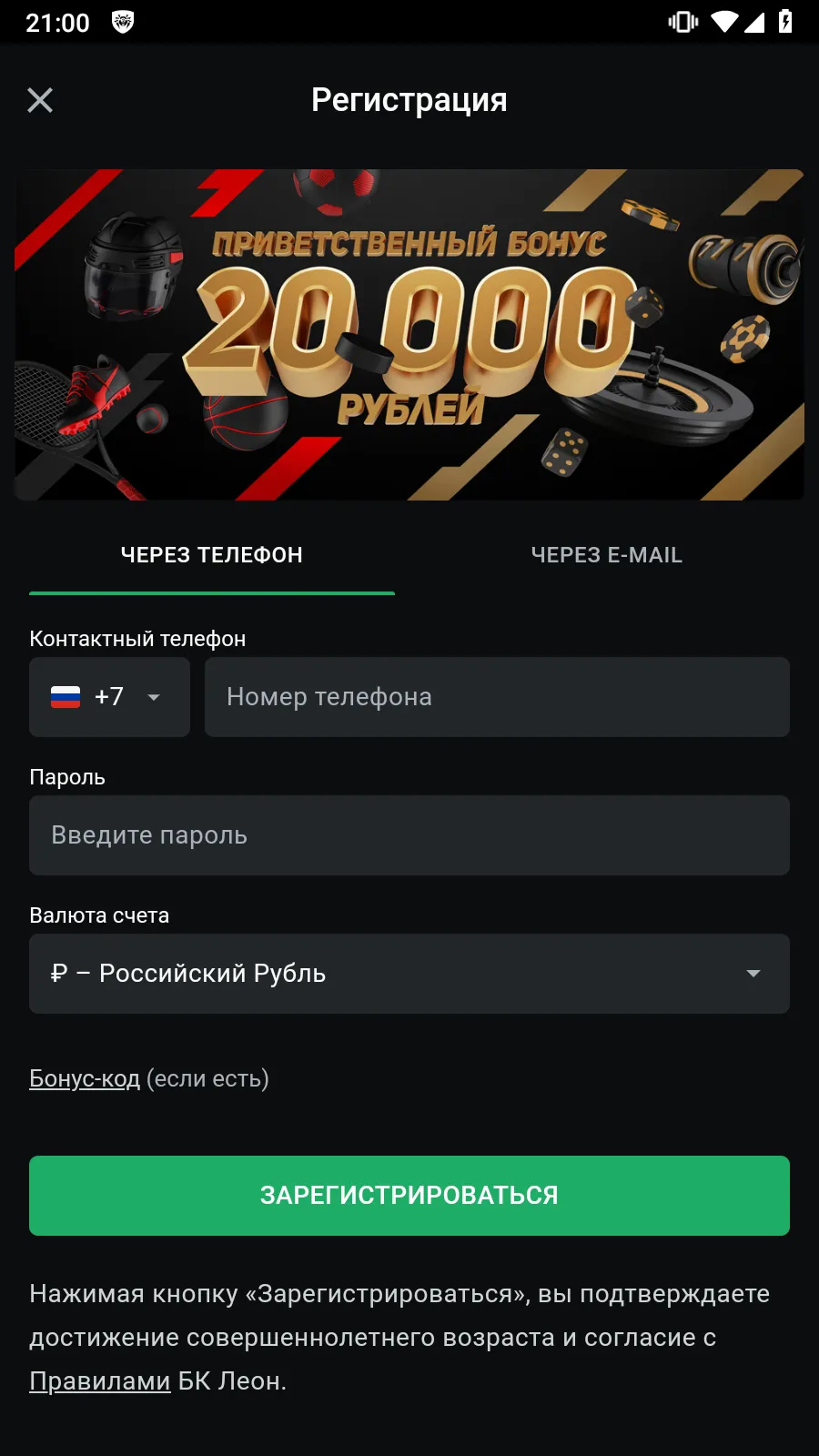

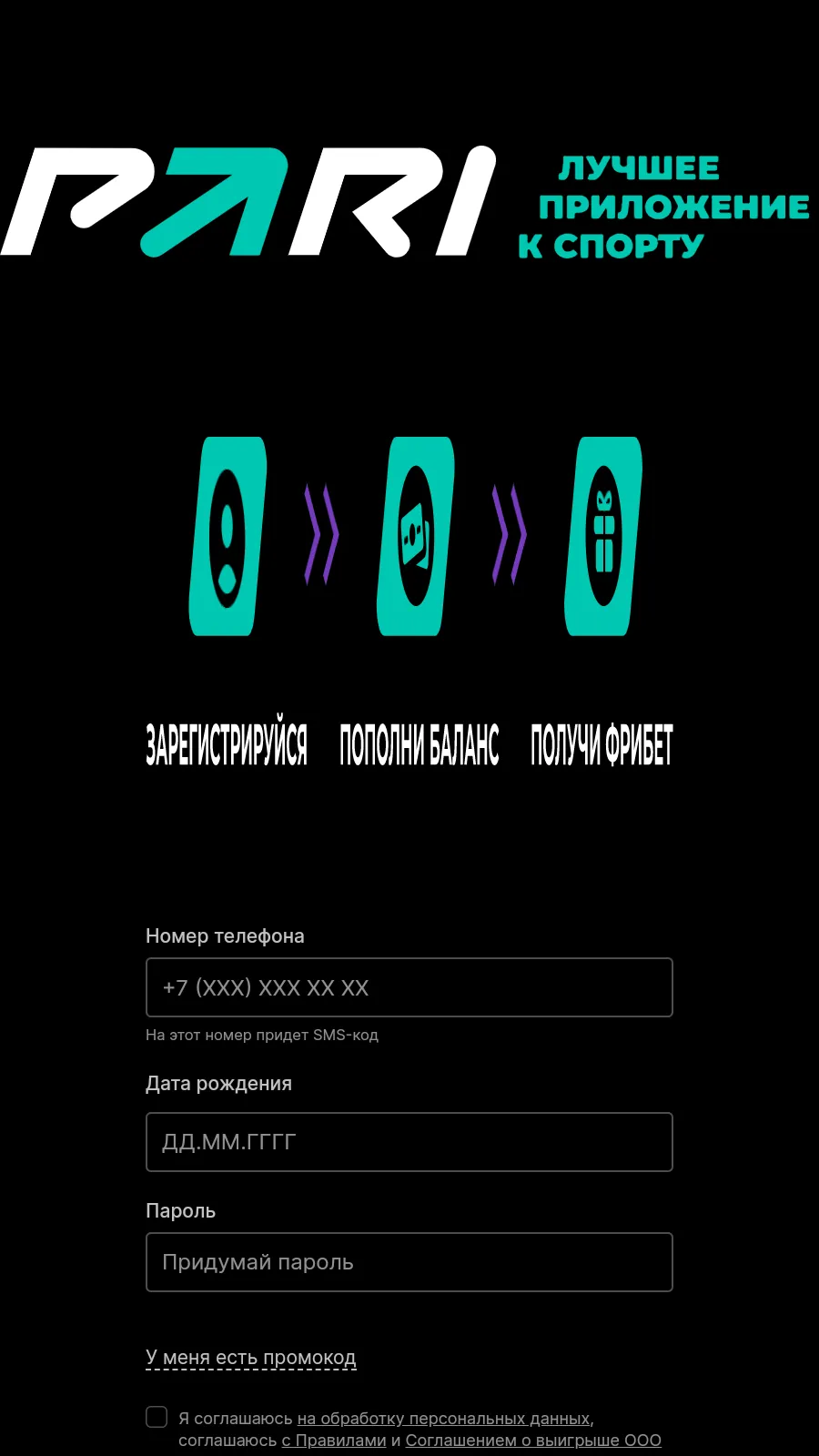

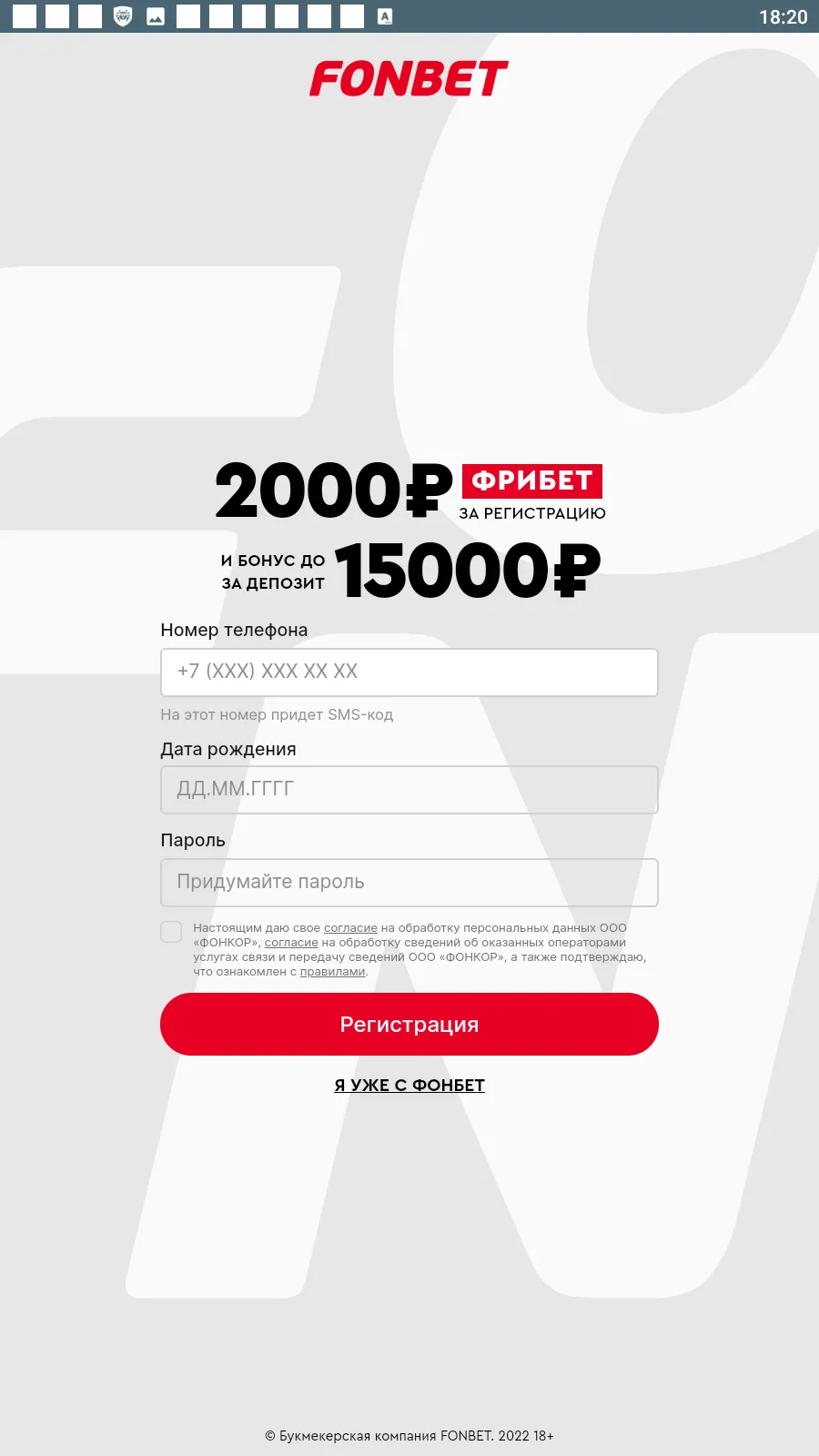

Ejemplos de sitios web de casas de apuestas y casinos online cargadas por las mismas:

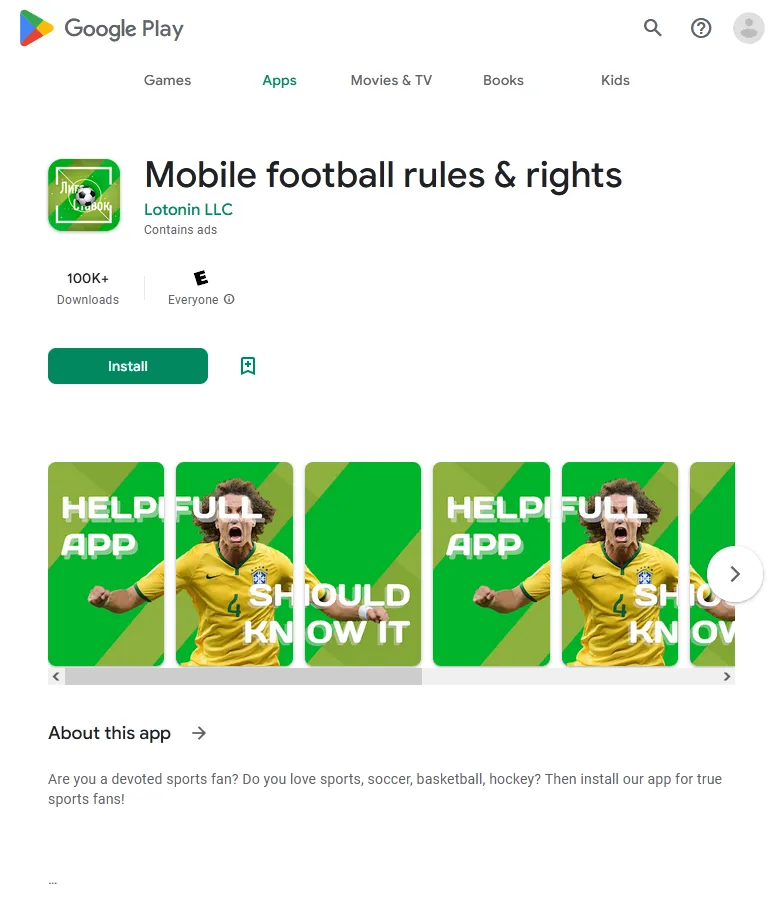

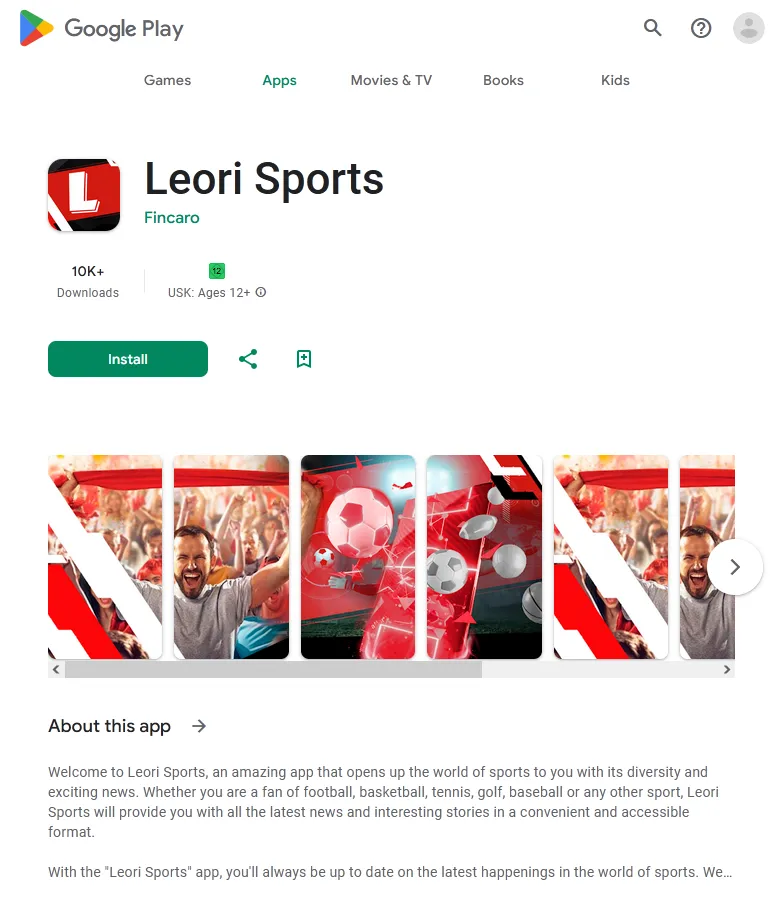

Otros troyanos Android.FakeApp se difundían camuflados por programas de temática financiera, así mismo, el software legal de casas de apuestas legales, varios manuales de diferentes tipos de deporte, aplicaciones con información sobre los partidos, programas para leer las noticias de deporte etc.:

Podían funcionar tanto como software legal (así mismo, su funcionalidad pudo ser distinta de lo presentado) y cargar varios recursos en Internet.

Más abajo pueden consultarse algunos ejemplos de funcionamiento de estos troyanos como aplicaciones legales: dos de ellos se iniciaron como juegos, y el tercero visualizó una tabla con la información sobre los partidos de fútbol.

Los mismos programas posteriormente empezaron a cargar los sitios web que ofrecían usar los servicios de casas de apuestas:

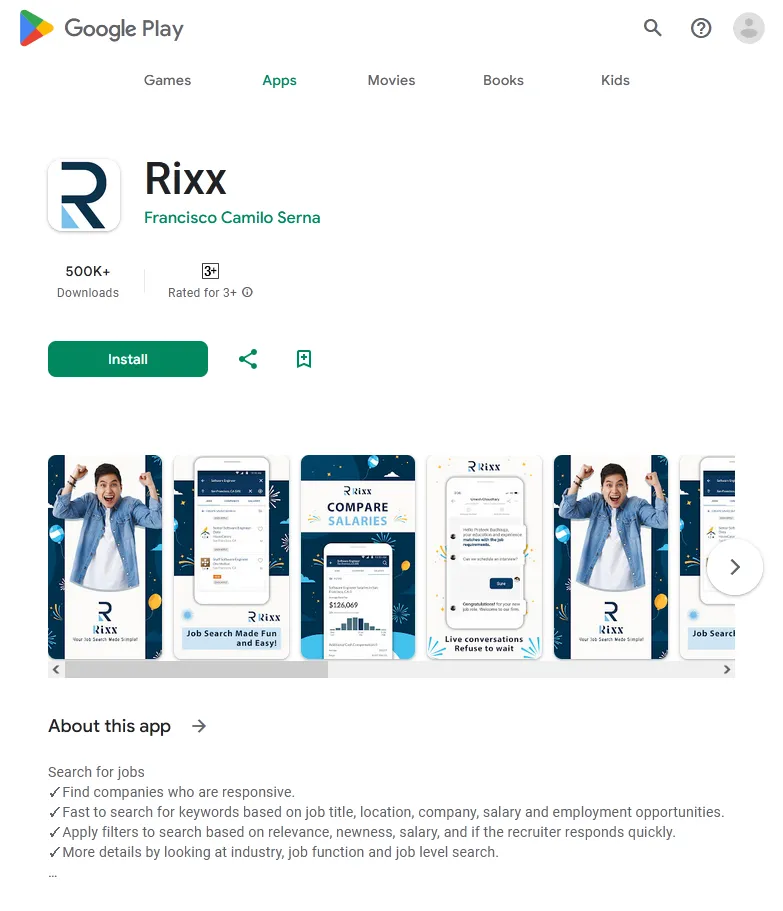

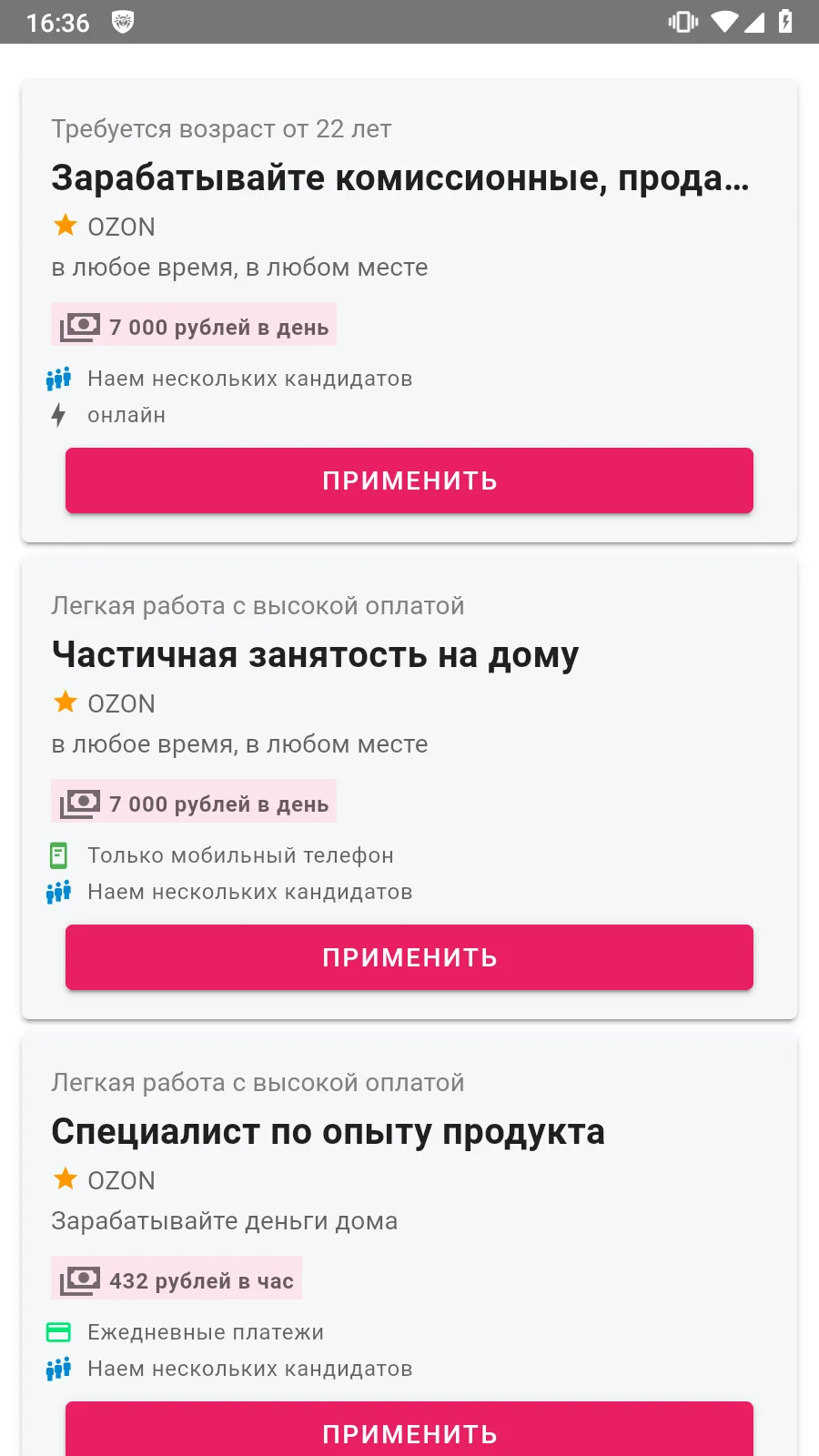

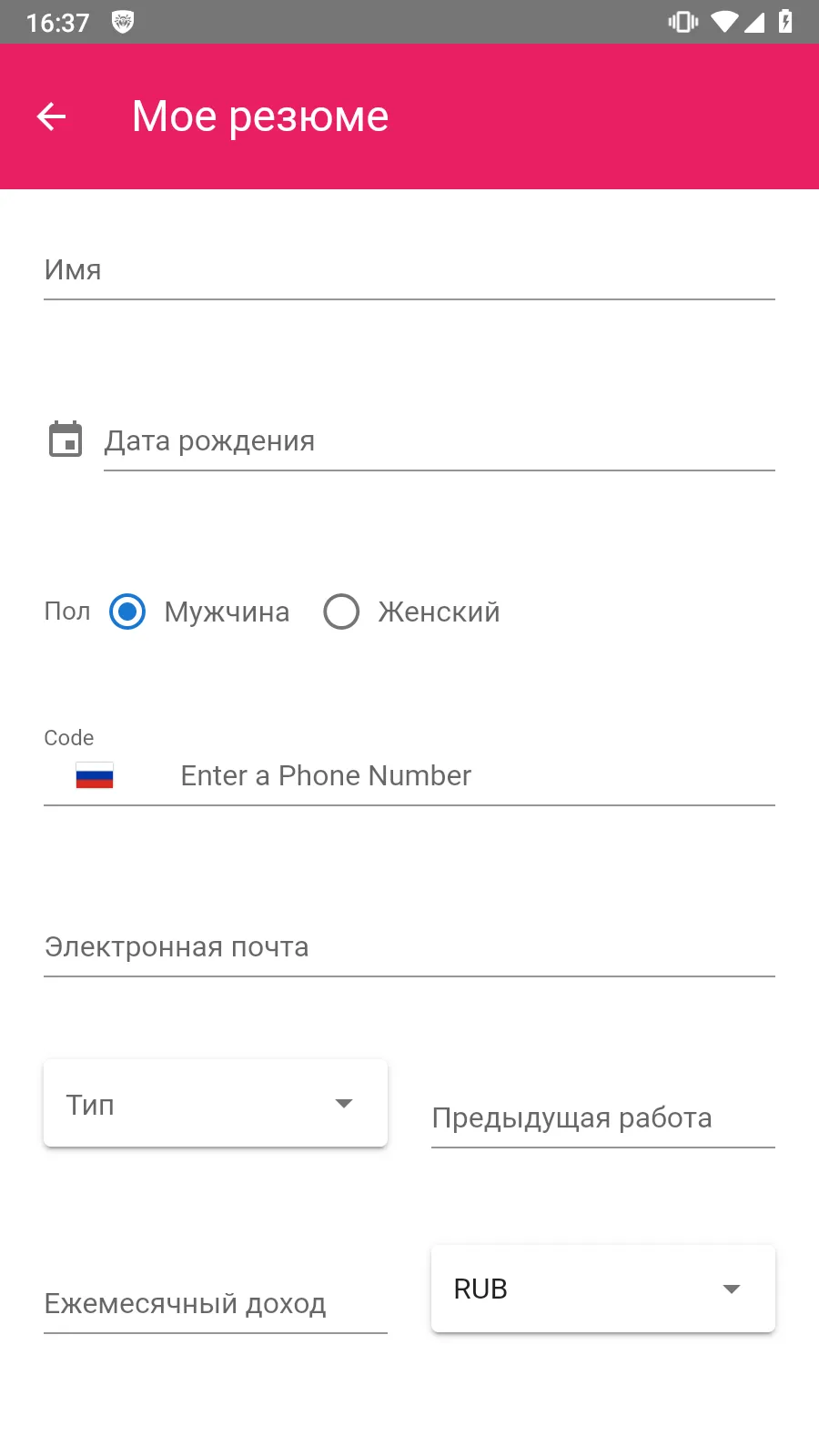

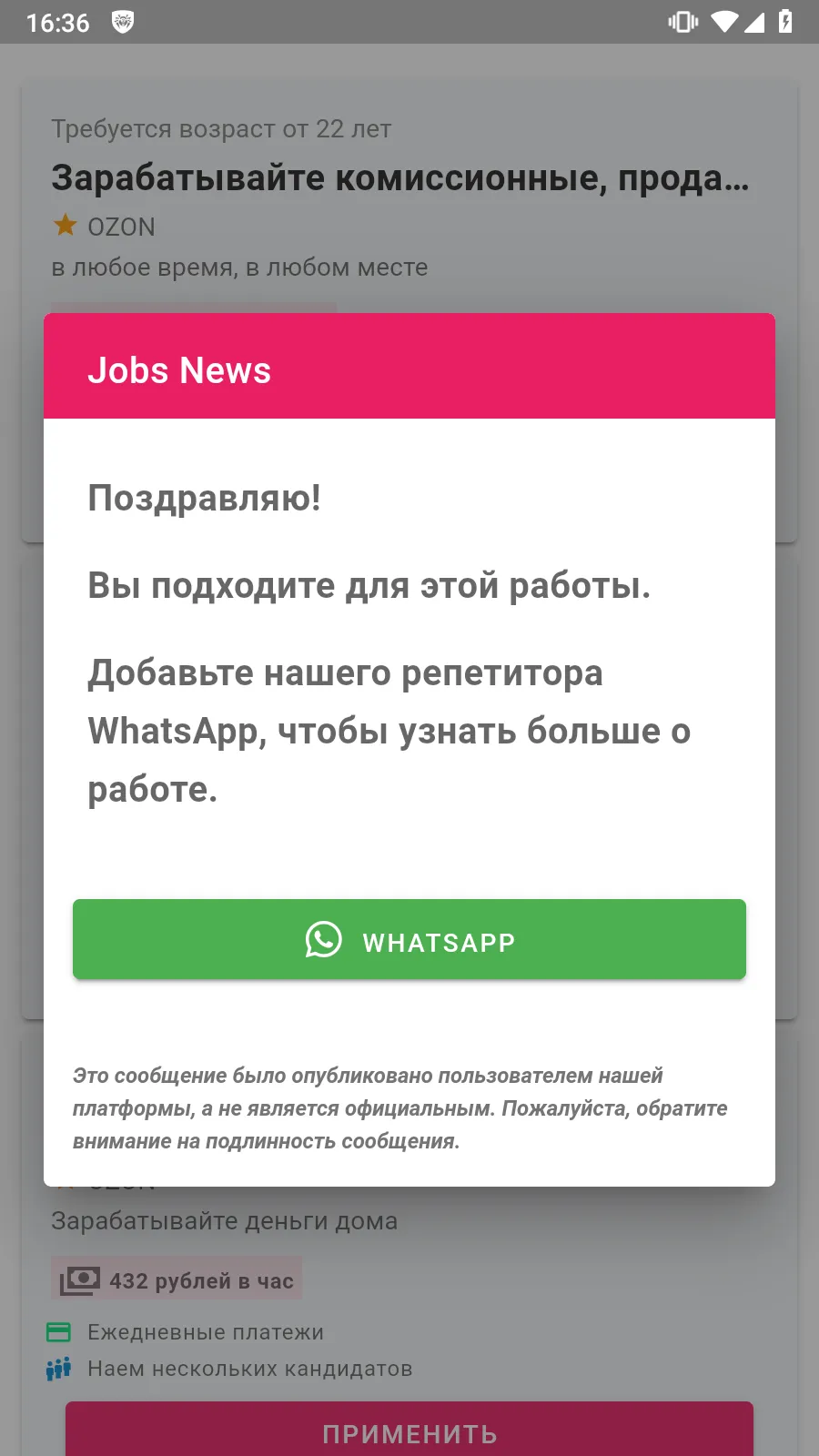

Algunas aplicaciones falsificadas fueron instaladas por los usuarios que pensaron que las mismas eran programas para buscar ofertas de trabajo:

Las variantes similares de troyanos Android.FakeApp visualizan a víctimas potenciales las listas de ofertas de trabajo falsificadas que se cargan desde los sitios web fraudulentos. Cuando los usuarios intentan contestar a algún “anuncio”, se les ofrece ponerse en contacto con el “empleador” a través de messengers — por ejemplo, WhatsApp o Telegram, o indicar los datos personales en un formulario especial — supuestamente para crear y enviar un CV.

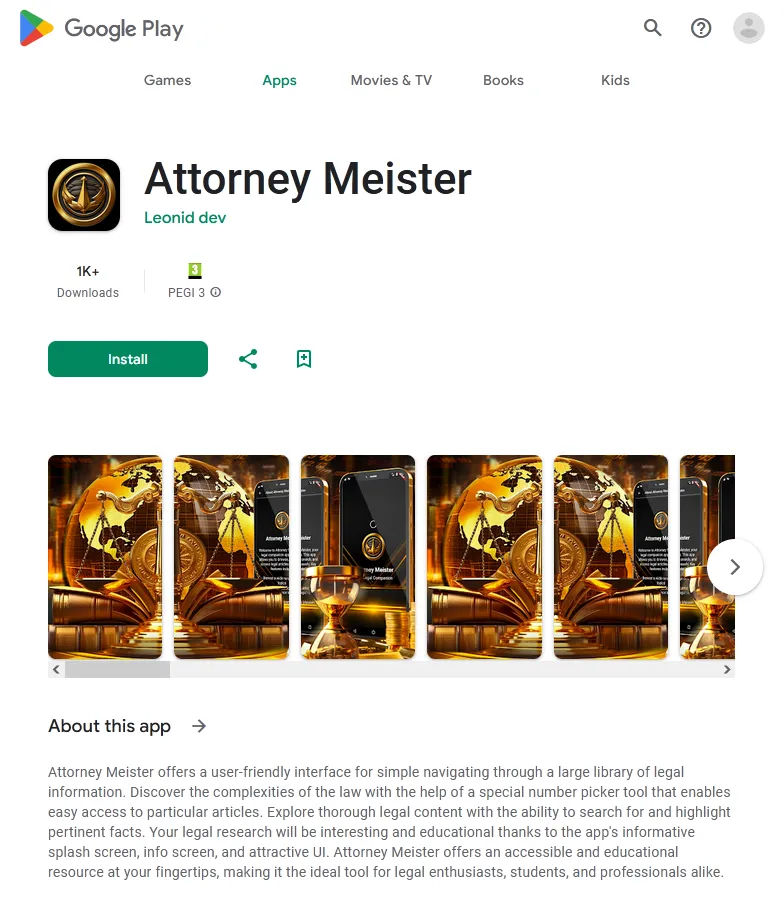

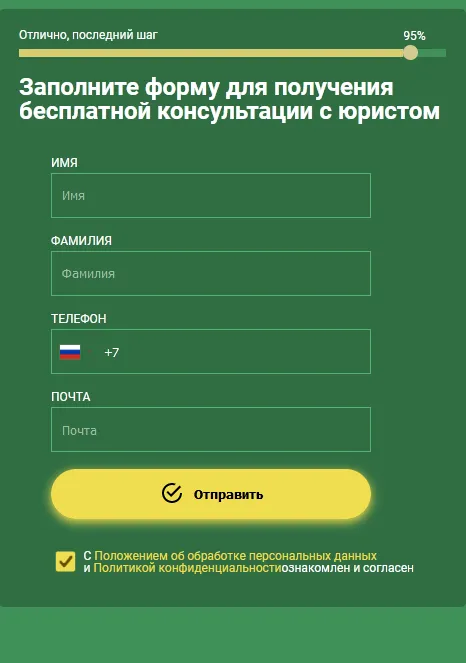

Al mismo tiempo en el año 2023 la temática de programas falsificados Android.FakeApp, que cargaban los recursos en Internet fraudulentos seguía ampliándose. Así, con los intentos de muchos años de acechar a los usuarios a los sitios web de finanzas ficticios nuestros expertos detectaron la aparición de variantes de troyanos presentados como aplicaciones jurídicas — por ejemplo, manuales. Supuestamente podían ayudar a las víctimas de estafadores de “inversión” recuperar el dinero perdido. En realidad, estas aplicaciones cargaban otros sitios web fraudulentos que funcionan con un esquema ya conocido. Sus visitantes tenían que contestar a varias preguntas y luego dejar sus datos personales — en este caso «para recibir una consulta gratuita con un abogado».

Un ejemplo del sitio web de “ayuda jurídica” a través del cual las víctimas de estafadores en el ámbito de inversiones supuestamente podían consultar a un abogado y poder recuperar el dinero perdido:

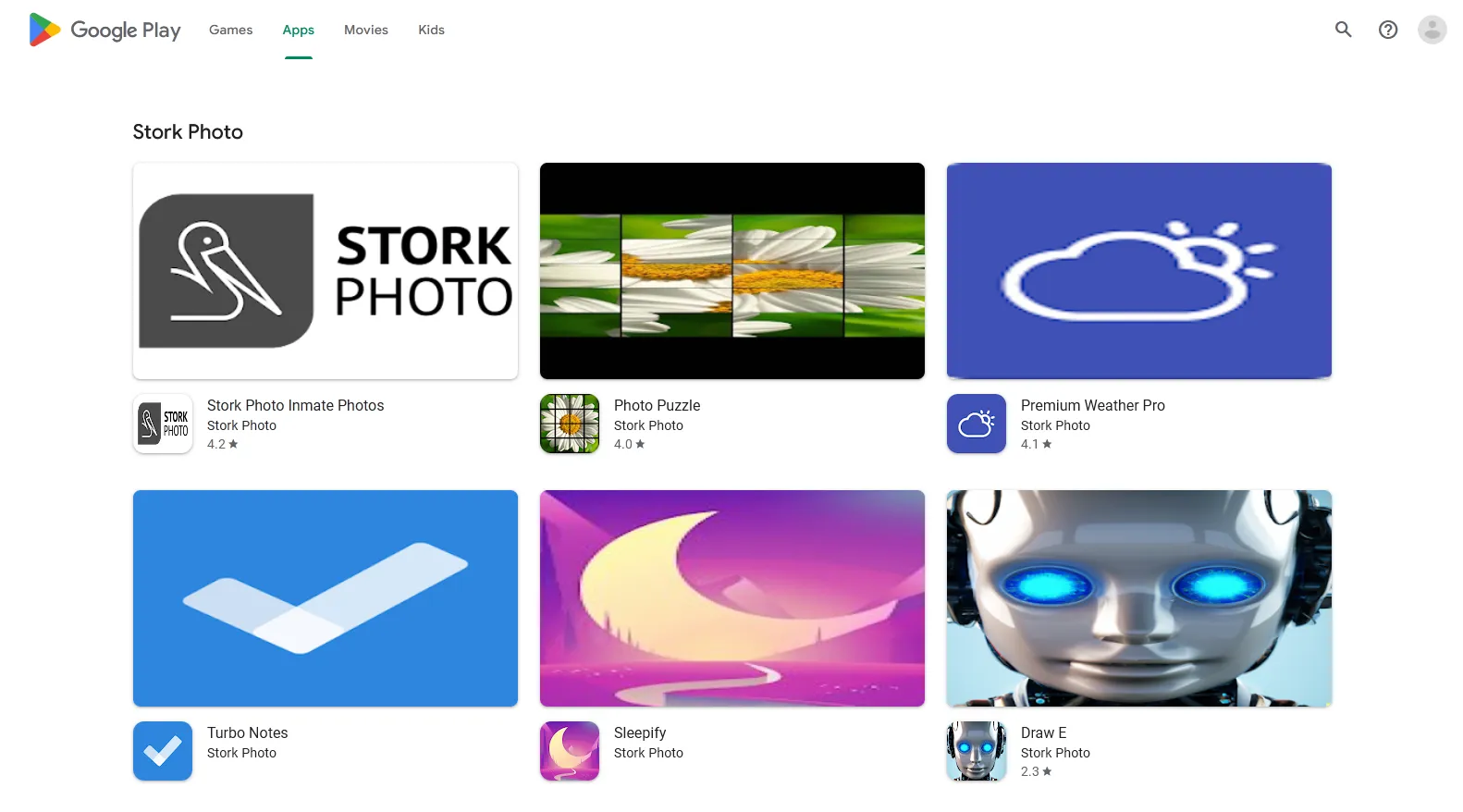

El laboratorio de virus de la empresa Doctor Web en el año 2023 también detectó en Google Play algunos otros tipos de malware. Entre el mismo, los troyanos de la nueva familia Android.Proxy.4gproxy, que convertían los dispositivos infectados en servidores proxy y transferían el tráfico de terceros a través de los mismos de forma no autorizada. Este malware tenían incrustada la utilidad 4gproxy (añadida a la base de virus Dr.Web como riskware Tool.4gproxy) que permite usar los dispositivos en Android como servidor proxy. No es maliciosa y puede ser aplicada con objetivos no maliciosos. Pero en el caso de troyanos Android.Proxy.4gproxy el trabajo con proxy se realizaba sin participación de usuarios y sin su consentimiento expreso.

Además, nuestros expertos detectaron varios nuevos troyanos de publicidad de la familia Android.HiddenAds ― Android.HiddenAds.3785, Android.HiddenAds.3781, Android.HiddenAds.3786 и Android.HiddenAds.3787. Una vez instalados en dispositivos en Android los mismos intentaban ocultarse a usuarios al suplantar sus iconos en la pantalla de inicio por una versión transparente y suplantaban sus nombres por los vacíos. Así mismo, también podían hacerse pasar por el navegador Google Chrome, para lo cual usaban una copia de su icono para suplantar los suyos propios. Al hacer clic en este icono modificado, los troyanos engañaban a las víctimas al iniciar el navegador y al mismo tiempo seguir funcionando en modo de segundo plano. De esta forma no solamente reducían su propia visibilidad, sino también tenían más posibilidades de actividad duradera: si por alguna razón su funcionamiento se parara, los usuarios podrían reiniciarlos, al pensar que reinician el navegador. La funcionalidad similar se observaba, por ejemplo, también en el troyano Android.HiddenAds.3766, que también se difundía a través de Google Play.

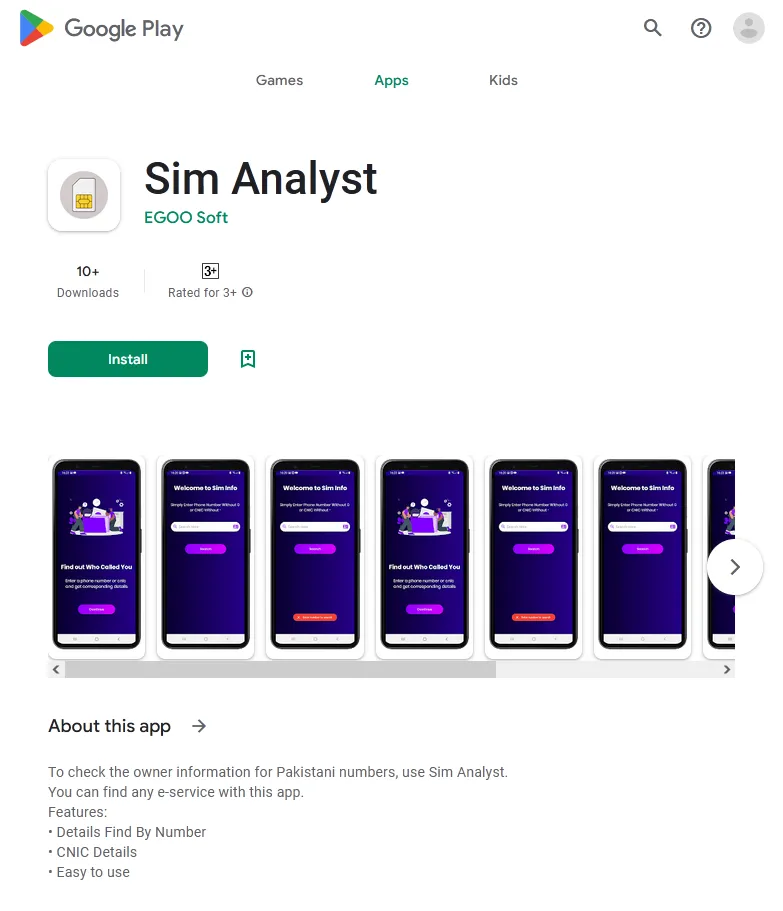

Otra amenaza detectada fue el programa espía troyano Android.Spy.1092.origin, creado a base de la utilidad de control remoto (RAT) AhMyth Android Rat. Se difundía camuflado por la aplicación Sim Analyst con la cual los usuarios pakistaníes supuestamente podían encontrar información sobre otros abonados por sus números de teléfono.

La versión estándar de la utilidad espía AhMyth Android Rat tiene funcionalidad amplia. Por ejemplo, permite supervisar la ubicación del dispositivo, sacar fotos a través de la cámara incrustada y grabar el entorno con el micro, interceptar los SMS, y también recibir la información sobre las llamadas y los contactos en la libreta telefónica. Pero como las aplicaciones difundidas a través de Google Play tiene restricciones de acceso a algunas funciones sensibles, la versión de spyware detectado por nuestros analistas de virus tenía menor funcionalidad. Pudo supervisar la ubicación del dispositivo, robar el contenido de notificaciones, varios archivos media, tales como fotos y vídeos, así como los archivos transferidos por messengers que guardaban de forma local en el dispositivo.

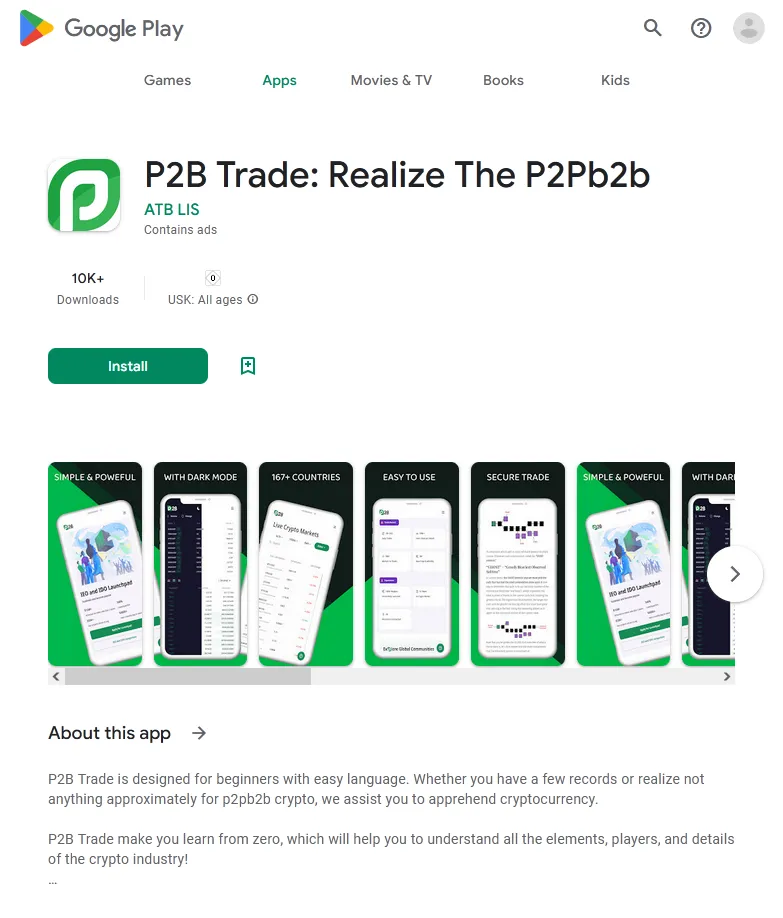

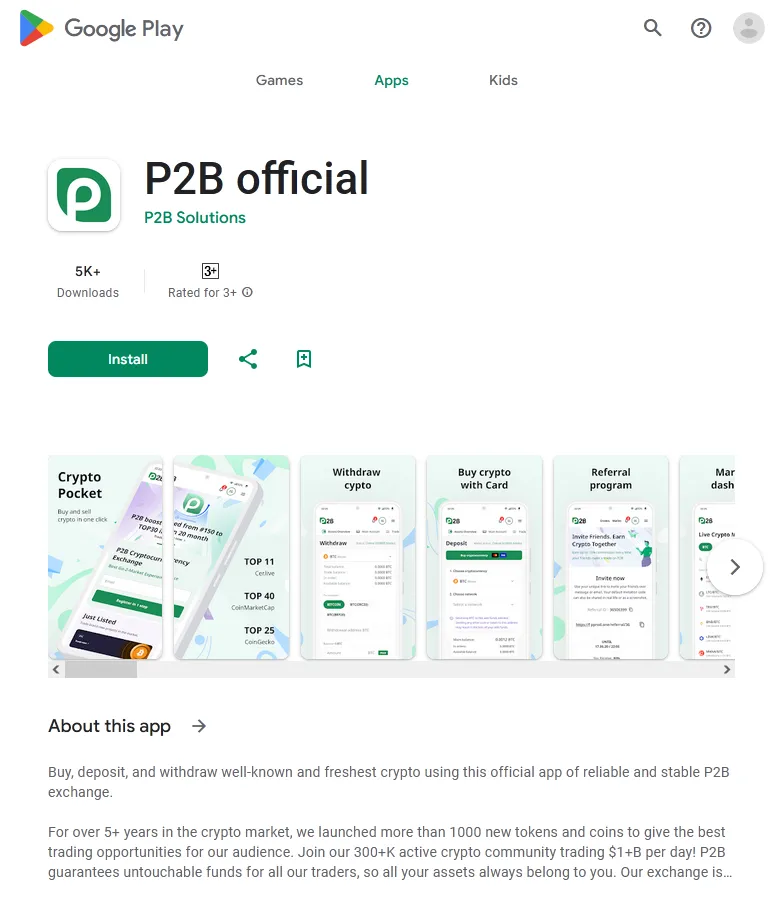

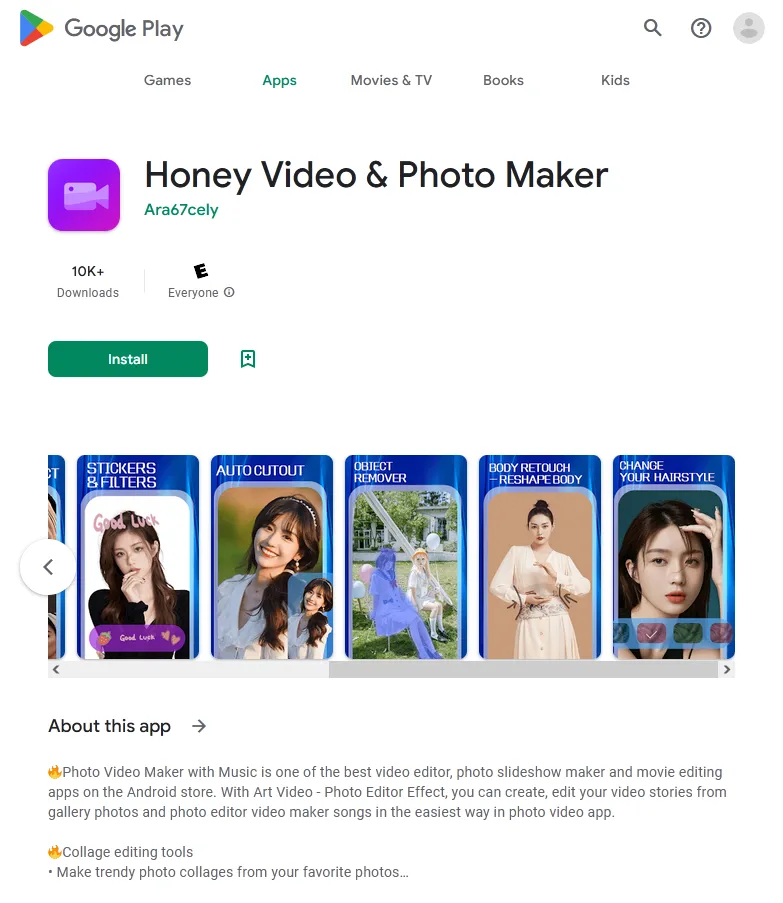

Así mismo, nuestros expertos detectaron en Google Play un programa troyano Android.CoinSteal.105 que sirve para robar la criptomoneda. Los malintencionados intentaron camuflarlo por una aplicación oficial de la criptobolsa P2B, P2B official, al difundirla con un nombre similar — P2B Trade: Realize The P2Pb2b.

En la primera figura más abajo puede consultarse una página de un programa falsificado, en la segunda — la del original.

Así mismo, la falsificación fue hasta publicitada por los criptobloggers, y como resultado su número de instalaciones fue dos veces mayor que el de una aplicación real.

Al iniciarse, Android.CoinSteal.105 abría en WebView un sitio web de distribución del tráfico establecido por los malintencionados desde el cual se realizaba una cadena de redirecciones a otros recursos de Internet. Por ejemplo, el mismo cargaba el sitio web oficial de la criptobolsa P2B, https://p2pb2b.com. El troyano implementaba en el mismo los scripts JS con los cuales suplantaba las direcciones de criptomonederos introducidos por los usuarios para poder usar la criptomoneda. Así mismo, otros sitios web también podían ser objetivo de forma potencial— los fraudulentos, los sitios web con publicidad etc.

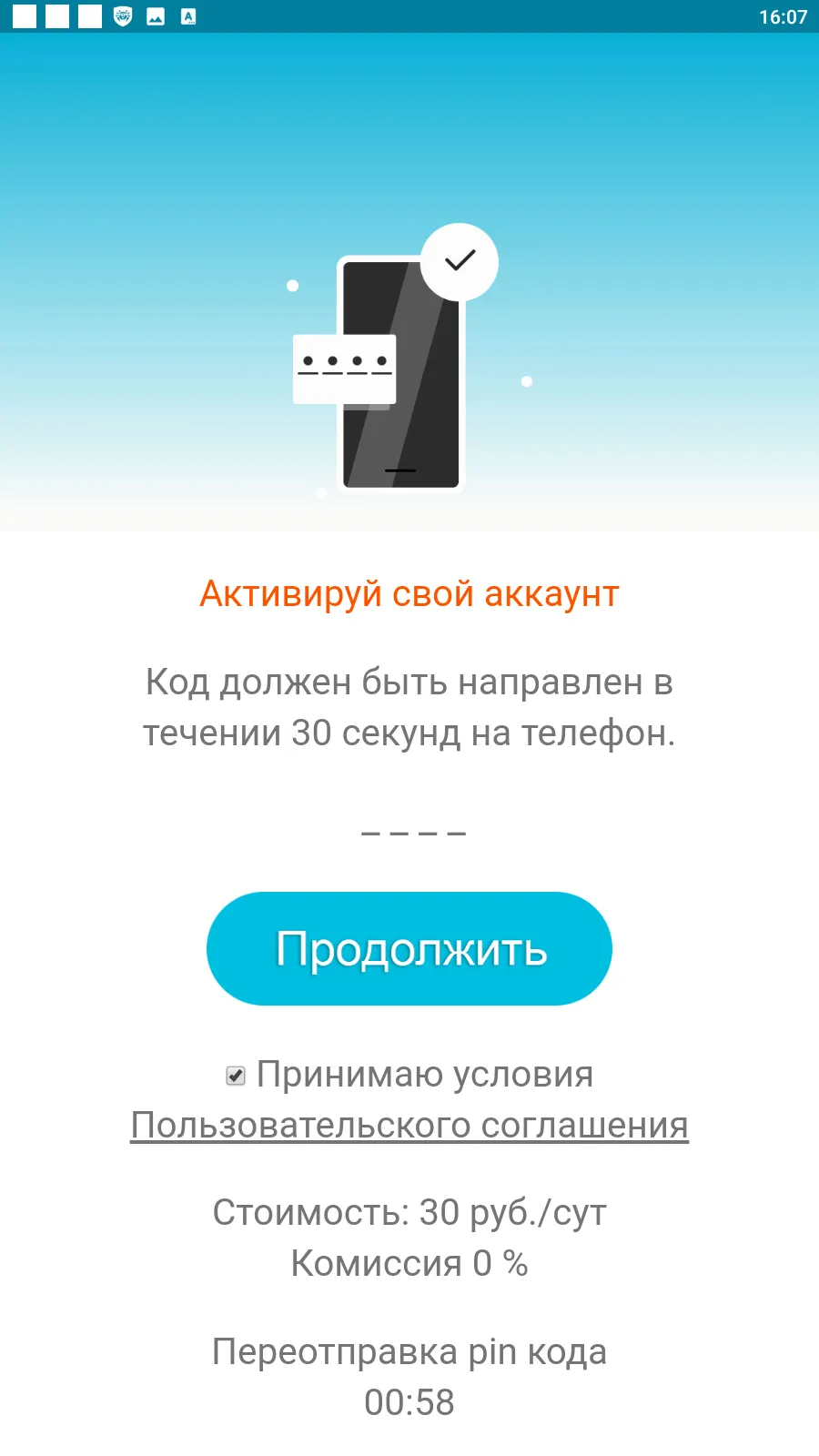

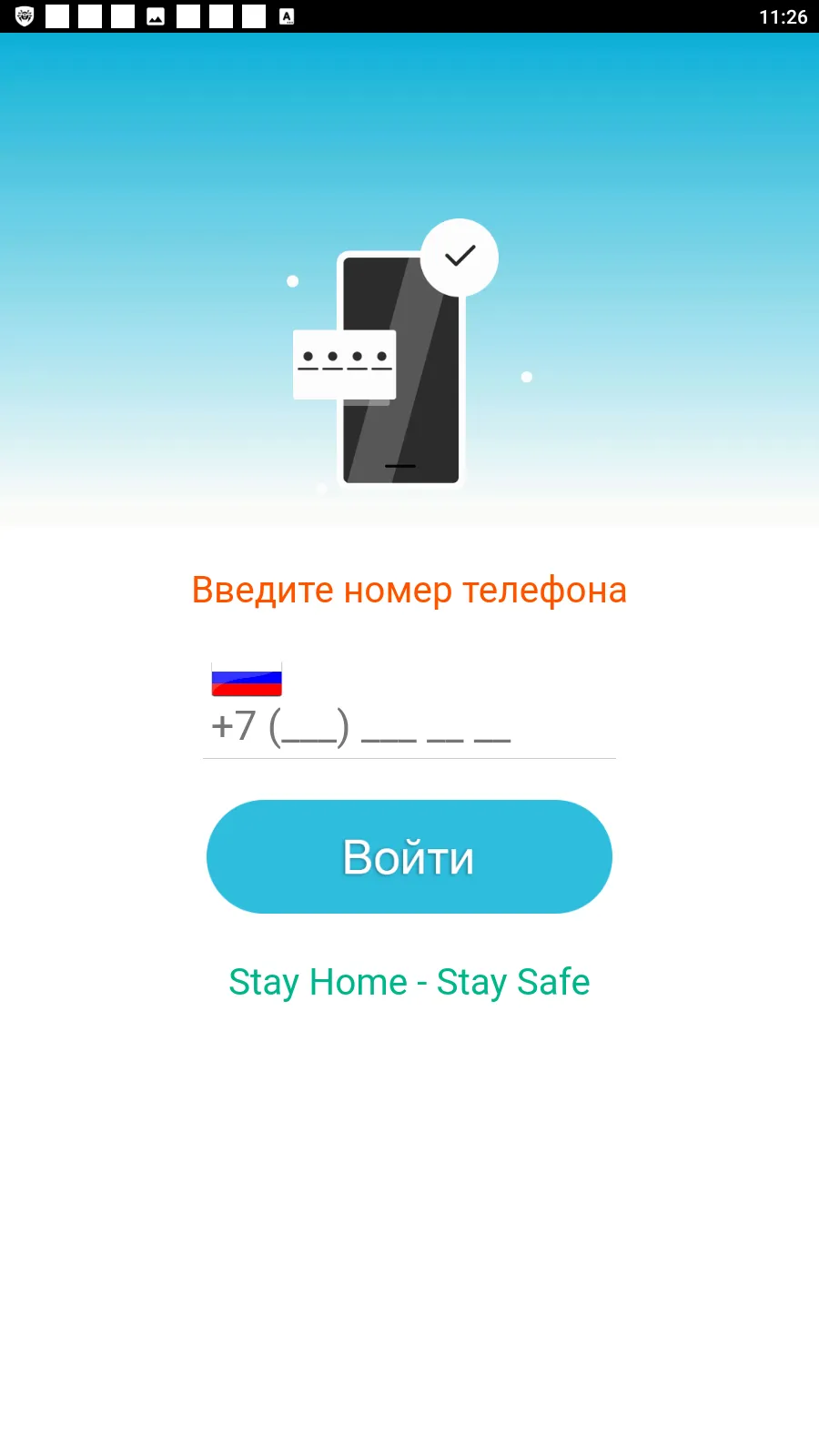

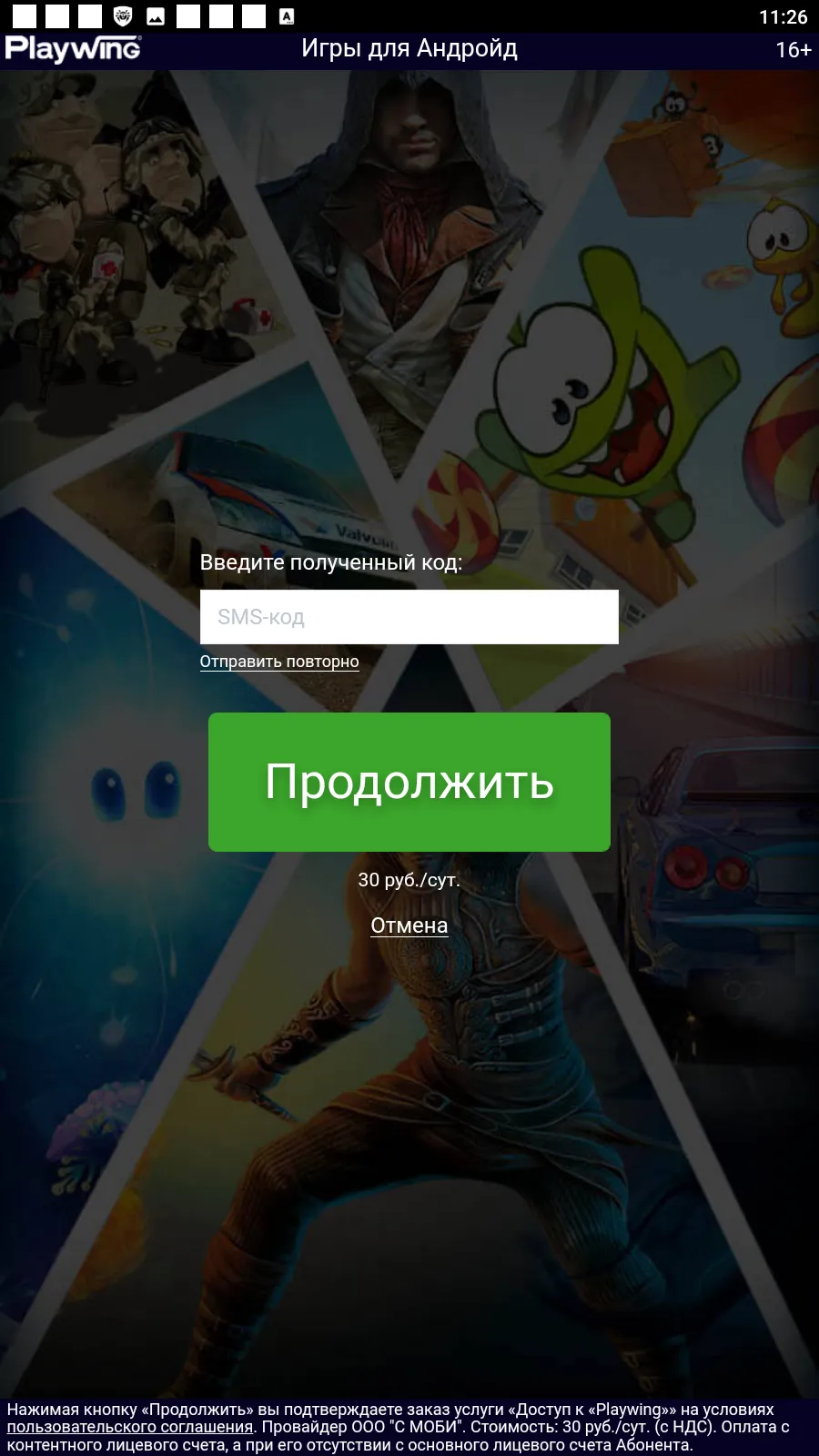

Entre las amenazas detectadas por el laboratorio de virus Doctor Web угроз en Google Play también hubo nuevos troyanos de la familia Android.Subscription — Android.Subscription.19, Android.Subscription.20 y Android.Subscription.21. Se difundían camuflados por programas legales y cargaban los sitios web de servicios de socios para suscribir a los titulares de dispositivos en Android a servicios de pago. Estos troyanos conectan el servicio de forma autónoma u ofrecen a las víctimas potenciales indicar el número del móvil.

Unos ejemplos de sitios web cargados por este malware para conectar los servicios de pago:

Así mismo, durante el año 2023 en Google Play se detectó también otro malware que suscribía a usuarios a servicios de pago, así mismo, más de 20 troyanos de las familias Android.Joker y Android.Harly. Entre los mismos hubo Android.Joker.1991, Android.Joker.2000, Android.Joker.2117, Android.Joker.2152, Android.Joker.2176, Android.Joker.2217, Android.Harly.13, Android.Harly.25, Android.Harly.66, Android.Harly.80 y otros.

Troyanos bancarios

Según los datos estadísticos de detecciones Dr.Web para dispositivos móviles Android, en el año 2023 el número de troyanos bancarios detectados bajó un 46,97% comparado con el año anterior. Así mismo, su parte del número total de malware detectado en los dispositivos protegidos fue de un 3,58%, un 0,84 % menos que el año anterior. La mayor actividad de troyanos bancarios se refiere al primer semestre con el número máximo de detecciones en enero. Después de una reducción radical en febrero, su actividad otra vez empezó a crecer al alcanzar un máximo local ya en abril. Junto con otra reducción del número de ataques en mayo, el número de troyanos bancarios detectados se mantuvo más o menos al mismo nivel hasta finales del año.

Durante el año 2023 se mantuvo la actividad de troyanos bancarios más populares aplicados por los ciberdelincuentes el año pasado. Así, por ejemplo, se registraban los ataques con las familias Anubis (Android.BankBot.670.origin, Android.BankBot.794.origin, Android.BankBot.967.origin), Coper, S.O.V.A. (Android.BankBot.992.origin), Hydra (Android.BankBot.1048.origin), Ermac (Android.BankBot.970.origin, Android.BankBot.1037.origin) y Alien (Android.BankBot.745.origin, Android.BankBot.873.origin, Android.BankBot.1078.origin). Los malintencionados también difundieron el malware Cerberus (Android.BankBot.8705, Android.BankBot.1052.origin), Sharkbot (Android.BankBot.977.origin) y GodFather (Android.BankBot.1064.origin, Android.BankBot.1077.origin).

En los países de América Latina otra vez se difundieron los troyanos bancarios Banbra (Android.BankBot.1073.origin), y los usuarios de Brasil también afrontaron la familia PixPirate (Android.BankBot.1026.origin).

La familia popular MoqHao (Android.Banker.5063, Android.Banker.487.origin, Android.Banker.533.origin, Android.Banker.657.origin), suyo alcance de ataques llega a múltiples países, fue ampliamente aplicada contra los usuarios de Android de Asia de Sudeste y la región de Asia y el Pacífico. Así mismo, los usuarios de Corea del Sur también afrontaron varios representantes de las familias Fakecalls (Android.BankBot.761.origin, Android.BankBot.919.origin, Android.BankBot.1002.origin) y Wroba (Android.Banker.360.origin). La familia Wroba (Android.BankBot.907.origin) también fue usada para ataques a los residentes de Japón. Y los titulares de dispositivos en Android de China fueron atacados por un troyano Android.Banker.480.origin.

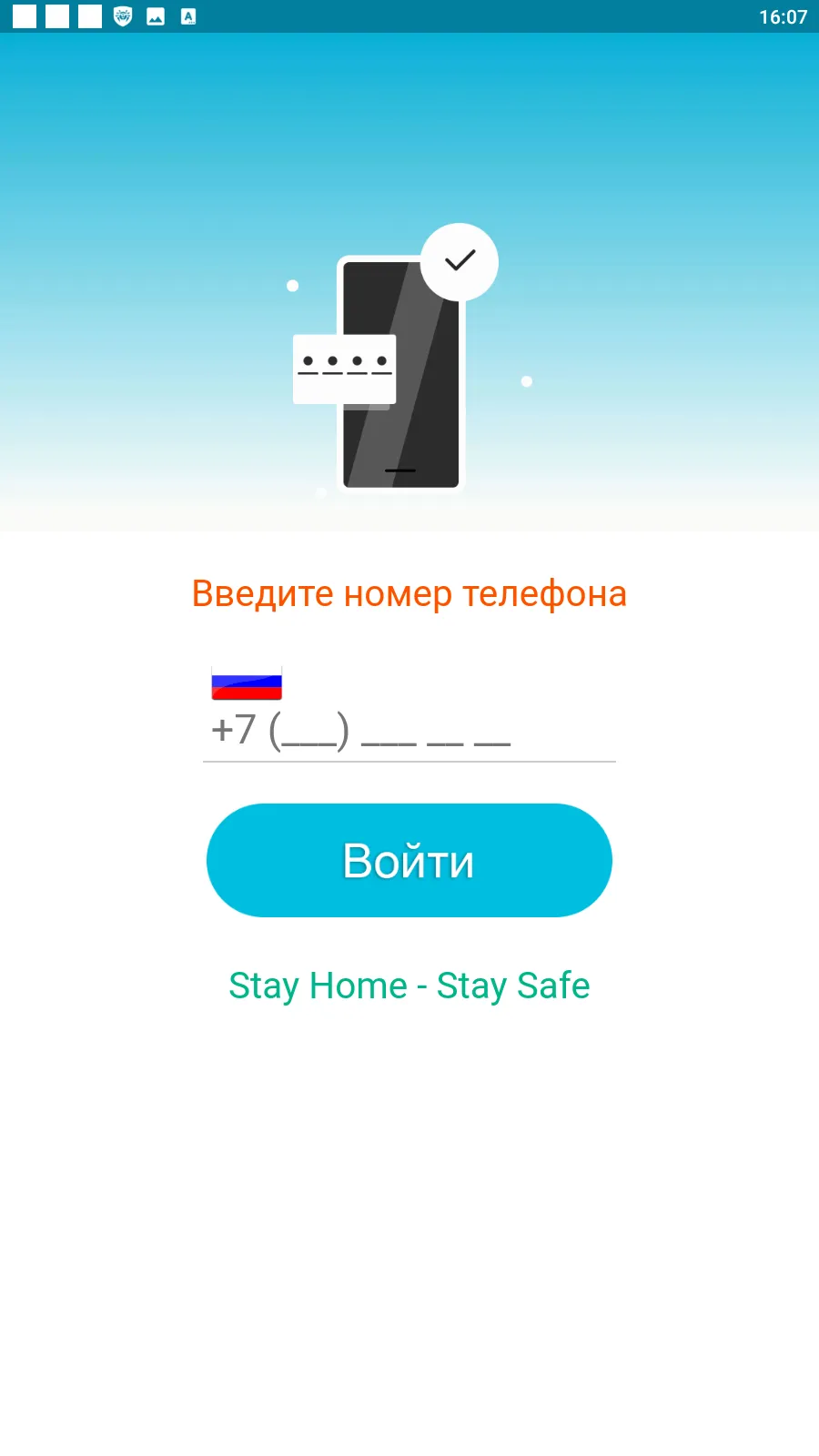

Así mismo, nuestros expertos observaron nuevas tendencias de ataques de troyanos bancarios. Una de las más destacadas fue la aparición de las nuevas familias muchas de las cuales estaban destinadas a los usuarios de Rusia. A este malware se refirieron Android.Banker.5127 y Android.Banker.5273 creados con un programa programador de eventos Tasker, Android.Banker.597.origin, Android.Banker.592.origin y Android.Banker.5235, camuflados por varios servicios, por ejemplo — KoronaPay, Dayvinchik 18+, Yandex, Rostelecom y OnlyFans, y algunos otros troyanos.

En los ataques a usuarios rusos también se aplicaron Android.Banker.637.origin, Android.Banker.632.origin, Android.Banker.633.origin y Android.Banker.635.origin difundidos por los malintencionados camuflados por varios tipos de software. Por ejemplo, camuflados por software que supuestamente tenían que ver con varios servicios de streaming (en particular, STAR), los programas de categoría “para adultos”, las modificaciones de un cliente en Android oficial de la red social VKontakte (VK-moda), los programas temáticos sobre una serie de crímenes que en el año 2023 fue popular en Rusia y los países de ex URSS etc.

Además, en Rusia fueron difundidos los troyanos bancarios Android.BankBot.1062.origin, Android.BankBot.1093.origin y Android.BankBot.1098.origin que posteriormente ampliaron el alcance de los ataques a usuarios de Uzbekistán.

Al mismo tiempo, los analistas de virus de Doctor Web detectaron la aparición del gran número de troyanos bancarios destinados a usuarios iraníes. Entre los mismos destacan Android.BankBot.1088.origin, Android.BankBot.14871, Android.BankBot.1083.origin, Android.Banker.5292, Android.Banker.5233, Android.Banker.5276 y Android.Banker.5379. Además, los malintencionados difundieron los bankers en Android Tambir (Android.BankBot.1099.origin) destinados para los ataques a los titulares turcos de dispositivos en Android.

Destacó bastante actividad por parte de troyanos bancarios de la familia Rewardsteal (Android.Banker.562.origin, Android.Banker.5138, Android.Banker.5141, Android.Banker.588.origin, Android.Banker.611.origin). Entre los mismos con mayor frecuencia se detectaban las modificaciones destinadas a usuarios de entidades de crédito ICICI Bank, HDFC Bank, SBI, Axis bank, Citi bank, RBL bank.

Perspectivas y tendencias

Como la motivación básica de los ciberdelincuentes sigue siendo la misma: los beneficios materiales, en el año 2024 es muy probable que aparezca nuevo malware que les ayude a subir sus ganancias ilegales. Los candidatos más probables a este rol serán otro adware troyano, los troyanos bancarios, las aplicaciones fraudulentos y espía.

Se mantendrá también la amenaza de aparición del nuevo malware en el catálogo Google Play, así mismo es posible que los malintencionados usen con mayor actividad otros orígenes de propagación de amenazas, en particular, los sitios web maliciosos.

Es muy probable que aparezcan también los nuevos troyanos destinados a robar la criptomoneda a titulares de dispositivos tanto en Android como en iOS.

Para protegerse contra los ataques de los malintencionados, proteger el dinero y los datos confidenciales, se recomienda instalar el antivirus Dr.Web a todos los dispositivos soportados. La empresa Doctor Web por su parte seguirá supervisando las tendencias en el mundo de ciberamenazas e informar a nuestros usuarios sobre los eventos importantes en el ámbito de seguridad informática.