Doctor Web: informe de la actividad de virus para dispositivos móviles en 2017

29 de diciembre de 2017

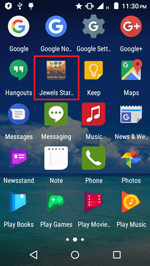

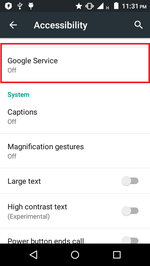

Los eventos de seguridad informática del año 2017 confirmaron que el interés de los ciberdelincuentes por los dispositivos móviles sigue siendo bastante importante. Lo confirma tanto la aparición de los nuevos programas en Android como la funcionalidad más amplia. Así, por ejemplo, durante los últimos 12 meses a los titulares de smartphones y tabletas les amenazaban los troyanos que usaban posibilidades avanzadas (Accessibility Service) de la plataforma Android. Usando las mismas, realizaban acciones nocivas sin autorización – por ejemplo, cambiaban la configuración del sistema, y así mismo descargaban e instalaban el software de forma oculta.

Otra vez de peligro importante fueron los troyanos bancarios que robaban nombres de usuario, contraseñas y otra información secrete y ayudaban a los malintencionados robar el dinero de las cuentas de usuarios. La publicación de los códigos fuente de un banker en Android en el año 2016 simplificó la creación de las nuevas aplicaciones nocivas de este tipo para los creadores de virus.

El problema de extorsionistas troyanos en Android sigue siendo actual. Ellos bloquean los dispositivos móviles y requieren un rescate por recuperarlos. En 2017, entre estos programas nocivos también hubo encoders que cifraban archivos.

Cabe destacar la aparición de muchas amenazas en el catálogo Google Play. Entre ellas, hubo tanto programas troyanos, como no deseados.

Además, en el año 2017 se difundieron las aplicaciones nocivas que abrían los sitios web para falsificar su popularidad, seguían los enlaces y hacían clicks sobre banners de publicidad. Se detectaron los nuevos troyanos destinados para obtener criptomoneda.

Tendencias clave del año

- Aparición de troyanos que usaban posibilidades avanzadas del SO Android

- Detección de muchos programas nocivos y no deseados en el catálogo Google Play

- Aparición de los nuevos troyanos bancarios

- Difusión de las aplicaciones nocivas que abrían los sitios web para falsificar los resultados del contador de sus consultas, hacían clics robe los banners de publicidad de los mismos y seguían los enlaces

- Detección de los nuevos troyanos que obtenían criptomoneda usando las posibilidades de los dispositivos móviles infectados

Lo más destacado

En el año 2017, se difundieron los programas nocivos que usaban el modo especial de funcionamiento (Accessibiliy Service) del SO Android. De este modo, las funciones simplifican el uso de smartphones y tabletas para personas minusválidas. Pero, al obtener acceso a estas funciones, el troyano en realidad controlará completamente el dispositivo infectado y podrá realizar las acciones nocivas sin autorización del titular del dispositivo. Por ejemplo, imitar las pulsaciones de teclas en las ventanas de diálogo, abrir y cambiar configuración de varios tipos, así como instalar otras aplicaciones automáticamente.

Uno de estos troyanos fue Android.BankBot.211.origin. Al obtener los permisos necesarios, añadía a sí mismo al listado de administradores del dispositivo, asignaba a sí mismo como administrador de SMS de forma predeterminada y pudo registrar todo lo que ocurría en la pantalla del dispositivo. Android.BankBot.211.origin visualizaba los formularios de autorización falsificados al iniciar los programas bancarios y otros, hacía screenshots para cada pulsación de teclas, así como transfería a los malintencionados la información sobre todos los SMS y las llamadas telefónicas.

Android.DownLoader.504.origin – es otro troyano que usaba las posibilidades avanzadas del SO Android para la realización automática de las acciones nocivas. Descargaba varias aplicaciones sin autorización, así como otros troyanos, y luego lo instalaba automáticamente.

Además, el año pasado fue detectado el programa nocivo Android.BankBot.233.origin con funcionalidad parecida. Extraía de sus recursos y usando las posibilidades avanzadas, instalaba sin autorización el troyano bancario Android.BankBot.234.origin. Supervisaba el inicio de Play Маrket y por encima de la ventana de la aplicación visualizaba un formulario phishing de configuración del servicio de pago donde solicitaba la información sobre la tarjeta bancaria. La información recibida Android.BankBot.234.origin la transfería a los creadores de virus que luego podían robar el dinero de la cuenta de la víctima.

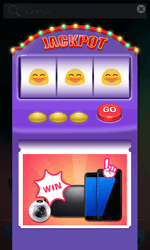

Los ciberdelincuentes usan la mayoría de los programas Android nocivos y no deseados para obtener beneficio, Además de robar dinero y aplicar troyanos bancarios, otra fuente popular de ganancias ilegales de los malintencionados es la descarga y la instalación de aplicaciones en dispositivos móviles sin autorización de sus titulares. En el año 2016, los expertos de Doctor Web informaban sobre la aparición y la amplia difusión de troyanos y programas no deseados creados para tal fin. En el año 2017 esta tendencia siguió. En enero la empresa Doctor Web informó sobre el troyano Android.Skyfin.1.origin que se implementaba en el proceso del programa Play Маrket y descargaba las aplicaciones del catálogo Google Play en su nombre. Android.Skyfin.1.origin no instalaba el software descargado, pero completamente imitaba su instalación, suplantando varias opciones al consultar el servidor de la empresa Google y engañarlo. Como resultado, el troyano falsificaba los resultados del contador y mejoraba la popularidad del programa. Además, pudo redactar comentarios falsificados automáticamente y de tal forma mejoraba el ranking de aplicaciones para que sean más atractivas para usuarios.

En mayo en el catálogo Google Play fue detectado Android.RemoteCode.28 que también descargaba otros programas de Internet. Y en julio los analistas de virus de Doctor Web detectaron un troyano Android.Triada.231. Los malintencionados lo incrustaron en una biblioteca de sistema del SO Android y lo implementaron en el firmware de varios modelos de dispositivos móviles. Android.Triada.231 se implementaba en los procesos de todos los programas y pudo descargar e iniciar los módulos nocivos adicionales sin autorización.

Otro modo popular de ganar dinero en caso de ciberdelincuentes es cargar los sitios web para falsificar las consultas de los mismos, así como las pulsaciones (clics) sobe los banners de los mismos y otros elementos. Un programa nocivo usado por los malintencionados en el año 2017 para este fin fue el troyano Android.RemoteCode.106.origin que se difundía a través de Google Play. Descargaba los módulos extra y usando los mismos abría los sitios web y luego seguía los enlaces de los mismos y hacía clics cobre los anuncios.

Los nuevos troyanos de la familiaо Android.Click detectados en el año 2017 tenía funcionalidad parecida. Por ejemplo, Android.Click.132.origin por indicaciones del servidor de control sin autorización descargaba las páginas web y hacía clics automáticos sobre los objetos de publicidad de las mismas. Los programas nocivos Android.Click.268, Android.Click.269 y Android.Click.274 también abrían las páginas web y hacían clics sobre las áreas indicadas por los malintencionados falsificando el contador de clics sobre los anuncios de publicidad. Además, recibían del centro de control las direcciones de los sitios web a los cuales enviaban 10 millones de solicitudes vacías. Como resultado, los usuarios que instalaban estos troyanos sin querer participaban en los ataques DDoS.

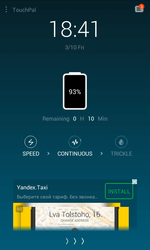

La visualización de la publicidad agresiva sigue siendo fuente de ingresos popular para los creadores de virus y los desarrolladores de software poco concienzudos. En marzo del año 2017, la empresa Doctor Web informó sobre un módulo de publicidad no deseado llamado Adware.Cootek.1.origin. Estaba incrustado en una aplicación teclado no nociva TouchPal y se difundía a través del catálogo Google Play. En total, más de 50 000 000 usuarios descargaron este programa. Adware.Cootek.1.origin visualizaba los anuncios importunos y hasta incrustaba banners en la pantalla de bloqueo.

En abril, en Google Play fue detectado un troyano Android.MobiDash.44 que se difundía como si fuera una guía de juegos populares. Visualizaba la publicidad importuna y también pudo descargar los módulos nocivos extra.

La obtención (mining) de criptodivisas usando dispositivos móviles no puede considerarse una fuente de beneficios eficaz. Sin embargo, este modo de ganar dinero sigue atrayendo a los ciberdelincuentes. En noviembre del año 2017 en el catálogo Google Play fue detectado un troyano miner Android.CoinMine.3. Este programa nocivo sin autorización cargaba un sitio web con un script incrustado que obtenía la criptomoneda Monero.

Pero los malintencionados usan los programas nocivos no solo para ganar dinero, Algunos troyanos se usan para supervisión y ciber espionaje. Así, en abril del año 2017 apareció la información sobre las aplicaciones nocivas Android.Chrysaor.1.origin y Android.Chrysaor.2.origin que participaban en ataques objetivo. Robaban la mensajería de muchos programas de comunicación, tales como Skype, Viber, WhatsApp, Twitter, Facebook, clientes de correo y otros, interceptaban SMS, interceptaban las conversaciones a través del micrófono de smartphones y tabletas infectadas y guardaban las llamadas telefónicas. Además, estos troyanos supervisaban la ubicación de los dispositivos móviles, robaban el historial del navegador, transferían a los malintencionados la información sobre los contactos de la libreta telefónica y recababan otros datos confidenciales.

Ya en julio apareció la información sobre el troyano parecido llamado Android.Lipizzan.2. También robaba la mensajería de messengers y clientes de correo populares, interceptaba y guardaba las conversaciones telefónicas, interceptaba las conversaciones usando el micrófono, hacía srceenshots y supervisaba la ubicación de dispositivos móviles.

Además, en el año 2017 la empresa Doctor Web detectó un programa nocivo Android.Spy.377.origin que espiaba a los usuarios iraníes. Los malintencionados lo administraban con comandos transmitidos a través del protocolo de intercambio de mensajes del Messenger en línea Telegram. Android.Spy.377.origin enviaba a los ciberdelincuentes la información sobre todos los archivos disponibles en el dispositivo y pudo cargar cualquiera de los mismos al servidor de control. Además, por comando de los creadores de virus, el troyano enviaba los mensajes SMS, hacía llamadas telefónicas, supervisaba las coordenadas del smartphone o de la tableta infectada, robaba todos los SMS entrantes y salientes, así como otra información confidencial.

Eventos de virus en el segmento de dispositivos móviles

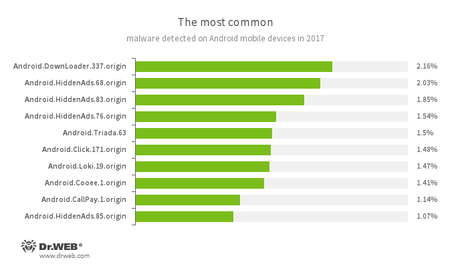

Según las estadísticas de detecciones por los productos antivirus Dr.Web para Android, en el año 2017 en dispositivos en Android con mayor frecuencia se detectaban troyanos que sin autorización descargaban otros programas nocivos y el software no necesario. Además, los troyanos de publicidad formaban una parte importante de amenazas detectadas.

- Android.DownLoader.337.origin

- Un troyano que descarga las aplicaciones indicadas por los creadores de virus.

- Android.HiddenAds

- Representantes de la familia de troyanos destinados para visualizar publicidad importuna.

- Android.Triada.63

- Un troyano multifuncional que realiza varias acciones nocivas.

- Android.Click.171.origin

- Un representante de la familia de troyanos destinados para falsificar el número de consultas de los sitios web establecidos por los malintencionados.

- Android.Loki.19.origin

- Un programa nocivo destinado para descargar otros troyanos.

- Android.Cooee.1.origin

- Un programa troyano que descarga e instala aplicaciones sin autorización y visualiza la publicidad.

- Android.CallPay.1.origin

- Un programa nocivo que ofrece a los titulares de dispositivos en Android el acceso a los materiales eróticos, pero para “pagar” este servicio, realiza llamadas no autorizadas a números premium.

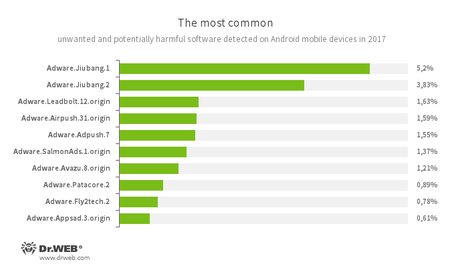

En cuanto a programas no deseados y potencialmente peligrosos detectados en smartphones y tabletas en el año 2017, se contempla la situación similar al año pasado. Durante los últimos 12 meses en dispositivos móviles en Android con mayor frecuencia se detectaban los módulos de software no deseados que visualizaban publicidad.

- Adware.Jiubang.1

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Adpush.7

- Adware.SalmonAds.1.origin

- Adware.Avazu.8.origin

- Adware.Patacore.2

- Adware.Fly2tech.2

- Adware.Appsad.3.origin

Los módulos no deseados que los desarrolladores de software y los creadores de virus incrustan en las aplicaciones para visualizar la publicidad agresiva.

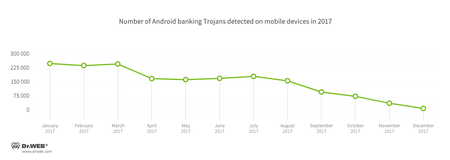

Troyanos bancarios

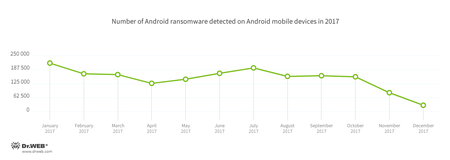

Los troyanos bancarios son unas de las aplicaciones nocivas más peligrosas porque usando las mismas los ciberdelincuentes roban dinero. Durante el año 2017 los bankers en Android penetraban en los dispositivos móviles más de 1 900 000 veces, lo cual es 9,5% menos que el año pasado. La dinámica de detección de estos programas nocivos en los últimos 12 meses puede consultarse en la figura siguiente:

Un evento destacado del año 2017 fue la difusión de bankers en Android creados a base del código fuente publicado del programa nocivo Android.BankBot.149.origin. Entre ellos hubo Android.BankBot.179.origin detectado en el catálogo Google Play en abril. Este troyano visualizaba los formularios falsificados para introducir el nombre de usuario y la contraseña al iniciar más de 200 aplicaciones bancarias. Como resultado, los titulares de smartphones y tabletas infectados no sospechaban que ven una ventana de estafa e introducían la información secreta que luego se transfería a los malintencionados. Android.BankBot.179.origin interceptaba todos los SMS de las entidades de crédito con códigos de verificación y automáticamente confirmaba la transferencia de dinero a las cuentas de ciberdelincuentes.

Otros troyanos creados a base de los códigos fuente publicados fueron llamados

Entre otros bankers en Android que atacaban a usuarios de dispositivos móviles en el año 2017 fue Android.Banker.202.origin. Se ocultaba en programas no nocivos y se difundía a través del catálogo Google Play. Una vez iniciado, Android.Banker.202.origin extraía de sus recursos de archivos e iniciaba la aplicación nociva Android.Banker.1426. A su vez, la misma descargaba del servidor de control un banker en Android de la familia Android.BankBot que robaba los nombres de usuario, las contraseñas y otra información confidencial.

Troyanos extorsionistas

Los programas extorsionistas nocivos son de peligro importante. Bloquean los dispositivos móviles y hasta cifran los archivos en los mismos, y luego demandan un rescate. En el año 2017 los titulares de smartphones y tabletas en Android otra vez afrontaron a lockers similares. Durante 12 meses, los productos antivirus Dr.Web para Android detectaron estos troyanos más de 177 000 veces. La dinámica de detección de extorsionistas en Android puede consultarse en el gráfico siguiente:

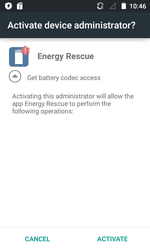

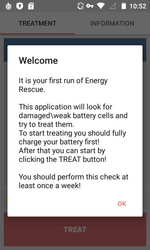

Uno de estos troyanos fue detectado en el catálogo Google Play en enero y fue llamado Android.Locker.387.origin. Se ocultaba en una aplicación llamada Energy Rescue que supuestamente recuperaba algunas casillas dañadas de la batería. En realidad, Android.Locker.387.origin no pudo realizar la operación prometida y solo imitaba actividad. En vez de recuperar la batería, bloqueaba la pantalla del dispositivo para lo cual solicitaba acceso a las funciones de administrador y demandaba pagos para los malintencionados.

Ya en junio fue muy conocido el extorsionista Android.Encoder.3.origin que atacaba a usuarios chinos y cifraban los archivos en la tarjeta de memoria de dispositivos en Android. Su peculiaridad radica en que la ventana con la demanda del rescate tenía diseño del troyano cifrador popular WannaCry que infectó centenares de miles de equipos en todo el mundo en mayo de 2017.

Y a finales de verano a la base de virus Dr.Web fue añadida una entrada para detectar el troyano extorsionista Android.Banker.184.origin. Solicitaba acceso a posibilidades avanzadas (Accessibility Service), añadía a sí mismo al listado de administradores del dispositivo infectado, establecía su propio PIN para desbloquear la pantalla y luego cifraba fotos, vídeos, documentos y otros archivos.

Amenazas en Google Play

A pesar de los intentos de proporcionar la seguridad del catálogo oficial de aplicaciones en Android por la corporación Google, todavía hay programas nocivos y no deseados en el mismo. En el año 2017 en Google Play se detectaron muchas amenazas. En abril fue detectado un troyano Android.BankBot.180.origin que se ocultaba en una aplicación linterna. Visualizaba formularios falsificados para introducir el nombre de usuario y la contraseña para acceder a las cuentas bancarias, y también interceptaba los SMS con los códigos de verificación.

En junio en Google Play fue detectado un troyano Android.Dvmap.1.origin que usando un conjunto de exploits intentaba obtener acceso root e instalaba sin autorización el módulo nocivo Android.Dvmap.2.origin. Este módulo se comunicaba con el servidor de control y por comando del mismo pudo descargar los módulos extra.

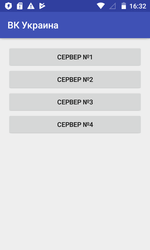

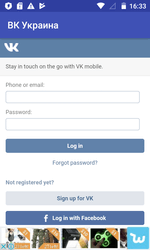

En el mismo mes, en el catálogo Google Play fue detectado un programa potencialmente peligroso Program.PWS.1. Proporcionaba acceso a las redes sociales bloqueadas en Ucrania – Vkontakte y Odnoklassniki. Esta aplicación usaba un servidor anonymizer para esquivar restricciones, pero no cifraba de ninguna forma el nombre de usuario, la contraseña y otra información transferida en caso de trabajar en las redes sociales, lo cual amenazaba a la confidencialidad de los titulares de dispositivos móviles.

Luego en el catálogo oficial de programas para el SO Android fueron detectados los troyanos SMS Android.SmsSend.1907.origin y Android.SmsSend.1908.origin que enviaban SMS a números de pago y suscribían a usuarios a servicios caros.

En julio la empresa Doctor Web informó sobre el troyano Android.DownLoader.558.origin. Estaba incrustado en una plataforma de software especial que se aplica para desarrollar software (SDK, Software Development Kit) y se usaba para optimizar y simplificar las actualizaciones de aplicaciones. Android.DownLoader.558.origin pudo descargar e iniciar los módulos extra sin autorización. En el mismo mes, en Google Play fue detectado Android.RemoteCode.85.origin. Este troyano descargaba e iniciaba un plugin nocivo que transfería a los creadores de virus los mensajes SMS del usuario.

En septiembre en Google Play fue detectado un troyano Android.SockBot.5 que usaba los dispositivos infectados como servidor proxy realizado a través del protocolo SOCKS. Y ya en enero en el catálogo fue detectado Android.DownLoader.658.origin que ofrecía descargar e instalar varias aplicaciones.

Además, durante el año en Google Play se detectaron las nuevas modificaciones del troyano Android.Spy.308.origin, del cual la empresa Doctor Web informó aún en el año 2016. Al igual que antes, el programa nocivo estaba incrustado en el software no nocivo. La función clave de Android.Spy.308.origin es visualizar la publicidad importuna, así como descargar e iniciar los módulos extra.

Perspectivas y tendencias

Los ciberdelincuenes siempre mejoran los mecanismos de difusión de programas nocivos y sus posibilidades funcionales. Una de las amenazas más importantes para los usuarios de dispositivos móviles en SO Android son troyanos bancarios. En el año 2016, los expertos Doctor Web mencionaron que siguen apareciendo más aplicaciones nocivas de este tipo para robar la información confidencial que supervisan el inicio de programas “banca-cliente” y visualizan los formularios nocivos para introducir los datos personales por encima de los mismos. Esta tendencia continua en el año 2017. Seguramente los ciberdelincuentes usarán el vector de ataque indicado y crearán nuevos bankers.

Los troyanos usan las funciones de posibilidades avanzadas (Accessibility Service) del SO Android, por lo tanto, la funcionalidad de programas nocivos se mejora y los mismos ya son más peligrosos porque gracias a estos permisos en realidad pueden controlar completamente los dispositivos infectados. Esta amenaza es tan importante para los titulares de smartphones y tabletas que la empresa Google decidió restringir bastante la aplicación de estas funciones en los programas del catálogo Google Play. Si las aplicaciones no sirven para ayudar a los minusválidos, pueden ser eliminadas del catálogo oficial. Los desarrolladores deben confirmar que su software realmente necesita las funciones indicadas y explicar a los usuarios para qué se usan las mismas. Sin embargo, los creadores de virus seguramente podrán esquivar las restricciones y seguirán difundiendo troyanos con esta funcionalidad.

Otra tendencia probable del año 2018 es la mejora de los métodos para afrontar la detección y el análisis más complicado de troyanos. Los ciberdelincuentes ya usan a menudo los programas nocivos multinivel cuando la funcionalidad básica está oculta en los módulos descargados o en las aplicaciones troyanas extra ubicadas en servidores de control. Además, se difunden varios comprimidores. Es muy probable que los creadores de virus sigan aplicando este truco y los demás para la protección de los programas nocivos.

Además, en el año 2018 es posible que aparezcan más casos de infección de firmware de dispositivos móviles y aparezcan nuevos troyanos extorsionistas, así mismo, los que cifran archivos.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web