Doctor Web: informe de la actividad de virus del año 2018

28 de diciembre de 2018

El año pasado destacó por la amplia difusión de los troyanos miners que sirven para obtener la criptomoneda sin autorización de usuarios. Los programas nocivos similares amenazaban no solo a los usuarios de Microsoft Windows, sino también a los titulares de varios dispositivos que funcionan con el SO de la familia Linux. También destacaron los encoders que cifran los archivos en los equipos infectados y requieren un rescate por descifrarlos: en febrero y abril los expertos de Doctor Web detectaron a dos representantes de esta familia, uno de los cuales, a pesar de las declaraciones de los creadores de virus, no fue capaz de recuperar los archivos dañados hasta si la víctima pagaba un rescate.

A finales de marzo del año 2018 fue investigado el troyano Trojan.PWS.Stealer.23012, difundido en el sitio web YouTube. Fue creado en Python y sirve para robar los archivos y otra información confidencial del dispositivo infectado. La investigación realizada por los analistas de Doctor Web permitió detectar al creador de este programa nocivo y varias modificaciones del mismo. Gracias a otra investigación, fue detectado un malintencionado que robaba la información personal de los usuarios de la plataforma de juegos Steam a través del troyano creado a propósito, Trojan.PWS.Steam.13604. La actividad de otro delincuente de red que se dedicaba a la criptomoneda y ganó decenas de miles de USD al engañar a los usuarios de Internet fue analizada por los expertos de Doctor Web en octubre.

Durante todo el año también fueron muy activos los ciberdelincuentes que acechaban a sus víctimas a los sitios web falsificados y les molestaban con envíos de correo. Si al principio del año los delincuentes de red enviaban los mensajes de correo en nombre de la empresa Mail.Ru Group, al intentar averiguar los nombres de usuario y las contraseñas de los usuarios del servicio de correo, en primavera enviaban los mensajes activamente, proponiendo recibir las compensaciones no existentes. En verano los spammers molestaban a los administradores de dominios al presentarse como personal de la empresa registradora Centro Regional de la Información de Red (RU-CENTER). Su objetivo era recibir dinero por renovar el registro de los nombres de dominio pertenecientes a las víctimas potenciales.

En el año 2018 los creadores de virus también prestaron atención a los usuarios de dispositivos móviles que funcionan en Google Android. Aún en enero, los expertos de seguridad informática detectaron en Google Play los juegos infectados que en total fueron descargados más de 4 500 000 veces. Un poco más tarde fue detectado un miner en Android capaz de infectar un 8% de varios dispositivos inteligentes, tales como televisores, consolas de TV, routers y otros dispositivos del Internet de las cosas.

Durante todo el año los analistas de virus advertían a los usuarios sobre la difusión de los troyanos bancarios para el SO Android que disponen de una amplia gama de posibilidades funcionales. Además, fueron detectadas varias falsificaciones de aplicaciones en Android populares usadas por los malintencionados para phishing. Algunos troyanos móviles suscribían a sus víctimas a varios servicios de pago, otros ganaban dinero a través de la publicidad “invisible”, otros descargaban otro software nocivo en el dispositivo infectado.

Tendencias clave del año

- Difusión de los troyanos miners destinados para la obtención no autorizada de la criptomoneda usando los recursos hardware del equipo infectado

- Aparición de los nuevos programas nocivos para el SO Linux y el Internet de las cosas

- Crecimiento del número de troyanos para la plataforma móvil Google Android

Los eventos más destacados del año 2018

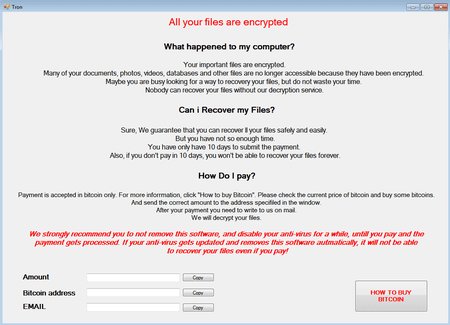

En febrero del año 2018 fue detectado un nuevo troyano cifrador añadido a las bases de virus Dr.Web como Trojan.Encoder.24384. Este programa nocivo recopila la información sobre los antivirus iniciados en el dispositivo infectado y puede finalizar las aplicaciones activas según el listado anteriormente creado por los creadores de virus. El troyano cifra los archivos en los discos fijos, extraíbles y de red, excepto algunas carpetas de servicio y del sistema.

Otro encoder, conocido como Trojan.Encoder.25129, al iniciarse intentaba detectar la ubicación geográfica de la víctima por dirección IP de la interfaz de red de su dispositivo. Los creadores de virus habían previsto la cancelación del cifrado para las direcciones IP de Rusia, Bielorrusia o Kazajistán (y también si en la configuración del sistema operativo se establece el idioma ruso y las opciones regionales rusas), pero por causa de un error del código del troyano, este requisito no se cumplía y el cifrado se realizaba en cualquier caso. Una vez finalizada su actividad nociva, el troyano visualizaba en la pantalla un requerimiento del rescate.

Lamentablemente, el error mencionado más arriba no era en único en el código de este encoder: gracias a otro error de los creadores de virus, hasta los autores del mismo no pudieron descifrar los archivos dañados por el troyano. Este hecho destaca otra vez la importancia de la copia de seguridad oportuna de todos los archivos actuales para usuarios.

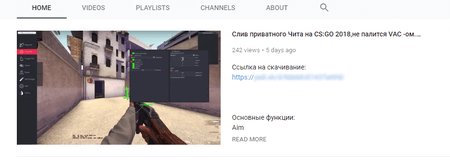

A finales de marzo, los analistas de Doctor Web investigaron un troyano espía Trojan.PWS.Stealer.23012 creado en Python y destinado para robar los datos confidenciales. El programa nocivo, al igual que varias modificaciones del mismo, se difundía a través del sitio web del video hosting popular YouTube a través de los enlaces en las descripciones de los vídeos. Los vídeos estaban dedicados al uso de los métodos estafadores de juego (los así llamados «cheats») usando las aplicaciones especiales y se publicitaban activamente en Twitter.

Un mes y pico más tarde, nuestros expertos pudieron detectar también al autor de estos troyanos. El programa nocivo y sus modificaciones robaban las contraseñas guardadas y los archivos cookies de los navegadores basados en Chromium, la información del messenger Telegram, el cliente FTP FileZilla, las imágenes y los documentos de oficina siguiendo un listado anteriormente establecido. Una de las modificaciones del troyano se publicitaba activamente en varios canales de Telegram. Como los nombres de usuario y las contraseñas de los almacenes de nubes donde se cargaban los archivos archivados que contenían los archivos robados estaban incrustados en el cuerpo de los troyanos, los analistas de virus Doctor Web detectaron tanto al autor de estos programas nocivos como a todos sus clientes. Un artículo publicado en nuestro sitio web estaba dedicado a esta investigación.

Otra investigación de nuestros analistas cuyos resultados fueron publicados a finales de mayo, está dedicada al autor de los troyanos espía que robaban los datos personales de los usuarios de la plataforma de juego Steam. Este malintencionado usaba varios modos de ganar dinero criminal a la vez: las ruletas de estafa (las subastas especiales donde los usuarios pueden presentar varios objetos de juego) donde siempre ganan los programas bots creados por un delincuente, y el alquiler de los programas nocivos para todo el mundo. Para difundir los troyanos, el ciberdelincuente usaba los métodos de ingeniería social y los sitios web falsificados.

Sobre las peculiaridades de funcionamiento de los troyanos espía Trojan.PWS.Steam.13604 y Trojan.PWS.Steam.15278, así como sobre su creador hemos informado con detalle en nuestro artículo.

En verano los analistas de Doctor Web advirtieron a los usuarios sobre la aparición de un troyano miner Trojan.BtcMine.2869 que para su difusión aplicaba los mismos métodos que el popular cifrador Trojan.Encoder.12544 conocido como Petya, Petya.A, ExPetya y WannaCry-2. El troyano penetraba en los equipos de sus víctimas a través del mecanismo de actualización del programa “Sala de ordenadores” para automatizar los locutorios y los clubes de ordenadores. En el periodo de 24 a 4 de julio de 2018 el minero infectó a más de 2700 equipos.

En septiembre los expertos de la empresa Doctor Web detectaron un troyano bancario Trojan.PWS.Banker1.28321 que se difundía como si fuera la aplicación Adobe Reader y amenazaba a los clientes de las entidades de crédito brasileñas.

Al intentar abrir en el navegador la página de la banca en línea de algunas entidades financieras brasileñas, el troyano la suplantaba sin autorización al visualizar a la víctima el formulario falsificado para introducir el nombre de usuario y la contraseña. En algunos casos solicitaba indicar el código de comprobación de autorización del mensaje SMS recibido del banco. Esta información el troyano la transfería a los malintencionados. Los analistas de virus detectaron más de 340 muestras únicas de Trojan.PWS.Banker1.28321, y también detectaron 129 dominios y direcciones IP de los recursos en Internet pertenecientes a los malintencionados. Informamos con más detalles sobre este programa nocivo en el artículo informativo publicado en nuestro sitio web.

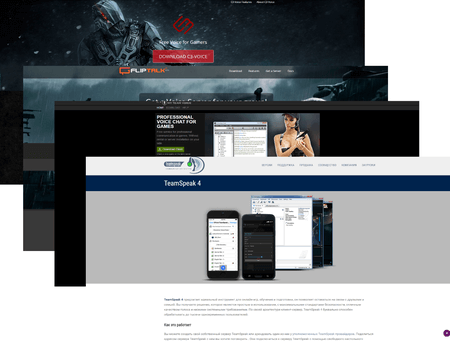

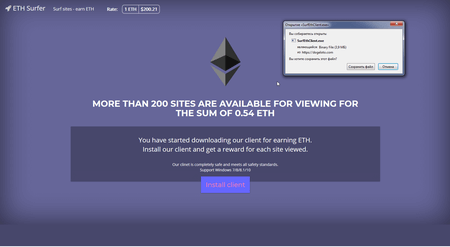

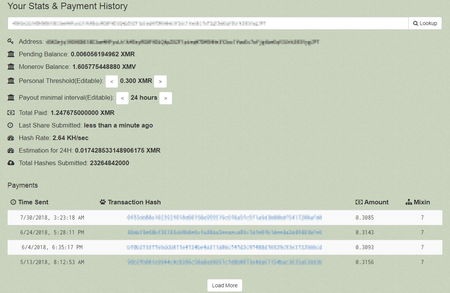

Otra investigación realizada por nuestras analistas y finalizada a mediados de octubre estaba dedicada a la actividad del ciberdelincuente en el mercado de la criptomoneda. El malintencionado usaba todo un conjunto de los programas nocivos, tales como los stealers Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony y muchos otros. Para realizar sus pensamientos, creó muchos sitios web phishing que copian los recursos en Internet realmente existentes. Entre ellos, la bolsa de criptomoneda falsificada, un pool del dispositivo para el mining de la criptomoneda Dogecoin que supuestamente se alquila por precios muy ventajosos y un programa socio que ofrecía un premio por consultar sitios web en Internet.

Otro proyecto del mismo autor son las loterías en línea cuyo premio es un importe determinado en Dogecoin. Las loterías se organizan de una forma que impide que un tercer participante gane, solo el organizador de las mismas puede ganar dinero. Entre otros emprendimientos del estafador de red se destaca un programa socio que ofrece ganar un premio en Dogecoin por consultar las páginas web con publicidad (como si fuera un plugin del necesario para este trabajo, se descargaba un troyano del sitio web del ciberdelincuente), y el phishing tradicional. Para más información sobre todos estos tipos de fraudulencia, informamos a los lectores en nuestra publicación.

En noviembre fue detectado un programa nocivo Trojan.Click3.27430 que falsificaba las estadísticas de consultas de sitios web. El troyano se ocultaba como si fuera un programa DynDNS que permite vincular el subdominio al equipo que no tiene dirección IP estática.

Según la información que han podido recopilar los analistas de Doctor Web, a fecha de hoy unos 1400 usuarios fueron víctimas de este troyano, así mismo, los primeros casos de infección son del año 2013. Para la información más completa sobre este incidente, consulte las noticias publicadas en nuestro sitio web.

Eventos de virus

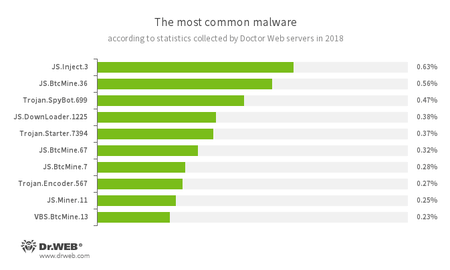

Según los datos de los servidores de estadísticas Doctor Web, en el año 2018 en los equipos con mayor frecuencia se detectaban los scripts creados en JavaScript que sirven para incrustar el contenido ajeno en las páginas web y obtener la criptomoneda, así como los troyanos espía y los descargadores nocivos.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Incrustan el contenido nocivo en el código HTML de las páginas web.

- JS.BtcMine

- Una familia de scripts en JavaScript destinados para la obtención oculta (mining) de la criptomoneda.

- Trojan.SpyBot.699

- Troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar los comandos recibidos de las mismas. El troyano sirve para robar dinero de las cuentas bancarias.

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo básico es ejecutar el archivo ejecutable en el sistema infectado con un conjunto determinado de funciones nocivas.

- Trojan.Encoder.567

- Un representante de la familia de troyanos extorsionistas que cifran los archivos en el equipo y demandan un rescate por descifrarlos a la víctima.

- JS.Miner

- Una familia de scripts en JavaScript que sirven para la obtención no autorizada (mining) de la criptomoneda.

- VBS.BtcMine

- Una familia de scripts en VBS que sirven para la obtención no autorizada (mining) de la criptomoneda.

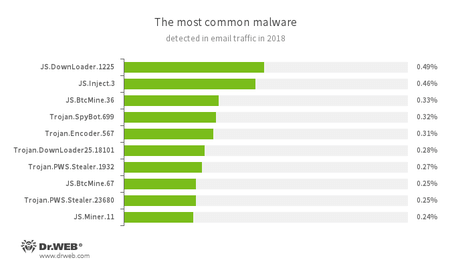

En el análisis del tráfico del correo la situación es similar, pero en los adjuntos de los mensajes del correo electrónico con mayor frecuencia se detectan los troyanos espía:

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Incrustan el script nocivo en el código HTML de las páginas web.

- JS.BtcMine

- Una familia de scripts en JavaScript que sirven para la obtención no autorizada (mining) de la criptomoneda.

- Trojan.SpyBot.699

- Un troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar los comandos de las mismas. El troyano sirve para robar dinero de las cuentas bancarias.

- Trojan.Encoder.567

- Un representante de la familia de troyanos extorsionistas que cifran los archivos en el equipo y demandan a la víctima un rescate por descifrarlos.

- Trojan.DownLoader

- Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- Trojan.PWS.Stealer

- Una familia de troyanos que sirven para robar las contraseñas y otra información confidencial en el equipo infectado.

- JS.Miner

- Una familia de scripts en JavaScript que sirven para la obtención no autorizada (mining) de la criptomoneda.

Troyanos cifradores

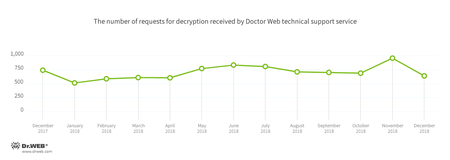

Comparado con el año anterior, en el año 2018 el número de solicitudes al soporte técnico de la empresa Doctor Web de los usuarios cuyos archivos fueron cifrados por los troyanos encoders bajó. Un crecimiento insignificante del número de víctimas de cifradores fue detectado de mayo a agosto, y el número mínimo de solicitudes fue detectado en enero, el máximo — en noviembre.

Según las estadísticas, con mayor frecuencia en los dispositivos penetraba un encoder Trojan.Encoder.858, el segundo, en cuanto al número de infecciones, fue Trojan.Encoder.11464, el tercer lugar lo ocupa Trojan.Encoder.567.

Cifradores más destacados en el año 2018:

- Trojan.Encoder.858 — 19,83% de solicitudes;

- Trojan.Encoder.11464 — 9,64% de solicitudes;

- Trojan.Encoder.567 — 5,08% de solicitudes;

- Trojan.Encoder.11539 — 4,79% de solicitudes;

- Trojan.Encoder.25574 — 4,46% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Programas nocivos para Linux

Entre los programas nocivos para sistemas operativos de la familia Linux en el año 2018 con mayor frecuencia se detectaban los miners destinados para obtener la criptomoneda. Los primeros ataques similares a los servidores que funcionan en Linux fueron detectados por los analistas de virus Web a principios de mayo del año 2018. Los ciberdelincuentes se conectaban al servidor por protocolo SSH, averiguaban el nombre de usuario y la contraseña al usar bruteforce y, una vez autorizados correctamente en el servidor, desconectaban la utilidad iptables que administra el Firewall. Luego los malintencionados cargaban al servidor atacado una utilidad miner y un archivo de configuración para la misma. Un poco más tarde, empezaron a usar los programas nocivos para eso. Así, por ejemplo, en agosto los analistas de virus detectaron un troyano Linux.BtcMine.82, creado en Go. Era un dropper que instalaba un miner en el dispositivo infectado.

Al analizar el servidor desde el cual se descargaba este programa nocivo, nuestros expertos detectaron allí los troyanos con funciones similares para Microsoft Windows. Para la información más detallada sobre este incidente, consulte el artículo publicado en nuestro sitio web.

En noviembre fue detectado otro miner en Linux, llamado Linux.BtcMine.174. Es un amplio script creado en el lenguaje del shell de comandos sh que contiene más de 1000 líneas del código. Este troyano consiste en varios módulos y puede desactivar los programas antivirus que están funcionando en el dispositivo infectado, así como infectar otros dispositivos en la red. Además, descarga e instala en el equipo infectada una versión del troyano Linux.BackDoor.Gates.9 que sirve para ejecutar los comandos de los malintencionados y realizar los ataques DDoS. Sobre este programa nocivo también informamos en la noticia correspondiente.

Sitios web peligrosos y no recomendados

Las bases del Control parental (de oficina) y del web antivirus SpIDer Gate se completan regularmente con las nuevas direcciones de los sitios web no recomendados y potencialmente peligrosos. Entre las mismas hay recursos de estafa y phishing, así como las páginas desde las qye se difunde el software nocivo. La dinámica que permite ver cómo se completan estas bases en el año 2018 puede consultarse en el diagrama más abajo.

Fraudulencia de red

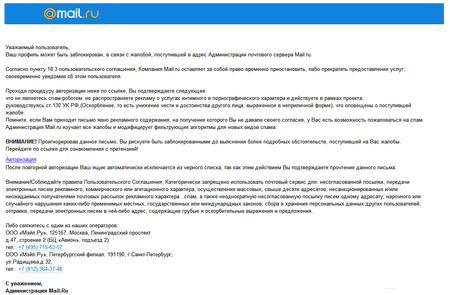

La fraudulencia en Internet es el tipo del negocio criminal bastante destacado, y en el año 2018 los estafadores de red continuaban con su actividad. Aún a principios del marzo, fue detectado un envío de mensajes phishing supuestamente en nombre de la empresa Mail.Ru Group. El objetivo de los malintencionados era obtener los datos de la cuenta de usuarios del servidor de correo Mail.Ru, para lo cual los ciberdelincuentes usaron un sitio web falsificado cuyo diseño era similar a este servicio de correo popular.

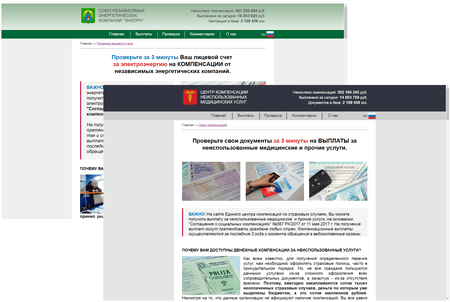

En mayo hemos informado a nuestros lectores sobre otro esquema de fraudulencia en la red donde los estafadores ofrecían importantes pagos sociales. A través del spam y envíos SMS, las víctimas se asechaban a los sitios web creados a propósito donde se informaba sobre la supuesta posibilidad de compensar los pagos extra de servicios de comunidad, de salud o de seguros. Para recibir el pago, los extorsionistas pedían una transferencia no de un importe insignificante a su cuenta. Por supuesto, los usuarios engañados no recibían ninguna compensación una vez transferido este pago.

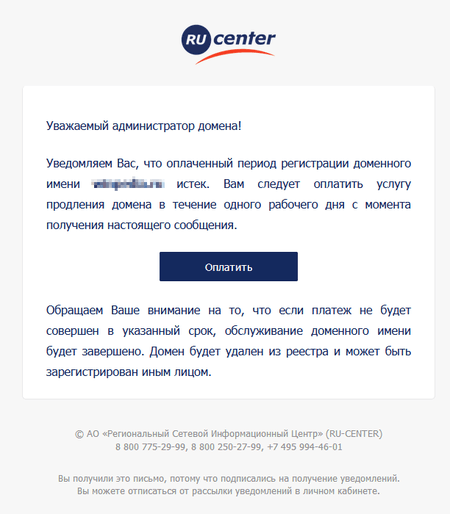

Los expertos de la empresa Doctor Web detectaron más de 110 sitios web similares creados por los estafadores de red de febrero a mayo de 2018. Y en agosto los malintencionados empezaron a enviar mensajes a los administradores de dominios registrados en la empresa «Centro de Información Regional de Red» (RU-CENTER). Los estafadores ofrecían pagar la renovación de dominios cuyo periodo de delegación se expiraba, así mismo, en vez de los requisitos oficiales RU-CENTER ofrecían hacer una transferencia a su monedero en el sistema de pagos electrónico «Yandex.Money».

Los estafadores frecuentemente envían los mensajes electrónicos en nombre de empresas conocidas, lo cual también se refiere a la tienda en línea popular Aliexpress. Los delincuentes enviaban mensajes a sus clientes habituales ofreciéndoles visitar una tienda en Internet especial con muchos descuentos y regalos.

En realidad, la “tienda” es una página con enlaces a varias plataformas comerciales fraudulentas que vendían los artículos de mala calidad o por precios excesivos. Todavía no se sabe cómo los malintencionados consiguieron encontrar la base de datos con los contactos de los clientes reales de Aliexpress.

Para dispositivos móviles

El año pasado a los usuarios de dispositivos en Android les amenazaban muchos programas nocivos. Entre ellos, había troyanos bancarios a través de los cuales los malintencionados intentaban robar dinero de los residentes de Rusia, Turquía, Brasil, España, Alemania, Francia y otros países. En primavera los analistas de virus detectaron un troyano Android.BankBot.344.origin — se difundía como si fuera una aplicación bancaria universal y atacaba a clientes de las entidades de crédito rusas. Android.BankBot.344.origin solicitaba a la víctima potencial su nombre de usuario y contraseña de la cuenta personal en el sistema de banca en línea, así como el número de la tarjeta bancaria, y transfería los datos recibidos a los malintencionados.

En noviembre los expertos de Doctor Web investigaron un programa nocivo Android.Banker.2876 destinado para usuarios europeos de dispositivos en Android. Interceptaba los SMS, robaba la información sobre el número de teléfono y otra información confidencial.

Y ya en diciembre fue detectado un troyano Android.BankBot.495.origin que atacaba a los usuarios brasileños. Intentaba acceder a las posibilidades avanzadas (Accessibility Service) del SO Android, con las cuales leía el contenido de las ventanas de aplicaciones bancarias y las administraba de forma autónoma, al hacer clics sobre los botones del menú. Así mismo, Android.BankBot.495.origin visualizaba los formularios fraudulentos por encima de los programas atacados y ofrecía a la víctima introducir los datos de autenticación.

Durante todo el año, los creadores de virus difundían activamente los bankers en Android creados a base del código fuente público del troyano Android.BankBot.149.origin. Entre ellos, había programas nocivos Android.BankBot.250.origin y Android.BankBot.325.origin, no solamente capaces de robar la información confidencial: también permitían a los malintencionados acceder a distancia a los dispositivos infectados.

Muchos bankers penetraban en los dispositivos a través de los troyanos descargadores, tales como Android.DownLoader.753.origin, Android.DownLoader.768.origin y Android.DownLoader.772.origin. Los ciberdelincuentes los presentaban como si fueran programas útiles que en realidad descargaban e intentaban instalar los troyanos bancarios. Los descargadores similares se usaban para difundir otras aplicaciones nocivas – por ejemplo, los troyanos espía Android.Spy.409.origin y Android.Spy.443.origin, así como los troyanos de publicidad Android.HiddenAds.710 y Android.HiddenAds.728, de los cuales la empresa Doctor Web informó en agosto.

En el año 2018, a los titulares de dispositivos en Android otra vez les amenazaban los troyanos de la familia Android.RemoteCode, capaces de descargar de Internet e iniciar el código aleatorio. Uno de ellos, llamado Android.RemoteCode.127.origin, fue detectado por los analistas de virus en febrero. Android.RemoteCode.127.origin descargaba los módulos extra que también descargaban e iniciaban otros plugins nocivos capaces de realizar varias acciones. Para reducir la probabilidad de detección de los componentes de este troyano, los malintencionados los cifraron y los ocultaron en imágenes.

Otro troyano de esta familia añadido a la base de virus Dr.Web como Android.RemoteCode.152.origin, descargaba e iniciaba los módulos de publicidad. Creaban los banners invisibles sobre los cuales hacía clics Android.RemoteCode.152.origin y beneficiaba a los ciberdelincuentes.

Para ganar dinero ilegal, los estafadores de red aplicaban también otros programas nocivos. Entre ellos había troyanos miners tales como Android.CoinMine.15. Infectaba varios dispositivos bajo la administración del SO Android — routers, consolas de tele, reproductores de media, televisores inteligentes etc. Android.CoinMine.15 se difundía como un gusano de red, al penetrar al hardware con el puerto abierto 5555 usado por el depurador ADB (Android Device Bridge).

En otoño los expertos de Doctor Web detectaron un troyano clipper Android.Clipper.1.origin que suplantaba en el portapapeles los números de monederos electrónicos de sistemas de pagos populares «Yandex.Money», Qiwi y Webmoney (R и Z), así como de la criptomoneda Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH y Blackcoin. Al copiar el número de uno de ellos al portapapeles, Android.Clipper.1.origin lo suplantaba por el número de los creadores de virus, por lo cual los usuarios corrían el riesgo de abonar dinero a los malintencionados.

Los creadores de virus aplicaban activamente los troyanos también en campañas de estafa. Un esquema popular de estafadores de red en el año 2018 fue la promesa de un premio por completar encuestas. Al iniciarse, estos troyanos visualizaban en la pantalla las páginas web creadas por los malintencionados donde a las víctimas potenciales se les ofrecía contestar a varias preguntas. Para recibir dinero los usuarios tenían que realizar un pago de comprobación u otro, pero, una vez enviado el dinero, los titulares de dispositivos infectados no recibían nada. También fueron muy populares los programas clickers nocivos que abrían los sitios web de publicidad y hacían clics automáticos sobre los anuncios de los mismos. Nuestra empresa informó con más detalle sobre estos casos en el artículo correspondiente.

Otro tipo de fraudulencia era la suscripción de los titulares de smartphones y tabletas en Android a servicios caros. Los troyanos, tales como Android.Click.245.origin, abrían los sitios web donde a las víctimas se les ofrecía descargar varios tipos de software. Para realizarlo, se les solicitaban los números de teléfonos a los cuales llegaban los códigos de confirmación. Pero en algunos casos la suscripción se realizaba de forma automática. Este tipo de fraudulencia también se mencionaba en nuestras noticias.

El año pasado se detectaron más casos de infección del firmware en Android. Sobre uno de ellos informamos en marzo. Los analistas de virus detectaron un troyano Android.Triada.231 en el firmware de más de 40 modelos de dispositivos móviles. Los malintencionados incrustaron este programa nocivo en una de las bibliotecas del sistema a nivel del código fuente. Android.Triada.231 empezaba a funcionar automáticamente cada vez al iniciar los smartphones y las tabletas infectadas. Al iniciarse, se implementaba en el proceso del sistema Zygote, responsable del inicio de otros procesos, y, como resultado, penetraba en todos ellos y podía realizar las acciones nocivas sin participación del usuario. La función básica de Android.Triada.231 es la descarga no autorizada, la instalación y la desinstalación de programas.

Perspectivas y probables tendencias

Aunque en el año 2018 no hubo epidemias de virus serias, en el futuro son muy probables las nuevas olas de difusión masiva de varias amenazas. Seguirá creciendo el número de scripts nocivos creados en varias lenguas interpretadas. Así mismo, los scripts similares amenazarán no solo a los dispositivos en Microsoft Windows, sino también a otras plataformas, sobre todo — a Linux.

Aparecerán también los nuevos troyanos miners destinados para la obtención de la criptomoneda usando los recursos hardware de los dispositivos infectados. Los malintencionados también seguirán interesándose por el Internet de las cosas: los troyanos para “dispositivos inteligentes” ya existen, pero en el futuro próximo su número seguramente crecerá.

Es muy probable que en el año 2019 los creadores de virus creen y difunden los nuevos troyanos para la plataforma móvil Google Android. Las tendencias del año 2018 confirman que entre los programas nocivos móviles prevalecerán los troyanos bancaros y de publicidad.

Así mismo, es muy poco probable que se reduzca el número de envíos de correo de estafa: los estafadores de red seguirán inventando otras formas de engañar a los usuarios de Internet. En todo caso, el año que viene seguramente aparecerán las nuevas amenazas de seguridad informática, por lo tanto, es muy importante proporcionar la protección antivirus segura y moderna para dispositivos.