Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2018

28 декабря 2018 года

El año pasado a los titulares de dispositivos móviles en SO Android otra vez les amenazaban muchos programas nocivos y no deseados, muchos de los cuales de difundían a través del catálogo oficial de aplicaciones Google Play. Así mismo, aumentó bastante la tendencia de uso de varios modos de ocultar troyanos para reducir la posibilidad de detección de los mismos, que empezó en el año 2017.

Una de las amenazas más importantes para usuarios de smartphones y tabletas en los últimos 12 meses fueron los bankers en Android que atacaron a clientes de entidades de crédito en todo el mundo. Además, hubo amenaza de programas nocivos capaces de descargar de Internet e iniciar el código aleatorio.

Los creadores de virus difundían activamente los troyanos aplicados en esquemas fraudulentos y también usaron otras aplicaciones nocivas a través de las cuales obtenían beneficio ilegal. Además, los malintencionados otra vez intentaron ganar dinero al obtener cirptomoneda de forma “móvil” y hasta usaron los troyanos clippers para suplantar los números de monederos electrónicos en el portapapeles de dispositivos en Android.

También sigue siendo actual el problema de infección del firmware de smartphones y tabletas en la etapa de su producción. Uno de los casos de implementación del troyano en la imagen del sistema operativo Android los analistas de virus de la empresa Doctor Web lo detectaron en primavera cuando fueron comprometidos más de 40 modelos de dispositivos móviles.

Así mismo, durante el año a los usuarios se les amenazaban las aplicaciones nocivas usadas para el ciberespionaje.

Tendencias clave del año

- Más casos de penetración de los programas troyanos y no deseados en el catálogo Google Play

- Los creadores de virus intentaban complicar la detección de programas nocivos

- Ataques de bankers en Android a clientes de entidades de crédito en todo el mundo

- Los troyanos usaron las posibilidades avanzadas del SO Android para realizar las acciones nocivas de forma automática

- Difusión de troyanos clippers que suplantan los números de monederos electrónicos en el portapapeles

Los eventos más destacados

A principios del año los expertos en seguridad informática detectaron la difusión del troyano miner Android.CoinMine.15 que infectaba los televisores inteligentes, routers, consolas de tele y otros dispositivos en SO Android. Penetraba en el hardware usando el depurador ADB (Android Device Bridge). Para realizarlo, Android.CoinMine.15 de forma aleatoria generaba las direcciones IP e intentaba conectarse al puerto abierto 5555. En caso de éxito, el troyano instalaba al dispositivo disponible su propia copia junto con los archivos extra entre los cuales había también aplicaciones miners para obtener la criptomoneda Monero (XMR).

En marzo la empresa Doctor Web informó sobre el nuevo caso de detección del troyano Android.Triada.231 en el firmware de más de 40 modelos de smartphones en Android y tabletas. Los malintencionados desconocidos incrustaron Android.Triada.231 en una de las bibliotecas del sistema a nivel del código fuente, y eso que otros representantes de la familia Android.Triada suelen difundirse como aplicaciones autónomas. El troyano se incrusta en el proceso del sistema Zygote responsable del inicio de programas. Como resultado, Android.Triada.231 infecta otros procesos y puede realizar las acciones nocivas de forma oculta– por ejemplo, descargar, instalar y desinstalar el software sin participación del usuario. Para más información sobre la investigación de este caso realizada por los expertos de Doctor Web, consulte el material correspondiente.

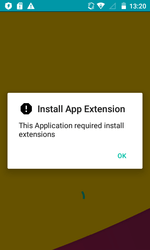

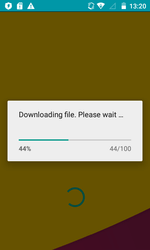

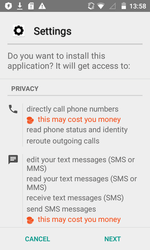

Los malintencionados siguen usando varios métodos que permiten reducir la probabilidad de detección de programas nocivos y no deseados. En el año 2018 esta tendencia sigue. Uno de los modos populares de reducir la detección es la aplicación de las aplicaciones descargadores. Gracias a las mismas, los troyanos y otro software peligrosos siguen más tiempo sin ser detectados por los antivirus y causan menos sospechas de sus víctimas potenciales. Con estos descargadores, los ciberdelincuentes pueden difundir el software nocivo de varios tipos, por ejemplo, los troyanos espía.

En abril en el catálogo Google Play fue detectado un descargador Android.DownLoader.3557, que descargaba en dispositivos y, como si fueran pulgins importantes, ofrecía a los usuarios instalar los programas nocivos Android.Spy.443.origin y Android.Spy.444.origin. Supervisaban la ubicación del smartphone o de la tableta infectada, recibían la información sobre todos los archivos disponibles, podían reenviar los documentos de la víctima a los malintencionados, enviar y robar los mensajes SMS, robar los datos de la libreta telefónica, grabar vídeos, escuchar el entorno a través del micro incrustado en el dispositivo, interceptar las llamadas telefónicas y realizar otras acciones.

En agosto en Google Play fue localizado el descargador Android.DownLoader.784.origin que descargaba un troyano destinado para el ciberespionaje. Fue llamado Android.Spy.409.origin. Los creadores de virus difundían Android.DownLoader.784.origin como si fuera una aplicación Zee Player que permitía ocultar las fotos y vídeos almacenados en la memoria de dispositivos móviles. El programa funcionaba bien y por eso las víctimas de los malintencionados no sospecharon nada.

Pero cada vez con mayor frecuencia los troyanos descargadores se usan para difundir los bankers en Android. En julio en Google Play fue localizado Android.DownLoader.753.origin, presentado por los creadores de virus como una aplicación financiera. Algunos de ellos, para mayor confianza, en realidad realizaban las funciones declaradas. Android.DownLoader.753.origin descargaba e intentaba instalar varios troyanos bancarios que robaban los datos confidenciales.

Más tarde fueron detectados varios programas nocivos similares que también penetraron en Google Play. Uno de ellos fue llamado Android.DownLoader.768.origin — Los ciberdelincuentes lo difundían como si fuera un software oficial de la corporación Shell. Otro añadido a la base de virus Dr.Web como Android.DownLoader.772.origin se ocultaba como si fuera una utilidad no nociva. Ambos troyanos también se usaron para descargar e instalar los bankers en Android.

Los descargadores también se aplican para infectar los dispositivos móviles por otro software nocivo. En octubre los analistas de virus detectaron en el catálogo Google Play un troyano Android.DownLoader.818.origin que se difundía como si fuera un cliente VPN. Posteriormente los expertos de Doctor Web detectaron varias modificaciones del mismos que se ocultaban en los juegos falsificados y fueron llamadas Android.DownLoader.819.origin y Android.DownLoader.828.origin. Servían para instalar los troyanos de publicidad.

Cada vez son más populares las aplicaciones nocivas multicomponente. Cada módulo se encarga de las funciones determinadas lo cual les permite a los malintencionados, en caso necesario, ampliar las posibilidades de troyanos. Además, este mecanismo de funcionamiento en dispositivos móviles infectados reduce la probabilidad de detección de la amenaza. Los creadores de virus son capaces de actualizar estos plugins de forma operativa y añadir los nuevos a los mismos, de esta forma el troyano básico tiene un conjunto mínimo de funciones y no se nota mucho.

Un troyano similar fue detectado por los expertos Doctor Web en febrero — fue llamado Android.RemoteCode.127.origin. Un troyano instalado por más de 4 500 000 usuarios descargaba sin autorización e iniciaba los módulos nocivos que realizaba varias acciones. Un plugin analizado de Android.RemoteCode.127.origin descargaba su propia actualización oculta en una imagen normal a primera vista. Este modo de ocultar los objetos nocivos se conoce como esteganografía. Los expertos en seguridad informática lo conocen hace mucho, pero no es un método aplicado con mucha frecuencia.

Una vez descifrado e iniciado, el módulo descargaba otra imagen más donde se ocultaba otro plugin que descargaba e iniciaba el troyano Android.Click.221.origin. El mismo abría los sitios web sin autorización y hacía clics sobre los elementos de los mismos, enlaces y banners, mejorando los resultados de contadores de consultas y ganando dinero por los “clics” de publicidad.

Ejemplos de imágenes con módulos cifrados en los mismos de Android.RemoteCode.127.origin:

Para más información sobre este troyano, consulte la noticia en nuestro sitio web.

Android.RemoteCode.152.origin — es otro troyano multicomponente capaz de descargar y ejecutar un código aleatorio. Fue instalado por más de 6 500 000 usuarios. Este programa nocivo de forma no autorizada descargaba e iniciaba los módulos extra entre los cuales había pulings de publicidad. Usando los mismos, el troyano creaba los banners invisibles con anuncios y hacía clics sobre los mismos, de loa cual se beneficiaban los creadores de virus.

En agosto los analistas de Doctor Web investigaron un troyano clipper Android.Clipper.1.origin, así como su modificación Android.Clipper.2.origin. Este programa nocivo suplantaba en el portapapeles los números de los monederos electrónicos de sistemas de pago «Yandex.Money», Qiwi y Webmoney (R y Z), así como de criptomoneda Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH y Blackcoin. Los creadores de virus difundían el troyano como si fuera una aplicación conocida y no nociva.

Al copiar el número del monedero electrónico al portapapeles, Android.Clipper.1.origin lo interceptaba y lo transmitía al servidor administrativo. En respuesta, el programa nocivo recibía la información sobre el número del monedero de los malintencionados por el cual el troyano sustituía el número en el portapapeles. Como resultado, si el usuario no notaba la sustitución, el dinero se transfería a la cuenta de los ciberdelincuentes. La información más detallada sobre Android.Clipper.1.origin puede consultarse en las noticias del sitio web de la empresa Doctor Web.

Eventos de virus para dispositivos móviles

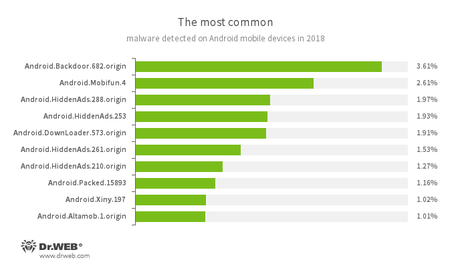

Según las estadísticas de detecciones por los productos antivirus Dr.Web para Android, en el año 2018 en dispositivos en Android con mayor frecuencia se detectaban los troyanos bancarios, los programas nocivos que descargan software peligroso y no necesario, así como los troyanos que realizan varias acciones por comando de los malintencionados.

- Android.Backdoor.682.origin

- Un troyano que realiza las acciones nocivas por comando de los ciberdelincuentes.

- Android.Mobifun.4

- Representantes de la familia de troyanos destinados para visualizar la publicidad importuna.

- Android.HiddenAds

- Representantes de la familia de troyanos destinados para visualizar la publicidad importuna.

- Android.DownLoader.573.origin

- Un programa nocivo que descargaba las aplicaciones establecidas por los creadores de virus.

- Android.Packed.15893

- Detección de troyanos protegidos por un comprimidor de software.

- Android.Xiny.197

- Un troyano cuya tarea básica es descargar y desinstalar aplicaciones.

- Android.Altamob.1.origin

- Un programa nocivo que descarga las aplicaciones establecidas por los creadores de virus.

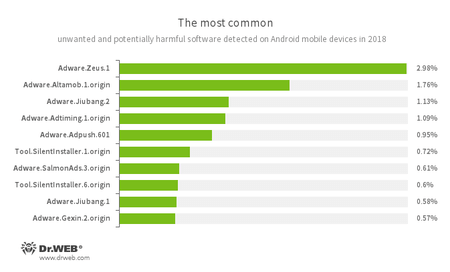

Entre las aplicaciones no deseadas y potencialmente peligrosos detectados en dispositivos en Android en el año 2018, los más populares resultaron ser los módulos que visualizan publicidad. Además, en smartphones y tabletas se detectaba el software destinado para descargar e instalar varios tipos de software.

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

Los módulos no deseados que los desarrolladores de software y los creadores de virus incrustan en las aplicaciones para visualizer la publicidad agresiva.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

Programas potencialmente peligrosos destinados para descargar e instalar otras aplicaciones.

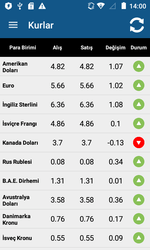

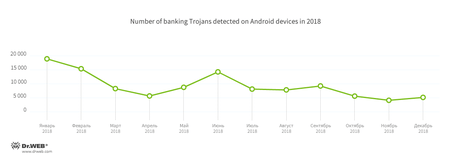

Troyanos bancarios

Los troyanos bancarios siguen siendo una amenaza importante para titulares de dispositivos móviles. Estas aplicaciones nocivas roban los nombres de usuario y las contraseñas de acceso a las cuentas de clientes de entidades de crédito, la información sobre las tarjetas bancarias y otra información confidencial que puede ser usada para robar dinero. Durante los últimos 12 meses los productos antivirus Dr.Web para Android detectaban los troyanos de este tipo en smartphones y tabletas más de 110 000 veces. La dinámica de detección de los bankers en Android puede consultarse en el gráfico siguiente:

Cuando a finales del año 2016 los autores del troyano bancario Android.BankBot.149.origin publicaron su código fuente, los expertos de la empresa Doctor Web pronosticaron la aparición de múltiples programas nocivos creados a base del mismo. Y llevaban razón: los creadores de virus empezaron a crear los bankers similares, al mismo tiempo, mejorándolos y añadiendo las nuevas funciones. Uno de estos troyanos difundido por los malintencionados en el año 2018 fue Android.BankBot.250.origin, así como su versión actualizada y aún más peligrosa Android.BankBot.325.origin. Este banker, conocido como Anubis, es una aplicación nociva multifuncional. No solo roba los datos confidenciales y el dinero de los usuarios, sino también es capaz de realizar múltiples comandos. Además, usando el mismo, los ciberdelincuentes pueden acceder a distancia a dispositivos infectados, al aplicar Android.BankBot.325.origin como utilidad de administración remota. La información detallada sobre el análisis de este troyano puede consultarse en el material correspondiente en nuestro sitio web.

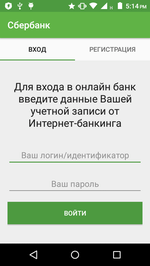

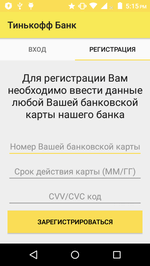

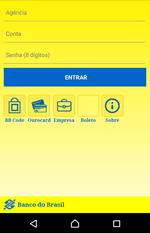

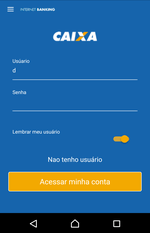

En marzo los expertos de Doctor Web detectaron en Google Play un troyano Android.BankBot.344.origin que se ocultaba en una aplicación llamada «TODOSLOS BANCOS – Todos los bancos en un solo sitio». Los malintencionados lo presentaban como si fuera una aplicación universal para trabajar con sistemas de banca en línea de varias entidades de crédito rusas.

Al iniciarse, Android.BankBot.344.origin ofrecía a la víctima potencial entrar en la cuenta bancaria ya existente, al indicar el nombre de usuario y la contraseña, o registrarse, al revelar la información sobre la tarjeta bancaria. La información introducida se transfería a los ciberdelincuentes, y luego los mismos podían robar el dinero de la cuenta comprometida.

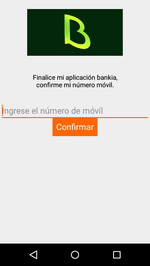

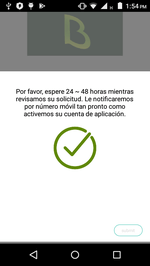

En otoño los analistas de virus investigaron un banker Android.Banker.2876 que también se difundía a través del catálogo Google Play y atacaba a clientes de entidades de crédito de España, Francia y Alemania. Visualizaba la ventana de phishing y ofrecía a la víctima potencial indicar su número del teléfono que luego transfería a los creadores de virus. Luego Android.Banker.2876 empezaba a interceptar los mensajes SMS y enviaba su contenido a los malintencionados, gracias a lo cual los mismos podían recibir los códigos de confirmación de un solo uso para transacciones financieras y robar el dinero de los usuarios.

Posteriormente, nuestros expertos detectaron en Google Play un troyano Android.BankBot.495.origin destinado para los usuarios de Brasil. Android.BankBot.495.origin usaba las posibilidades avanzadas del SO Android. Usando las mismas, leía el contenido de las ventanas de aplicaciones activas, transfería los datos confidenciales a los malintencionados, y también hacía clics sobre botones de forma autónoma y administraba los programas atacados. Además, el troyano visualizaba las ventanas e estafa donde solicitaba los nombres de usuario, las contraseñas, los números de tarjetas de crédito y otra información secreta.

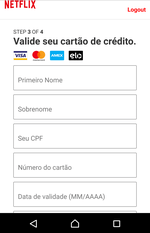

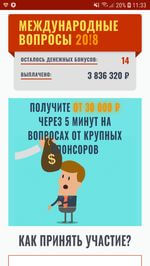

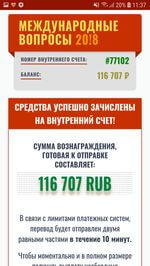

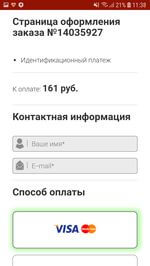

Fraudulencia

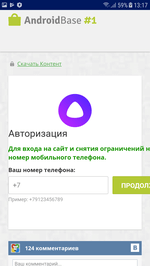

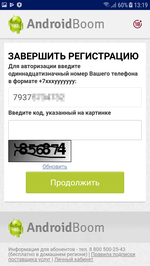

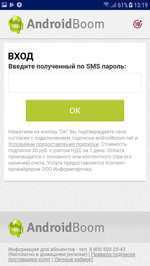

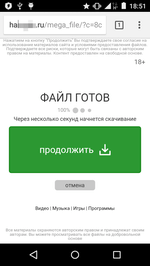

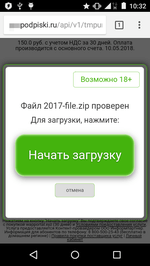

Al realizar las campañas fraudulentas, los ciberdelincuentes cada vez con mayor frecuencia usan los programas nocivos para dispositivos móviles en Android. En el año 2018 fueron detectados muchos troyanos de este tipo. Sobre uno de ellos — Android.Click.245.origin — la empresa Doctor Web informó en abril. Se difundía como si fuera una aplicación conocida, pero se dedicaba solo a abrir las páginas web de estafa. En las mismas, a las víctimas potenciales se les ofrecía descargar algún tipo de software, al indicar su número de móvil. Una vez introducido el número, la víctima recibía un SMS con el código de confirmación supuestamente necesario para finalizar la descarga de la aplicación. Pero, al introducir el código recibido en el sitio web, el usuario se suscribía a un servicio de pago. Y si el titular del dispositivo móvil estaba conectado a Internet a través de la red móvil, al hacer clic sobre el botón de descarga falsificado, el servicio caro se formalizaba de forma automática usando la tecnología Wap-Click. Un ejemplo de estos sitios web puede consultarse más abajo:

Durante el año 2018, nuestros expertos también detectaban en Google Play otros troyanos, capaces de descargar cualquier página web por comando del servidor administrativo. Entre ellos había Android.Click.415, Android.Click.416, Android.Click.417, Android.Click.246.origin, Android.Click.248.origin, Android.Click.458 y algunos otros. También se difundían como si fueran programas úiles — conjuntos de recetas, varios manuales, ayudantes de voz, juegos y hasta aplicaciones de bookmakers.

Además, los malintencionados difundían activamente los troyanos en Android de la familia Android.FakeApp que abrían los sitios web de estafa con encuestas falsificadas. A los usuarios se les ofrecía contestar a varias preguntas fáciles, por lo cual los ciberdelincuentes prometían un premio importante. Para recibir el pago, la víctima potencial tenía que realizar un pago de comprobación u otro. Pero, una vez transferido el dinero a los malintencionados, el titular del dispositivo infectado no recibía ningún premio.

Durante el año los analistas de virus detectaron decenas aplicaciones fraudulentas Android.FakeApp y Android.Click instaladas en total por no menos de 85 000 titulares de smartphones y tabletas en Android. Con más detalles sobre algunos de estos troyanos la empresa Doctor Web informó en el material correspondiente.

Perspectivas y tendencias

El año que viene los usuarios de dispositivos móviles otra vez se someterán a los ataques de troyanos bancarios, y los creadores de virus seguirán mejorando su funcionalidad. Es muy probable que más bankers en Android se conviertan en programas universales nocivos capaces de realizar varias tareas.

También crecerá el número de aplicaciones de estafa y troyanos de publicidad. Así mismo, los creadores de virus seguirán intentando ganar dinero al obtener la criptomoneda usando las capacidades de computación de dispositivos en Android. Tampoco se puede evitar más casos de infección del firmware.

Los ciberdelincuentes seguirán mejorando los modos de esquivar los antivirus, las nuevas restricciones y mecanismos de protección incrustados en el sistema operativo Android. También es muy probable que aparezcan rootkits y troyanos capaces de esquivar estos obstáculos. Es probable que aparezcan los programas nocivos con nuevos principios de funcionamiento y modos de recibir la información confidencial. Por ejemplo, el uso de los sensores del dispositivo móvil y la supervisión del movimiento de los ojos para recibir la información sobre el texto que se escribe. Además, en las nuevas aplicaciones nocivas los malintencionados pueden aplicar los algoritmos de aprendizaje automático y otros métodos de inteligencia artificial.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web