Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2019

4 de febrero de 2020

Lo más destacado

El año pasado continuaba la tendencia de aparición de amenazas multicomponentes para dispositivos en SO Android. Los creadores de virus cada vez con mayor frecuencia colocan las funciones básicas de troyanos en módulos separados que se cargan y se inician ya una vez instaladas las aplicaciones maliciosas. Esto no solamente reduce la probabilidad de su detección, sino también permite crear programas maliciosos universales capaces de realizar una amplia gama de tareas.

Google Play otra vez fue fuente de difusión de varias amenazas. A pesar de los intentos de la empresa Google de proteger el catálogo oficial de aplicaciones en Android, los malintencionados todavía consiguen colocar en el mismo el software malicioso, no deseado y peligroso.

Se detectaba bastante actividad de los troyanos clickers que les permitían beneficiarse a los ciberdelincuentes tanto al seguir los enlaces y banners de publicidad de forma automática como al suscribir a las víctimas a los servicios móviles caros. Aparecieron algunos nuevos troyanos de publicidad, así como los módulos de publicidad no deseados que visualizaban publicidad agresiva e impedían el trabajo normal con dispositivos en Android. Admás, otra vez se difundieron activamente los troyanos que descargan e intentan instalar otras aplicaciones maliciosas, así como software no deseado.

Durante el año, los usuarios afrontaban otros bankers en Android. Así mismo, a los titulares de dispositivos en Android les amenazaba el software para ciberespionaje y varios backdoors — los troyanos que permiten controlar los dispositivos infectados y realizan varias acciones por comando.

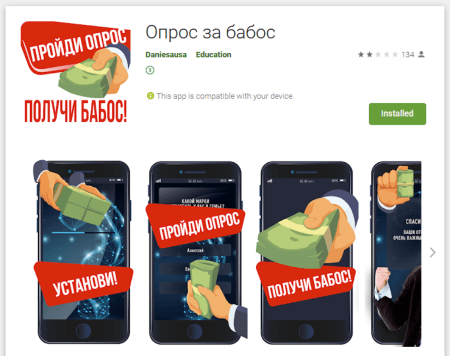

El problema de estafas siguió siendo actual. Casi cada mes los expertos de la empresa Doctor Web detectaban la aparición de las nuevas aplicaciones creadas para engañar y robar el dinero de los usuarios de dispositivos en Android. Uno de los esquemas populares de los malintencionados es la creación de los sitios web con encuestas falsificadas en las cuales a las víctimas potenciales se les ofrece participar por “una remuneración”.

Fueron detectadas también algunas nuevas aplicaciones maliciosas que explotaban las vulnerabilidades críticas del SO Android.

Tendencias del año pasado

- Difusión de amenazas a través del catálogo Google Play.

- Actividad de troyanos bancarios.

- Aparición de los nuevos programas maliciosos que ayudan a los malintencionados robar el dinero de los usuarios de dispositivos en Android.

- Crecimiento de los troyanos de arquitectura modular que les permite permanecer desapercibidos más tiempo.

- Aparición de las nuevas vulnerabilidades y programas maliciosos que las explotan.

Los eventos más destacados del año 2019

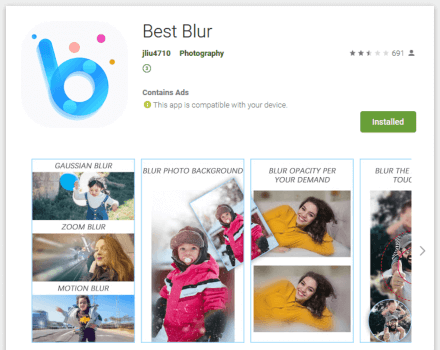

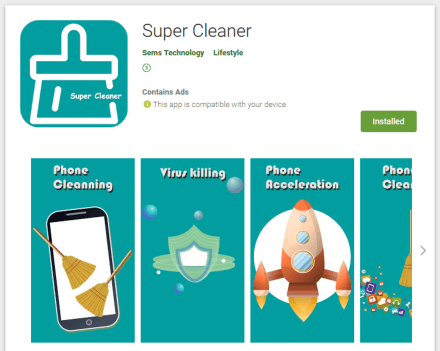

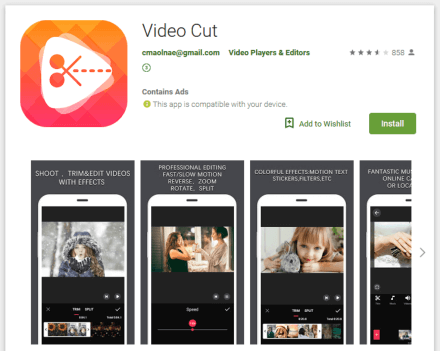

En febrero los analistas de virus de Doctor Web detectaron en Google Play varias decenas de troyanos de publicidad de la familia Android.HiddenAds presentados por los malintencionados como programas para sacar fotos, editores de imágenes y vídeo, utilidades útiles, recopilaciones de papel tapiz del escritorio, juegos y otro software no malicioso. Una vez instalados, los mismos ocultaban los iconos de la lista de programas en la pantalla principal y creaban accesos directos en vez de los mismos. Al eliminar estos accesos directos, los usuarios tuvieron una impresión falsa de que los troyanos mismos también se eliminaran del dispositivo, pero en realidad los mismos seguían funcionando de forma no autorizada y visualizaban publicidad importuna de forma casi continua.

Para la difusión más exitosa de los troyanos, los malintencionados los publicitaban en los servicios en línea populares Instagram y YouTube. Como resultado, los programas maliciosos fueron descargados por casi 10 000 000 usuarios. Durante el año los malintencionados aplicaban este método activamente para difundir también otros troyanos de esta familia.

En marzo los analistas de virus detectaron una función oculta de descarga e inicio de módulos no comprobados en los navegadores populares UC Browser y UC Browser Mini. Los programas podían descargar plugins extra esquivando Google Play, por lo tanto, más de 500 000 000 usuarios estaban vulnerables para ataques potenciales de los malintencionados.

En abril la empresa Doctor Web publicó un análisis de un troyano peligroso Android.InfectionAds.1 que explotaba las vulnerabilidades críticas Janus (CVE-2017-13156) y EvilParcel (CVE-2017-13315) en el SO Android para la infección e instalación automática de otras aplicaciones. Los creadores de virus difundían Android.InfectionAds.1 a través de los catálogos terceros de aplicaciones, de donde el mismo fue descargado por varios miles de titulares de dispositivos en Android. La función básica de este troyano es visualizar los banners de publicidad y suplantar los IDs de plataformas de publicidad populares de tal forma que todo el beneficio de visualización de publicidad legal en las aplicaciones infectadas lo recibían los autores de Android.InfectionAds.1 y no los desarrolladores.

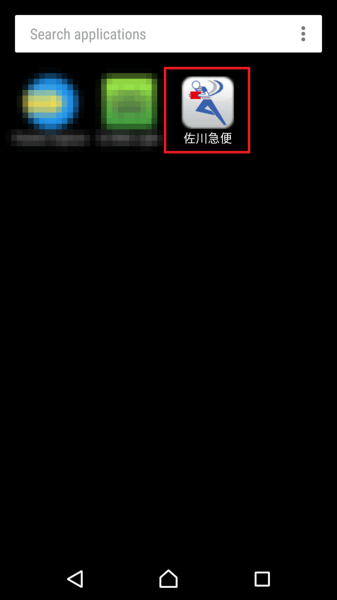

En el mismo mes, nuestros analistas de virus detectaron una modificación del banker Android.Banker.180.origin que atacó a usuarios japoneses. El troyano se difundía como si fuera una aplicación para supervisar los envíos de correo y, una vez iniciado, ocultaba su propio icono.

Los creadores de virus controlaban el banker a través de las páginas creadas a propósito de la red social “VKontakte”, donde en el campo “Actividad” («Activities») había una dirección cifrada de un servidor de control. Android.Banker.180.origin buscaba este campo con una expresión regular, descifraba la dirección y se conectaba al servidor, esperando más comandos.

El troyano por comando de los malintencionados interceptaba y enviaba los mensajes SMS, visualizaba las ventanas phishing, realizaba las llamadas telefónicas y escuchaba el entorno usando el micro del dispositivo infectado. Así mismo, podía administrar los dispositivos infectados – por ejemplo, activaba sin ayuda el módulo Wi-Fi, establecía una conexión Internet a través de la red móvil y bloqueaba la pantalla.

En julio los analistas de virus detectaron e investigaron un backdoor peligroso Android.Backdoor.736.origin que se difundía a través de Google Play como si fuera un programa para actualizar la interfaz gráfica OpenGL ES. Este troyano, también conocido como PWNDROID1, ejecutaba los comandos de los malintencionados y espiaba a usuarios — recopilaba la información sobre la ubicación de dispositivos, llamadas telefónicas, contactos de la libreta telefónica, enviaba al servidor los archivos guardados en los dispositivos. Además, podía descargar e instalar las aplicaciones y visualizar las ventanas phishing para robar los nombres de usuario, contraseñas y otros datos privados.

Ya en noviembre nuestros expertos detectaron una nueva modificación de este backdoor. También se difundía a través del catálogo oficial de programas para SO Android, pero esta vez los malintencionados presentaban este troyano como si fuera una utilidad para configurar y acelerar el funcionamiento del navegador.

A finales de verano, los analistas de virus de Doctor Web detectaron un troyano clicker Android.Click.312.origin descargado por unos 102 000 000 usuarios. El clicker estaba incrustado en varias aplicaciones — reproductores de audio, diccionarios, escáneres de códigos de barras, mapas en línea y otras, en total, en más de 30 programas. Por comando del servidor de control, Android.Click.312.origin abría los sitios web con publicidad y otro contenido dudoso.

En otoño nuestros expertos detectaron otros troyanos de la familia Android.Click — Android.Click.322.origin, Android.Click.323.origin y Android.Click.324.origin. No solo abrían los sitios web con publicidad, sino también suscribían a las víctimas a los servicios móviles caros. Estos troyanos actuaban de forma selectiva y realizaban las funciones maliciosas solo en dispositivos de usuarios de determinados países. Los programas donde estaban incrustados los clickers fueron protegidos por los malintencionados con un comprimidor especial, y los troyanos mismos se camuflaban por plataformas de publicidad y analísticas conocidas para reducir la posibilidad de su propia detección.

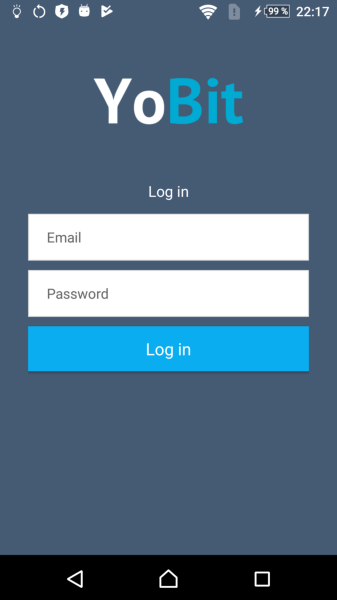

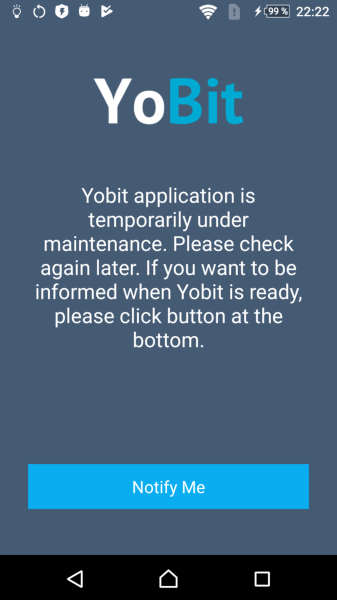

En octubre en Google Play fue detectado un troyano bancario Android.Banker.352.origin, que se difundía como si fuera una aplicación oficial de la criptobolsa YoBit. Al iniciarse, visualizaba una ventana de autorización falsificada y robaba los nombres de usuarios y las contraseñas de los clientes de la bolsa introducidos. Luego el banker visualizaba un mensaje sobre la indisponibilidad temporal del servicio.

Android.Banker.352.origin interceptaba los códigos de autentifcación de dos factores de SMS, así como los códigos de acceso de mensajes email. Además, interceptaba y bloqueaba las notificaciones de varios messengers y programas clientes del correo electrónico. Todos los datos robados el troyano los guardaba en la base Firebase Database.

El año pasado creció la actividad de los troyanos de la familia Android.RemoteCode. Estas aplicaciones maliciosas por comando de los malintencionados cargan los módulos extra y un código aleatorio que luego ejecutan. Comparado con el año 2018, los mismos se detectaban en dispositivos de usuarios un 5,31% más frecuentemente.

Además, en septiembre apareció la información sobre la nueva familia de troyanos Android.Joker. También podían descargar e iniciar un código aleatorio y abrían los sitios web y suscribían a las víctimas a los servicios de pago. Con mayor frecuencia estos troyanos se difundían como si fueran aplicaciones para sacar fotos, editar fotos y vídeos, messengers, juegos, recopilaciones de imágenes y utilidades útiles para optimizar el funcionamiento de dispositivos en Android. Durante varios meses, los analistas de virus de Doctor Web detectaron muchas modificaciones de estos programas maliciosos.

Estadísticas

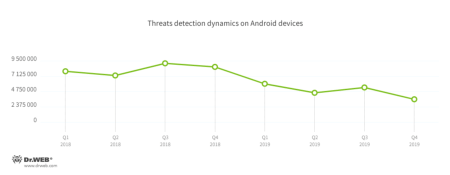

En el año 2019 los productos antivirus Dr.Web para Android detectaron 19 367 317 amenazas en los dispositivos de usuarios — un 40,9% menos que el año pasado. La mayor actividad de difusión de troyanos, programas no deseados y potencialmente peligrosos, así como de adware, se produjo en enero. Hasta mediados de verano su actividad bajaba, pero en julio y agosto otra vez creció. Luego el número de detecciones otra vez empezó a reducirse y llegó al mínimo en diciembre.

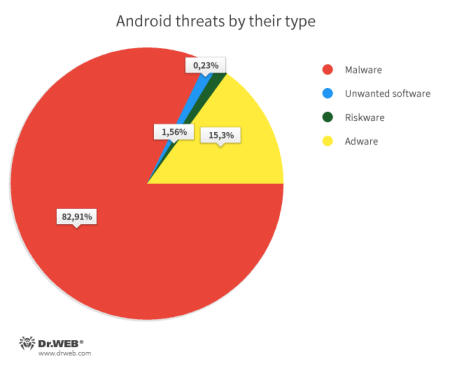

La mayoría de las amenazas eran varios troyanos. El segundo lugar lo ocupan los programas de publicidad y plugins. En el tercer y cuarto lugar, con mucha diferencia, hay software potencialmente peligroso y no deseado.

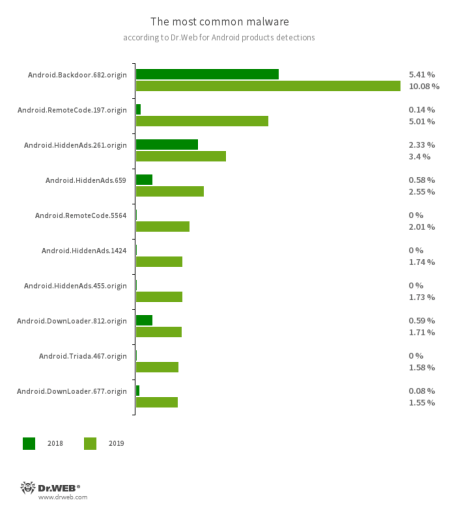

Según las estadísticas de detecciones, los programas maliciosos más difundidos eran los troyanos de publicidad y los troyanos que descargaban e iniciaban o instalaban otras aplicaciones maliciosas, así como ejecutaban un código aleatorio. Además, estaban muy difundidos los backdoors que permiten a los malintencionados administrar de forma remota los dispositivos infectados y espiar a los usuarios.

- Android.Backdoor.682.origin

- Un backoor que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Los troyanos que descargan y ejecutan un código aleatorio. Se difunden como si fueran juegos y programas útiles.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- Los troyanos que visualizan publicidad importuna. Para no ser eliminados fácilmente, ocultan su propio icono de la lista de aplicaciones en el menú de la pantalla principal de Android.

- Android.Triada.467.origin

- Un troyano multifuncional que realiza varias acciones maliciosas.

- Android.DownLoader.677.origin

- Un troyano descargador que descarga otras aplicaciones maliciosas en dispositivos en Android.

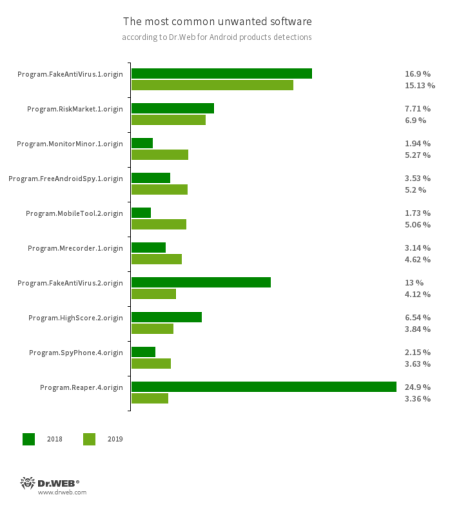

Unos de los programas populares no deseados fueron las aplicaciones destinadas para supervisar los usuarios. Este software recopila de forma no autorizada la información privada — la mensajería SMS, la información sobre conversaciones telefónicas, los sitios web consultados, los archivos guardados en los dispositivos etc. y puede ser usado para ciberespionaje.

Además, los usuarios afrontaban programas que imitan el funcionamiento de antivirus, así como los catálogos de aplicaciones dudosos a través de los cuales se difundían los troyanos y las copias pirata del software gratuito vendido por los malintencionados por dinero.

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- Detección de las aplicaciones de publicidad que imitan el funcionamiento del software antivirus.

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.SpyPhone.4.origin

- Programas que supervisan a los usuarios de dispositivos en Android y pueden ser usados para ciberespionaje.

- Program.RiskMarket.1.origin

- Una tienda de aplicaciones que contiene programas troyanos y recomienda a los usuarios la instalación de los mismos.

- Program.HighScore.2.origin

- Un catálogo de aplicaciones donde a través del envío de SMS caros se ofrece pagar la instalación de programas gratuitos disponibles en Google Play.

- Program.Reaper.4.origin

- Un programa preinstalado en algunos modelos de smartphones en Android. Sin autorización de usuarios recopila y transfiere al servidor remoto la información técnica de dispositivos y los datos sobre su ubicación.

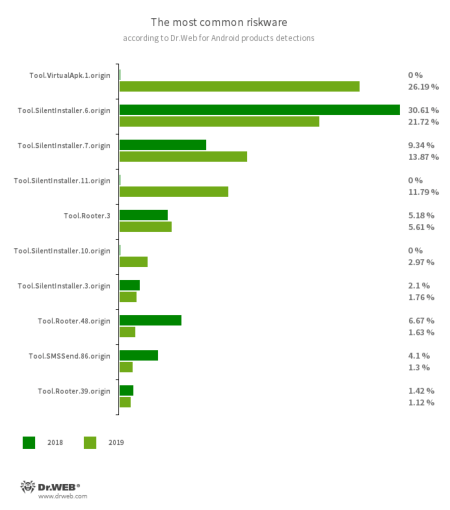

Las aplicaciones potencialmente peligrosas más detectadas fueron las utilidades que permiten iniciar programas sin su instalación previa, así como el software para tener permisos root.

- Tool.VirtualApk.1.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalación de los mismos./dd>

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Utilidades para tener permisos root en dispositivos en Android. Pueden ser usados tanto por los malintencionados como por los programas maliciosos.

- Tool.SMSSend.86.origin

- Una aplicación para enviar SMS.

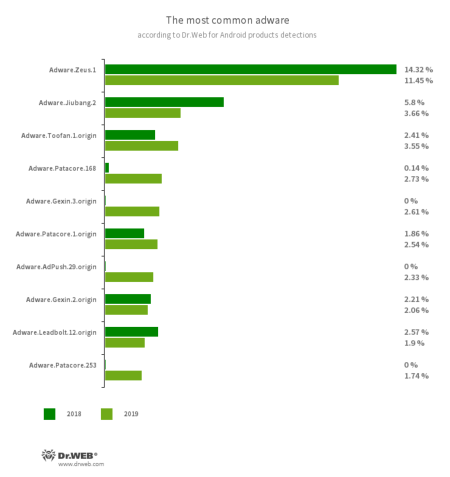

Entre el software de publicidad, estaban muy difundidos los módulos de software que visualizaban los banners y la publicidad de vídeo por encima de la interfaz de otros programas y el sistema operativo. Impedían el trabajo normal con dispositivos en Android y podían causar bastantes gastos si los usuarios tenían tarifas limitadas para transferir los datos en Internet.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- Los módulos de publicidad incrustados por los desarrolladores de software en las aplicaciones para monetizar las mismas, Estos módulos visualizan las notificaciones importunas con anuncios, banners y la publicidad de vídeo que impiden el trabajo normal con dispositivos. Además, pueden recopilar la información privada y transferirla al servidor remoto.

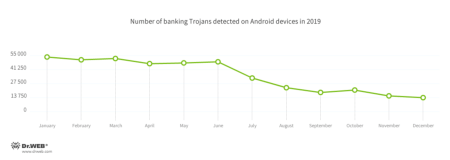

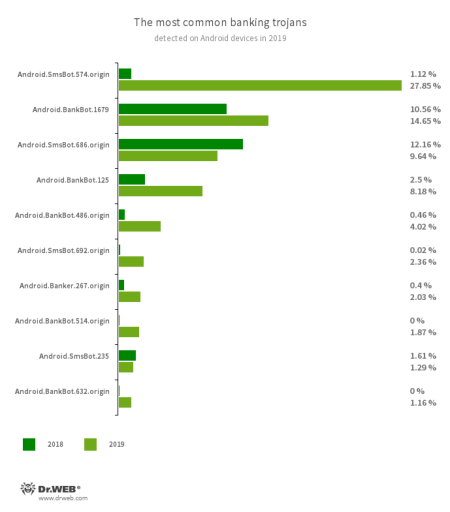

Troyanos bancarios

Según las estadísticas de detecciones por los productos antivirus Dr.Web para Android, en los últimos 12 meses los troyanos bancarios se detectaron en dispositivos en Android más de 428 000 veces. La mayor actividad de difusión de estos programas maliciosos se detectó en el primer semestre, y luego su actividad bajó poco a poco.

Con mayor frecuencia, a los usuarios les amenazaban los bankers de familias Android.BankBot, Android.SmsBot y Android.Banker. Los diez bankers en Android más difundidos en el año pueden consultarse en el diagrama siguiente:

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- Los programas troyanos que ejecutan los comandos de los malintencionados. Capaces de interceptar los mensajes SMS, visualizar las ventanas de estafa y notificaciones, así como realizar otras acciones maliciosas. Muchos de ellos se usan para robar dinero de tarjetas bancarias.

- Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- Representantes de la familia de troyanos bancarios multifuncionales capaces de realizar una amplia gama de acciones maliciosas. Su tarea principal es robar los nombres de usuario, las contraseñas y otra información de valor requerida para acceder a las cuentas de usuarios.

- Android.Banker.267.origin

- Un banker que visualiza las ventanas phishing y roba los datos privados.

Ya desde hace varios años los usuarios son atacados por varias modificaciones del troyano bancario Flexnet que en clasificación de Dr.Web se refiere a la familia Android.ZBot. Este programa malicioso peligroso amenazaba a los usuarios de dispositivos en Android también en el año 2019. Los creadores de virus lo difunden con spam SMS al ofrecer a las víctimas potenciales descargar e instalar los juegos y los programas populares.

Al penetrar en los dispositivos, Flexnet roba el dinero tanto de las cuentas bancarias como de las cuentas de móviles. Para realizarlo, el troyano consulta el saldo de las cuentas disponibles y envía varios mensajes SMS con comandos para transferir el dinero. De esta forma, los malintencionados pueden no solo transferir el dinero de las tarjetas de usuarios a sus tarjetas, sino también realizar compras en los juegos populares y pagar varios servicios (por ejemplo, de proveedores hosting). Para más información sobre este banker, consulte la publicación de nuestra empresa.

Durante los últimos 12 meses los troyanos bancarios atacaban a ciudadanos de muchos países. Por ejemplo, a los usuarios de Japón otra vez les amenazaban múltiples modificaciones de troyanos de la familia Android.Banker difundidos por los ciberdelincuentes a través de los sitios web falsificados de empresas de correo y servicios de mensajería.

En agosto y octubre los expertos de Doctor Web detectaron en Google Play los bankers Android.Banker.346.origin y Android.Banker.347.origin destinados para los titulares de dispositivos en Android de Brasil. Estas aplicaciones maliciosas peligrosas, modificaciones de los troyanos detectados en el año 2018, usaban las posibilidades avanzadas (Accessibility Service) del SO Android. Con las mismas, robaban la información de los mensajes SMS que podían contener códigos de un solo uso y otros datos privados. Además, por comando de los malintencionados los troyanos abrían las páginas phishing.

Estafas

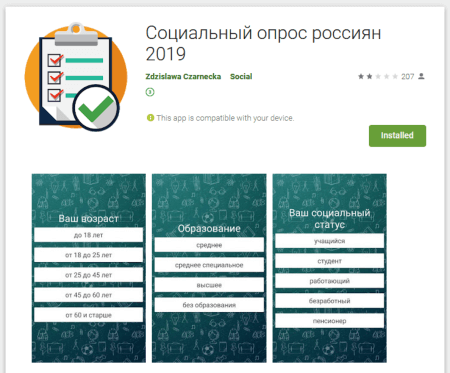

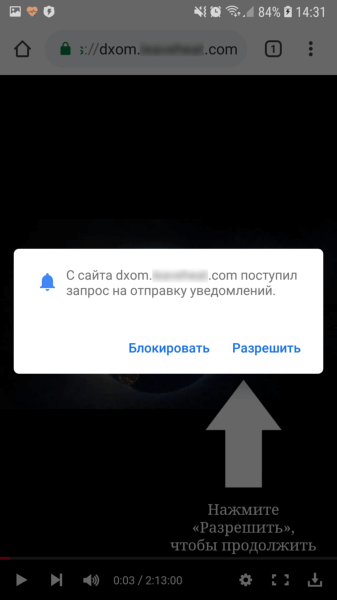

Los ciberdelincuentes siguen usando los programas maliciosos en varios esquemas de estafa. Por ejemplo, crean los troyanos que abren los sitios web donde a las víctimas potenciales se les ofrece participar en tests o en encuestas al contestar a varias preguntas fáciles. Por hacerlo, los delincuentes prometen una remuneración a los usuarios. Pero, para recibirlo, los mismos deben hacer un pago de verificación u otro, por ejemplo, para “confirmar la identidad” o pagar una “comisión” por la transferencia. En realidad, los ciberdelincuentes reciben este dinero y las víctimas no reciben ninguna remuneración.

Los troyanos en Android de la familia Android.FakeApp usados en este esquema fueron muy populares aún en el año 2018, y en los últimos 12 meses nuestros analistas de virus otra vez registraron su actividad que creció un 96,27%. Los malintencionados publican la mayoría de estas aplicaciones maliciosas en el catálogo Google Play en el que muchos usuarios confían. Por lo tanto, muchos titulares de dispositivos en Android que buscan formas de ganar dinero rápido y fácil no se percatan de haber instalado troyanos y no programas seguros.

A principios de verano, los expertos de la empresa Doctor Web detectaron otro programa malicioso de esta familia llamado Android.FakeApp.174. Se difundía como si fuera una aplicación oficial de las tiendas oficiales.

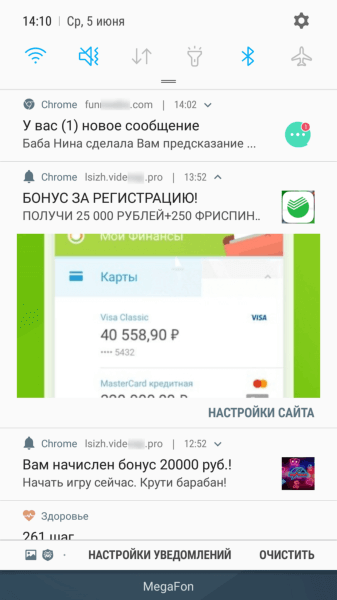

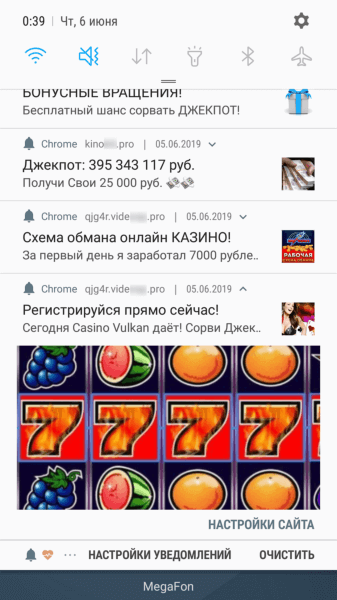

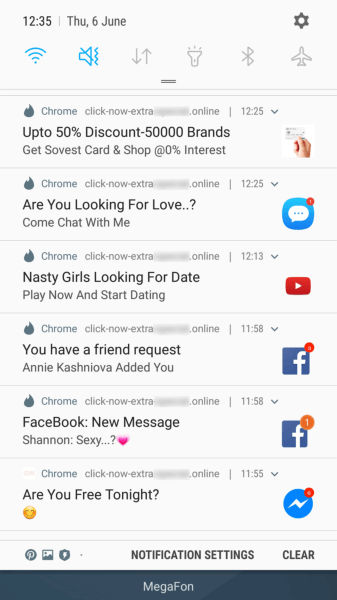

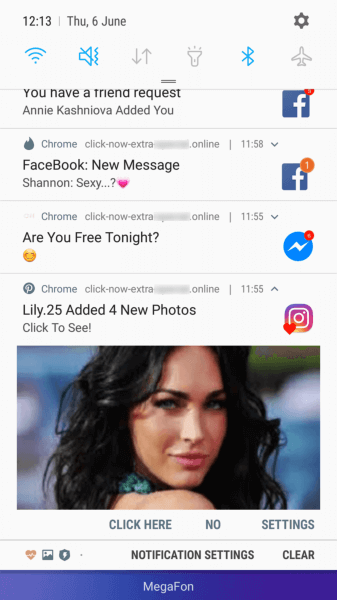

Android.FakeApp.174 abría en el navegador Google Chrome los sitios web desde los cuales se redirigía a las páginas de programas socio, donde, como si fuera alguna verificación, a los usuarios se les ofrecía permitir la recepción de notificaciones de estos sitios web.

En caso de aceptarlo (y, en realidad, suscribirse a las notificaciones web) las víctimas empezaban a recibir múltiples mensajes frecuentemente parecidos a notificaciones de aplicaciones conocidas y de confianza o de servicios en línea, – por ejemplo, programas bancarios, redes sociales y messengers. Al hacer clic sobre estos mensajes, los titulares de dispositivos se redirigían a los sitios web de contenido dudoso — casinos en línea, encuestas de estafa, “sorteo de premios” etc.

Perspectivas y tendencias

Este año las amenazas principales para titulares de dispositivos en Android seguirán siendo los troyanos bancarios. Continuará su evolución y la tendencia a transformación de muchos de ellos en programas maliciosos universales que en función de las necesidades de los ciberdelincuentes resolverán varias tareas maliciosas. Seguirán desarrollándose los mecanismos de protección de troyanos y de ocultar el código malicioso.

Los malintencionados seguirán organizando los ataques objetivo, y los usuarios otra vez afrontarán una amenaza de ciberespionaje y filtración de los datos privados. Seguirá siendo actual también el problema de publicidad agresiva. Aparecerán más aplicaciones malintencionadas y no deseadas que visualizarán banners y notificaciones importunas, así como los troyanos que sin autorización descargarán e intentarán instalar las aplicaciones publicitadas.

Es probable que aparezcan los nuevos troyanos miners y se detecten los nuevos casos de implementación de programas maliciosos en el firmware de dispositivos en Android. Además, hasta que se realicen cambios en el SO Android, seguirán apareciendo los troyanos que explotan las posibilidades avanzadas (Accessibility Service) para perjudicar a los usuarios.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web