Doctor Web: informe de la actividad de virus para dispositivos móviles en noviembre de 2020

16 de diciembre de 2020

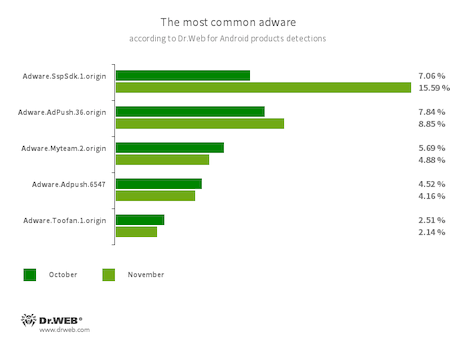

En noviembre los productos antivirus Dr.Web para Android detectaron en los dispositivos protegidos un 5,14% menos amenazas comparado con el mes de octubre. Según las estadísticas de detecciones, el número del malware detectado bajó un 8,37%. Al mismo tiempo, el número de software no deseado, potencialmente peligroso o adware, al contrario, subió un 5,78%, 13,16% y 5,72% respectivamente.

Entre las amenazas detectadas en el catálogo Google Play por los analistas de virus Doctor Web, cabe destacar un troyano Android.Mixi.44.origin. Abría y visualizaba los sitios web por encima de las ventanas de otras aplicaciones, seguía los enlaces de forma no autorizada y permitía a los malintencionados ganar dinero ilegal al hacer a los usuarios instalar algún tipo de software.

Además, nuestros expertos detectaron varios nuevos representantes de la familia de troyanos Android.Joker. Sus funciones básicas es la descarga y le ejecución de un código aleatorio, la intercepción del contenido de las notificaciones que llegan y la suscripción a los servicios de pago sin autorización de los titulares de dispositivos en Android.

TENDENCIAS CLAVE DEL MES DE NOVIEMBRE

- Reducción del número total de amenazas detectadas en los dispositivos en Android

- Aparición del nuevo malware en el catálogo Google Play

Amenaza del mes

A mediados del mes de noviembre los analistas de virus de la empresa Doctor Web detectaron en Google Play un troyano Android.Mixi.44.origin incrustado en una aplicación para cuidar de la vista de los usuarios de dispositivos en Android. En realidad, realizaba la función declarada, pero también tenía posibilidades ocultas.

Así, por ejemplo, Android.Mixi.44.origin abría los sitios web y visualizaba los mismos por encima de las ventanas de otras aplicaciones y la interfaz del sistema operativo, al impedir el trabajo correcto con el dispositivo. El contenido de estos sitios web podía ser cualquiera: desde los banners de publicidad y vídeos hasta las páginas web phishing.

Otra función del troyano era la posibilidad de seguir los enlaces de forma no autorizada. Android.Mixi.44.origin recibía de los malintencionados una lista de direcciones web que necesitaba consultar. De esta forma, el malware mejoraba de forma ilegal las estadísticas de visitas de los sitios web, por lo cual sus autores recibían dinero.

Además, el troyano intentaba ganar dinero por las instalaciones recientes de software. Para realizarlo, supervisaba las aplicaciones instaladas y eliminadas por el usuario. Si los enlaces recibidos en los comandos llevaban a las páginas web de aplicaciones en Google Play, Android.Mixi.44.origin comprobaba si estas aplicaciones habían sido instaladas anteriormente. Si fue así, el troyano transfería al servicio de analíticas la información sobre los nombres de paquetes de estos programas junto con el ID referral de los malintencionados. De esta forma, intentaba asignar las instalaciones a los malintencionados que no tenían nada que ver con todo esto.

Si este software aún no había sido instalado, el troyano lo recordaba y esperaba la instalación del mismo por el usuario, para luego engañar al servicio de la misma forma.

Para más información sobre Android.Mixi.44.origin, consulte la noticia correspondiente en el sitio web de la empresa Doctor Web.

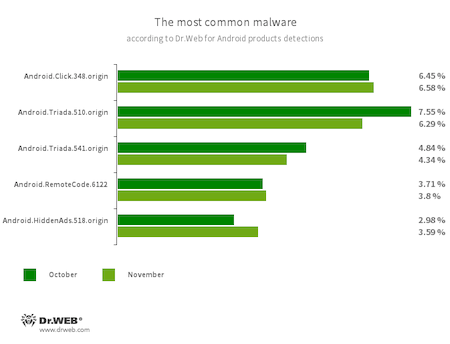

Según los datos de los productos antivirus Dr.Web para Android

- Android.Click.348.origin

- Un malware que abre de forma automática los sitios web, hace clics sobre los banners de publicidad y sigue los enlaces. Puede difundirse como software no malicioso, sin provocar sospechas de usuarios.

- Android.Triada.510.origin

- Android.Triada.541.origin

- Troyanos multifuncionales que realizan varias acciones maliciosas. Se refieren a la familia de aplicaciones troyanas que penetran en los processos de todo el software activo. Varios representantes de esta familia pueden ser localizados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos de sistema protegidos y directorios.

- Android.RemoteCode.6122

- Un malware que abre y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.HiddenAds.518.origin

- Un troyano que sirve para visualizar publicidad importuna. Se difunde como software popular, por otro malware, que en algún caso lo instala en el catálogo del sistema de forma no autorizada.

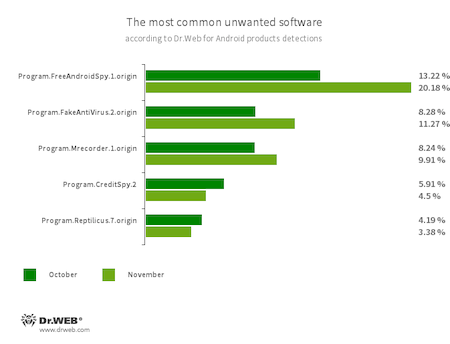

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Program.Mrecorder.1.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usados para ciberespionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección del malware que imita el funcionamiento del software antivirus. Este software puede informar sobre las amenazas no existentes y engañar a los usuarios, al demandar el pago de la versión completa.

- Program.CreditSpy.2

- Detección de programas que sirven para asignar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre los contactos de la libreta telefónica, el historial de llamadas, así como otra información.

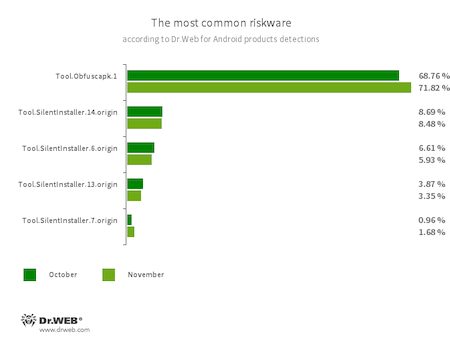

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y modificación del código fuente de las aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger el malware y otros programas peligrosos contra la detección por los antivirus.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plataformas de software potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin su instalación. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en modo de pantalla completa al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.SspSdk.1.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Amenazas en Google Play

Además de Android.Mixi.44.origin durante el último mes de otoño los analistas de virus de la empresa Doctor Web detectaron el el catálogo Google Play varias nuevas modificaciones de troyanos de la familia Android.Joker. Fueron añadidas a la base de virus Dr.Web como Android.Joker.418, Android.Joker.419 y Android.Joker.452. Estos troyanos se difundían como aplicaciones no maliciosas, un programa de traducción, una recopilación de imágenes, así como una utilidad con varias funciones, tales como brújula, linterna, nivel de burbuja etc.

El malware descargaba y ejecutaba el código aleatorio y también podían suscribir a los usuarios a los servicios móviles de pago, al interceptar los códigos de confirmación de las notificaciones recibidas para los servicios conectados.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web