Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2021

21 de enero de 2022

Durante el año los expertos de la empresa Doctor Web detectaron múltiples amenazas en Google Play. Entre las mismas, los troyanos peligrosos que suscribían a las víctimas a los servicios de pago, los programas falsificaciones aplicados en varios esquemas de estafa, los troyanos stealers que robaban la información privada, así como adware.

Así mismo, los malintencionados buscaban las nuevas vías de infección e investigaban las nuevas plataformas para su propia expansión. Así, por ejemplo, en el catálogo AppGallery fue localizado el primer malware, y una de las versiones del programa APKPure fue infectada por un troyano descargador, Además, los creadores de virus seguían aplicando las herramientas específicas que permitían infectar los dispositivos en Android de forma más eficaz. Entre los mismos, varios comprimidores, ofuscadores y utilidades para iniciar software sin su instalación.

Al igual que el año pasado, los ciberdelincuentes prestaron atención al problema de la pandemia COVID-19. Así, por ejemplo, ellos difundían varios troyanos como si fueran programas legales.

Tendencias del año pasado

- Crecimiento del número de ataques de troyanos de publicidad

- Actividad aumentada de bankers en Android

- Malware que descarga e instala otro software, — entre los líderes de popularidad entre las amenazas detectadas en dispositivos en Android

- Aparición de las nuevas amenazas en el catálogo Google Play

- Aparición del primer malware en el catálogo AppGallery

- Actividad de los estafadores de red y programas falsificados

- Difusión de troyanos espía y programas para vigilar a los usuarios

- Los malintencionados siguieron usando el tema de la pandemia COVID-19 para realizar sus ataques

Los eventos más destacados del año 2021

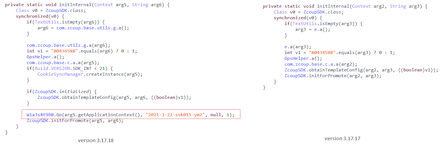

A finales de marzo los analistas de virus de la empresa Doctor Web detectaron la funcionalidad maliciosa en el software cliente del catálogo alternativo de programas en Android APKPure. Fue afectada la versión 3.17.18 de esta aplicación. Los malintencionados incrustaron en la misma un troyano multicomponente Android.Triada.4912 que abría varios sitios web y también descargaba otros módulos maliciosos y varias aplicaciones.

De forma más ilustrativa, más abajo pueden consultarse los fragmentos del código de la versión troyana del programa (a la izquierda) y su variante «limpia» (a la derecha). La línea resaltada en la figura se refiere a la inicialización de Android.Triada.4912.

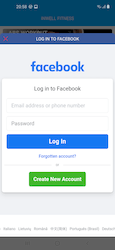

En julio Doctor Web informó sobre la aparición en el catálogo Google Play de las aplicaciones troyanas de la familia Android.PWS.Facebook que robaban los nombres de usuario, contraseñas y otra información privada requerida para hackear las cuentas de Facebook. Los programas funcionaban perfectamente, para no llamar la atención de las víctimas potenciales. Para acceder a todas las funciones y desactivar la publicidad dentro de las mismas a los usuarios se les ofrecía entrar en la cuenta de la red social. En eso radicaba el mayor peligro. Los troyanos cargaban a WebView el formulario real de inicio de sesión del sitio web Facebook, y luego implementaban al mismo WebView un JavaScript especial que robaba los datos. Luego los nombres de usuario y las contraseñas introducidas junto con las cookies de la sesión se transferían a los malintencionados.

Durante el año se detectaron múltiple otro malware de este tipo. Un ejemplo de un intento de robar la información de los usuarios por los troyanos:

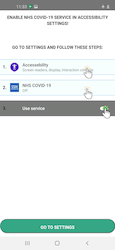

También en julio nuestros analistas de virus detectaron una nueva familia de troyanos bancarios Android.BankBot.Coper. Son aplicaciones maliciosas modulares que tienen mecanismo de infección de múltiples etapas. Se difunden como si fueran software bancario de verdad y otro software. Al infectar los dispositivos en Android, los troyanos intentan acceder a las posibilidades avanzadas del SO Android (Accessibility Services) que les permiten controlar el sistema completamente, así como imitar las acciones de usuarios. Entre sus posibilidades se destacan la intercepción y el envío de mensajes SMS, la realización de las solicitudes USSD, el bloqueo y el desbloqueo de la pantalla, la visualización de las notificaciones push y ventanas phishing, la eliminación de las aplicaciones, funcionamiento de keylogger (intercepción de la información introducida en el teclado) etc. Además, disponen de varios mecanismos de autoprotección.

En noviembre la empresa Doctor Web publicó una investigación de modelos de relojes inteligentes infantiles populares en Rusia destinada para buscar las vulnerabilidades potenciales en estos dispositivos. El análisis realizado demostró su nivel de seguridad insuficiente. Por ejemplo, en un modelo fueron detectadas las aplicaciones troyanas preinstaladas. En algunos otros para acceder a las funciones de administración remota se usan las contraseñas estándar que no pueden ser modificadas en algunos casos. Además, en algunos relojes inteligentes infantiles en caso de transferir los datos sensibles no se usa el cifrado. Más abajo puede consultarse la tabla general con las vulnerabilidades básicas detectadas:

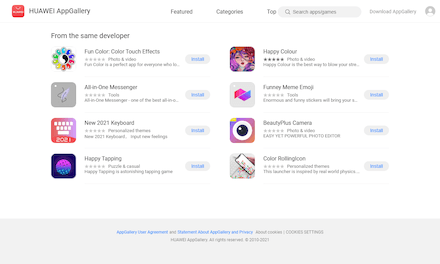

Así mismo, el año pasado nuestros expertos detectaron el primer malware en AppGallery ― un catálogo oficial de aplicaciones para dispositivos en Android de Huawei. Entre las mismas, hubo troyanos multicomponentes de la familia Android.Joker, de lo cual informamos en primavera. Una de sus funciones básicas es conectar a los titulares de dispositivos en Android a los servicios móviles de pago. Sin autorización de sus víctimas, los mismos descargaban e iniciaban los módulos incrustados, y luego abrían los sitios web donde de forma automática formalizaban la suscripción a algunos servicios. Para realizarlo, introducían en los campos requeridos de formularios web el número de teléfono del usuario y el PIN interceptado de confirmación de la operación.

Algunas de las aplicaciones maliciosas detectadas pueden consultarse en el screenshot más abajo:

Ya en otoño en AppGallery fueron localizadas decenas de juegos con el troyano incrustado Android.Cynos.7.origin. Era un plugin especial que recopilaba y transfería a los malintencionados la información sobre los números de teléfono y los dispositivos de usuarios, así mismo, visualizaba la publicidad. Según los datos en las páginas web de estas aplicaciones en el catálogo AppGallery, en total las mismas fueron instaladas por no menos de 9 300 000 usuarios.

Durante el año, los malintencionados otra vez se referían al tema de la pandemia COVID-19 y vacunas para difundir varios tipos de malware. Por ejemplo, en el programa Free NET COVID-19 para el acceso supuestamente gratuito a Internet se ocultaba el troyano Android.SmsSpy.830.origin que robaba los mensajes SMS.

El troyano Android.SmsSend.2134.origin se difundía camuflado por el programa CoWinHelp, con el cual las víctimas supuestamente podían registrarse para la vacuna. En realidad, enviaba SMS con un enlace para descargar su propia copia a todos los contactos de la libreta telefónica del usuario.

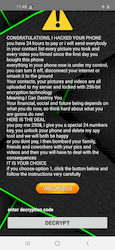

Y en caso de instalar la aplicación Coronavirus Tracker que supuestamente permitía supervisar las estadísticas de infecciones, los usuarios afrontaban al troyano extorsionista Android.Locker.7145. Bloqueaba los dispositivos y demandaba un rescate por desbloquearlos.

También fueron activos los troyanos bancarios. Por ejemplo, los malintencionados creaban las falsificaciones del software existente destinado para la supervisión voluntaria de los contactos, notificación sobre los posibles riesgos de infección y la comprobación del estado de vacuna. Así por ejemplo, el banker Android.BankBot.904.origin se hacía pasar por la aplicación NHS COVID-19 del Servicio nacional de sanidad de Gran Bretaña, y Android.BankBot.612.origin se hacía pasar por el programa TousAntiCovid del ministerio de sanidad de Francia.

Estadísticas

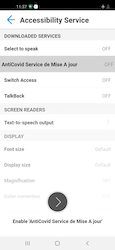

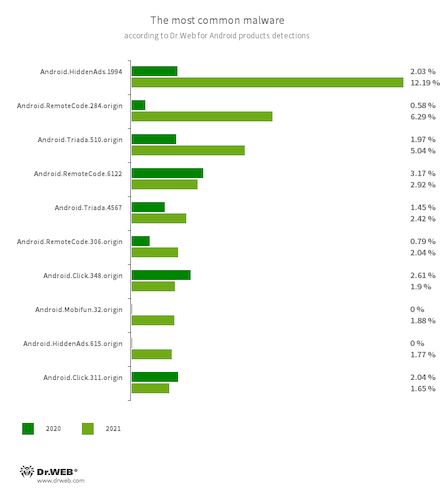

Al igual que el año pasado, en el año 2021 los usuarios de dispositivos en Android con mayor frecuencia afrontaban a varios tipos de malware. Según las estadísticas de detecciones de los productos antivirus Dr.Web para Android, eran un 83,94% de todas las amenazas detectadas en los dispositivos protegidos. En el segundo lugar en cuanto a la popularidad otra vez podemos observar el adware y los módulos de publicidad especializados incrustados en los juegos y otro software, ― su parte era de 10,64%. El tercer lugar con la parte de 4,67% se refería a los programas potencialmente peligrosos. El software no deseado se quedó en el 4 lugar, se detectaba en los dispositivos en 0,75% de los casos.

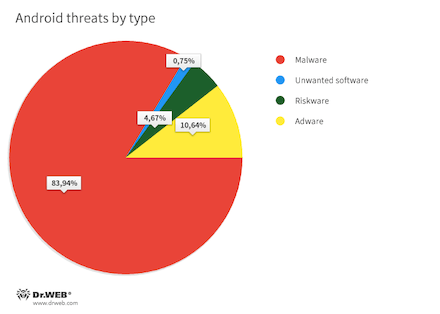

Comparado con el año antepasado, se produjeron algunos cambios en cuanto a la popularidad de malware. Así, por ejemplo, los líderes esta vez eran las aplicaciones troyanas de la familia Android.HiddenAds, conocida a partir del año 2016. Son peligrosas porque visualizan la publicidad importuna, los banners y los vídeos que frecuentemente solapan las ventanas de otros programas y hasta la interfaz del sistema operativo, al impedir el trabajo correcto con dispositivos en Android. Así mismo, este malware “permanece oculto” a los usuarios, por ejemplo, ocultan sus íconos desde la pantalla principal. El número de ataques con la participación de las mismas aumentó un 6,7%, así mismo, un 23,59% de detecciones de todo el malware se refería a las mismas. De esta forma, casi cada 4º troyano que los usuarios afrontaban el año pasado era un representante de esta familia veterana, lo cual le convierte en una de las amenazas en Android actualmente difundidas.

El análisis estadístico demostró que la modificación más activa de la familia fue el troyano Android.HiddenAds.1994 (12,19% de ataques). Así mismo, en octubre nuestros expertos detectaron su nueva versión, Android.HiddenAds.3018. Su peculiaridad es que los creadores de virus adjudican a las copias difundidas del troyano los nombres de paquetes de software de verdaderas aplicaciones de Google Play. Esta táctica puede aplicarse, por ejemplo, para esquivar los mecanismos de comprobación de aplicaciones en los dispositivos en Android o en los recursos de Internet a través de los cuales se difunden estas aplicaciones. Desde el momento de aparición, la modificación poco a poco empezó a dominar sobre la anterior cuya actividad bajaba. Hay todas las razones para suponer que con el tiempo puede sustituirla totalmente.

Fue un poco menos popular el malware cuya tarea principal es descargar otro software, así como ejecutar el código aleatorio. Pero aun así siguen siendo unas de las amenazas más activas y serias en Android. A las mismas se refieren los múltiples representantes de familias Android.RemoteCode (15,79% de detecciones de malware), Android.Triada (15,43%), Android.DownLoader (6,36%), Android.Mobifun (3,02%), Android.Xiny (1,84%) y otros. Todos ellos también ayudan a los creadores de virus a ganar dinero. Por ejemplo, al participar en varios programas de socios y realizar varios esquemas de delincuentes ― monetizar el tráfico al falsificar los contadores de descargas e instalar los juegos y aplicaciones, suscribir a los usuarios a los servicios móviles de pago, difundir otros troyanos etc.

Entre el malware más difundido otra vez se detectaban los troyanos clickers de la familia Android.Click (10,52% de detecciones) que también son herramientas de ganar dinero ilegal. Son capaces de imitar las acciones de usuarios, por ejemplo, abrir los sitios web con publicidad, hacer clics sobre los banners, seguir los enlaces, suscribir de forma automática a los servicios de pago y realizar otras acciones maliciosas.

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Troyanos destinados para visualizar la publicidad importuna. Los representantes de esta familia frecuentemente difunden como si fueran aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad normalmente ocultan al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- Malware que descarga y ejecuta el código aleatorio. En función de la modificación, también pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Android.Triada.4567.origin

- Troyanos multifuncionales que realizan varias acciones maliciosas. Se refieren a la familia de aplicaciones troyanas que penetran en los procesos de todo el software activo. Varias representantes de esta familia pueden detectarse en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas de sus modificaciones pueden usar las vulnerabilidades para acceder a los archivos de sistema y directorios protegidos.

- Android.Click.348.origin

- Android.Click.311.origin

- Malware que abren los sitios web de forma automática, hacen clics sobre los banners de publicidad y siguen los enlaces. Pueden difundirse como si fueran software legal, sin causar sospechas de usuarios.

- Android.Mobifun.32.origin

- Un dropper que difunde el troyano Android.Mobifun.29.origin. El último también es un dropper y sirve de eslabón intermediario en la cadena de entrega de la carga útil (otro malware) a los dispositivos en Android.

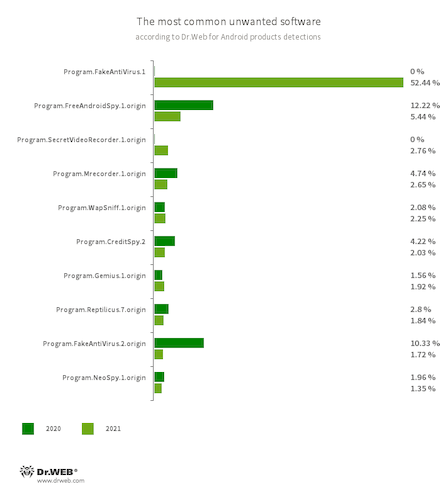

En el año 2021, más de la mitad (55,71%) de malware detectado en los dispositivos en Android eran los programas de la familia Program.FakeAntiVirus. Es casi 3,5 veces más que el año anterior. Estos programas imitan el funcionamiento de antivirus. Detectan las amenazas no existentes y ofrecen comprar sus versiones completas ― supuestamente para desinfectar y corregir problemas.

Además, los productos antivirus Dr.Web para Android otra vez detectaron varios programas especializados que permiten controlar la actividad de usuarios, recopilar la información sobre los mismos, y también administrar los dispositivos a distancia.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden notificar sobre las amenazas no existente y engañar a usuarios, al requerir la compra de la versión completa

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usadas para cibersepionaje. Pueden controlar la ubicación del dispositivo, recopilar los datos sobre la mensajería SMS, las charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.WapSniff.1.origin

- Programa para interceptar mensajes en el Messenger WhatsApp.

- Program.CreditSpy.2

- Detección de programas destinados para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre los contactos de la libreta telefónica, el historial de llamas, así como otra información.

- Program.Gemius.1.origin

- Un programa que recopila la información sobre los dispositivos en Android móviles y sobre cómo se usan los mismos. Junto con los datos técnicos, recopila la información privada, la información sobre la ubicación del dispositivo, los favoritos guardados en el navegador, el historial de consultas de sitios web, así como las direcciones de Internet introducidas.

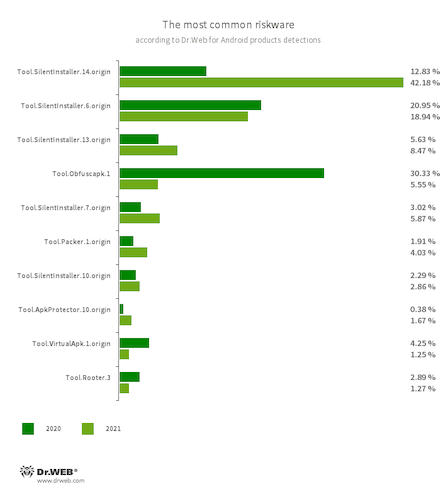

Los programas más difundidos potencialmente peligrosos otra vez fueron las utilidades especializadas que permiten iniciar las aplicaciones en Android sin instalar las mismas. Entre ellas, varios representantes de la familia Tool.SilentInstaller. Con seguridad ocuparon el primer lugar por número de detecciones en dispositivos de usuarios con resultado de 79,51% del total de software de riesgo potencial detectado. Es un 53,28% más que hace un año.

Además, sigue siendo actual el uso por los malintencionados de varios ofuscadores y programas comprimidores. Con los mismos, los creadores de virus intentan proteger las aplicaciones maliciosas contra el análisis por los expertos en seguridad informática y la detección por los antivirus. Las aplicaciones protegidas por estas utilidades se detectaban en los dispositivos en Android en 14,16% de los casos.

Las terceras en cuanto al número de detecciones eran las utilidades que permiten tener permisos root. Estas herramientas pueden funcionar con las aplicaciones troyanas al permitirlas, por ejemplo, infectar el catálogo de sistema de dispositivos en Android. A estas utilidades se refieren un 2,59% de detecciones de software potencialmente peligroso.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de las aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para la

- Tool.ApkProtector.10.origin

- Detección de las aplicaciones en Android protegidas por el comprimidor software ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo para crear los programas troyanos y no deseados para que los antivirus tengan más dificultad para detectarlos.

- Tool.Packer.1.origin

- Una utilidad comprimidora especial que sirve para proteger las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para proteger tanto los programas legales como troyanos.

- Tool.Rooter.3

- Utilidad para recibir los permisos root en dispositivos en Android que usa varios exploits. Además de los titulares de dispositivos en Android, los malintencionados y el malware pueden aplicarla.

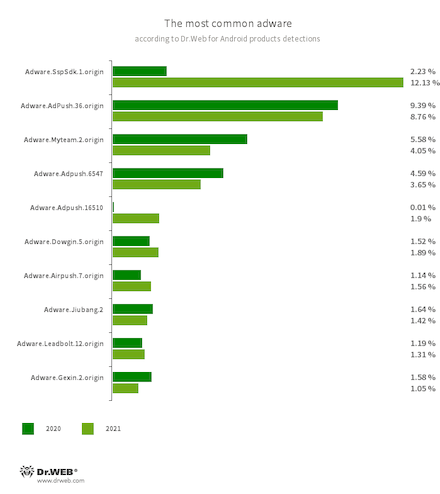

Entre el adware frecuentemente en los dispositivos de usuarios se detectaban las aplicaciones con módulos que visualizaban las notificaciones y las ventanas de diálogo, y, así mismo, descargaban y ofrecían a los usuarios instalar varios juegos y programas, Además, otra vez fueron populares las aplicaciones incrustadas en las aplicaciones que visualizaban banners con publicidad fuera de estos programas.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Los módulos de publicidad que los desarrolladores incrustan en sus aplicaciones para monetizar las mismas. Estos módulos visualizan las notificaciones importunas, los banners y la publicidad de vídeo que impiden el trabajo con los dispositivos, abren los sitios web, y algunos ― descargan y ofrecen a instalar aplicaciones. Además, pueden recabar la información privada y transferirla al servidor remoto.

Amenazas en Google Play

Entre las amenazas detectadas en el catálogo Google Play en el año 2021, había muchos troyanos que pertenecen a la familia Android.Joker. Son peligrosos porque son capaces de descargar u ejecutar el código aleatorio y, así mismo, suscribir a los usuarios de forma automática a los servicios móviles de pago. Estos troyanos se difundían camuflados por varias aplicaciones: los editores de fotos y vídeo, los reproductores de audio, messengers, programas para trabajar con documentos y cuidar de la salud, traductores, utilidades para optimizar el funcionamiento del sistema y otras. Así mismo, realizaban las funciones declaradas para que las víctimas potenciales no sospecharan ninguna amenaza en las mismas. Durante el año los analistas de virus Doctor Web detectaron en Google Play más de 40 modificaciones de este malware anteriormente desconocidas, el número de instalaciones de las cuales superó 1 250 000.

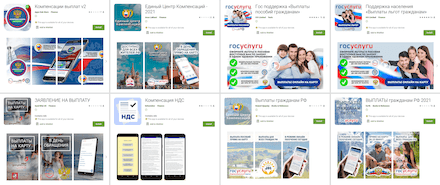

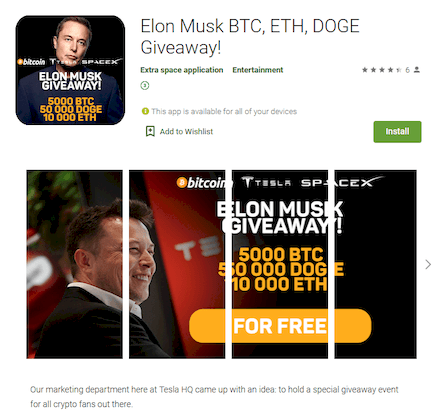

Otra amenaza masiva fueron las aplicaciones falsificadas maliciosas de la familia Android.FakeApp que los malintencionados usan en varios esquemas de estafa. Estos troyanos también se difunden como si fueran software legal y útil, pero en realidad no realizan las funciones declaradas. Las tareas básicas de la mayoría de los mismos es engañar a los usuarios y hacerles consultar los sitios web de estafa, así mismo, sacar muchos datos privados. Nuestros expertos detectaron centenares de estos troyanos descargados por más de 1 700 000 usuarios.

Al igual que hace un año, uno de los esquemas populares con aplicación de este malware fue el uso del tema de soporte social público de la población en Rusia. Para esto, muchos troyanos Android.FakeApp se difundían como si fueran programas para buscar la información sobre los pagos de subsidios y beneficios, la “compensación” del IVA, etc, así como la recepción directa de los pagos. Pero los mismos solamente abrían los sitios web de estafa donde a cada visitante se le ofrecían los pagos de miles de rublos. Para “abonar” el dinero prometido, se demandaba que las víctimas pagaran “una tasa pública” o “una comisión bancaria” de varios centenares a varios miles de rublos. En realidad, las víctimas de los estafadores no recibían ningunos pagos, en vez de esto, transferían su propio dinero a los malintencionados y les proporcionaban sus datos personales.

Algunas modificaciones de los troyanos de vez en cuando visualizaban las notificaciones con mensajes sobre los pagos y compensaciones supuestamente disponibles. De esta forma, los ciberdelincuentes intentaban atraer la atención extra de las víctimas potenciales para que las mismas consultaran los sitios web de estafadores con más frecuencia. Ejemplos de notificaciones de este tipo:

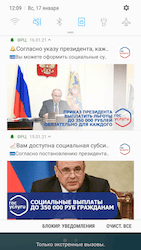

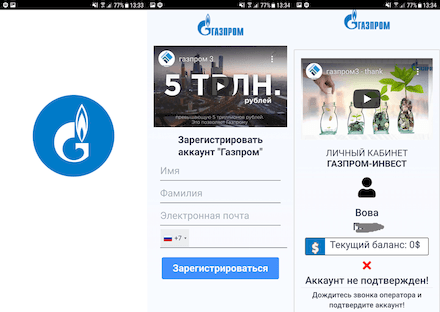

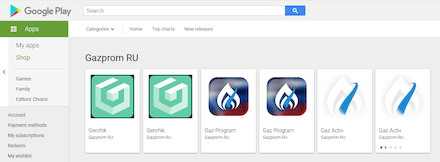

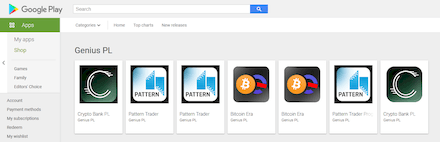

Otro esquema popular fueron las ofertas de inversiones y de ganar dinero al comercializar la criptodivisa, el petróleo, el gas y otros activos. Los esquemas similares ya llevan aplicándose desde hace varios años para los ataques a los dueños de los equipos. Pero el año pasado empezaron a ser promocionados con más actividad también entre los usuarios de dispositivos móviles, para lo cual se creaban los programas falsificados correspondientes. Con los mismos, los usuarios supuestamente podían recibir los ingresos pasivos de inversiones, sin tener experiencia ni conocimiento económico especial. Para mayor atracción, estos troyanos se difundían frecuentemente como si fueran software oficial de empresas famosas o se diseñaban con estilo de aplicaciones financieras existentes.

En los sitios web abiertos por muchos de ellos, a los dueños de dispositivos en Android se les ofrecía registrar la cuenta al indicar la información personal y esperar la llamada del “operador”. Los datos ofrecidos para registrarse — los nombres, apellidos, las direcciones de correo electrónico y los números de móviles — podían ser usados por los malintencionados para seguir engañando a usuarios o venderlos en el mercado negro.

Ejemplos de funcionamiento de estos troyanos:

Así mismo los programas falsificados financieros “acechaban” no solamente a los usuarios rusos, sino también a los extranjeros, que también se arriesgaban de verse en los sitios web falsificados y ser víctimas de estafadores.

Uno de estos troyanos, Android.FakeApp.277, hasta se difundía como si fuera un programa de inversión de Ilon Mask. En el mismo a lsa víctimas potenciales se les ofrecía “duplicar” el volumen de la criptomoneda que tenían, al enviarla supuestamente a los criptomonederos de la empresa Tesla. Esta falsificación no tenía nada que ver con la empresa conocida ni con su titular, y los usuarios engañados transferían la criptomoneda a los estafadores.

Otro grupo de troyanos de esta familia se difundía activamente como si fueran aplicaciones oficiales de loterías rusas populares. Con los mismos los usuarios supuestamente podían recibir gratis la lotería y participar en el sorteo de los premios. En realidad, la lotería no era verdadera y el juego solamente se imitaba, y el “más afortunado” siempre ganaba. Así mismo, para recibir el “premio” las víctimas tenían que pagar la “comisión” o la “tasa”— y este dinero acababa en los bolsillos de los malintencionados.

Un ejemplo de cómo los troyanos engañan a los usuarios:

También se aplicaban otros esquemas. Por ejemplo, algunos troyanos Android.FakeApp se difundían camuflados por aplicaciones presentadas por los malintencionados como programas legales de varios temas. Entre los mismos, las guías de la moda, animales, la naturaleza, varios horóscopos. Otros se difundían camuflados por software con la información sobre las enfermedades y las formas de curarlas. En el primer caso, los estafadores ni siquiera intentaban ocultar las características de la falsificación. Al iniciar programas, las víctimas potenciales de repente se veían en los sitios web dudosos o explícitamente estafadores de citas online donde para atraer la atención frecuentemente se imitaba la comunicación son personas reales, y a los usuarios se les ofrecía registrarse, a veces de pago. En el segundo caso, las víctimas se veían en los sitios web que publicitaban algunos fármacos milagrosos que “por suerte” encontraron y adquirieron supuestamente por precio muy económico.

Así mismo, se difundían las aplicaciones falsificadas camufladas por software que supuestamente proporcionaba acceso a descuentos, tarjetas de promoción y de bonus, así como los regalos de tiendas y empresas conocidos. Para mayor confianza, en los mismos se usaban los símbolos y los nombres de las marcas correspondientes — los productores de electrodomésticos, gasolineras y las redes comerciales.

En función de la modificación de troyanos, al iniciar los mismos a las víctimas potenciales se les ofrecía formalizar una suscripción de pago de 400 rublos o más al día o a la semana — supuestamente para usar todas las funciones de aplicaciones y recibir los bonus prometidos. Pero como resultado recibían solo los códigos de barras o QR inútiles. Durante los 3 días al activar la suscripción los usuarios podían rechazarla. Pero en este caso los malintencionados pensaban que las víctimas se olvidarían de estos programas y los servicios conectados a través de los mismos, o no prestarán atención a haber activado un servicio caro con pago periódico.

Entre las amenazas detectadas en Google Play había también otros tipos de malware. Por ejemplo, los troyanos de la familia Android.Proxy que convertían los dispositivos infectados en los servidores proxy a través de los cuales los malintencionados redirigían el tráfico de Internet. Así mismo, nuestros expertos detectaron las nuevas modificaciones de troyanos de publicidad Android.HiddenAds.

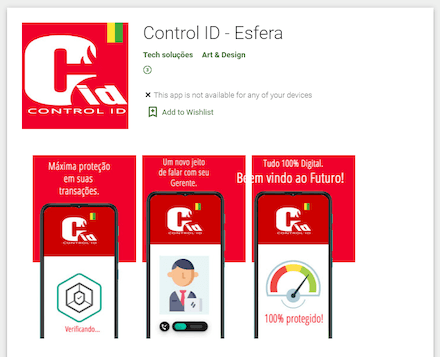

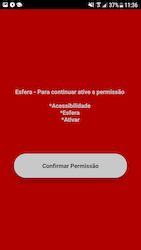

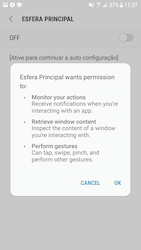

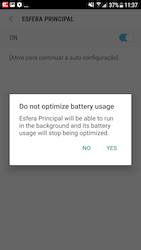

Además, en el catálogo oficial de aplicaciones aparecían los troyanos bancarios. Uno de ellos, Android.Banker.3679, se difundía camuflado por una aplicación para trabajar con el sistema de bonus Esfera del banco Santander y estaba destinado para usuarios brasileños.

Sus funciones básicas eran phishing y robo de los datos privados, y su objetivo principal — la aplicación bancaria Santander Empresas. El troyano solicitaba acceso a las posibilidades avanzadas del SO Android, con las cuales controlaba el dispositivo y podía hacer clic de forma automática sobre varios elementos del menú y botones y leer el contenido de las ventanas de aplicaciones.

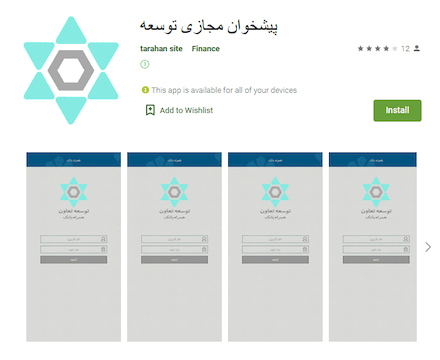

Otro troyano, Android.Banker.4919, se difundía como si fuera una aplicación bancaria Resalat Bank y Tose'e Ta'avon Bank y atacaba a los usuarios iraníes. Abría los sitios web phishing, y también tenía funcionalidad para robar los mensajes SMS, pero no podía hacerlo porque no tenía los permisos de sistema requeridos.

Un ejemplo de un sitio web abiertos por este malware:

Así mismo, nuestros expertos detectaron las aplicaciones con módulos de publicidad incrustados de la familia Adware.NewDich que por comando del servidor de control abrían varios sitios web en el navegador de los dispositivos en Android. Para no causar sospechas de acciones ilegales, los sitios web se abrían cuando los usuarios no trabajaban con estos programas.

Los módulos Adware.NewDich frecuentemente abren las páginas de varios servicios de socios y de publicidad que redirigen a los usuarios a las secciones de los programas ubicados en Google Play. Uno de ellos era la aplicación que resultó ser un troyano bancario y fue llamado Android.Banker.3684. Este troyano interceptaba los nombres de usuario introducidos, las contraseñas, los códigos de comprobación de un solo uso, así como el contenido de las notificaciones que llegan, para lo cual solicitaba un permiso de sistema correspondiente. Otra aplicación publicitada contenía el módulo de publicidad Adware.Overlay.1.origin que abría las páginas web y las visualizaba por encima de las ventanas de otros programas.

Troyanos bancarios

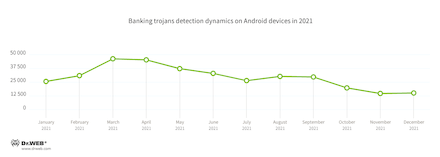

En 2021 el número de troyanos bancarios detectados en dispositivos en Android aumentó un 43,74% comparado con el año anterior. A sus múltiples modificaciones se refería un 5,4% de detecciones de todo el malware. El máximo de difusión de los bankers en Android se refiere a principios de la primavera, y luego la intensidad de sus ataques se bajaba poco a poco con un ligero aumento de actividad en agosto y septiembre.

La actividad aumentada de este malware se debe principalmente a la aparición de múltiples nuevas familias. Por ejemplo, a principios de enero empezó a difundirse el troyano bancario Oscorp (Android.BankBot.792.origin), y en julio a la base de virus Dr.Web fueron añadidas las entradas para detectar el troyano S.O.V.A. (Android.BankBot.842.origin). En el mismo momento se difundió la información sobre las familias Coper y Abere (Android.BankBot.Abere.1.origin). El último es interesante por haber sido administrado a través de los bots de Telegram. Ya en octubre a los usuarios empezaron a amenazarles varias modificaciones del troyano SharkBot (Android.BankBot.904.origin).

Además, los malintencionados difundían los bankers Anatsa (Android.BankBot.779.origin) y Flubot (Android.BankBot.780.origin, Android.BankBot.828.origin). Aunque sus primeras modificaciones aparecieron a finales del año 2020, su actividad básica se refiere a los últimos 12 meses.

Así mismo, seguían activas las familias antiguas, tales como Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.822.origin y otras modificaciones), Ginp (Android.BankBot.703.origin), Gustuff (Android.BankBot.657.origin, Android.BankBot.738.origin), Medusa (Android.BankBot.830.origin), Hydra (Android.BankBot.563.origin), BRATA (Android.BankBot.915.origin), Alien (Android.BankBot.687.origin, Android.BankBot.745.origin) y Cerberus (Android.BankBot.612.origin, Android.BankBot.8705). Así mismo, aparecían también los nuevos “sucesores” del troyano Cerberus, basados en su código fuente detectado en acceso público a finales de verano del año 2020. Uno de ellos era el banker ERMAC (Android.BankBot.870.origin) que empezó sus ataques en julio.

Perspectivas y tendencias

Recibir beneficio sigue siendo uno de las metas principales de los creadores de virus, por lo tanto, el año que viene esperamos que aparezcan los nuevos programas troyanos y no deseados que permiten ganar dinero, Como la publicidad es una fuente de beneficio seguro y relativamente sencillo, la importancia de los troyanos de publicidad se mantendrá. Así mismo, es probable que aumente el número de malware destinados para descargar e instalar varios tipos de software.

Seguirán apareciendo los nuevos troyanos bancarios, muchos de los cuales combinarán la funcionalidad amplia. No solamente robarán el dinero de las cuentas de usuarios, sino también realizarán otras tareas.

Se mantendrá la amenaza por parte de los estafadores y varios programas falsificados que los mismos difundirán. Además, son posibles los nuevos ataques con aplicación de los troyanos que roban la información privada, así como el crecimiento del número de casos de uso de programas espía.

Así mismo, se espera que para la protección del malware cada vez más ciberdelincuentes usarán varios ofuscadores y comprimidores.

Por su parte la empresa Doctor Web seguirá supervisando la actividad de los malintencionados y detectando las amenazas más actuales, al proporcionar la protección segura para nuestros usuarios. Para la protección contra las amenazas de Android se recomienda aplicar los medios antivirus Dr.Web para Android, así como instalar todas las actualizaciones más recientes del sistema operativos y los programas usados.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web