Doctor Web: informe de la actividad de virus del año 2015

29 de diciembre de 2015

El año pasado tanto para los usuarios ordinarios como para los especialistas de seguridad informática se destacó por la amplia difusión de un troyano cifrador peligroso para sistemas operativos de familia Linux que infectó más de 3000 sitios web en todo el mundo. Así mismo, en el año 2015 apareció un gran número de los nuevos programas nocivos para el sistema operativo más popular en el mundo — Microsoft Windows. Entre ellos — los nuevos encoders y backdoors, las aplicaciones espía y los miners de criptodivisas. Así mismo, aumentó considerablemente el número de los troyanos destinados para la plataforma Apple OS X, — entre los cuales se destacan las aplicaciones destinadas para la visualización no sancionada de la publicidad y varios instaladores de programas no deseados. Eso confirma el interés creciente de OS X entre los creadores de virus. También se completaron con las nuevas entradas las bases del Antivirus Dr.Web para la plataforma móvil Google Android: por el número de las amenazas conocidas, este sistema operativo ocupa el segundo lugar después de Windows. En el año 2015, continuaron su actividad varios estafadores de red: siguen inventando los nuevos modos de engañar a los usuarios de Internet. Por fin, durante el año pasado, igual que antes, funcionaban las botnets — entre las cuales las más activas fueron las redes creadas por los malintencionados usando los virus de archivos Win32.Rmnet.12 y Win32.Sector.

Tendencias clave del año

- Difusión del troyano cifrador peligroso para Linux

- Crecimiento del número de programas nocivos para OS X

- Aparición de los nuevos troyanos para Google Android

- Difusión de los nuevos programas nocivos para Windows

Eventos más destacados del año 2015

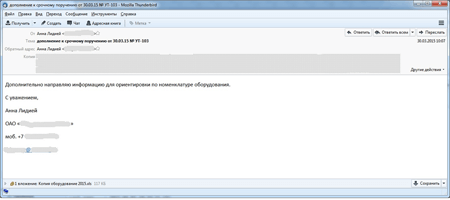

En primavera del año 2015, los expertos de la empresa Doctor Web investigaron el troyano BackDoor.Hser.1 usado por los malintencionados para los ataques objetivo a las empresas de defensa de la Federación de Rusia. Este programa nocivo se difundía usando los mensajes e-mail enviados por los ciberdelincuentes a las direcciones electrónicas personales y de trabajo de los empleados de más de 10 empresas rusas. Todas estas empresas forman parte del consorcio y son de defensa o de servicio para la industria de defensa.

Los mensajes nocivos contenían un adjunto de archivo del editor Microsoft Excel donde había un exploit para este programa. Usando el mismo, el troyano penetraba en el equipo atacado. Entre otras cosas, este programa nocivo es capaz de transmitir por comando al servidor remoto un listado de procesos activos en el PC infectado, descargar e iniciar otras aplicaciones nocivas, así como abrir la consola de comandos y redirigir la entrada-salida al servidor perteneciente a los ciberdelincuentes, gracias a lo cual los malintencionados obtienen la posibilidad de administrar el equipo infectado de forma remota. Para más información sobre BackDoor.Hser.1, consulte el material de noticias correspondiente.

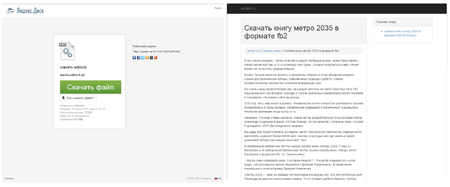

En junio los desconocidos hackearon el portal en Internet del Centro Ruso para el Estudio de la Opinión Pública (CREOP): los malintencionados ubicaron en el servidor del CREOP las páginas web desde las cuales a los visitantes se les ofrecía descargar un programa nocivo camuflado por varios archivos «útiles». Este incidente también fue descrito detalladamente por la empresa Doctor Web en un artículo informativo.

Todos los archivos ubicados en el sitio web del CREOP contenían un programa nocivo de la familia Trojan.DownLoader — estos troyanos están destinados para la descarga oculta y la instalación en el equipo atacado de varias aplicaciones peligrosas. Usando este descargador, los malintencionados difundían en programa miner destinado para obtener criptodivisas, así como otro software no deseado. Como el sitio web de CREOP es un recurso en Internet bastante popular, el número de las víctimas de los delincuentes, según la valoración de los expertos de la empresa Doctor Web, fue de decenas de miles.

En agosto los analistas de virus de la empresa Doctor Web detectaron un troyano peligroso destinado para obtener las criptodivisas usando los recursos del equipo víctima. La peculiaridad de este programa nocivo llamado Trojan.BtcMine.737 fue que pudo moverse por la red automáticamente, sin participación del usuario, e infectar los equipos conectados a la misma como si fuera un gusano informático.

En otoño fue detectada la difusión del programa nocivo Trojan.MWZLesson, capaz de infectar los terminales POS. Además de otras funciones espía o nocivas, este troyano puede guardar y transmitir al servidor administrativo perteneciente a los malintencionados los tracks de las tarjetas bancarias. Según la investigación, es una modificación de otra aplicación nociva— BackDoor.Neutrino.50. Además de las funciones del troyano para los terminales POS, BackDoor.Neutrino.50 puede robar la información del cliente de correo Microsoft, así como los datos de la cuenta para acceder a los recursos por protocolo FTP usando varios clientes FTP populares, es capaz de realizar varios tipos de ataques DDoS e infectar los equipos disponibles en la red local.

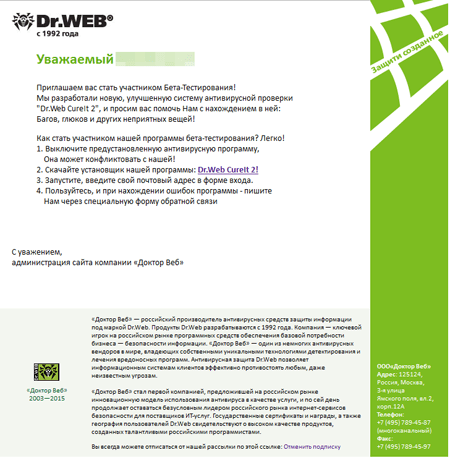

En septiembre de 2015, los creadores de virus intentaron difundir el troyano peligroso Trojan.PWS.Stealer.13052 usando un envío de correo supuestamente en nombre de la empresa Doctor Web.

A los usuarios se les ofrecían «hacer las pruebas» de la utilidad que no existe en realidad, «Dr.Web CureIt 2», y un troyano se descargaba a sus equipos como si fuera esta utilidad. La empresa Doctor Web advirtió a sus usuarios sobre este incidente de forma oportuna, al publicar un artículo informativo detallado.

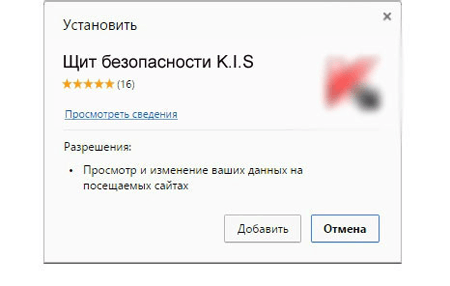

Pero los ciberdelincuentes no solamente usaron el nombre del Antivirus Dr.Web de forma ilegal, sino también intentaron difundir otro programa nocivo camuflado por el nombre de otro fabricante del software antivirus.

Sobre este programa troyano llamado Trojan.BPLug.1041 Doctor Web también publico en su sitio web un artículo.

Por fin, uno de los eventos más destacados del año 2015 fue la difusión del troyano cifrador Linux.Encoder.1 que pudo infectar en total más de 3000 sitios web ubicados en los servidores bajo la administración del SO Linux. No es el primer representante conocido de encoders para Linux — aún en agosto de 2014 la empresa Doctor Web comunicó sobre la aparición del troyano Trojan.Encoder.737, capaz de cifrar los archivos ubicados en los almacenes de red fabricados por la empresa Synology, — pero hasta el día de hoy, la difusión de Linux.Encoder.1 es de record.

Eventos de virus

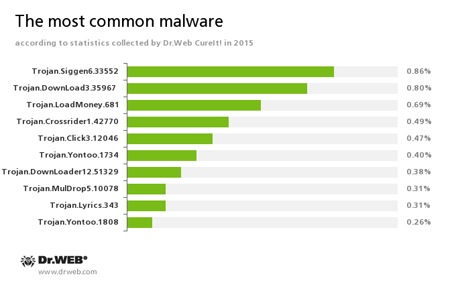

Según los datos estadísticos recopilados usando la utilidad de desinfección Dr.Web CureIt!, en 2015 con más frecuencia en el equipo se detectaba el programa nocivo Trojan.Siggen6.33552 destinado para instalar otro software nocivo en el sistema atacado. El segundo lugar por el número de detecciones lo ocupa Trojan.DownLoad3.35967 — un representante de los troyanos descargadores capaces de, sin que el usuario lo note, descargar e instalar en el equipo varias aplicaciones no deseadas. El tercer lugar lo ocupa el troyano Trojan.LoadMoney.681 — otro representante de los programas descargadores. Diez aplicaciones nocivas detectadas por la utilidad de desinfección Dr.Web CureIt! con más frecuencia en el año 2015 pueden consultarse en el diagrama siguiente:

Trojan.Crossrider1.42770

Un representante de la familia de troyanos destinados para visualizar varios tipos de publicidad sospechosa.Trojan.Click

Una familia de programas nocivos destinados para incrementar de forma artificial el número de consultas de varios recursos en Internet por medio de redirigir las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.Trojan.Yontoo

Una familia de complementos para los navegadores más populares cuyo objetivo es visualizar la publicidad al usuario al consultar las páginas web.Trojan.DownLoader

Una familia de troyanos destinados para descargar en el equipo atacado otras aplicaciones nocivas.Trojan.MulDrop5.10078

Un representante de la familia de troyanos droppers capaces de descomprimir e iniciar otros programas nocivos en el equipo infectado.Trojan.Lyrics

Una familia de troyanos capaces de visualizar en la pantalla la publicidad importuna y abrir en la ventana del navegador los sitios web de contenido sospechoso sin que el usuario lo sepa.

Las estadísticas más arriba confirman que entre todos los programas nocivos detectados por la utilidad de desinfección Dr.Web CureIt! en el año 2015, predominan los troyanos de publicidad, los instaladores del software no deseados y los troyanos descargadores.

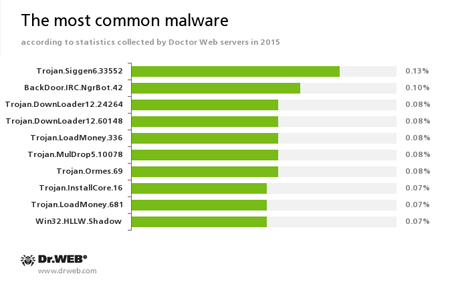

La información similar la proporcionan los datos recopilados durante el año por los servidores de estadísticas Dr.Web: aquí también lidera el instalador de programas no deseados Trojan.Siggen6.33552, el segundo lugar lo ocupa el troyano BackDoor.IRC.NgrBot.42 conocido para los expertos de seguridad informática a partir del año 2011. Los programas nocivos de esta familia son capaces de ejecutar en el equipo infectado los comandos de los malintencionados, y los ciberdelincuentes administran los mismos usando un protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat). Así mismo, entre los líderes por el número de detecciones se destacan los troyanos descargadores de la familia Trojan.DownLoader. Diez programas nocivos más difundidos en el año 2015, según los datos de servidores de estadísticas Dr.Web pueden consultarse en el diagrama siguiente:

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.Trojan.Ormes.69

Un troyano que visualiza la publicidad importuna al consultar las páginas web.Trojan.InstallCore.16

Un troyano instalador de aplicaciones de publicidad y sospechosas, también llamado Trojan.Packed.24524.Win32.HLLW.Shadow

Un gusano de red, así mismo, capaz de usar para su difusión las vulnerabilidades en sistemas operativos de la familia Microsoft Windows. Este programa nocivo también es conocido como Conficker y Kido.

Estas estadísticas demuestran que los troyanos – instaladores de programas no deseados y los troyanos de publicidad siguen siendo populares entre los creadores de virus, porque es probable que los mismos puedan traer más beneficios para los malintencionados. La misma tendencia se observaba también el año pasado, 2014.

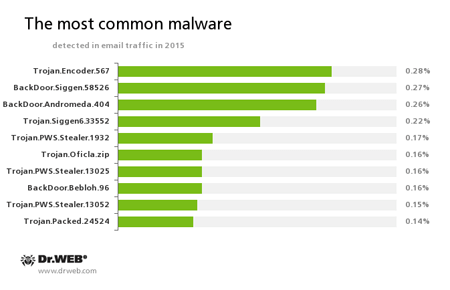

Entre los adjuntos nocivos difundidos por los ciberdelincuentes junto con los mensajes del correo electrónico, según los resultados del año 2015, el líder absoluto es el troyano cifrador peligroso Trojan.Encoder.567. Este encoder es capaz de cifrar los archivos en el equipo y reclama a la víctima un rescate por descifrar. Trojan.Encoder.567 puede cifrar los archivos importantes, así mismo, de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

El segundo lugar de «popularidad» en los envíos de correo, según los resultados de este año, lo ocupa BackDoor.Siggen.58526. Es un troyano capaz de, sin que el usuario lo sepa, descargar e iniciar en el equipo infectado otros programas nocivos, así como ejecutar los comandos de los malintencionados. El tercer lugar lo ocupa BackDoor.Andromeda.404 — un troyano descargador destinado para descargar desde los servidores remotos de los malintencionados e iniciar en el equipo infectado otros programas nocivos. Las diez aplicaciones nocivas detectadas con más frecuencia durante el año 2015 por el software antivirus Dr.Web en el tráfico de correo, pueden consultarse en el diagrama siguiente:

Además de los troyanos anteriormente mencionados en este informe, entre los adjuntos a los mensajes de correo electrónico en el año 2015 fueron detectados los siguientes tipos de programas nocivos:

Trojan.PWS.Stealer

Una familia de troyanos destinados para robar las contraseñas y otra información confidencial del equipo infectado.Trojan.Oficla

Una familia de troyanos que se difunden con más frecuencia por canales del correo electrónico. Al infectar el equipo, ocultan su actividad nociva. Luego Trojan.Oficla incluye el equipo en una botnet y permite a los malintencionados descargar otro software peligroso al mismo. Una vez infectado el sistema, los dueños de la botnet creada por Trojan.Oficla obtienen la posibilidad de controlar el equipo de la víctima. En particular, pueden descargar, instalar y usar en el mismo casi cualquier software nocivo.BackDoor.Bebloh.96

Un representante de la familia de programas nocivos pertenecientes a la categoría de troyanos bancarios. Esta aplicación es de amenaza para los usuarios de sistemas de servicio bancario a distancia (SBD), porque permite a los malintencionados robar la información confidencial por medio de interceptar los formularios que se rellenan en el navegador e incrustar en las páginas de sitios web de algunos bancos.Trojan.Packed.24524

Un troyano instalador de aplicaciones de publicidad y sospechosas, también conocido como Trojan.InstallCore.16.

A base de estos datos, se puede sacar conclusiones de que, además de los troyanos descargadores tradicionales, los ciberdelincuentes que difunden los programas nocivos usando spam de correo, en el año 2015 cambiaron el objetivo de sus intereses hacía los troyanos encoders y backdoors capaces de robar en el equipo infectado las contraseñas y otra información confidencial.

Botnets

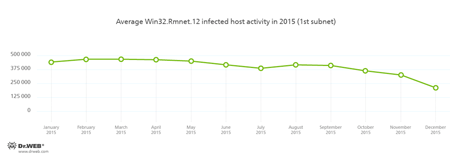

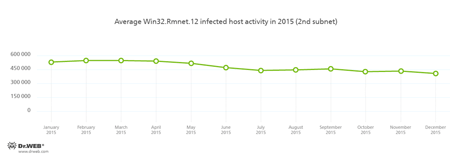

Durante todo el año, los analistas de virus de la empresa Doctor Web supervisaban atentamente la actividad de varias botnets creadas por los malintencionados usando varios programas nocivos, Así, por ejemplo, la actividad de la botnet que consiste en los equipos infectados por el virus de archivos Win32.Rmnet.12, durante el año bajó poco a poco. Este virus peligroso contiene varios módulos y permite incrustar un contenido ajeno en las páginas web consultadas por la víctima, redirigir al usuario a los sitios web indicados por los malintencionados, así como transmitir a los abonados remotos el contenido de los formularios rellenados en el equipo infectado. Además, Win32.Rmnet.12 puede robar las contraseñas de clientes FTP populares, ejecutar varios comandos y, así mismo, es capaz de copiar a sí mismo, infectado los archivos ejecutables. El virus también es capaz de difundirse usando los scripts que se incrustan en las páginas web, creadas en el lenguaje VBScript. La actividad de dos subredes de la botnet Win32.Rmnet.12 en el año 2015 puede consultarse en diagramas más abajo:

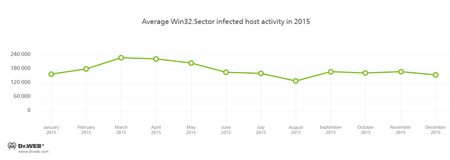

Otro virus de archivos usando el cual los ciberdelincuentes crearon una botnet activa se llama Win32.Sector, es conocido para los analistas de virus a partir del año 2008. El destino de este virus es descargar de la red P2P e iniciar en el equipo infectado varios archivos ejecutables. El virus puede incrustarse en los procesos que funcionan en el equipo infectado y difundirse automáticamente, infectando los archivos en unidades locales y dispositivos extraíbles, así como en carpetas compartidas de red. En segunda mitad del año 2015 la actividad de esta botnet creció levemente, pero para el otoño empezó a reducirse poco a poco:

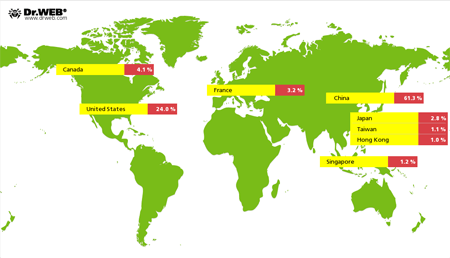

Durante el año 2015 los expertos de la empresa Doctor Web seguían supervisando la actividad del troyano Linux Linux.BackDoor.Gates.5 destinado para organizar los ataques DDoS a varios recursos de Internet. En total, el año pasado los malintencionados emprendieron 31 880 ataques de este tipo, y la mayor parte de los recursos en Internet sometidos a ataques DDoS (más de 61%) se ubicaba en el territorio de China. El segundo lugar por el número de servidores atacados lo ocupan los EE.UU., el tercer- Canadá. La distribución geográfica de los ataques DDoS organizados por los ciberdelincuentes usando el troyano Linux.BackDoor.Gates.5 en el año 2015 puede consultarse en la figura siguiente:

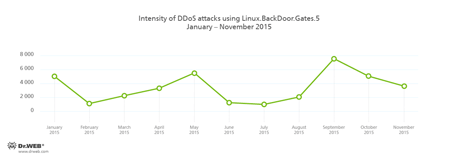

Cada mes el número de los ataques de los ciberdelincuentes vacilaba, y en diciembre los mismos desaparecieron completamente. El gráfico de intensidad de los ataques DDoS realizados usando el troyano Linux.BackDoor.Gates.5 (por la cantidad de las direcciones IP únicas de los abonados atacados) de enero a noviembre de 2015 puede consultarse más abajo:

Troyanos cifradores

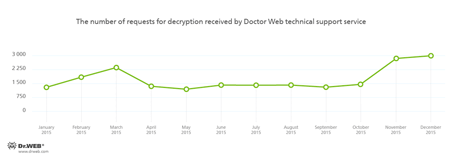

Al igual que en el año 2014, el año pasado los troyanos cifradores eran de amenaza importante para los usuarios, y no sin razón se consideran la familia más peligrosa de programas nocivos de todos los existentes actualmente. Si el año pasado el número medio de consultas al servicio de soporte técnico de la empresa Doctor Web de usuarios víctimas de encoders fue de 1000 apróx, a finales del año 2015 el mismo se aumentó casi tres veces, lo que confirma el gráfico más abajo:

Los cifradores más difundidos en el año:

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.761

- Trojan.Encoder.556

- Trojan.Encoder.398

- Trojan.Encoder.2843

- Trojan.Encoder.888

- Trojan.Encoder.263

Para evitar la pérdida de los archivos de valor, use los consejos siguientes:

- Asegúrese de que en la configuración de Dr.Web Security Space (versiones 9, 10 y 11) está activada la Protección preventiva que protege su PC contra las amenazas aún desconocidas para las base de virus Dr.Web.

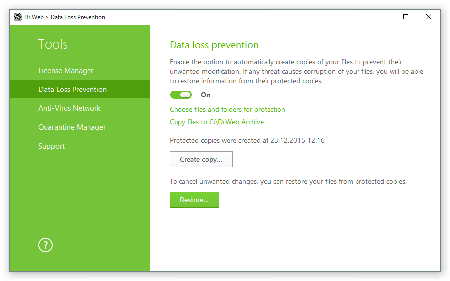

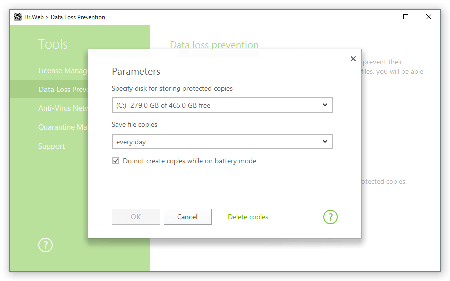

- Luego active la Protección de la pérdida de datos en la sección Herramientas y configure las opciones del almacén de la copia de seguridad de archivos importantes.

- Cree una copia de seguridad de los datos de valor y configure la opción de guardarlos automáticamente según la programación cómoda para Vd., al haber seleccionado el intervalo temporal conveniente.

Estas acciones en combinación con su prudencia le permitirán proteger su sistema operativo contra la mayoría de las amenazas modernas, incluidos los troyanos cifradores.

Programas nocivos para Linux

El evento más destacado de seguridad informática de sistemas operativos de la familia Linux fue la difusión en noviembre de 2015 de un troyano cifrador para esta plataforma llamado Linux.Encoder.1. El troyano penetraba en los servidores web que funcionaban bajo la administración de Linux usando algunas vulnerabilidades en sistemas de gestión de contenido populares (Content Management Systems, CMS) y hasta el 24 de noviembre infectó más de 3000 sitios web.

Usando una invulnerabilidad no detectada, los malintencionados ubicaban en el sitio web hackeado un Shell script específico que les permitía ejecutar varios comandos a distancia. Usando el mismo, al servidor comprometido se subía un dropper del troyano encoder Linux.Encoder.1 que, al detectar la arquitectura del sistema operativo (versión Linux de 32 o 64 bits), extraía de su propio cuerpo una copia correspondiente del cifrador y lo iniciaba, y luego se borraba. Cabe destacar que el cifrador funcionaba correctamente en el sistema con privilegios del servidor web – en otras palabras, no necesitaba derechos de superusuario para su funcionamiento (root). Para más información sobre este programa nocivo, consulte el artículo correspondiente.

Luego, después de este incidente, los analistas de virus de la empresa Doctor Web detectaron la existencia de algunas modificaciones más antiguas de este cifrador, una de las cuales fue llamada Linux.Encoder.2. Sobre las peculiaridades de funcionamiento y diferencias de este encoder de su versión más difundida, consulte el material informativo publicado en el sitio web de la empresa.

Pero los ataques a los servidores que funcionan bajo la administración del SO Linux se observaban aún en primavera de este año — así, el troyano detectado en abril Linux.BackDoor.Sessox.1 recibía los comandos de los malintencionados por protocoloо IRC (Internet Relay Chat) y tenía capacidad de atacar el nodo web de Internet por medio de enviar al mismo las solicitudes GET reiterativas. Así mismo, por comando Linux.BackDoor.Sessox.1 pudo realizar el escaneo del servidor atacado en busca de la vulnerabilidad ShellShock que permite ejecutar en el sistema un código aleatorio de forma remota. Para más información sobre este programa nocivo, consulte el artículo informativo publicado por la empresa Doctor Web.

En el año 2015, los analistas de virus de la empresa Doctor Web detectaron varios troyanos backdoors para Linux. Sobre uno de ellos, Linux.BackDoor.Xnote.1, informamos en nuestra publicación aún en febrero. El modo de difusión de este troyano es bastante tradicional para los programas nocivos similares: al averiguar la contraseña, los malintencionados hackeaban las cuentas para acceder al sistema atacado por protocolo SSH e instalaban en el mismo Linux.BackDoor.Xnote.1. El propósito funcional de este troyano también es estándar para un backdoor: puede ejecutar los comandos de los malintencionados. Además, Linux.BackDoor.Xnote.1 puede ejecutar el caparazón de comando (shell) con variables del entorno establecidas y proporcionar al servidor administrativo el acceso al mismo, iniciar en el equipo infectado SOCKS proxy o la propia realización del servidor portmap.

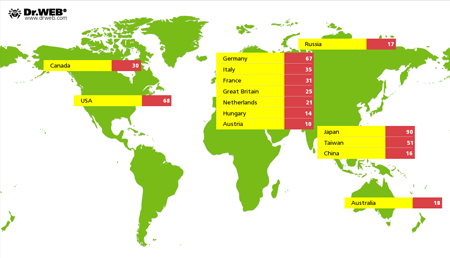

Otro backdoor de Linux llamado Linux.BackDoor.Dklkt.1 fue detectado por los expertos de Doctor Web en julio. El propósito básico de este troyano es realizar varios tipos más de ataques DDoS. Y en agosto los analistas de virus de la empresa Doctor Web сcomunicaron sobre la detección de un gran grupo de programas nocivos capaces de infectar los routers que funcionan bajo la administración de Linux. En total, los analistas de virus de la empresa Doctor Web se enteraron de 1439 casos de infección de dispositivos usando estas herramientas, sí mismo, en 649 de los mismos fue detectada la ubicación de los dispositivos infectados. La mayoría se ubicaba en el territorio de Japón, un poco meno – en Alemania, los EE.UU. y Taiwán:

En septiembre la empresa Doctor Web publicó un material informativo sobre la difusión del troyano Linux.Ellipsis.1 de comportamiento «paranoico». Fue desarrollado por los malintencionados para crear un servidor proxy en el equipo atacado que se usaba para asegurar su propio anonimato para acceder a los dispositivos hackeados usando otro programa nocivo, — Linux.Ellipsis.2. Por varias características suyas, este programa nocivo fue creado por el mismo autor y sirve para averiguar contraseña usando bruteforce.

En general, podemos concluir que el interés de los malintencionados a los sistemas operativos de la familia Linux crece poco a poco, y en el futuro se puede esperar la aparición de los nuevos troyanos para esta plataforma.

Programas nocivos para Apple OS X

Los malintencionados siguen prestando atención a los equipos fabricados por la corporación Apple que funcionan bajo la administración del sistema operativo OS X. Así mismo, la mayoría de los programas nocivos detectados en el año 2015 para este sistema son troyanos de publicidad e instaladores de aplicaciones no deseadas. Una excepción fue la nueva versión del troyano Mac.BackDoor.OpinionSpy, conocido para los expertos de seguridad informática aún a partir del año 2010, detectada a principios del año.

Aunque los desarrolladores de esta aplicación la posicionan como utilidad para realizar las investigaciones de marketing, Mac.BackDoor.OpinionSpy es un troyano espía de plena función: supervisa la actividad del usuario y transmite al servidor administrativo la información sobre los sitios web visitados, las pestañas y los enlaces abiertos usados para ir a los sitios web. Así mismo, el troyano supervisa el tráfico transmitido a través de la tarjeta de red del equipo Apple, así mismo, el tráfico de clientes para intercambiar los mensajes instantáneos (Microsoft Messenger, Yahoo! Messenger, AIM, iChat). Para más información sobre este backdoor, consulte el artículo publicado en el sitio web de la empresa Doctor Web.

Entre los instaladores de programas no deseados para OS X más difundidos, hay que mencionar Adware.Mac.InstallCore.1, detectado por los expertos de Doctor Web en mayo del año 2015, que descargaba e instalaba en el Mac atacado los complementos nocivos para navegadores Safari, Firefox y Chrome, detectados como troyanos de la familia Trojan.Crossrider. Otro instalador fue llamado Adware.Mac.WeDownload.1 — la empresa Doctor Web informó sobre el mismo en septiembre. Este descargador se difundía usando los recursos del programa socio destinado para monetizar el tráfico de archivos, así como su análogo Adware.Mac.Tuguu.1, investigado por los analistas de virus en diciembre de 2015.

Como las aplicaciones similares se detectan con bastante frecuencia, el año pasado también esperamos la aparición de las nuevas muestras de programas nocivos similares.

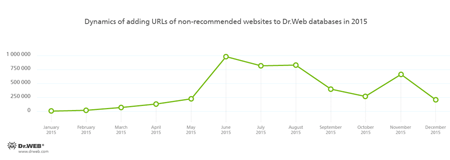

Sitios web peligrosos y no recomendados

En Internet existen muchos sitios web cuya consulta no se recomienda para los menores, y a veces puede dañar el equipo. Para afrontar los mismos, sirven los componentes del Antivirus Dr.Web SpIDer Gate y el Control parental, a las bases de los cuales todos los días se añaden los enlaces a los sitios web nocivos y no recomendados. La dinámica de este proceso en el año 2015 puede consultarse en el diagrama más abajo:

Sitios web no recomendadosEstafas en la red

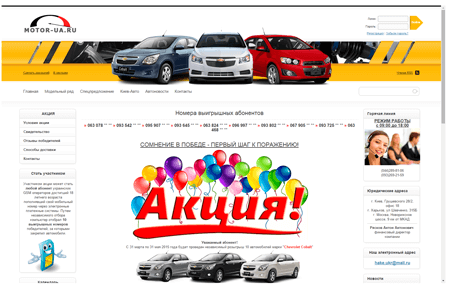

También están alertos los delincuentes de la red que intentan aprovecharse de la ingenuidad o falta de experiencia de los usuarios de Internet. En el año 2015, la empresa Doctor Web comunicó sobre los casos más frecuentes de estafas usando los sitios web falsificados de páginas de tiendas de coches. Para atraer a los visitantes a los mismos, los ciberdelincuentes usan los envíos se SMS donde a la víctima potencial se le informa que ha ganado un coche en el marco de alguna promoción publicitaria.

Entre otras cosas, los sitios web similares contienen una página aparte con una descripción de los requisitos de la «promoción», según los cuales, el participante que «ganó» un coche debe durante el periodo corto – normalmente, de unas horas – ingresar a través del terminal de pago un «нimpuesto» de 1% del valor del «premio» o del mismo modo comprar una póliza de seguro de coche obligatorio. En eso radica el interés de los delincuentes: al enviar el pago de este modo, la víctima nunca más verá si dinero ni el premio de valor.

Siguen prosperando también muchas tiendas en Internet que venden varios artículos sospechosos— la empresa Doctor Web informaba sobre los comerciantes en Internet similares en 2015 en sus publicaciones de noticias. No cabe duda de que es muy poco probable que el año que viene algo cambie y no sigan apareciendo las plataformas comerciales similares.

Para dispositivos móviles

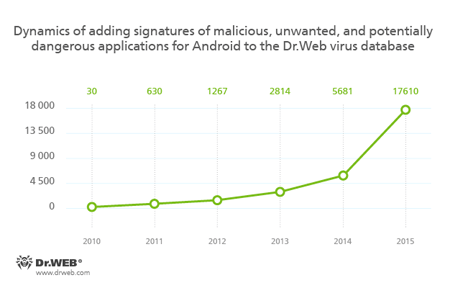

El año pasado los malintencionados seguían interesándose mucho por los usuarios de dispositivos móviles. Como era de esperar, uno de los objetivos clave de los ciberdelincuentes durante los últimos 12 meses otra vez fueron los titulares de smartphones y tabletas en Android. Durante el año pasado, los analistas de virus de la empresa Doctor Web analizaron muchas aplicaciones nuevas nocivas, no deseadas y potencialmente peligrosas para el SO Android y, como resultado, la base de virus Dr.Web se completó con 11929 nuevas entradas y su tamaño aumentó en 210%.

Igual que antes, la mayor parte de las aplicaciones nocivas destinadas para atacar los dispositivos en Android, consistía en varios troyanos SMS. Según las bases de virus Dr.Web, el número de las entradas para la familia más numerosa de SMS-senders Android.SmsSend en un año aumentó en 164,2% y fue de 7 103. Así mismo, creció el número de entradas para troyanos de la familia Android.SmsBot (+192,8%). En total, podemos afirmar con seguridad que los programas nocivos que envían los mensajes SMS a los números de pago y suscriben a los usuarios a servicios caros siguen siendo una de las amenazas principales para titulares de dispositivos en Android.

Un peligro importante para el bienestar financiero de los usuarios del SO Android en el año 2015 otra vez fueron varios troyanos bancarios. Son programas nocivos capaces de robar los nombres de usuario y las contraseñas para acceder a la banca móvil, así como transferir de forma oculta el dinero a las cuentas de ciberdelincuentes. Durante los 12 meses pasados, los expertos de Doctor Web detectaron un gran número de troyanos de este tipo. Así mismo, entre los mismos había no solo los representantes de las familias ya bien conocidas Android.Banker y Android.BankBot, sino también las nuevas aplicaciones nocivas de este tipo, en particular, los bankers Android.ZBot.

Cabe destacar que los ataques usando los bankers en Android son populares entre los malintencionados de todo el mundo. En el año 2015 estos troyanos se aplicaban muchas veces así mismo contra los ciudadanos de Rusia y Corea del Sur. Por ejemplo, el programa nocivo peligroso Android.BankBot.65.origin destinado para robar el dinero a los usuarios rusos, fue incorporado por los ciberdelincuentes en una aplicación real para acceder a la banca móvil y se difundía como si fuera una actualización del software correspondiente en un sitio web popular dedicado a las aplicaciones para smartphones y tabletas. Para más información sobre Android.BankBot.65.origin, consulte el material correspondiente.

Pero en la mayoría de los casos los troyanos bancarios se difunden por los creadores de virus como aplicaciones nocivas separadas, y en esto a los malintencionados les ayuda mucho el envío de mensajes SMS donde se indica un enlace para descargar algún banker. Así, por ejemplo, en el año 2015 para los usuarios rusos los mensajes similares con más frecuencia eran «notificaciones» sobre los MMS entrantes, y, por ejemplo, en Corea del Sur a los usuarios se les ofrecía visitar una boda, supervisar un envío postal y hasta conocer los materiales de alguna causa pena.

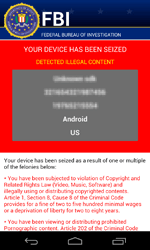

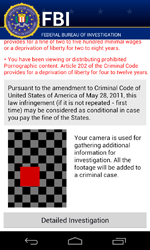

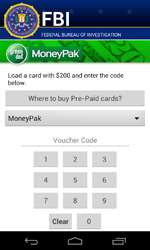

Así mismo, en el año 2015 seguían apareciendo los nuevos troyanos extorsionistas. Estas aplicaciones nocivas fueran detectadas a mediados del año 2014 y desde aquel entonces representan una de las amenazas más importantes para los titulares de dispositivos en Android. La mayoría de las mismas bloquea los teléfonos móviles o las tabletas infectados y demanda a las víctimas un rescate para desbloquearlos. Pero existen también las modificaciones más peligrosas de extorsionistas similares. Por ejemplo, la nueva versión del troyano Android.Locker.71.origin detectada en febrero del año 2015 cifraba todos los archivos disponibles y reclamaba a las víctimas una compensación de $200.

Número de entradas para troyanos extorsionistas de la familia Android.Locker en la base de virus Dr.Web:

| 2014 | 2015 | Dinámica |

|---|---|---|

| 137 | 965 | +604,4% |

Una de las tendencias del año pasado fue la aparición del gran número de troyanos que se difundían por los malintencionados en firmware de Android y hasta se preinstalaban directamente en dispositivos móviles. Uno de estos programas nocivos fue detectado en enero y llamado Android.CaPson.1. Este troyano podía enviar de forma oculta e interceptar los mensajes SMS, abrir las páginas en Internet, transmitir al servidor remoto la información sobre el dispositivo móvil infectado, así como descargar otras aplicaciones. En septiembre los expertos de la empresa Doctor Web detectaron un troyano Android.Backdoor.114.origin preinstalado en una tableta popular. Este programa nocivo pudo descargar de forma oculta, instalar y borrar programas por comando de ciberdelincuentes. Y ya en octubre de 2015 en varios dispositivos móviles en Android fue detectado el troyano preinstalado Android.Cooee.1. Este programa nocivo estaba en la aplicación-launcher (caparazón gráfico de Android) y estaba desinado para visualizar la publicidad, así como descargar de forma oculta e iniciar tanto los módulos de publicidad adicionales como otras aplicaciones, incluidas las nocivas.

Otra tendencia peligrosa del año 2015 fue el crecimiento del número de programas nocivos que intentan obtener los derechos root en dispositivos en Android. Por ejemplo, en abril los expertos de la empresa Doctor Web detectaron los troyanos de la familia Android.Toorch que se difundían por los creadores de virus a través de las plataformas de software populares en China, así como a través de los módulos de publicidad agresivos incrustados en varias aplicaciones. Si estos troyanos obtenían los derechos root, podían por comando de los malintencionados, sin que el usuario lo supiera, descargar, instalar y desinstalar varios tipos del software. Luego fue detectado el troyano Android.Backdoor.176.origin, así como su modificación Android.Backdoor.196.origin – ambas programas nocivas intentaban obtener el acceso root en smartphones y tabletas infectadas usando la versión modificada de la utilidad Root Master. Su propósito principal es la instalación oculta y la desinstalación de aplicaciones por comando de los creadores de virus. Además de estos programas nocivos, en el año 2015 fueron detectados también otros troyanos similares, por ejemplo, Android.Backdoor.273.origin, que se difundía a través del catálogo Google Play, y también Android.DownLoader.244.origin que las víctimas potenciales podían descargar desde los sitios web populares – plataformas del software. Ambos estos troyanos también se destinaban para la descarga y la instalación oculta de otras aplicaciones nocivas. De esta forma, en el año 2015 se observaba un crecimiento importante de varios troyanos cuya tares principal fue la descarga y la instalación oculta de varios programas.

El año pasado se penetraron varios programas nocivos al catálogo Google Play. En particular, los troyanos detectaron en el mismo Android.Spy.134 y Android.Spy.135 podían detectar en la pantalla de dispositivos infectados una ventana de autenticación falsificada de la aplicación cliente Facebook, solicitando a los titulares de smartphones y tabletas el nombre de usuario y la contraseña de sus cuentas, y transmitir los datos introducidos al servidor remoto. En total, estos troyanos se descargaron más de 500 000 veces.

Así mismo, los analistas de virus de Doctor Web detectaron en el catálogo Google Play el troyano Android.DownLoader.171.origin descargado por 100 000 usuarios. Los malintencionados difundían este programa nocivo también a través de los sitios web populares– plataformas de software, por eso el número total de descargas del troyano superó 1 500 000. El destino básico de Android.DownLoader.171.origin es la descarga e instalación de varias aplicaciones. Para más información sobre este programa nocivo, consulte el material correspondiente.

En septiembre del año 2015 en el catálogo Google Play fue localizado el troyano Android.MKcap.1.origin que automáticamente suscribía a los usuarios a los servicios de pago. El mismo mes, fue detectado otro troyano peligroso Android.MulDrop.67, destinado para descargar e instalar otro software nocivo, así como visualizar la publicidad.

En octubre en el catálogo Google Play fue detectado el troyano Android.PWS.3 que se ocultaba en un reproductor de audio aparentemente inofensivo. Solicitaba a los usuarios el nombre de usuario y la contraseña de su cuenta en una red social popular, y luego de forma oculta subía estos datos al servidor remoto de los malintencionados.

A los usuarios de Smartphones y tabletas en Android en el año 2015 también les preocupó la actividad de varios módulos de publicidad agresivos incrustados por los malintencionados en varios programas. Comparado con el año 2014, en 12 meses el número de entradas en la base de virus para los mismos aumentó en 166% y fue de 290.

Así, por ejemplo, en enero en el catálogo Google Play fueron detectadas las aplicaciones que contienen un complemento de publicidad Adware.HideIcon.1.origin. Este módulo no deseado pudo visualizar en el panel de visualización de dispositivos móviles los mensajes sobre la disponibilidad de algunas actualizaciones, imitar el proceso de descarga de “archivos” importantes, al intentar abrir los cuales, el titular del Smartphone o de la tableta se redirige a varios sitios web. Así mismo, al iniciar algún programa,Adware.HideIcon.1.origin pudo visualizar varios tipos de publicidad en pantalla completa.

En febrero fue detectado el módulo de publicidad no deseado Adware.MobiDash.1.origin, incrustado en programas difundidos a través del catálogo Google Play, que en total fueron descargados decenas de millones de veces. Más tarde, fue encontrado el módulo de publicidad agresivo Adware.HiddenAds.1, que se instalaba en dispositivos móviles por una aplicación nociva, funcionaba sin que lo notaran los usuarios y pudo visualizar varios mensajes de publicidad en el panel de notificaciones. Otro módulo no deseado añadido a la base de virus como Adware.Adstoken.1.origin se difundía como parte de varios programas y visualizaba en la pantalla los banners de publicidad, así como los mensajes en la barra de notificación y pudo abrir los sitios web de publicidad en el navegador web. Y a finales del año, los analistas de virus de la empresa Doctor Web detectaron el software de publicidad Adware.AnonyPlayer.1.origin. Este módulo no deseado visualizaba la publicidad por encima de la mayoría de las aplicaciones iniciadas.

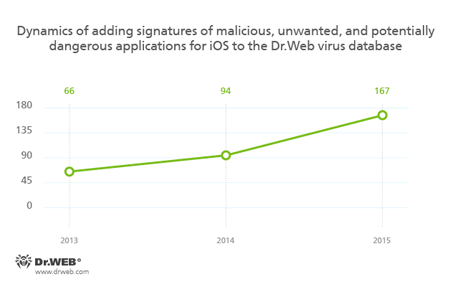

Un mito popular de que los dispositivos móviles de la empresa Apple va desmintiéndose poco a poco – cada año para los smartphones y tabletas bajo la administración de iOS aparecen más troyanos y otros programas peligrosos. Así, por ejemplo, si en el año 2014 la base de virus Dr.Web contenía 94 entradas para los programas iOS nocivos, durante los últimos 12 meses su número aumentó un 77% y fue ya de 167 unidades.

Uno de los troyanos detectado en el año 2015 para iOS fue el troyano nocivo IPhoneOS.BackDoor.KeyRaider que se difundía en los programas modificados por los malintencionados e infectaba los dispositivos sometidos al procedimiento «jailbreak». IPhoneOS.BackDoor.KeyRaider robaba varios tipos de información confidencial de los smartphones infectados y la subía al servidor de los ciberdelincuentes. En septiembre en la tienda oficial de aplicaciones iOS App Store fue detectado un troyano peligroso IPhoneOS.Trojan.XcodeGhost cuya tarea principal es visualizar los cuadros de diálogo falsificados para realizar los ataques de phishing, así como abrir los enlaces indicados por los malintencionados. En noviembre los expertos de la empresa Doctor Web detectaron una modificación del troyano IPhoneOS.Trojan.XcodeGhost llamada IPhoneOS.Trojan.XcodeGhost.8 que tenía la misma funcionalidad. Y en octubre fue detectado el troyano IPhoneOS.Trojan.YiSpecter.2 que se descargaba al visitar varios sitios web e infectaba no solo los smartphones y las tabletas con «jailbreak», sino también los dispositivos con la versión de iOS no modificada. IPhoneOS.Trojan.YiSpecter.2 instalaba los módulos nocivos adicionales, pudo visualizar varios tipos de publicidad, así como borrar los programas por comando de ciberdelincuentes y sustituirlos por versiones falsificadas.

A finales del año fue detectado el troyano IPhoneOS.Trojan.TinyV que se difundía en las aplicaciones modificadas por los creadores de virus e infectaba los dispositivos iOS hackeados. Por comando del servidor administrativo, IPhoneOS.Trojan.TinyV pudo descargar e instalar de forma oculta varios tipos de software, así como modificar el archivo hosts, como resultado de lo cual los malintencionados redirigían a los usuarios a los sitios web no deseados. Así mismo, entre los programas peligrosos para iOS detectados en el año 2015 hubo una aplicación de publicidad Adware.Muda.1 que infectaba los dispositivos con «jailbreak». Pudo visualizar la publicidad por encima de las aplicaciones de usuario y en el panel de notificaciones, así como descargar varios tipos de software sin que el usuario lo supiera.

Perspectivas y posibles tendencias

El análisis de la situación de seguridad informática actual permite suponer que en el año 2016 seguirá creciendo el número de programas nocivos para sistemas operativos Linux y OS X. También es posible la ampliación de sus posibilidades funcionales: así, por ejemplo, los aficionados a los equipos Apple, además de los troyanos de publicidad e instaladores del software no deseado muy probablemente podrán encontrar los primeros encoders para OS X en la historia.

Aparecerán más nuevos programas nocivos para el plataforma móvil Android, así mismo, los troyanos bancarios probablemente formarán la mayor parte de los mismos. También deben estar alertos los usuarios de dispositivos portátiles fabricados por la empresa Apple que funcionan bajo la administración del sistema operativo iOS — durante el año 2015, para el mismo fueron detectados varios programas troyanos, y, probablemente, esta tendencia seguirá siendo actual.

Así mismo, es muy probable que aparezcan las nuevas botnets, creados por los malintencionados usando los programas nocivos no solo para el SO Windows, sino también para las plataformas de sistema alternativas. Por fin, es probable que aparezcan los nuevos modos de estafas en la red, así mismo, usando los dispositivos móviles. Los ciberdelincuentes posiblemente mejoraran sus métodos de robar los datos personales de usuarios y varios tipos de información confidencial.

Pero es seguro que el personal de la empresa Doctor Web seguirán supervisando con mucha atención la situación en el ámbito de la seguridad informática y en el año 2016, igual que antes, informarán a sus usuarios de forma oportuna sobre la aparición de las nuevas amenazas actuales.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]