Doctor Web: informe de la actividad de virus del año 2017

29 de diciembre de 2017

Desde el punto de vista de la seguridad informática, el año 2017 destaca, sin duda, por los eventos importantes como los ataques globales de gusanos cifradores WannaCry, NePetya y BadRabbit, así como la aparición de múltiples troyanos en Linux para el así llamado Internet de las cosas. Además, este año fue destacado por la difusión de scripts nocivos en muchos sitios web destinados para el mining (obtención) de criptomoneda.

En primavera del año 2017 los analistas de virus de la empresa Doctor Web investigaron un nuevo backdoor para el sistema operativo macOS — fue uno de los pocos programas nocivos para el SO de la empresa Apple añadidos a las bases de virus este año. Además, durante los últimos 12 meses aparecieron nuevos troyanos bancarios destinados para robar dinero de las cuentas de entidades de crédito: uno de estos programas nocivos, о Trojan.PWS.Sphinx.2, fue analizado por los analistas de Doctor Web en febrero, el otro — Trojan.Gozi.64 — en noviembre del año 2017.

Los estafadores de red también fueron muy activos en el año 2017: la empresa Doctor Web varias veces comunicó sobre la detección de los nuevos esquemas de estafa de usuarios de Internet. En marzo del año 2017, los estafadores de red intentaron robar dinero a titulares y administradores de varios recursos de Internet, para lo cual crearon unas 500 páginas web de estafa. En los envíos spam los ciberdelincuentes actuaron como si fueran empleados de las empresas Yandex y RU-Center, y también inventaron un esquema de estafa donde para recibir un pago no existente a la víctima la solicitaban indicar el Número de la cuenta individual de seguro. Además, en julio fue comprometido el Portal de los servicios públicos de la Federación de Rusia (gosuslugi.ru) en cuyas páginas los desconocidos implementaron un código potencialmente peligroso. Esta vulnerabilidad luego fue corregida por la administración del portal.

El año 2017 tampoco fue tranquilo para los titulares de dispositivos móviles en SO Google Android. En verán los analistas de virus de Doctor Web investigaron un troyano bancario multifuncional en Android que controlaba los dispositivos y robaba la información confidencial de los clientes de entidades de crédito y finanzas. Luego en el catálogo Google Play fue detectado un juego con un troyano descargador incrustado, descargado por más de un millón de usuarios. Durante el año los expertos de Doctor Web detectaban los troyanos en Android preinstalados en el firmware predeterminado de dispositivos móviles, así como muchos otros programas nocivos y potencialmente peligrosos para esta plataforma.

Tendencias clave del año

- Detección de gusanos cifradores peligrosos, capaces de difundirse sin participación de usuarios;

- Crecimiento del número de troyanos Linux para Internet de las cosas;

- Difusión de programas nocivos peligrosos para la plataforma móvil Android.

Eventos más destacados del año 2017

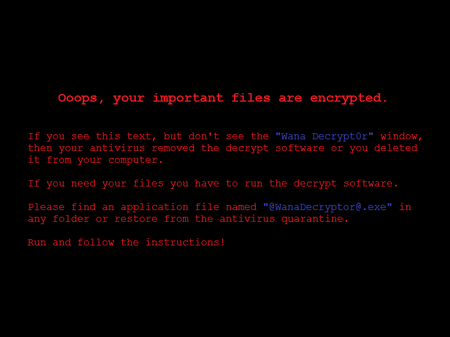

Los troyanos encoders que cifran los archivos y demandan un rescate por recuperarlos, solían difundirse como si fueran utilidades no nocivas, o usando los envíos nocivos. Así mismo, con mayor frecuencia, los malintencionados no adjuntaban al mensaje el cifrador mismo, sino un pequeño troyano descargador que al intentar abrir el adjunto descargaba e iniciaba el encoder. Al mismo tiempo, los gusanos capaces de difundirse por la red de forma autónoma, anteriormente no se usaban para el cifrado de archivos y tenían otras funciones nocivas — un representante de esta clase de programas nocivos fue investigado por los expertos Doctor Web a principios del año pasado. El primer cifrador que compaginaba las posibilidades de un encoder y un gusano de red, fue Trojan.Encoder.11432, conocido como WannaCry.

La difusión masiva de este programa nocivo empezó a las 10 de la mañana el 12 de mayo de 2017. Para infectar otros equipos, el gusano usaba la vulnerabilidad en el protocolo SMB (MS17-10), así mismo, corrieron riesgo tanto los nodos de la red local como los equipos en Internet con direcciones IP aleatorias. El gusano consistía en varios componentes, y el cifrador fue solo uno de ellos.

Trojan.Encoder.11432 cifraba los archivos con una clave aleatoria, así mismo, el troyano contenía un módulo decoder especial que permitía descifrar varios archivos gratis en modo demo. Cabe destacar que estos archivos aleatorios se cifraban con otra clave, por lo tanto, su recuperación no garantizaba el descifrado correcto de los demás datos. Una investigación detallada de este encoder fue publicada en nuestro sitio web en mayo de 2017.

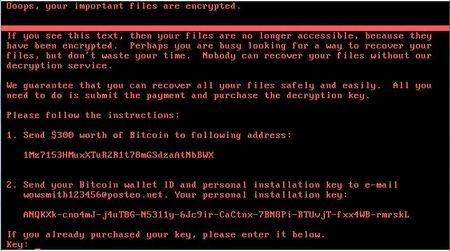

Pronto tuvimos otra epidemia del gusano cifrador llamado en varias fuentes como NePetya, Petya.A, ExPetya y WannaCry-2 (fue nombrado así por su supuesta similitud al troyano Petya difundido anteriormente — Trojan.Ransom.369). Dr.Web NePetya fue añadido a las bases de virus como Trojan.Encoder.12544.

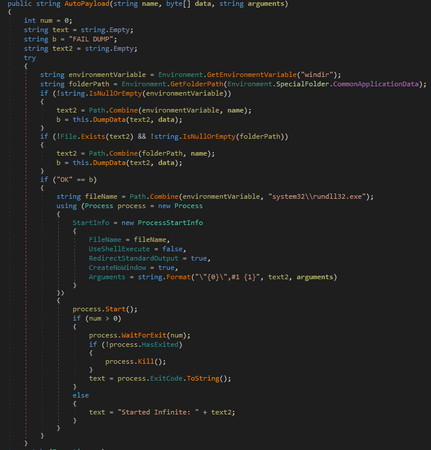

Al igual que su antecesor WannaCry, el gusano cifrador Trojan.Encoder.12544 usaba para su difusión una vulnerabilidad en el protocolo SMB, pero en este caso fue posible detectar la fuente inicial de difusión del gusano de forma oportuna. Fue un módulo de actualización del programa M.E.Doc usado para la contabilidad en Ucrania. Es por eso que los usuarios y entidades ucranianas fueron las primeras víctimas de Trojan.Encoder.12544. Los expertos de Doctor Web Investigaron con detalle el programa M.E.Doc y detectaron que uno de sus componentes contiene un backdoor completo, capaz de recabar nombres de usuario y contraseñas para acceder a los servidores de correo, descargar e iniciar en el equipo cualquier aplicación, realizar los comandos aleatorios en el sistema, así como transferir archivos desde el equipo al servidor remoto. NePetya uso este backdoor, y anteriormente — como mínimo, otro troyano cifrador.

La investigación de Trojan.Encoder.12544 reveló que este encoder inicialmente no suponía ninguna posibilidad de descifrar los archivos dañados. Así mismo, disponía de bastantes funciones nocivas. Para interceptar los datos de cuentas de los usuariosо Windows, usaba las utilidades Mimikatz y con esta información (así como de varios otros modos) se difundía por la red local. Para infectar los equipos a los que lograba acceder, Trojan.Encoder.12544 usaba un programa de administración de equipos remotos PsExec o una utilidad de consola estándar para abrir los objetos Wmic.exe. Además, el cifrador dañaba el registro de arranque del disco С: (Volume Boot Record, VBR) y suplantaba el registro de arranque original de Windows (MBR) por su propio, así mismo, el MBR inicial se cifraba y se transfería a otro sector del disco.

En junio, la empresa Doctor Web publicó una investigación detallada del gusano cifrador Trojan.Encoder.12544.

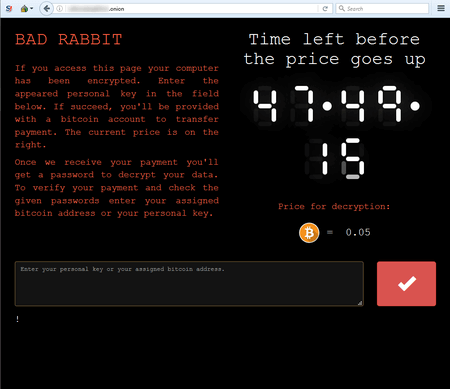

En octubre fue detectada la difusión de otro gusano encoder llamado Trojan.BadRabbit. Las muestras conocidas de este troyano se difundían como un programa con un icono del instalador de Adobe Flash. Desde el punto de vista de la arquitectura, BadRabbit era similar a sus antecesores: también consistía en varios componentes: un dropper, un encoder y un gusano de red, también contenía un descifrador incrustado, además, era claro que una parte de su código fue prestada a Trojan.Encoder.12544. Pero este cifrador destacó por un rasgo característico: al iniciarse, comprobaba si en el equipo atacado había dos antivirus— Dr.Web y McAfee — y al detectarlos, omitía la primera etapa de cifrado, supuestamente, para evitar ser detectado de forma inoportuna.

Para la información más detallada sobre este programa nocivo, consulte el artículo informativo publicado por la empresa Doctor Web.

Eventos de virus

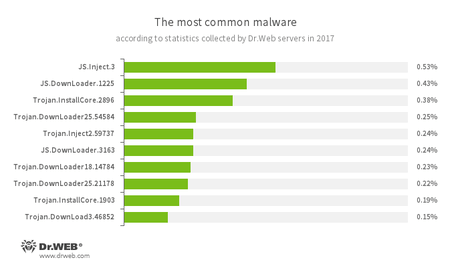

Según la información recibida con los servidores de estadísticas Doctor Web, en el año 2017 en los equipos de usuarios con mayor frecuencia se detectaban los scripts y programas nocivos destinados para descargar otros troyanos de Internet, así como para instalar las aplicaciones nocivas y no deseadas. Comparado con el año anterior, ya casi no hay troyanos de publicidad en estas estadísticas.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web.

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- Trojan.InstallCore

- Una familia de instaladores de aplicaciones no deseadas y nocivas.

- Trojan.DownLoader

- Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en los procesos de otros programas.

- Trojan.DownLoad

- Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

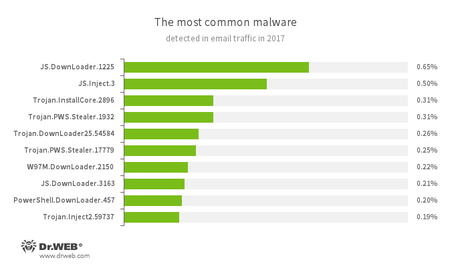

La situación es similar en caso de análisis del tráfico de correo, pero aquí, además de descargadores, también hay troyanos destinados para robar contraseñas y otra información confidencial.

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo.

- JS.Inject

- Una familia de scripts nocivos creados en JavaScript. Incrustan el script nocivo en el código HTML de las páginas web.

- Trojan.InstallCore

- Una familia de instaladores de aplicaciones no deseadas y nocivas.

- Trojan.PWS.Stealer

- Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.

- Trojan.DownLoader

- Una familia de troyanos destinados para descargar otras aplicaciones nocivas en el equipo atacado.

- W97M.DownLoader

- Una familia de troyanos descargadores que usan para su funcionamiento las vulnerabilidades de aplicaciones de oficina. Sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- PowerShell.DownLoader

- Una familia de archivos nocivos creados en PowerShell. Descargan e instalan otros programas nocivos en el equipo.

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en l procesos de otros programas.

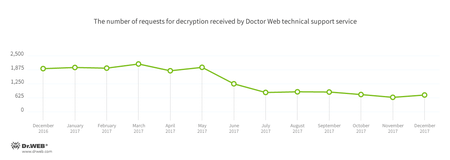

Troyanos cifradores

El año 2017 puede ser llamado un año de gusanos encoders: justo en este año los cifradores aprendieron a propagarse por la red sin ayuda de usuarios y causaron varias epidemias. Durante los últimos 12 meses el servicio de soporte técnico de la empresa Doctor Web fue contactado en total por unos 18 500 usuarios víctimas de las acciones de cifradores. A partir del mes de mayo, el número de solicitudes bajaba poco a poco, y al final del año bajó más de dos veces comparado al principio del año.

Según las estadísticas, con mayor frecuencia en el año 2017 el troyano Trojan.Encoder.858 penetraba en los equipos, el segundo lugar lo ocupa Trojan.Encoder.3953, el tercer encoder más “popular” fue Trojan.Encoder.567.

Los cifradores más difundidos en el año 2017:

- Trojan.Encoder.858 — 26.55% de solicitudes;

- Trojan.Encoder.3953 — 6.03% de solicitudes;

- Trojan.Encoder.567 — 3.71% de solicitudes;

- Trojan.Encoder.761 — 1.79% de solicitudes;

- Trojan.Encoder.3976 — 1.07% de solicitudes.

- Recibir un listado del contenido del directorio indicado;

- Leer un archivo;

- Grabar en un archivo;

- Recibir el contenido del archivo;

- Borrar un archivo o una carpeta;

- Cambiar nombre de un archivo o una carpeta

- Cambiar permisos para un archivo o una carpeta (comando chmod);

- Cambiar el titular del objeto de archivos (comando chown);

- Crear una carpeta;

- Ejecutar un comando en shell bash;

- Actualizar un troyano;

- Reinstalar un troyano;

- Cambiar la dirección IP del servidor administrativo;

- Instalar un plugin.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Programas nocivos para Linux

Al igual que el año pasado, durante los últimos 12 meses fueron detectados bastantes troyanos para el SO Linux, así mismo, los creadores de virus creaban versiones de las aplicaciones peligrosos para tales arquitecturas hardware como х86, ARM, MIPS, MIPSEL, PowerPC, Superh, Motorola 68000, SPARC — es decir, para un rango muy amplio de dispositivos inteligentes. Entre los mismos hay varios routers, consolas TV, unidades de red etc. Este interés es tan vivo porque muchos usuarios de hardware similar no camian los datos predeterminados del administrador de sistema, lo cual simplifica bastante la tarea de los malintencionados.

Ya en enero del año 2017, los analistas de virus de Doctor Web detectaron varios miles de dispositivos infectados por el troyano Linux.Proxy.10. Este programa nocivo sirve para iniciar en el dispositivo infectado un servidor proxy SOCKS5 usado por los malintencionados para el anonimato en Internet. Un mes más tarde, fue detectado Trojan.Mirai.1 — un troyano en Windows capaz de infectar dispositivos en Linux.

En mayo los expertos de Doctor Web investigaron una nueva modificación del troyano multicomponente sofisticado para el SO Linux de la familia Linux.LuaBot. Este programa nocivo es un conjunto de 31 scripts Lua y dos módulos extra cada uno de los cuales tiene su propia función. El troyano es capaz de infectar los dispositivos de arquitectura Intel x86 (и Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k – en otras palabras, no solo los equipos, sino también una amplia gama de routers, consolas de TV, almacenes de red, cámaras IP y otros dispositivos inteligentes./p>

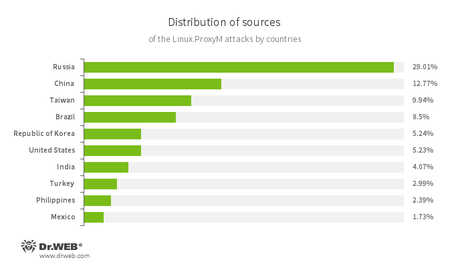

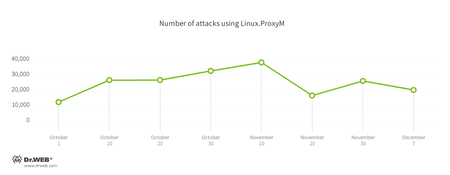

En julio las bases de virus Dr.Web se completaron por una entrada para el troyano Linux.MulDrop.14, que instalaba en el dispositivo infectado una aplicación para obtener criptomoneda. En el mismo mes, los analistas de virus investigaron un programa nocivo Linux.ProxyM que inicia el servidor proxy en el dispositivo infectado. Los ataques con este troyano se registraban a partir de febrero de 2017, pero su auge fue en la segunda mitad del mes de mayo. La mayor parte de las fuentes de ataques procedían de Rusia, el segundo y el tercer lugar los ocupan China y Taiwán.

Luego los malintencionados empezaron a usar Linux.ProxyM para enviar spam y mensajes de phishing, en particular, en nombre del servicio DocuSign destinado para el trabajo con documentos electrónicos. Los expertos de Doctor Web consiguieron detectar que los ciberdelincuentes enviaban unos 400 mensajes spam al día desde cada dispositivo infectado. En otoño del año 2017 los malintencionados intentaron otra aplicación para Linux.ProxyM: usando este troyano, empezaron a hackear los sitios web. Se usaban varios modos de hackeo: las inyecciones SQL (implementación del código nocivo SQL en la solicitud a la base de datos del sitio web), XSS (Cross-Site Scripting) – un método de ataque que consiste en implementación de un script nocivo en la página web que se ejecuta en el equipo al abrir esta pagina, y Local File Inclusion (LFI) — un método de ataque que permitía leer los archivos de forma remota en el servidor atacado. El gráfico del número de ataques registrados de este troyano puede consultarse más abajo.

Así mismo, en noviembre fue detectado un nuevo backdoor para Linux llamado Linux.BackDoor.Hook.1. Puede descargar los archivos indicados en el comando de los malintencionados, iniciar aplicaciones o conectarse al nodo remoto determinado.

El número de amenazas para el SO Linux sigue creciendo, y podemos suponer la misma tendencia en el año siguiente.

Programas nocivos para macOS

Durante el año, las bases de virus Dr.Web se completaron por entradas para un conjunto de familias de programas nocivos capaces de infectar los dispositivos Apple: son Mac.Pwnet, Mac.BackDoor.Dok, Mac.BackDoor.Rifer, Mac.BackDoor.Kirino y Mac.BackDoor.MacSpy. Uno de los programas nocivos detectados en el año 2017 — Mac.BackDoor.Systemd.1 — es un backdoor capaz de ejecutar los comandos siguientes:

Para más información sobre este troyano, consulte el artículo publicado en el sitio web de la empresa Doctor Web

Sitios web peligrosos y no recomendados

Los expertos de Doctor Web añaden con regularidad las direcciones de los sitios web potencialmente peligrosos y no recomendados a las bases del Control Parental (de Oficina). Son recursos de estafa, phishing y los sitios web que difunden el software nocivo, La dinámica de recopilación de los recursos para estas bases en el año 2017 puede consultarse en el diagrama siguiente.

Estafas de red

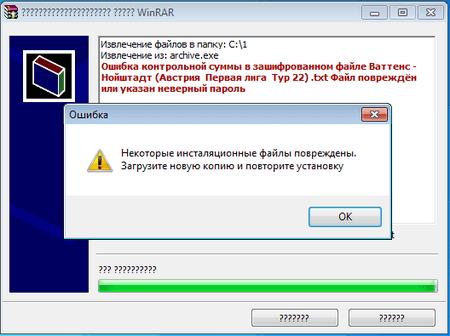

Las estafas en Internet son bastante populares, y cada año los estafadores de red mejoran su conjunto de métodos de estafas para usuarios inocentes. En un esquema de estafa bastante popular del año 2017 se usaban los así llamados «partidos acordados». Los ciberdelincuentes crean un sitio web especial donde ofrecen obtener “la información verdadera y comprobada sobre los resultados de competiciones deportivas”. Luego con esta información supuestamente puede ser usada para las apuestas correctas en las casas de apuestas. La primavera pasada los estafadores mejoraron el esquema: ofrecían a las víctimas potenciales descargar un archivo RAR de descompresión automática protegido con la contraseña con los resultados de algún partido. La contraseña para este archivo los estafadores la envían una vez finalizada la competición. Se supone que de esta forma los usuarios pueden comparar el resultado pronosticado con el real. Pero en vez del archivo, desde el sitio web de los estafadores se descargaba un programa creado por los mismos, aparentemente similar al archivo WinRAR de descompresión automática. Este “archivo” suplantado contiene una plantilla del archivo de texto donde usando un algoritmo especial se añaden los resultados necesarios del partido sin distinción de la contraseña introducida por el usuario, De esta forma, una vez finalizada la competición, los estafadores solo necesitan enviar la contraseña correspondiente a su víctima, y un archivo de texto con un resultado correcto será “extraído” del “archivo” (que en realidad será generado por el troyano a base de una plantilla).

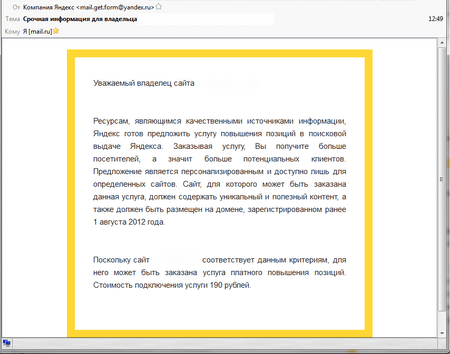

El año pasado, los ciberdelincuentes intentaron engañar no solo a usuarios ordinarios, sino también a titulares de los sitios web. Los estafadores les enviaban mensajes supuestamente en nombre de la empresa Yandex, por lo visto, al prestar las direcciones de destinatarios de las bases de datos de registradores de dominios. En su mensaje los estafadores en nombre de Yandex le ofrecían al titular del sitio web mejorar sus posiciones en los resultados de búsqueda de varios sistemas, Para ello, crearon más de 500 páginas web, los enlaces a las cuales fueron añadidos por el personal de Doctor Web a las bases de sitios web no recomendados.

Los ciberdelincuentes enviaban los mensajes de estafa no solo en nombre de Yandex, sino también en nombre del registrador de dominios RU-Center. Al referirse a algunos cambios en la normas ICANN, los malintencionados ofrecían a administradores del dominio crear en el directorio raíz un archivo php de contenido determinado, supuestamente para confirmar el derecho de uso de este dominio por el destinatario del mensaje. El archivo que los malintencionados ofrecían guardar en la carpeta raíz del sitio web contenía un comando capaz de ejecutar un código aleatorio establecido en la variable.

Otro método de estafa popular son promesas de pagos importantes, para blanquear los cuales los delincuentes le piden una transferencia de una cuota a la víctima. La empresa Doctor Web informó sobre un esquema similar donde para comprobar las supuestas primas de seguro del usuario, en el sitio web era necesario indicar el número de la cuenta individual de seguro o los datos de pasaporte.

Podemos suponer que los estafadores de red seguirán inventando los nuevos métodos de ganar dinero ilegal al engañar a los usuarios.

Para dispositivos móviles

Los dispositivos móviles siguen siendo un objetivo importante de ciberdelincuentes, por lo tanto, no es de extrañar que en el año 2017 otra vez aparecieron muchos programas nocivos y no deseados. Entre los objetivos clave de los malintencionados otra vez se contemplan ganancias ilegales, así como el robo de la información personal.

Al igual que antes, cuando los troyanos bancarios eran una de las amenazas más importantes, y los creadores de virus usaron los mismos para obtener acceso a las cuentas de clientes de entidades de crédito y robaban dinero de las mismas de forma invisible. Entre estas aplicaciones nocivas, cabe mencionar Android.Banker.202.origin, implementado en los programas no nocivos y difundido a través del catálogo Google Play. Android.Banker.202.origin es interesante por su esquema de ataque multipaso. Al iniciarse, extraía el troyano Android.Banker.1426 oculto dentro del mismo que descargaba otro programa nocivo banner. Este programa robaba los nombres de usuario, contraseñas y otra información confidencial necesaria para acceder a las cuentas de usuarios.

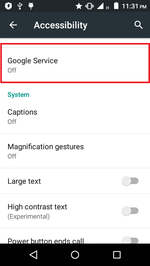

Otro banker similar fue llamado Android.BankBot.233.origin. Extraía de sus recursos e instalaba sin autorización el troyano Android.BankBot.234.origin que recababa la información sobre tarjetas bancarias. Este programa nocivo supervisaba el inicio de la aplicación от «Play Market» y visualizaba por encima de la misma un formulario de estafa donde solicitaba los datos correspondientes. La peculiaridad de Android.BankBot.233.origin es que el mismo intentaba obtener acceso a posibilidades extra (Accessibility Service) de dispositivos infectados. Usando los mismos, empezaba a controlar completamente los smartphones y las tabletas y administraba sus funciones. Gracias al acceso al modo especial de funcionamiento del sistema operativo, Android.BankBot.233.origin instalaba el segundo troyano sin autorización.

Android.BankBot.211.origin es otro banker peligroso que también usaba las posibilidades extra del SO Android. El troyano asignaba a sí mismo como administrador del dispositivo y de SMS de forma predeterminada. Además, pudo registrar todo lo que pasaba en la pantalla y hacía screenshots para cada pulsación de teclas. Así mismo, Android.BankBot.211.origin visualizaba las ventanas phishing para robar los nombres de usuario y las contraseñas y transfería otra información secreta a los malintencionados.

Por causa de aplicar las posibilidades avanzadas del SO Android, los programas nocivos llegaron a ser mucho más peligrosos y esta fue una etapa clave de evolución de los troyanos en Android en el año 2017.

Siguen siendo actuales los troyanos que sin autorización de usuarios descargaban e iniciaban varias aplicaciones. Uno de ellos fue Android.Skyfin.1.origin, detectado en enero, que se implementaba en el proceso del programa Play Маркет y descargaba el software de Google Play. Android.Skyfin.1.origin falsificaba el contador de instalaciones en el catálogo y de esta forma aumentaba de forma falsa la popularidad de aplicaciones. Y en julio los analistas de virus Doctor Web detectaron e investigaron el troyano Android.Triada.231 incrustado por los malintencionados en una biblioteca de sistema de varios modelos de dispositivos en Android móviles a la vez. Este troyano se implementaba en los procesos de todos los programas que estaban funcionando y pudo descargar e iniciar otros módulos nocivos sin autorización, indicados en el comando del servidor de control. Los creadores de virus empezaron a aplicar este mecanismo de infección aún en el año 2016, y los expertos de Doctor Web esperaban que los ciberdelincuentes seguirían usar este vector de ataques.

En el año 2017 los titulares de smartphones y tabletas en Android otra vez afrontaron los troyanos bancarios. Entre ellos hubo Android.MobiDash.44 que se difundía a través del catálogo Google Play como si fuera una aplicación guía de juegos populares. Este troyano visualizaba la publicidad importuna y pudo descargar los componentes nocivos extra. Además, fueron detectados otros módulos de publicidad no deseados, uno de los cuales fue llamado Adware.Cootek.1.origin. Estaba incrustado en una aplicación teclado popular y también se difundía a través del catálogo Google Play. Adware.Cootek.1.origin visualizaba anuncios y varios banners.

Los troyanos extorsionistas otra vez fueron de amenaza para los titulares de dispositivos móviles en el año 2017. Estas aplicaciones nocivas bloquean la pantalla de smartphones o tabletas infectadas y demandan un rescate por desbloquear. Así mismo, el total de rescate puede alcanzar varios centenares y hasta miles de dólares. Durante los últimos 12 meses los productos antivirus Dr.Web para Android detectaban los troyanos de este tipo en dispositivos de usuarios más de 177 000 veces.

Entre los extorsionistas en Android detectados el año pasado, cabe mencionar Android.Locker.387.origin que se ocultaba en una aplicación para optimizar el funcionamiento y “recuperar” la batería. Otro locker en Android, llamado Android.Encoder.3.origin, no solamente bloqueaba la pantalla de dispositivos atacados, sino también cifraba los archivos. Y el troyano Android.Banker.184.origin , además de cifrar, cambiaba la contraseña de desbloqueo de pantalla.

En el año 2017, se detectaron muchas amenazas en el catálogo Google Play. En abril, en el mismo fue detectado un troyano Android.BankBot.180.origin que robaba los nombres de usuario y las contraseñas para acceder a las cuentas bancarias e interceptaba SMS con códigos de comprobación. Más tarde, fue detectado el troyano Android.Dvmap.1.origin que intentaba obtener acceso root para la instalación no autorizada del componente nocivo Android.Dvmap.2.origin. Descargaba otros módulos del troyano.

A principios de julio, los analistas de virus Doctor Web detectaron en Google Play un programa nocivo Android.DownLoader.558.origin que descargaba e iniciaba sin autorización los componentes extra. En el mismo mes, en el catálogo fue detectado el troyano Android.RemoteCode.85.origin que descargaba el plugin nocivo que robaba los mensajes SMS.

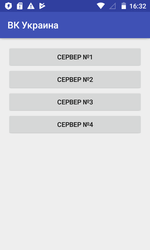

En otoño los expertos en seguridad informática detectaron en Google Play un troyano Android.SockBot.5 que convertía los smartphones y tabletas infectadas en servidores proxy. Y más tarde en el catálogo fue detectado un descargador que descargaba y ofrecía a los usuarios instalar varios programas. Este troyano fue llamado Android.DownLoader.658.origin. Además, entre las aplicaciones nocivas detectadas en Google Play había un programa potencialmente peligroso Program.PWS.1, del cual la empresa Doctor Web informó en una publicación. Esta aplicación permitía obtener acceso a las redes sociales VKontakte y Odnoklassniki bloqueadas en el territorio de Ucrania, pero no cifraba los datos transferidos, incluidos los nombres de usuario y las contraseñas.

El año pasado, los malintencionados también atacaron a titulares de dispositivos móviles Android usando los troyanos espía. Entre estos programas nocivos, hubo troyanos Android.Chrysaor.1.origin y Android.Chrysaor.2.origin, así como Android.Lipizzan.2 que robaban la mensajería en los programas populares para la comunicación online, robaban los mensajes SMS, supervisaban las coordenadas de dispositivos infectados y revelaban otra información secreta a los ciberdelincuentes. Otro programa espía nocivo fue llamado Android.Spy.377.origin. Recibía los comandos por protocolo Telegram y tenía una amplia funcionalidad, Por ejemplo, el troyano podía enviar los mensajes SMS con un texto establecido a los números necesarios para los creadores de virus, recababa la información sobre todos los archivos disponibles y por indicación de los malintencionados enviaba cualquiera de los mismos al servidor de control. Además, Android.Spy.377.origin pudo hacer llamadas telefónicas y supervisar la ubicación de smartphones y tabletas.

Entre los programas nocivos para dispositivos móviles detectados hubo nuevos troyanos miners – por ejemplo, Android.CoinMine.3, que obtenía la criptodivisa Monero.

Perspectivas y posibles tendencias

Al igual que antes, en el año 2018 los encoders y los troyanos bancarios serán de mayor amenaza para los usuarios. Podemos esperar la aparición de los nuevos gusanos cifradores que usan errores y vulnerabilidades en el sistema operativos y protocolos de red para su difusión.

Es muy probable que crezca el número y la gama de amenazas para dispositivos “inteligentes· en Linux. El número de modelos de estos dispositivos crece, y por causa de su precio no muy alto, Internet de las cosas de todas formas será atractivo no solo para los usuarios ordinarios, sino también para ciberdelincuentes.

Por lo visto, en el año 2018 no se reducirá el número de programas nocivos para la plataforma Android – por lo menos, no se contemplan tendencias de reducción de la actividad de creadores de virus “móviles” actualmente. A pesar de todas las medidas de protección tomadas, los troyanos para smartphones en Android y tabletas aparecerán en el catálogo Google Play, así como en el firmware predeterminado de algunos dispositivos. De mayor peligro para los usuarios serán los troyanos bancarios móviles capaces de robar dinero directamente de las cuentas en las entidades financieras de crédito, así como los bloqueadores y los cifradores.

Entre los troyanos descargadores que se difunden en todos los envíos nocivos, seguramente predominarán los pequeños scripts creados en VBScript, Java Script, Power Shell. Ya actualmente hay bastantes scripts similares detectados en los mensajes del correo electrónico por los productos antivirus Dr.Web. Aparecerán los nuevos modos de obtención de criptomoneda sin autorización expresa de usuarios, Podemos afirmar una cosa claramente: en el año 2018 seguramente no habrá menos amenazas de seguridad informática.